背景

ブロックチェーンの暗い森では、オンチェーン攻撃、契約の脆弱性、ハッカーの侵入などについてよく話されますが、リスクがオフチェーンに広がっていることを思い起こさせる事例が増えています。

DecryptとEesti Ekspressによると、最近の法廷審問で、仮想通貨界の億万長者で起業家のティム・ヒースは、昨年発生した誘拐未遂事件について再調査した。犯人はGPS追跡装置でヒースの居場所を追跡し、偽造パスポートと使い捨て携帯電話を所持していた。ヒースが2階へ上がっている際に背後から襲撃し、頭に袋をかぶせて無理やり拘束しようとした。ヒースは相手の指を噛みちぎり、逃走に成功した。

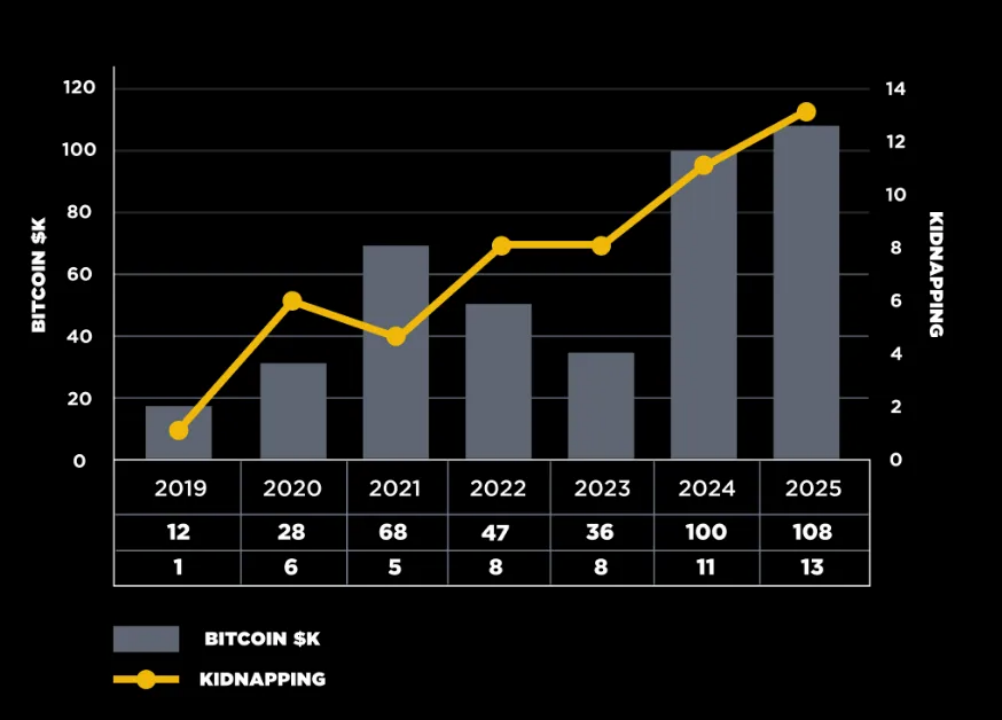

暗号資産の価値が上昇し続けるにつれ、暗号資産ユーザーに対するレンチ攻撃が頻発しています。この記事では、この種の攻撃手法を詳細に分析し、典型的な事例を検証し、その背後にある犯罪の連鎖を整理し、実用的な予防策と対応策を提示します。

(https://www.binance.com/en/blog/security/binance-physical-security-team-on-how-to-avoid-the-threat-of-reallife-attacks-634293446955246772)

レンチ攻撃とは何ですか?

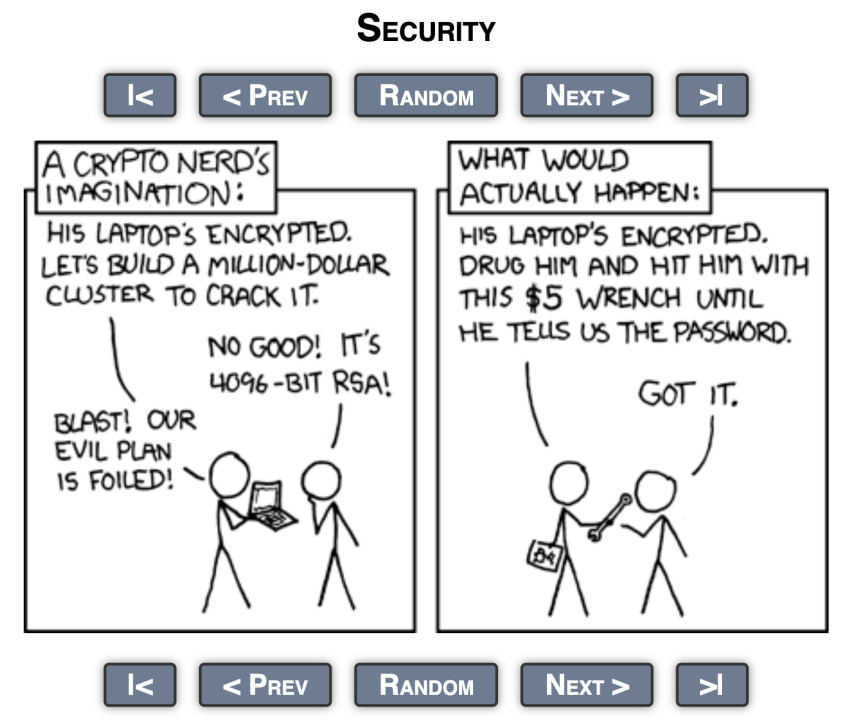

「どんなに強力な技術的防御力を持っていても、攻撃者はレンチ一つであなたを倒し、あなたはパスワードを教えてしまうでしょう。」この「5ドルレンチ攻撃」という表現は、オンラインコミックXKCDで初めて登場しました。攻撃者は技術的な手段を用いず、脅迫、恐喝、あるいは誘拐によって被害者からパスワードや資産を手放すよう強要します。

(https://xkcd.com/538/)

典型的な誘拐事件の考察

今年に入ってから、仮想通貨ユーザーを狙った誘拐事件が頻発しており、プロジェクトの中核メンバー、KOL、さらには一般ユーザーまでもが被害者となっている。5月初旬、フランス警察は誘拐された仮想通貨界の大物の父親を救出することに成功した。誘拐犯は数百万ユーロの身代金を要求し、家族に圧力をかけるため、父親の指を残忍に切断した。

同様の事件は今年初めにも既に発生している。1月には、レジャーの共同創業者であるデビッド・バランド氏とその妻が自宅で武装勢力に襲撃された。誘拐犯らは二人の指を切り落とし、動画を撮影して100ビットコインを要求した。6月初旬には、フランスとモロッコの二重国籍を持つバディス・モハメド・アミデ・バジュー氏がタンジールで逮捕された。バロンズ誌によると、彼は複数のフランス人仮想通貨起業家の誘拐を計画した疑いがある。フランス法務大臣は、バジュー氏が「誘拐および人質の不法拘束」などの罪でインターポールに指名手配されていることを確認した。さらに、バジュー氏はレジャーの共同創業者誘拐事件の首謀者の一人と疑われている。

業界に衝撃を与えたもう一つの事件がニューヨークで発生しました。イタリアの暗号資産投資家、マイケル・ヴァレンティーノ・テオフラスト・カルトゥラン氏が別荘に誘い出され、3週間にわたって監禁・拷問を受けました。犯罪グループは電動のこぎり、電気ショック装置、薬物を用いてカルトゥラン氏を脅迫し、高層ビルの最上階に吊るしてウォレットの秘密鍵を渡すよう強要しました。犯人はオンチェーン分析とソーシャルメディア追跡を通じて的確に標的を定めた「インサイダー」でした。

5月中旬、ペイミアム共同創業者ピエール・ノワザ氏の娘と幼い孫が、パリの路上で白いバンに引きずり込まれそうになった。ル・パリジャン紙によると、ノワザ氏の娘は激しく抵抗し、通行人が消火器でバンを叩き壊したため、誘拐犯は逃走を余儀なくされた。

これらの事例は、オンチェーン攻撃と比較して、オフラインの暴力的な脅威はより直接的で効率的であり、敷居が低いことを示しています。攻撃者は主に16歳から23歳までの若者で、暗号に関する基本的な知識を有しています。フランス検察当局が発表したデータによると、こうした事件への関与で複数の未成年者が正式に起訴されています。

公表されている事例に加え、SlowMistのセキュリティチームが被害者が提出したフォーム情報を整理したところ、オフライン取引中に一部のユーザーが相手方からコントロールされたり強要されたりして、資産に損害が生じていることにも気付きました。

さらに、身体的暴力にエスカレートしていない「非暴力的強制」事件もいくつかある。例えば、加害者は被害者のプライバシー、居場所、その他の証拠を入手して脅迫し、送金を強要した。こうした事例は直接的な危害を与えていないものの、人身脅迫の域に達している。これらの事例が「レンチアタック」の範疇に入るかどうかについては、今後さらに議論する価値がある。

明らかにされた事例は氷山の一角に過ぎない可能性があることを強調しておく必要があります。多くの被害者は、報復、法執行機関による容認の拒否、あるいは身元暴露を恐れて沈黙を守っており、オフチェーン攻撃の真の規模を正確に評価することは困難です。

犯罪連鎖分析

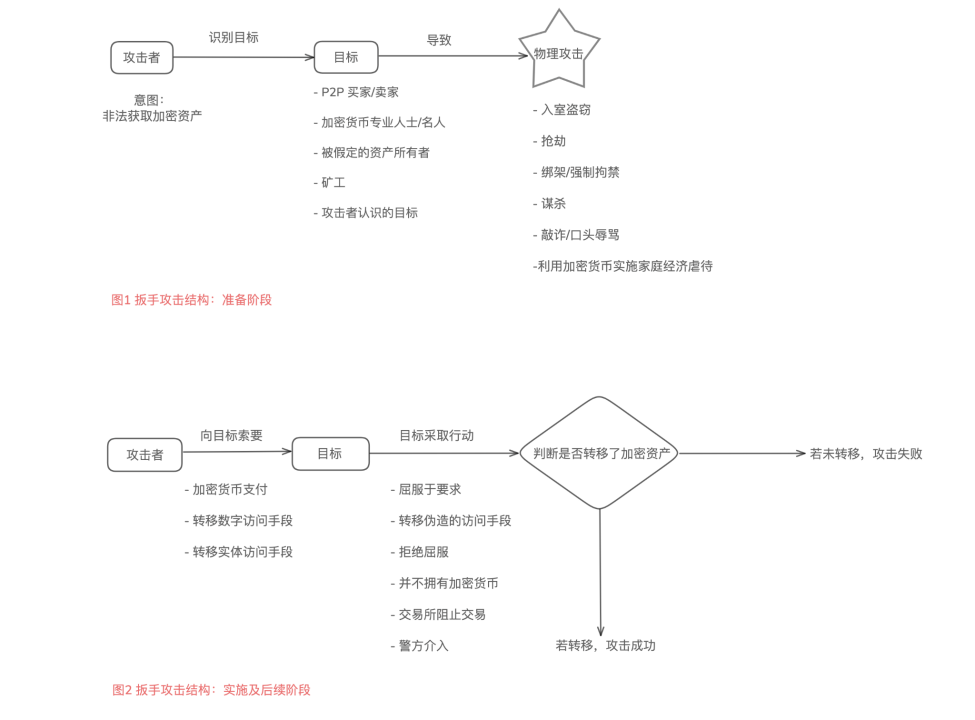

ケンブリッジ大学の研究チームが2024年に発表した論文「レンチ攻撃の調査:暗号通貨ユーザーを標的とした物理的攻撃」は、世界中の暗号通貨ユーザーが受けた暴力的な強制(レンチ攻撃)事例を体系的に分析し、攻撃形態と防御の困難さを深く明らかにしました。以下の図は、参考までに論文掲載の原図を翻訳したものです。原図はhttps://www.repository.cam.ac.uk/items/d988e10f-b751-408a-a79e-54f2518b3e70でご覧いただけます。

数多くの典型的な事例に基づいて、レンチ攻撃の犯罪連鎖は、一般的に以下の主要なリンクをカバーしていると結論付けました。

1. 情報のロック

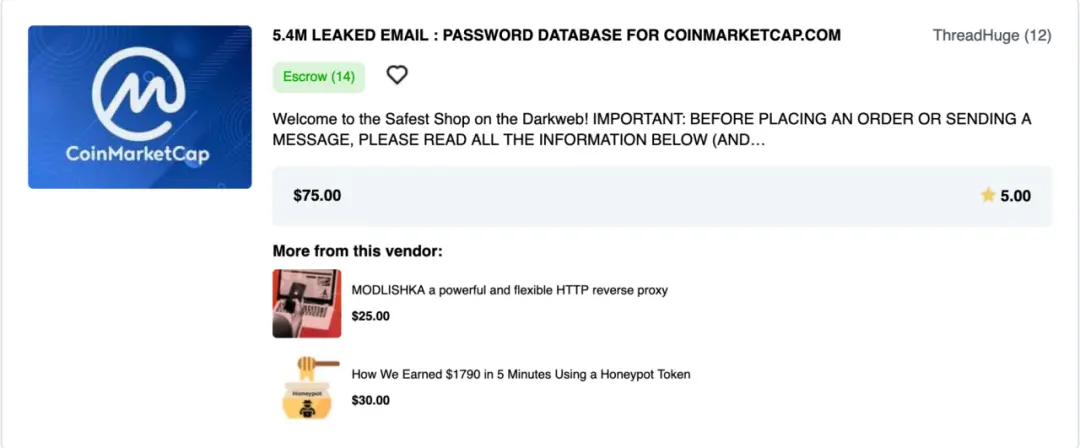

攻撃者は通常、オンチェーン情報から着手し、取引行動、タグデータ、NFT保有量などを組み合わせて、標的資産の規模を事前に評価します。同時に、Telegramのグループチャット、X(Twitter)のスピーチ、KOLのインタビュー、さらには漏洩データも重要な補助情報源となっています。

2. 現実の位置づけと接触

攻撃者は標的の身元を特定した後、居住地、よく訪れる場所、家族構成など、実生活における個人情報を入手しようとします。一般的な手法は以下のとおりです。

- 対象者にソーシャルプラットフォーム上で情報を開示するよう誘導する。

- 公開登録情報(ENS バインディング メール、ドメイン名登録情報など)を使用して逆チェックを行います。

- 漏洩したデータを使用して逆検索を実行します。

- ストーカー行為や虚偽の勧誘を通じて、ターゲットを管理された環境に誘導すること。

3. 暴力と恐喝の脅迫

標的が制御されると、攻撃者は多くの場合、ブルートフォース攻撃を用いてウォレットの秘密鍵、ニーモニックフレーズ、および二次認証許可を強制的に取得させます。一般的な手法には以下が含まれます。

- 殴打、感電、切断などの身体的傷害。

- 被害者に送金を強要する。

- 親戚を脅して、代わりにお金を送金するよう頼みます。

4. マネーロンダリングと資金移転

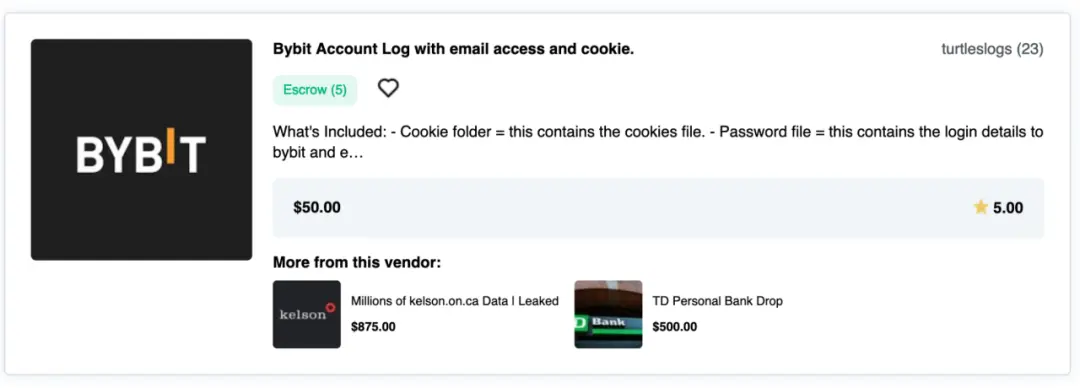

秘密鍵またはニーモニックを入手した後、攻撃者は通常、次の方法で資産を迅速に転送します。

- ミキサーを使用して資金源を隠します。

- 管理されたアドレスまたは非準拠の集中型交換アカウントへの転送。

- OTC チャネルまたはブラック マーケットを通じて資産を清算します。

一部の攻撃者はブロックチェーン技術の知識を持ち、オンチェーン追跡の仕組みに精通しています。彼らは追跡を回避するために、意図的にマルチホップパスやチェーン間の混乱を作り出します。

対策

個人的な脅威が脅威となるような極端な状況では、マルチシグウォレットや分散型ニーモニックの使用は現実的ではありません。攻撃者はこれを協力拒否と見なし、暴力を激化させる傾向があります。レンチ攻撃の場合、「ギブアンドテイクはするが、損失は制御可能」という、より慎重な戦略が考えられます。

- デコイウォレットを設定する: メインウォレットに似ているが、資産が少量しか入っていないアカウントを準備し、危険なときに「ストップロスフィーディング」に使用できるようにします。

- 家庭のセキュリティ管理:家族は、資産の場所と対応の調整方法に関する基本的な知識を持ち、異常な状況に遭遇したときに危険信号を送信する安全ワードを設定し、家庭用デバイスの安全設定と住宅の物理的なセキュリティを強化する必要があります。

- 個人情報の漏洩を避ける:ソーシャルプラットフォームで資産を誇示したり、取引記録を投稿したりするのは避けましょう。実生活で暗号資産を公開するのは避けましょう。知人による情報漏洩を防ぐために、Momentsの情報を管理しましょう。最も効果的な防御策は、「自分が狙われる価値のあるターゲットであることを人々に知られないようにすること」です。

最後の言葉

暗号資産業界の急速な発展に伴い、顧客確認(KYC)およびマネーロンダリング対策(AML)システムは、金融の透明性の向上と不正な資金流入の防止において重要な役割を果たしています。しかしながら、その導入プロセスには、特にデータセキュリティとユーザーのプライバシーの面で、依然として多くの課題が残っています。例えば、規制要件を満たすためにプラットフォームが収集する大量の機密情報(ID、生体認証データなど)は、適切に保護されていない場合、攻撃の突破口となる可能性があります。

そのため、従来のKYCプロセスに基づく動的なリスク識別システムを導入し、不要な情報収集を削減し、データ漏洩リスクを軽減することをお勧めします。同時に、プラットフォームはMistTrackなどのワンストップのマネーロンダリング対策および追跡プラットフォームにアクセスし、潜在的な不審な取引の特定を支援し、発生源からのリスク管理能力を向上させます。一方、データセキュリティ能力の構築も不可欠です。SlowMistのレッドチームテストサービス(https://cn.slowmist.com/service-red-teaming.html)の支援により、プラットフォームは実環境における攻撃シミュレーションサポートを受け、機密データの露出経路とリスクポイントを総合的に評価できます。