撰文:Web3 農夫 Frank

試想一下,你是個有耐心的 Holder,熬過漫長熊市,終於把辛苦屯下的 BTC 從 CEX 提入剛買手上的硬體錢包,感受到資產牢牢掌握在自己手中的安心。

兩個小時後,你打開 App,錢包被清空。

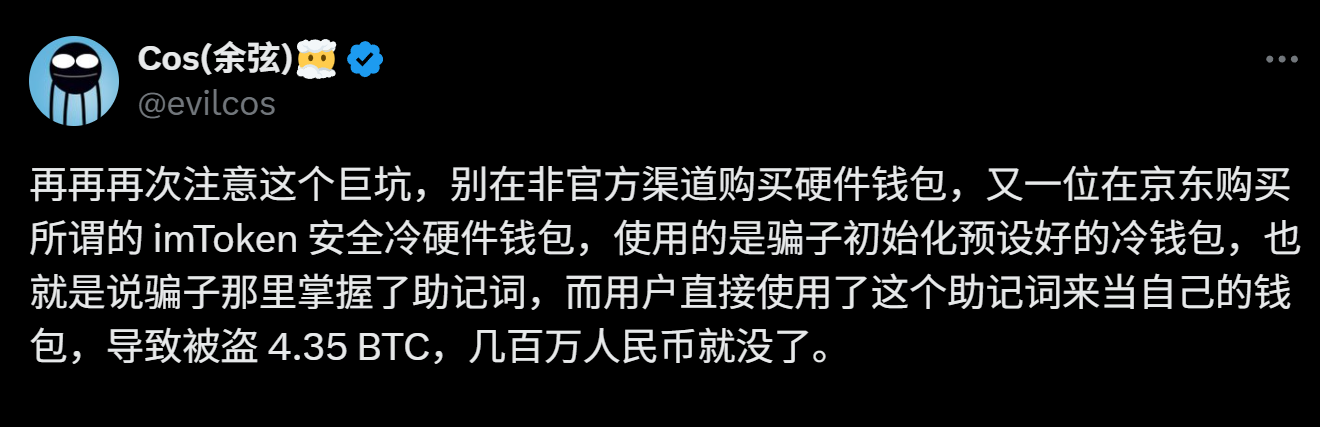

這不是假設,而是剛剛發生的一起真實事件:有投資者在京東買了台硬體錢包,並將自己屯的 4.35 枚 BTC 存入,殊不知這台設備早已被詐騙者提前初始化、生成助記詞,並塞入假說明書,引導用戶按陷阱流程鏈接手機 App。

換句話說,在用戶啟動錢包的那一刻,它就已經屬於駭客了。

國內電商平台上的硬體錢包售賣,已經浮現出一條成熟的灰色產業鏈。

國內電商平台上的硬體錢包售賣,已經浮現出一條成熟的灰色產業鏈。

照理說,國內對加密貨幣一直保持高壓態勢,早在 2014 年,電商平台就對加密貨幣直接禁售,而 2017 年 9 月 4 日中國人民銀行等七部委聯合發布的《關於防范代幣發行融資風險的公告》,更明確要求國內平台不得提供涉及加密貨幣的定價、兌換、服務、貨幣和中介服務。

從字面看,「中介等服務」已足夠寬泛,硬體錢包這種儲存私鑰的工具理論上處於禁售灰色地帶,因此淘寶、京東、拼多多等平台一直以來都不支持任何「涉幣」 類關鍵字的檢索。

但事實則完全不是這樣。

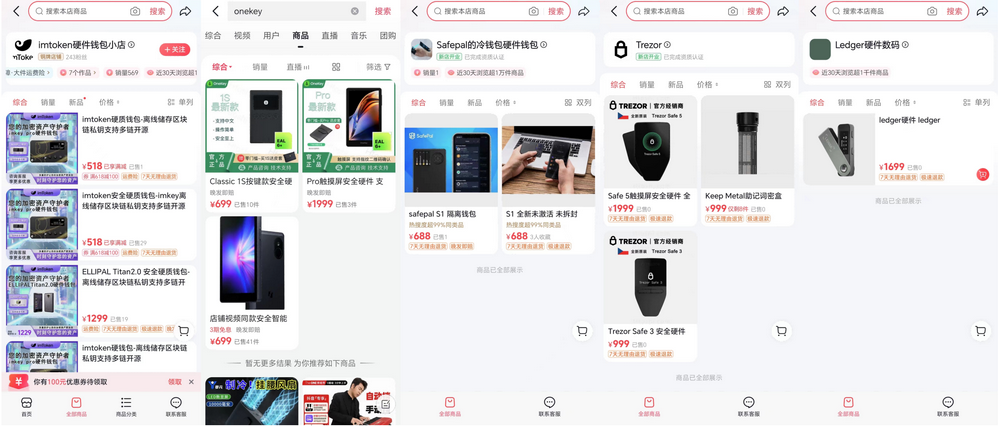

截止 7 月 29 日,筆者針對 Ledger、Trezor、SafePal、OneKey、imKey(imToken)五款硬體錢包產品,在淘寶、京東、拼多多、抖音平台進行關鍵字直接搜索,結果買賣渠道相當暢通。

其中尤以抖音平台最全,Ledger、Trezor、SafePal、OneKey、imKey 均有店舖販售。

淘寶則相對較為嚴格,僅搜索到一家售賣 imKey 的店鋪,小紅書由於沒有直接的商店搜索,但二手私售與代購貼隨處可見。

淘寶則相對較為嚴格,僅搜索到一家售賣 imKey 的店鋪,小紅書由於沒有直接的商店搜索,但二手私售與代購貼隨處可見。

毫無疑問,以上除了極少數是代理商,大部分店鋪均為非官方通路的小型零售商家,既未獲得品牌授權入駐,也無法保證設備流通環節的安全性。

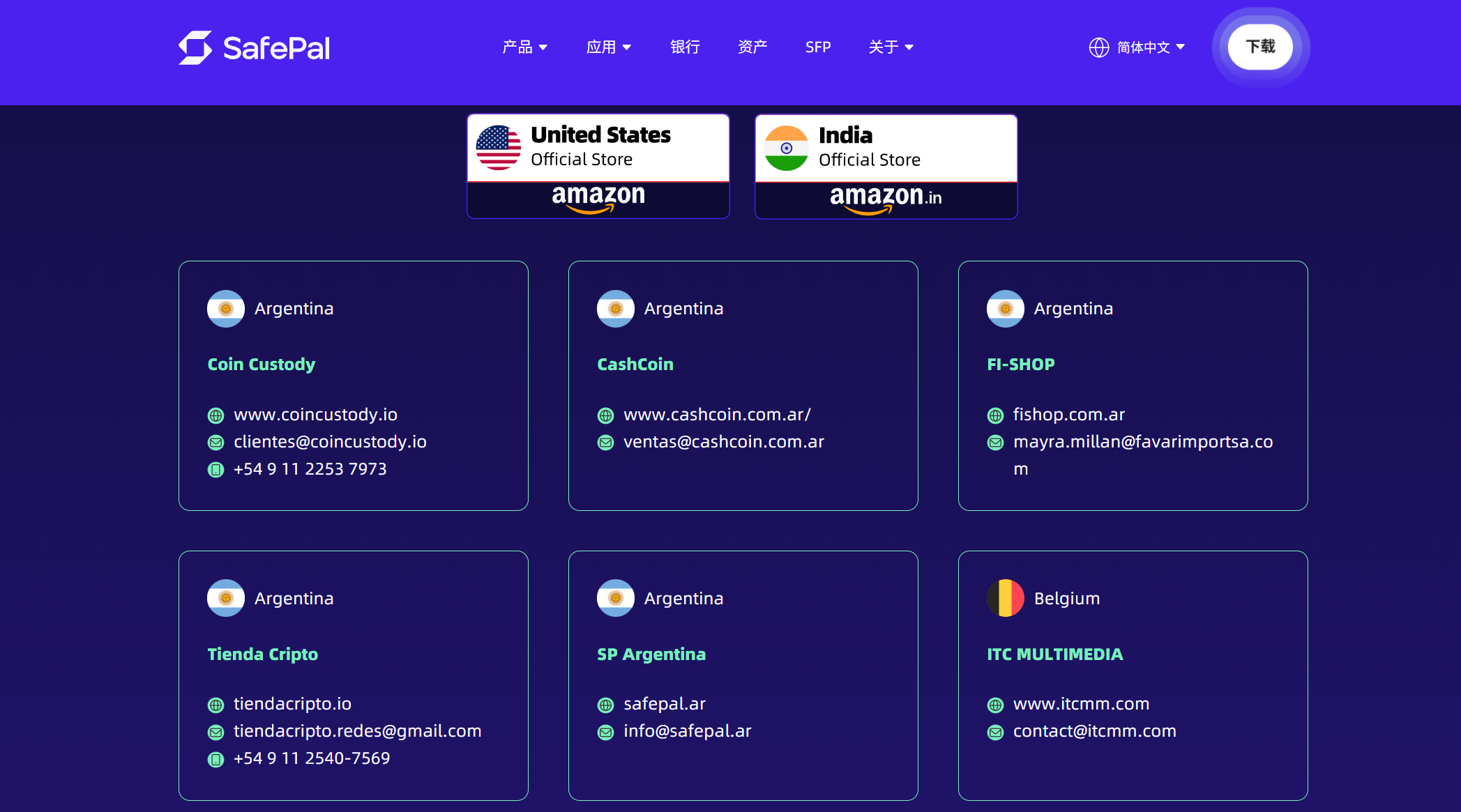

客觀而言,硬體錢包的代理 / 經銷系統在全球範圍內是存在的,包括在華語區普及度較高的 SafePal、OneKey、imKey 等品牌,銷售系統大致相同:

- 官方直購:官網可以下單購買各型號的硬體錢包產品;

- 電商通路:國內通常搭配有讚等微店,海外依托亞馬遜等官方進駐平台;

- 區域經銷商:各國 / 地區授權代理商為使用者提供在地化購買管道,並可在官網驗證真偽,例如 SafePal 就在官網提供全球代理商查詢頁面;

那就意味著用戶第一次使用這個硬體錢包的時候需要先啟動才能創建錢包,激活時手機 App 就會把連接的硬體錢包的 SN 和指紋資訊一起回傳給 SafePal 後台驗證,只有都匹配才會給用戶提示硬體錢包可以繼續使用,並記錄啟動時間。

那就意味著用戶第一次使用這個硬體錢包的時候需要先啟動才能創建錢包,激活時手機 App 就會把連接的硬體錢包的 SN 和指紋資訊一起回傳給 SafePal 後台驗證,只有都匹配才會給用戶提示硬體錢包可以繼續使用,並記錄啟動時間。

後續其他手機設備再次綁定這台硬體錢包的時候,也會提示用戶這台硬體已經激活,不是第一次使用,並讓用戶二次確認。

而透過這幾步驗證,使用者幾乎可以在第一次接觸設備時就識破二手陷阱或假冒設備,從而切斷灰產常見的第一步攻擊鏈條。

對於初次使用硬體錢包的小白用戶而言,SafePal 這種視覺化、可追溯的驗證機制,比單純的使用說明或文字警告更容易理解與執行,也更符合防騙的實際需求。

三、硬體錢包「全流程」安全手冊

總的來看,對初次接觸硬體錢包的用戶來說,並不代表只要買了硬體錢包,資產就能高枕無憂。

相反,硬體錢包的安全並非一次性購買即可完成,而是由購買、激活與使用三個環節的安全意識共同構築的防線,任何一個環節疏忽,都可能成為攻擊者的可乘之機。

1.購買環節:只認正規管道

硬體錢包的安全鏈條,從選擇購買管道就已經開始,所以建議所有人直接去官網進行選購。

一旦選擇電商平台 / 直播間下單、二手平台購入,譬如透過淘寶、京東、抖音等非官方鏈路,就意味著暴露在極高的風險中-沒有任何冷錢包品牌會透過抖音直播、快手連結銷售產品,這些途徑幾乎都是灰產的主陣地。

而在收到貨後的第一步,是檢查包裝與防偽標識,如果包裝被拆封、防偽貼紙破損或內包裝異常,都應立即提高警惕,最好按照官網公佈的清單逐項核對包裝物品,快速排除部分風險。

這個階段做得越仔細,後續的安全成本就越低。

2.啟動環節:不初始化就是「送錢」

啟動是硬體錢包安全的核心環節,也是灰產最容易埋伏陷阱的階段。

常見手法是灰產提前開封設備,創建好錢包並寫入助記詞,再塞入偽造的說明書,引導用戶直接使用這套現成錢包,最終將後續轉入的資產一網打盡,近期的京東 imKey 詐騙事件就是如此。

因此,激活環節的首要原則是自行初始化並產生全新助記詞,在這一過程中,能夠進行設備狀態自檢和歷史激活驗證的產品,能大幅降低用戶被動暴露的風險,例如上文提到的 SafePal 會在首次綁定時提示設備是否曾被激活,並顯示歷史激活時間和設備可識別設備和綁定信息。

3.使用環節:守住助記詞與物理隔離

進入日常使用後,硬體錢包的安全核心是助記詞管理與物理隔離。

助記詞必須手寫保存,不要拍照、截圖,更不能透過微信、郵箱或雲端存儲,因為任何聯網存儲行為都等同於主動暴露攻擊面。

在簽章或交易時,藍牙或 USB 連線應短時、按需使用,優先選擇掃碼簽章或離線資料傳輸,避免裝置長期實體接觸網路環境。

可以說,硬體錢包的安全從來不是「買來就萬無一失」,而是由用戶在購買、啟動、使用三大環節共同構築的防線:

- 購買環節杜絕二手與非官方通路;

- 啟動環節自行初始化並核驗設備狀態;

- 使用環節守住助記詞、避免長期連網暴露;

從這個角度看,接下來硬體錢包廠商們,其實亟需像 SafePal 這樣透過首次啟動提示、啟動日期與綁定資訊展示,為用戶端提供可供驗證的「全流程」機制設計,這樣灰產賴以生存的獵殺鏈條才會真正失效。

寫在最後

硬體皮夾是個好工具,卻從來不是一塊可以高枕無憂的終極護身符。

一方面,各大硬體錢包廠商需要及時感知市場環境變化,特別針對新手用戶容易遭遇的「獵殺鏈條」,在產品設計和使用流程中構建更加直觀、易操作的驗證機制,讓每位用戶都能輕鬆判斷自己手中設備的真偽和安全狀況。

另一方面,使用者本身也必須養成良好的安全習慣,從正規購買到初始化激活、再到日常管理助記詞,每一步都不可省略,養成貫穿整個使用周期的安全意識。

只有當錢包的驗證機制與使用者的安全意識形成閉環,硬體錢包才能離「絕對安全」的目標更進一步。