6 月28 日,收益聚合器Merlin Lab 遭到黑客攻擊。

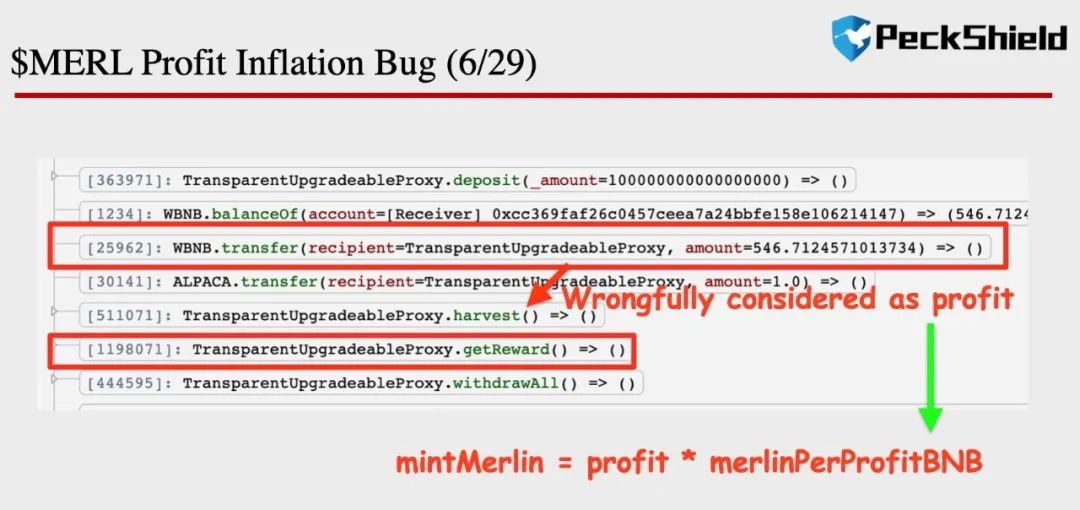

PeckShield「派盾」安全人員定位發現,收益聚合器Merlin Lab 遭到黑客攻擊源於MerlinStrategyAlpacaBNB 中存在的邏輯漏洞,合約誤將收益者轉賬的BNB 作為挖礦收益,使得合約增發更多的MERL 作為獎勵。

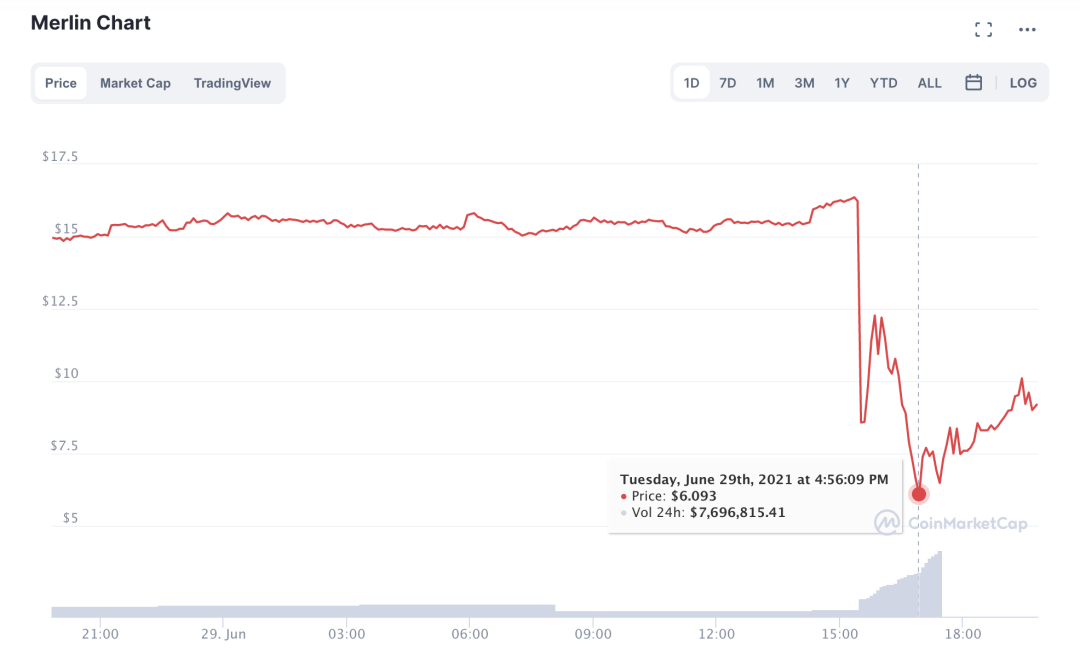

MERL 短時腰斬,從$16.23 跌至$6.09。

但Merlin Labs 官網上顯示的MERL 波動不大。

這是一場協議與攻擊者之間的博弈。與Alpaca Finance 相關的單一資產機槍池今早剛剛上線Merlin Labs 主網做測試,存在漏洞的合約尚未公佈,也未提供給用戶。當前存在漏洞的合約上顯示的唯一賬戶是攻擊者的EOA,這會是一起明目張膽的內部作案嗎?

如果合約還沒有準備好,那為什麼要急著部署在自己的主網上呢?

PeckShield「派盾」簡述攻擊過程:

攻擊者先將0.1 WBNB 放入機槍池;

緊接著攻擊者又向合約中轉入546.71 BNB,使得合約認為收到546.71 BNB;

當strategy 計算收益時,合約誤將收益者轉賬的BNB 作為挖礦收益,使得合約增發更多的$MERL 作為獎勵。經過重複操作,攻擊者獲利30 萬美元。

上述時間線表明,實施這一攻擊需要內幕信息,由於合約的部署、上線、審計經手多人,因此內幕人士有多個可能。

這不是第一起存在內部作案疑雲的安全事件。匿名的黑客時代還將持續多久?

由於潛在的攻擊者有跡可循,因此更容易排除和追踪潛在的名單,在這種情況下,可搜索的範圍甚至比平常更小。

DeFi 還在持續發展中,近幾個月我們看到增長率在變緩,開發人員陷入了更激烈競爭,而腐敗的內部人員則幫助攻擊者在檯面下獲益。

匿名斗篷的魔法還能維持多長時間?