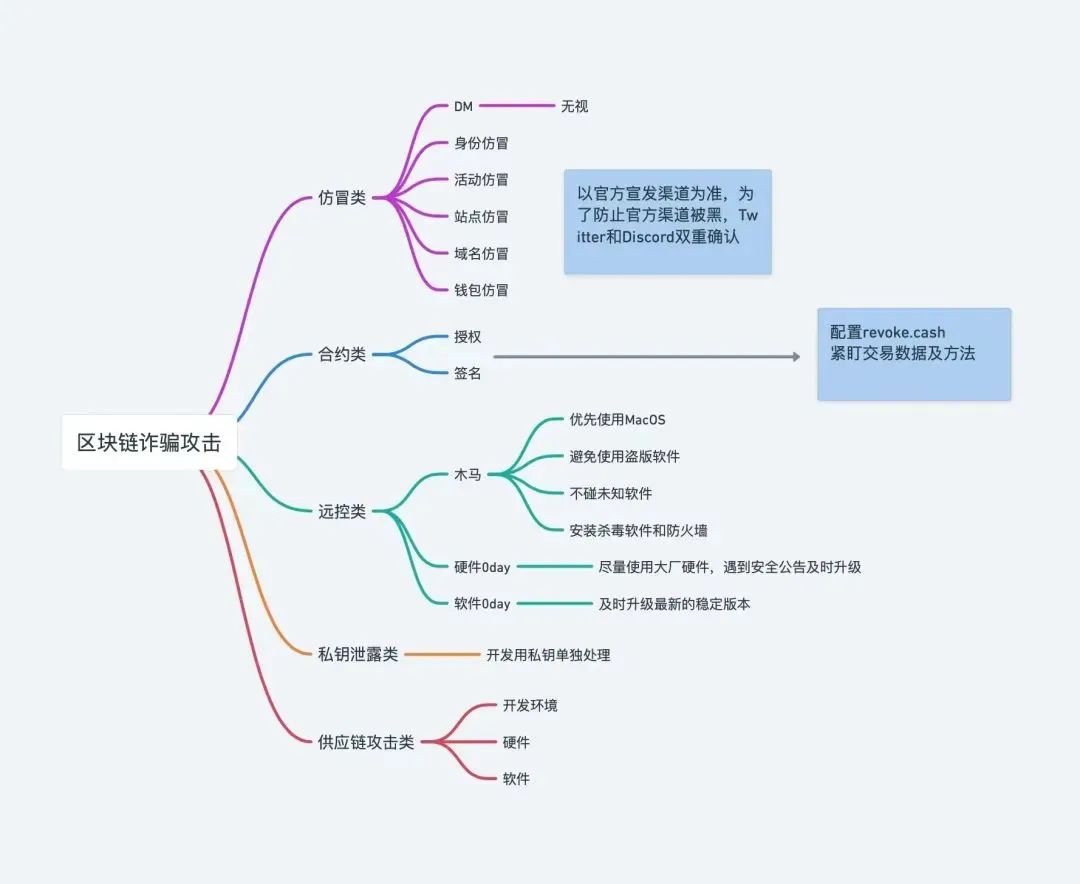

加密貨幣與區塊鏈技術正在重新定義金融自由,但這場革命也催生了一種新型威脅:詐騙者不再只依賴技術漏洞,而是將區塊鏈智慧合約協議本身轉化為攻擊工具。透過精心設計的社會工程陷阱,他們利用區塊鏈的透明性與不可逆性,將用戶信任轉化為資產竊取的利器。從偽造智能合約到操縱跨鏈交易,這些攻擊不僅隱密且難以追查,更因其「合法化」的外衣而更具欺騙性。本文將透過真實案例分析,揭示詐騙者如何將協議本身轉化為攻擊載體,並提供一套從技術防護到行為防範的完整解決方案,幫助您在去中心化世界中安全前進。

一、合法協議如何變成詐騙工具?

區塊鏈協議的設計初衷是確保安全和信任,但詐騙者利用其特性,結合用戶的疏忽,製造了多種隱密的攻擊方式。以下是一些手法及其技術細節舉例說明:

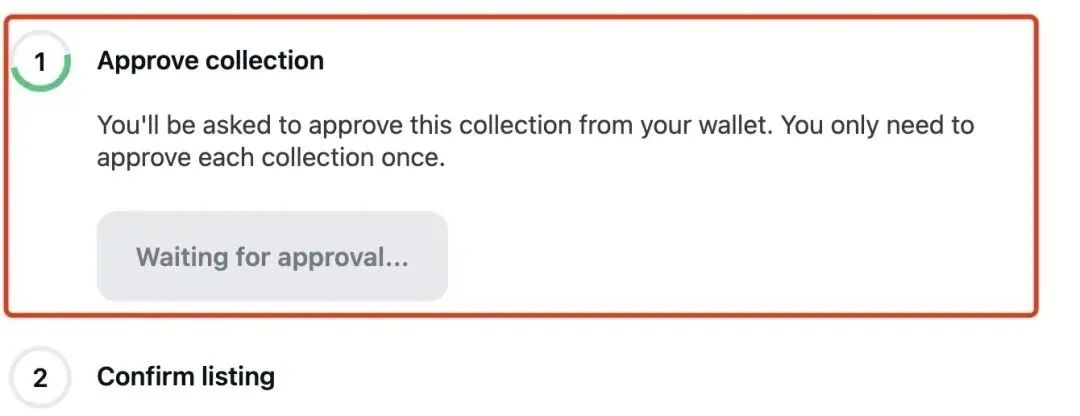

(1) 惡意智能合約授權(Approve Scam)

技術原理:

在以太坊等區塊鏈上,ERC-20代幣標準允許用戶透過「Approve」函數授權第三方(通常是智慧合約)從其錢包提取指定數量的代幣。此功能廣泛用於DeFi協議,例如Uniswap或Aave,用戶需要授權智能合約以完成交易、質押或流動性挖礦。然而,詐騙者利用這機制設計惡意合約。

運作方式:

詐騙者創造一個偽裝成合法項目的DApp,通常透過釣魚網站或社群媒體推廣(如假冒的「PancakeSwap」頁面)。用戶連接錢包並被誘導點擊“Approve”,表面上是授權少量代幣,實際上可能是無限額度(uint256.max值)。一旦授權完成,詐騙者的合約地址獲得權限,可隨時呼叫「TransferFrom」函數,從使用者錢包中提取所有對應代幣。

真實案例:

2023年初,偽裝成「Uniswap V3升級」的釣魚網站導致數百名用戶損失數百萬美元的USDT和ETH。鏈上數據顯示,這些交易完全符合ERC-20標準,受害者甚至無法透過法律手段追回,因為授權是自願簽署的。

(2) 簽名釣魚(Phishing Signature)

技術原理:

區塊鏈交易需要用戶透過私鑰產生簽名,以證明交易的合法性。錢包(如MetaMask)通常會彈出簽名請求,用戶確認後,交易被廣播到網路。詐騙者利用此流程,偽造簽名請求竊取資產。

運作方式:

用戶收到一封偽裝成官方通知的郵件或Discord訊息,例如「您的NFT空投待領取,請驗證錢包」。點擊連結後,用戶被引導至惡意網站,要求連接錢包並簽署一筆「驗證交易」這筆交易實際上可能是調用「Transfer」函數,直接將錢包中的ETH或代幣轉至騙子地址;或者是一次「SetApprovalForAll」操作,授權騙子控制用戶的NFT集合。

真實案例:

Bored Ape Yacht Club(BAYC)社群遭遇簽名釣魚攻擊,多名用戶因簽署偽造的「空投領取」交易,損失了價值數百萬美元的NFT。攻擊者利用了EIP-712簽名標準,偽造了看似安全的請求。

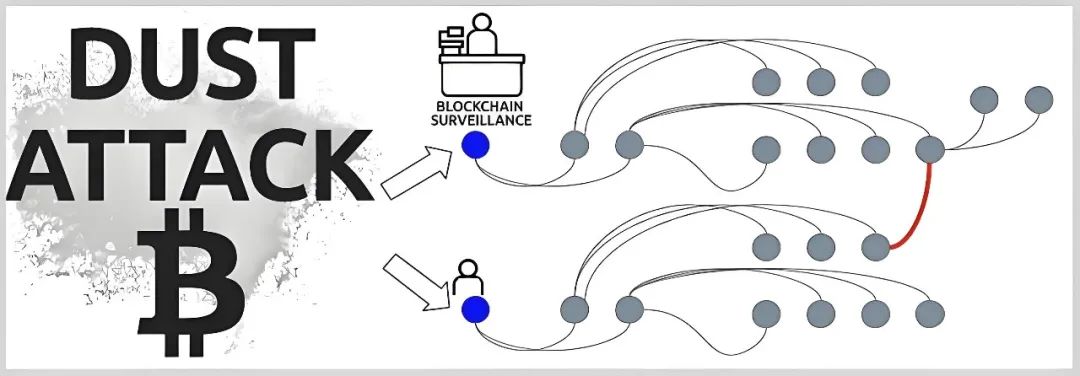

(3) 虛假代幣和「粉塵攻擊」(Dust Attack)

技術原理:

區塊鏈的公開性允許任何人向任意地址發送代幣,即使接收方未主動請求。詐騙者利用這一點,透過向多個錢包地址發送少量加密貨幣,以追蹤錢包的活動,並將其與擁有錢包的個人或公司聯繫起來。它從發送粉塵開始——向不同的地址發送少量加密貨幣,然後攻擊者試圖找出哪個屬於同一個錢包。然後,攻擊者利用這些資訊會對受害者發動釣魚攻擊或威脅。

運作方式:

大多數情況下,粉塵攻擊所使用的「粉塵」以空投的形式被發放到用戶錢包中,這些代幣可能帶有名稱或元資料(如「FREE_AIRDROP」),誘導用戶造訪某個網站查詢詳情。用戶一般會很高興地想要將這些代幣兌現,然後攻擊者就可以透過代幣附帶的合約地址存取用戶的錢包。隱密的是,灰塵攻擊會通過社會工程學,分析用戶後續交易,鎖定用戶的活躍錢包地址,從而實施更精準的詐騙。

真實案例:

過去,以太坊網路上出現的「GAS代幣」粉塵攻擊影響了數千個錢包。部分用戶因好奇互動,損失了ETH和ERC-20代幣。

二、為什麼這些騙局難以察覺?

這些騙局之所以成功,很大程度上是因為它們隱藏在區塊鏈的合法機制中,一般用戶難以分辨其惡意本質。以下是幾個關鍵原因:

- 技術複雜性:

智慧合約程式碼和簽名請求對非技術用戶來說晦澀難懂。例如,一個「Approve」請求可能顯示為「0x095ea7b3...」這樣的十六進位數據,使用者無法直觀判斷其意義。

- 鏈上合法性:

所有交易都在區塊鏈上記錄,看似透明,但受害者往往事後才意識到授權或簽名的後果,而此時資產已無法追回。

- 社會工程學:

詐騙者利用人性弱點,如貪婪(「免費領取1000美元代幣」)、恐懼(「帳戶異常需驗證」)或信任(偽裝成MetaMask客服)。

- 偽裝精妙:

釣魚網站可能使用與官方網域相似的URL(如「metamask.io」變成「metamaskk.io」),甚至透過HTTPS憑證增加可信度。

三、如何保護您的加密貨幣錢包?

區塊鏈安全面對這些技術性與心理戰並存的騙局,保護資產需要多層次的策略。以下是詳細的防範措施:

- 檢查並管理授權權限

工具:使用Etherscan Approval Checker 或Revoke.cash檢查錢包的授權記錄。

操作:定期撤銷不必要的授權,尤其是未知地址的無限額授權。每次授權前,請確保DApp來自可信任來源。

技術細節:檢查「Allowance」值,若為「無限」(如2^256-1),應立即撤銷。

- 驗證連結和來源

方法:手動輸入官方URL,避免點擊社群媒體(如Twitter、Telegram)或郵件中的連結。

檢查:確保網站使用正確的網域名稱和SSL憑證(綠色鎖定圖示)。警惕拼字錯誤或多餘字元。

實例:若收到「opensea.io」變種(如「opensea.io-login」),立即懷疑其真實性。

- 使用冷錢包和多重簽名

冷錢包:將大部分資產儲存在硬體錢包(如Ledger Nano X或Trezor Model T),僅在必要時連接網路。

多重簽章:對於大額資產,使用Gnosis Safe等工具,要求多個金鑰確認交易,降低單點失誤風險。

好處:即使熱錢包(如MetaMask)被攻破,冷儲存資產仍安全。

- 謹慎處理簽名請求

步驟:每次簽名時,仔細閱讀錢包彈跳窗中的交易詳情。 MetaMask會顯示「資料」字段,若包含不明函數(如「TransferFrom」),拒絕簽署。

工具:使用Etherscan的「Decode Input Data」功能解析簽章內容,或諮詢技術專家。

建議:為高風險操作創建獨立錢包,存放少量資產。

- 應對粉塵攻擊

策略:收到不明代幣後,不要互動。將其標記為“垃圾”或隱藏。

檢查:透過區塊鏈瀏覽器OKLink等平台,確認代幣來源,若為批量發送,高度警覺。

預防:避免公開錢包位址,或使用新位址進行敏感操作。

結語

透過實施上述的安全措施,普通用戶可以顯著降低成為高級詐騙計畫受害者的風險,但真正的安全絕非技術單方面的勝利。當硬體錢包建構實體防線、多重簽章分散風險敞口時,使用者對授權邏輯的理解、對鏈上行為的審慎,才是抵禦攻擊的最後堡壘。每一次簽名前的資料解析、每一筆授權後的權限審查,都是對自身數位主權的宣誓。

未來,無論技術如何迭代,最核心的防線始終在於:將安全意識內化為肌肉記憶,在信任與驗證之間建立永恆的平衡。畢竟,在程式碼即法律的區塊鏈世界,每一次的點擊,每筆交易都被永久記錄在鏈上世界,無法更改。