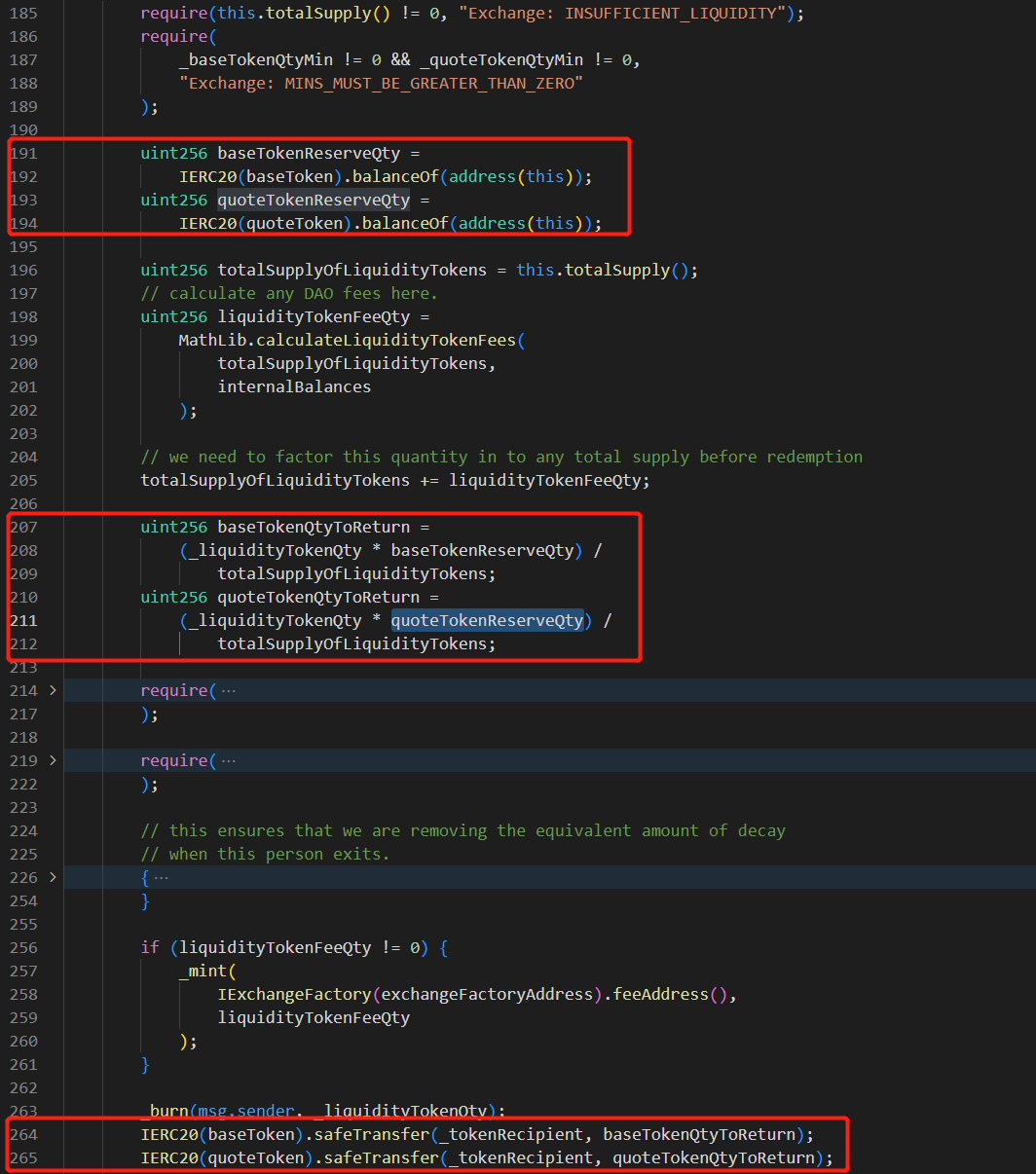

PANews 12月13日消息,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平台監測顯示,ElasticSwap被攻擊,由於合約中的添加流動性與移除流動性的計算方式不一致,在添加流動性功能中使用常規的恆定K值算法,但在移除流動性功能中直接獲取了當前池子中兩種代幣的餘額進行計算,攻擊者首先添加流動性,之後再將一定數量的USDC.E轉入TIC-USDC交易池中,此時計算出應轉給攻擊者的USDC.E數量已經在基礎上乘以了LP代幣數量即數倍,之後攻擊者再調用移除流動性方法獲利22454枚AVAX(約合290,328美元)。同時,以太坊鏈上ElasticSwap下的AMPL-USDC池子也被同樣的手法攻擊,攻擊者獲利約445枚ETH(約合564,000美元),截止目前兩筆獲利資金均存放在攻擊者賬戶。

第一筆攻擊tx:https://snowtrace.io/tx/0x782b2410fcc9449ead554a81f78184b6f9cca89f07ea346bc50cf11887cd9b18;

第一筆攻擊者賬戶:0x25fDe76A52D01c83E31d2d3D5e1d2011ff103c56。

第二筆攻擊tx:https://etherscan.io/tx/0xb36486f032a450782d5d2fac118ea90a6d3b08cac3409d949c59b43bcd6dbb8f;

第二筆攻擊者賬戶:0xbeadedbabed6a353c9caa4894aa7e5f883e32967。