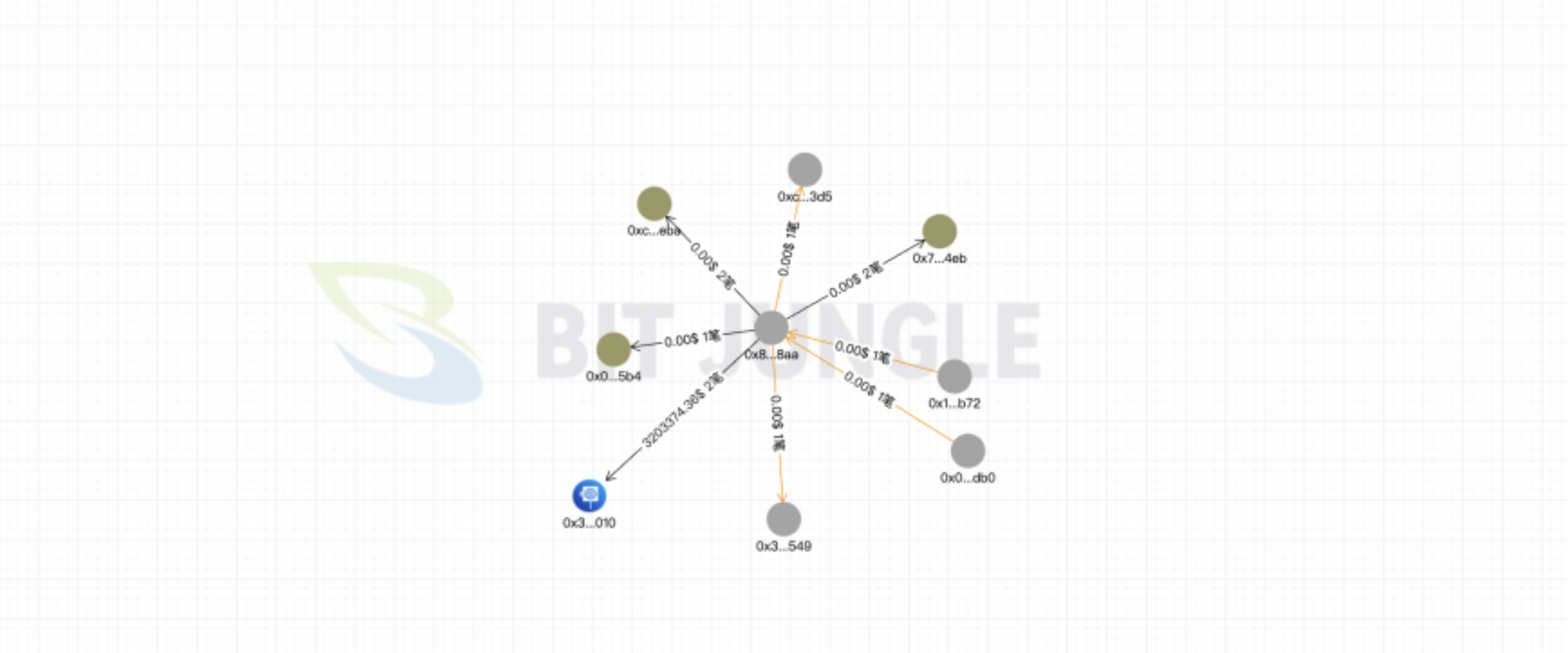

涉案资金流向

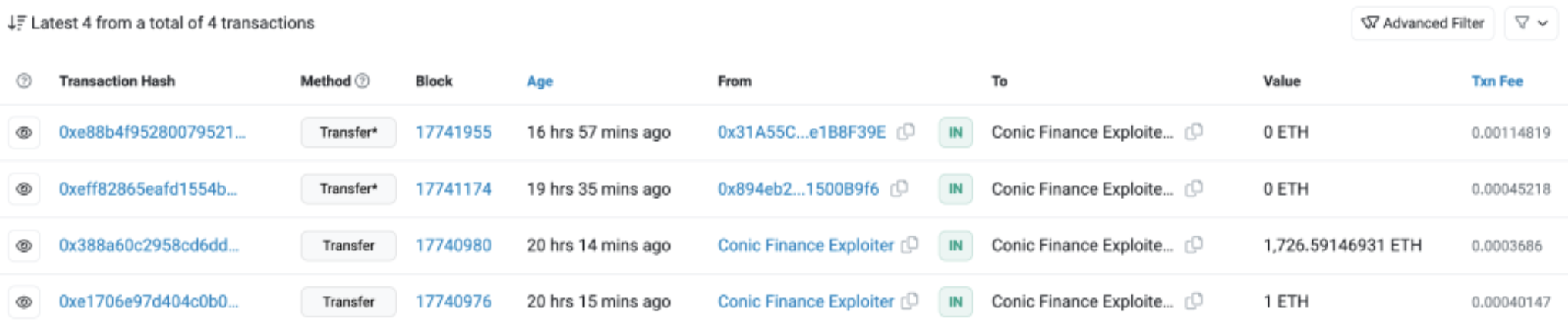

截止到 2023年7月22日,攻击者(0x8D67db0b205E32A5Dd96145F022Fa18Aae7DC8Aa)从Conic ETH Pool上提取1,724枚ETH,随后转移到了0x3d32C5a2E592c7B17e16bdDc87EAb75f33ae3010。资产目前在0x3d32C5a2E592c7B17e16bdDc87EAb75f33ae3010停留。

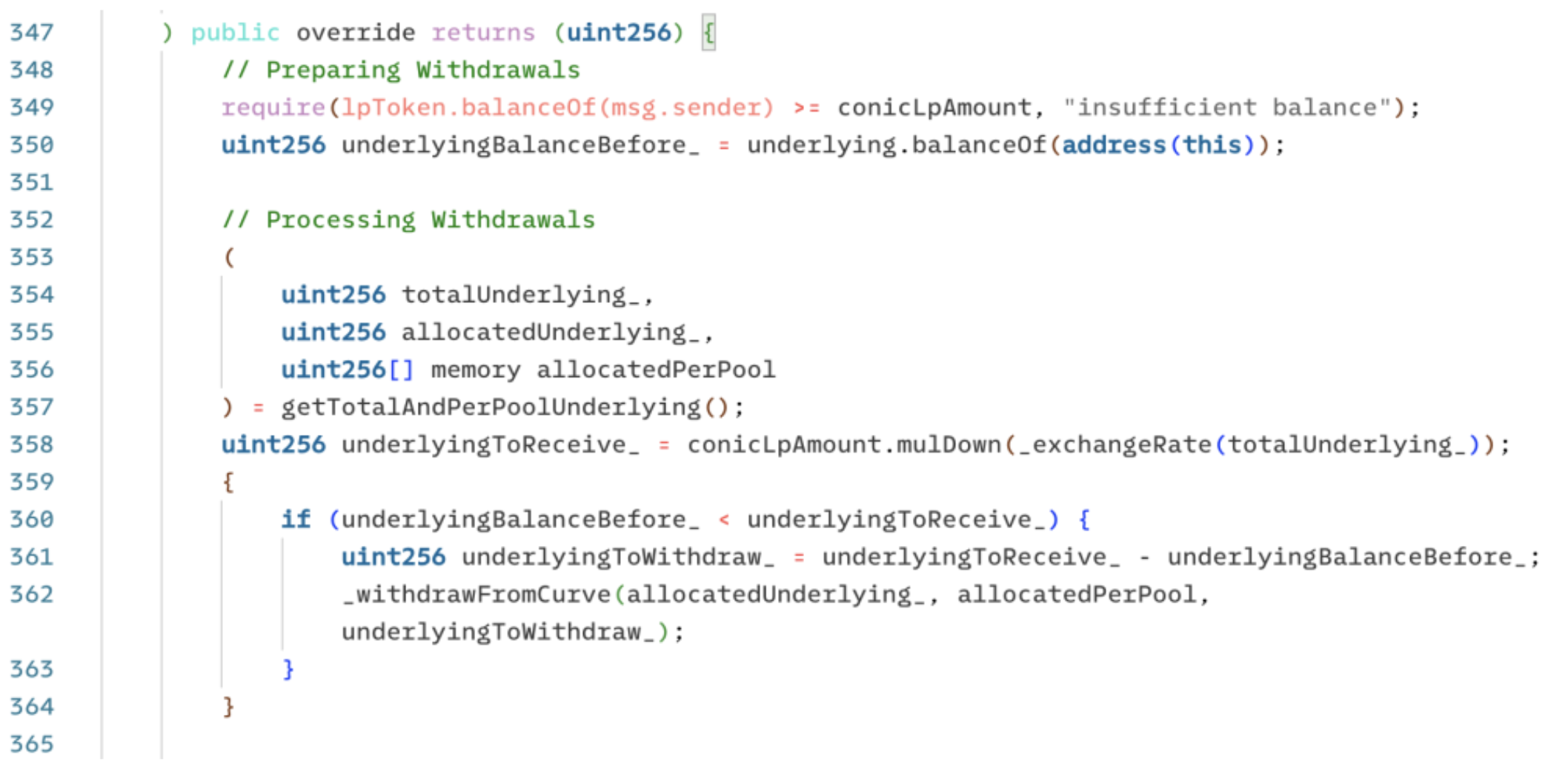

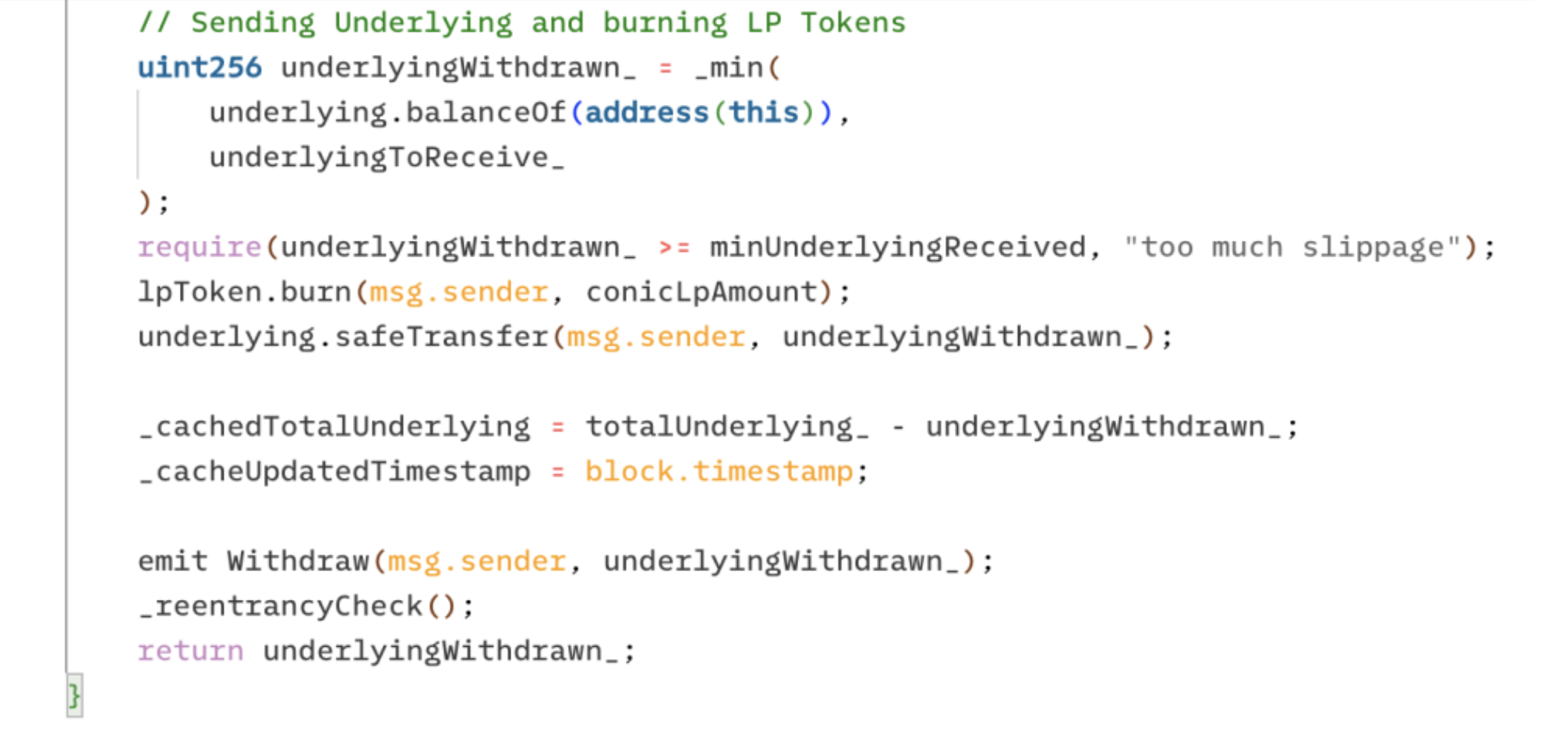

被攻击原因分析

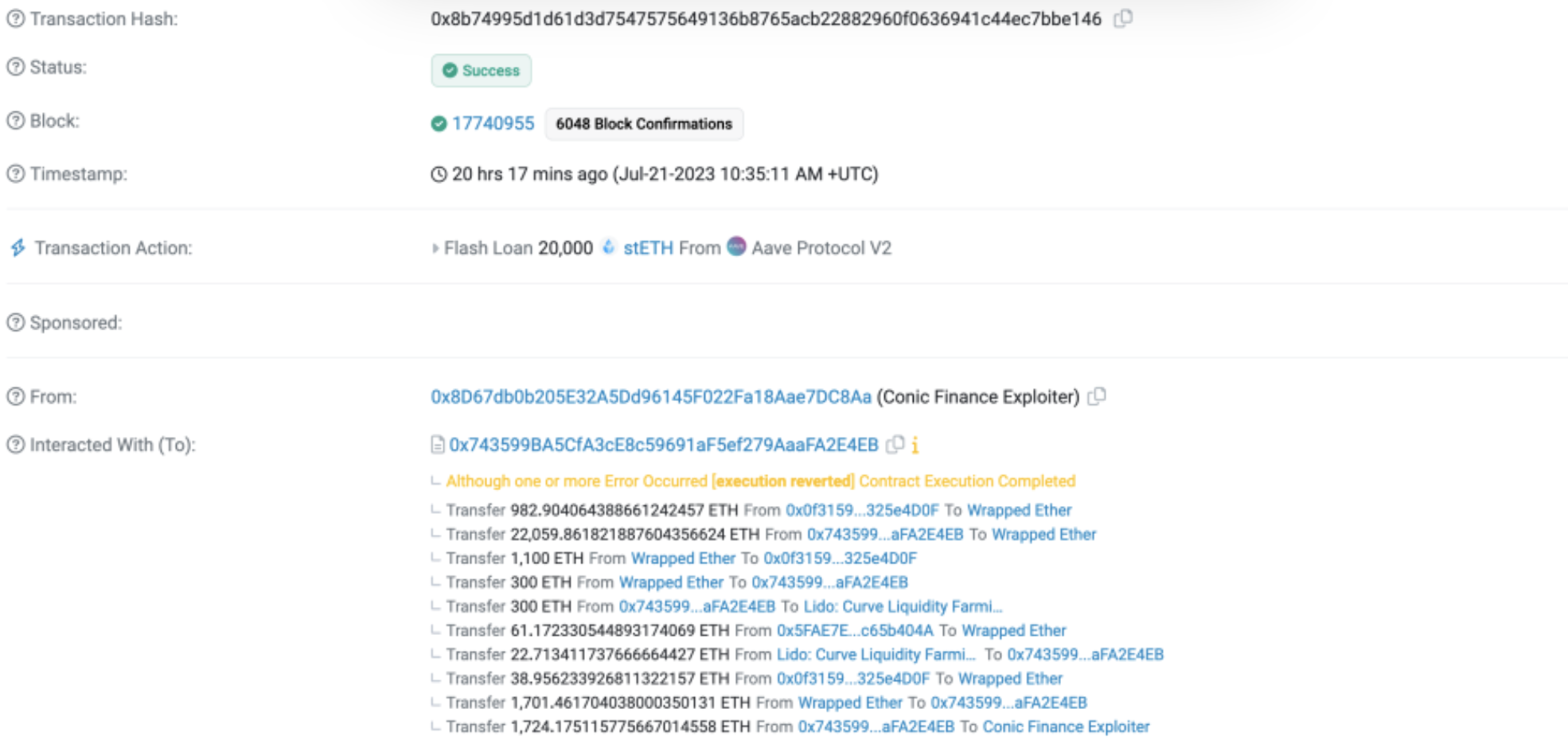

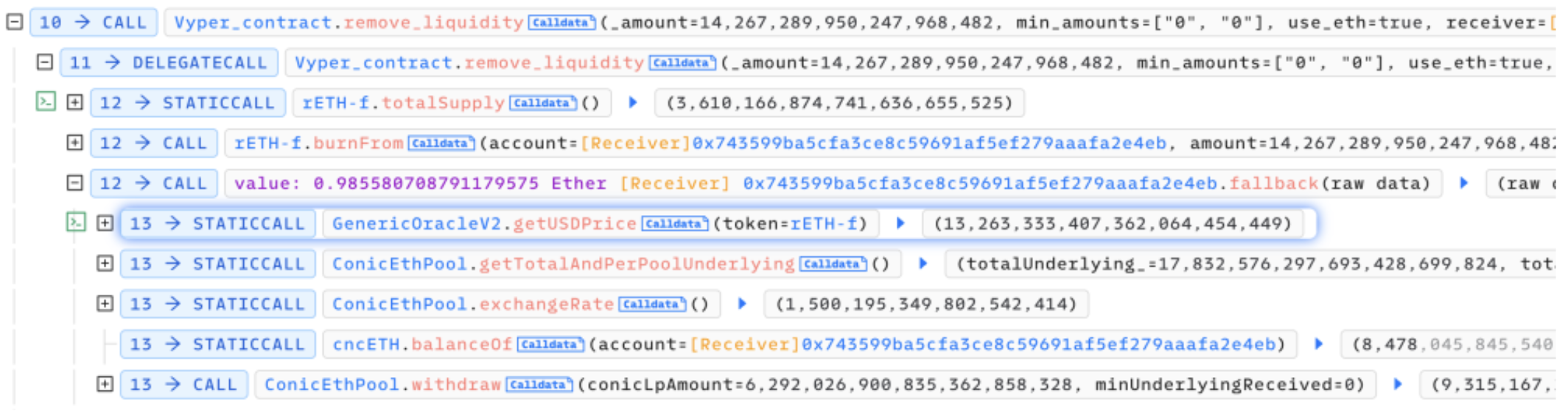

攻击者(0x8D67db0b205E32A5Dd96145F022Fa18Aae7DC8Aa)从Conic ETH Pool上提取1,724枚ETH。https://etherscan.io/tx/0x8b74995d1d61d3d7547575649136b8765acb22882960f0636941c44ec7bbe146

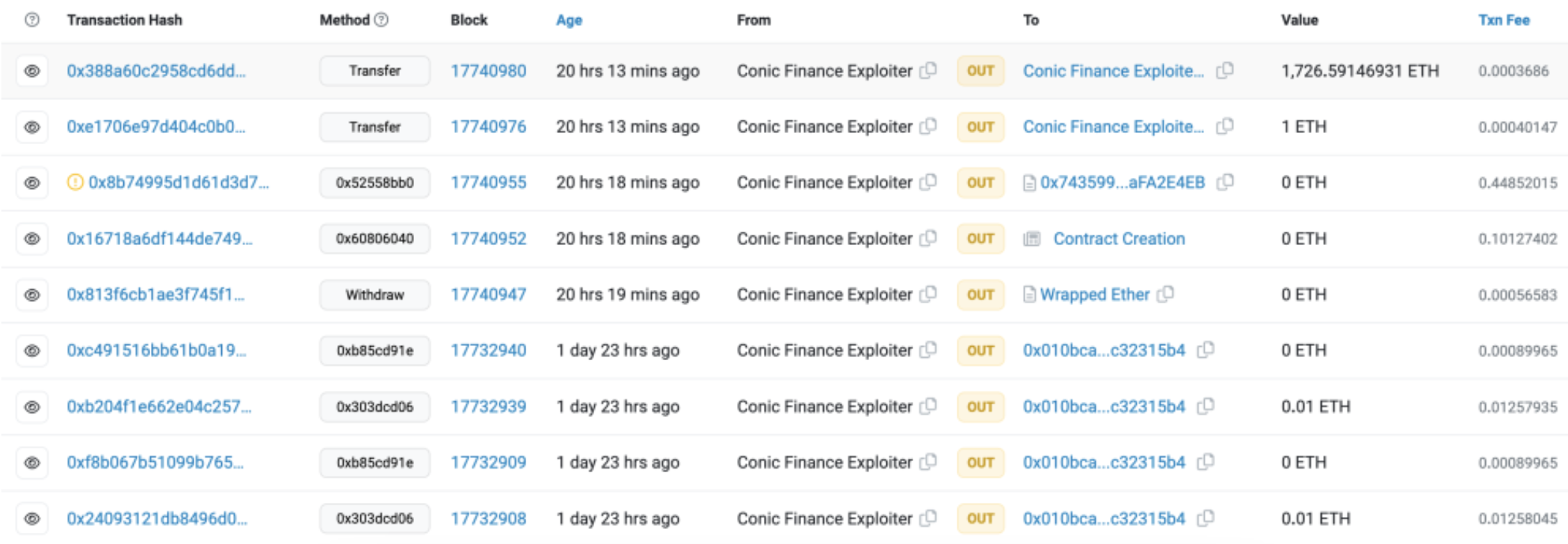

https://etherscan.io/address/0x8D67db0b205E32A5Dd96145F022Fa18Aae7DC8Aa

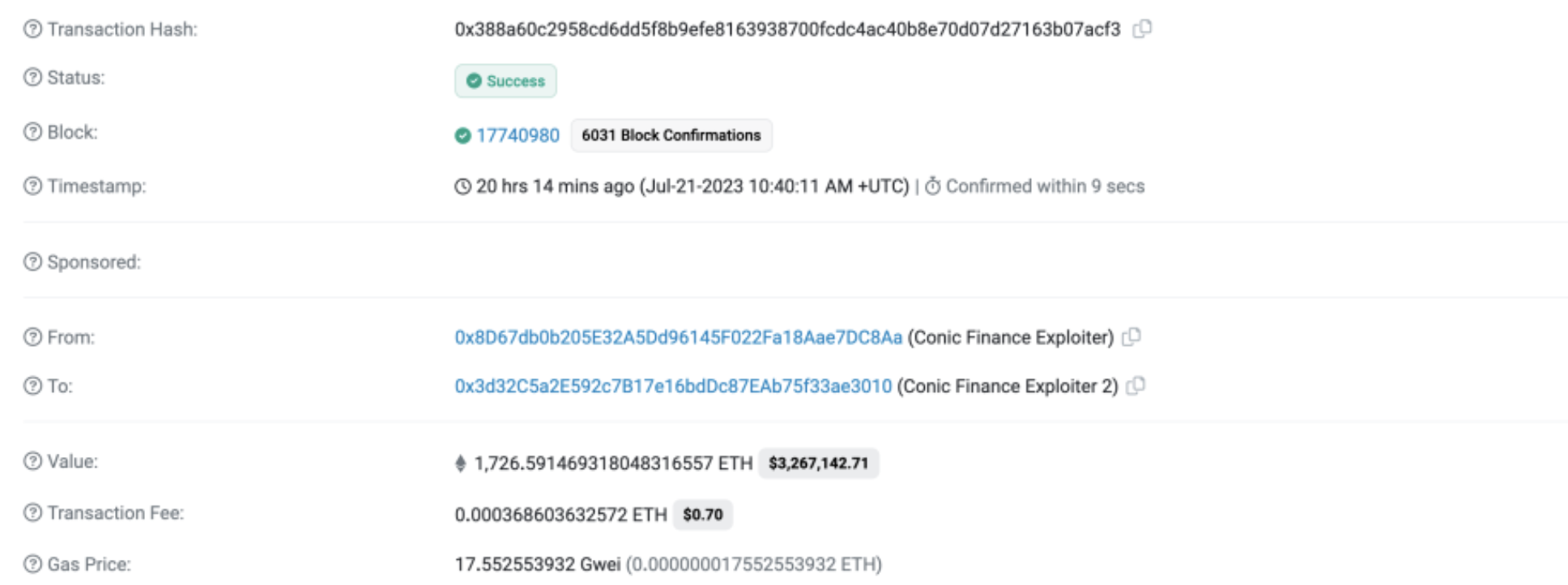

随后转移到了0x3d32C5a2E592c7B17e16bdDc87EAb75f33ae3010。https://etherscan.io/tx/0x388a60c2958cd6dd5f8b9efe8163938700fcdc4ac40b8e70d07d27163b07acf3

本次安全事件造成的影响

首先,该平台上的资产被盗,意味着使用该平台的其他用户的资产也可能会受到影响。这对于那些在Conic Finance上存入大量资产的用户来说影响尤为严重。其次,这起事件不仅严重影响该平台声誉,而且严重影响用户对该平台的信任,尤其是那些在去中心化金融(DeFi)协议中积极参与的用户。由于DeFi协议依赖于用户对平台的信任和参与,这起事件可能会导致用户流失,以及对市场信心的下降。为了避免类似的风险,建议其他用户采取以下措施:- 用户需要谨慎地选择参与DeFi协议,并需要了解他们在协议中所面临的风险。

- 用户应该了解DeFi协议的安全性及其背后的技术逻辑,以便更好地评估它们的风险和回报。

- 用户应当通过查看协议的审计报告,了解协议的安全状况。

- 用户还可以选择使用第三方保险或保障机构,以降低风险和保护自己的资产。

- 使用最新的安全标准:采用最新的安全标准,例如Solidity 0.9及以上版本,有助于降低重入攻击的风险。

- 限制合约的调用深度:限制合约的调用深度可以防止攻击者利用递归调用实施重入攻击。

- 检查外部合约调用:在调用外部合约之前,需要仔细检查合约的安全性,确保其不存在漏洞或受到攻击者的控制。

- 检查合约的状态变量:在使用状态变量时,需要确保在调用外部合约之后进行正确的更新,以避免攻击者利用未更新的状态变量进行攻击。

- 使用锁定机制:在合约中使用锁定机制可以防止重入攻击和其他并发问题。

- 限制资金的访问:在合约中限制对资金的访问,可以减少攻击者进行重入攻击的机会。

- 定期审查代码:定期审查代码可以帮助发现潜在的漏洞和安全问题,并及时修复它们。