Web3對於個人所有權和數據主權的追求,也會引起了各類安全問題(因為個體對安全知識理解和熟悉層次的差異),但這些安全問題,不應該成為阻礙Web3的發展勢頭。

首先來回顧一下Web2。 Web 2 技術和工具的使用有助於更多地參與項目和分享想法,從而理想地導致更好的深思熟慮的設計和更高效的生產,加強與客戶的聯繫並改善與合作夥伴的溝通。安全模型的很重要的一部分是關於響應。在Web3中,交易一旦執行就無法改變,因此,安全的思路通常是,需要建立機制來驗證交易是否應該具備安全的條件,繼而進行,也就是說,安全必須在預防方面做得更好。

而在Web3的世界中,我們更應該如何從技術上進行規劃,解決系統性的弱點,預防並組織新的攻擊載體,這些攻擊載體的目標,包括加密原生的問題和智能合約的漏洞等等。

以下是目前Web3 存在攻擊類型的觀察統計和未來Web3 安全發展方向的列表。

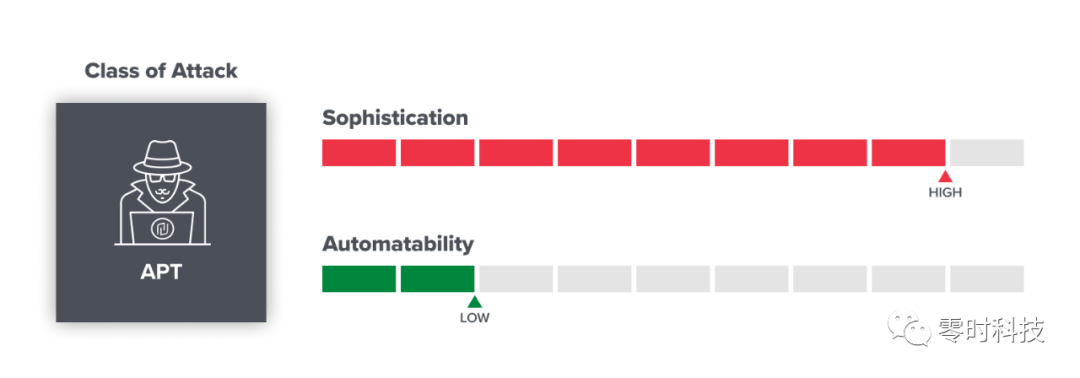

APT攻擊

APT攻擊,即高級可持續威脅攻擊,也稱為定向威脅攻擊,指某組織對特定對象展開的持續有效的攻擊活動。

發起APT動機和能力差異較大,常見是以金錢為目的發起攻擊,也有可能是其他目的性。需要注意的是,APT攻擊者很可能會一直在身邊。不同的APT 運行許多不同類型的操作,但這些威脅參與者往往最有可能直接攻擊公司的網絡層以實現其目標。

示例:Ronin 驗證器攻擊

概況:

攻擊複雜性:高(僅適用於資源豐富的群體,通常在不會起訴的國家)

可自動化性:低(仍然主要是使用一些自定義工具進行手動操作)

未來的發展:只要APT 能夠獲取大量資金及數據或實現各種政治目的,可能會一直保持活躍。

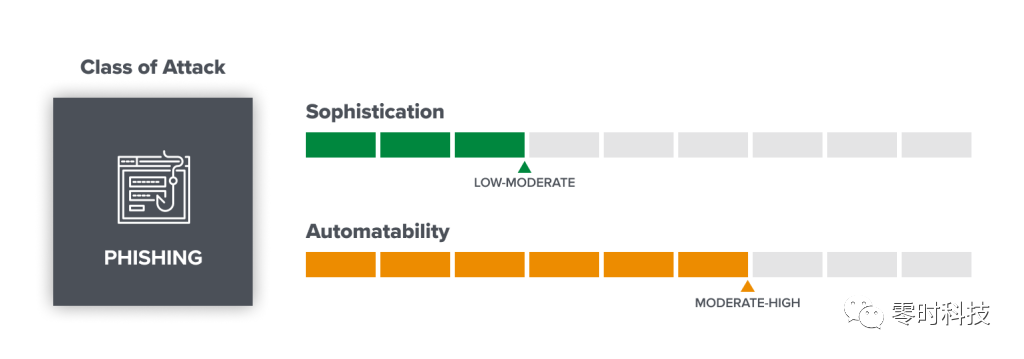

社工釣魚

社會工程學是黑客米特尼克在《反欺騙的藝術》中所提出的,是一種通過對受害者心理弱點、本能反應、好奇心、信任、貪婪等心理陷阱進行諸如欺騙、傷害等危害手段。也就是通過對人的心理弱點、習慣弱點的分析,通過手段達到目的的過程。

目前Web3 領域已經發生諸多利用社工手段盜取資產的安全事件,比如通過聊天程序發送釣魚鏈接引導受害者點擊、通過假冒官方誘導用戶轉移資金、通過假APP收集用戶私鑰等。

示例:直接針對用戶的OpenSea網絡釣魚活動

概況:

攻擊複雜性:低-中(攻擊可以是低質量的廣撒網或極具針對性,具體取決於攻擊者)

可自動化性:中-高(大部分工作可以自動化)

未來的發展:由於社工手段攻擊的成本對於收益的極小性,社工釣魚攻擊可能會一直存在。

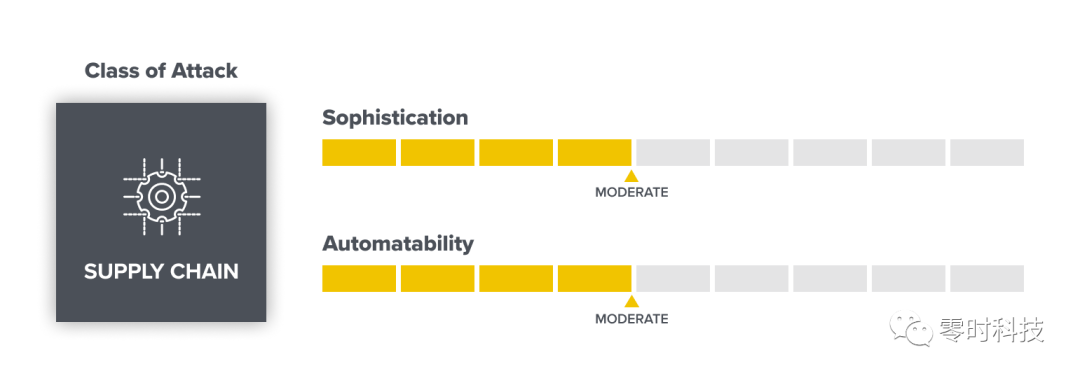

供應鏈攻擊

供應鏈攻擊是一種面向軟件開發人員和供應商的新興威脅。目標是通過感染合法應用分發惡意軟件來訪問源代碼、構建過程或更新機制。

第三方軟件庫引入的同時也會引入很大的攻擊面,比如第三方軟件庫本身問題,項目本身對於第三方軟件庫的適配性等,都可能造成當前項目出現大的安全風險。

示例:Wormhole 跨鏈橋攻擊

概況:

攻擊複雜性:中等(需要技術知識和一些時間)

可自動化性:中等(掃描以發現有缺陷的軟件組件可以自動化;但是當發現新漏洞時,需要手動構建漏洞利用)

未來的發展:隨著軟件系統的相互依賴性和復雜性的增加,供應鏈漏洞可能會增加。在為web3 安全開發出良好的、標準化的漏洞披露方法之前,黑客攻擊也可能會增加。

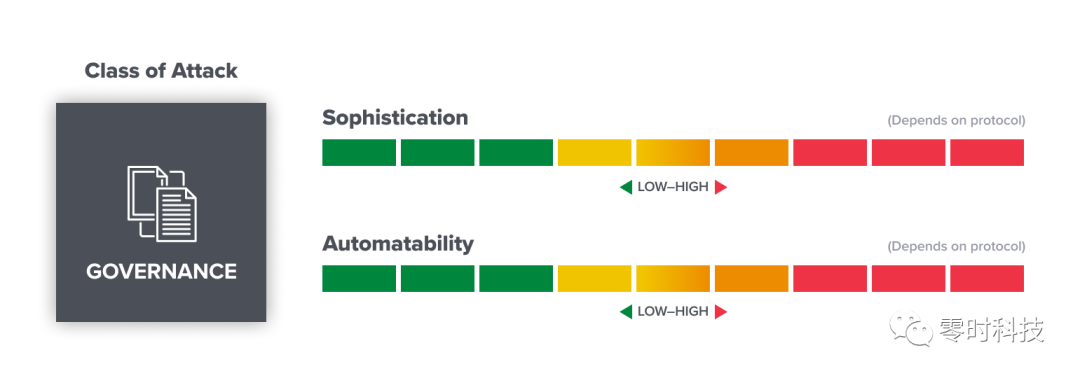

治理攻擊

治理攻擊主要是DAO 的項目組織,由於可以根據代幣持有者獲得的投票決定是否執行某提案,所以當攻擊者獲取足夠多的投票時(該投票數量攻擊者可通過閃電貸或者代幣兌換等手段獲取),就可以引入惡意提案,實施惡意資金轉移等。

目前web3 中的許多項目都包含治理方面,代幣持有者可以在其中提出改變網絡的提案並對其進行投票。當引入惡意提案時,勢必會影響項目穩定性。

示例:Beanstalk 惡意提案攻擊

概況:

攻擊複雜性:從低到高,取決於協議。 (許多項目都有活躍的論壇和社區,以及可以暴露更多嘗試的提案人)

可自動化性:從低到高,取決於協議。

未來的發展:治理攻擊高度依賴於治理工具和標準,當治理標準與監控和提案製定過程有關時。

預言機攻擊

預言機是一個將數據從區塊鏈外傳輸到區塊鏈內的機制。許多web3 項目依賴於“預言機”——提供實時數據的系統,是鏈上無法找到的信息來源。例如,預言機通常用於確定兩種資產之間的交換定價。

當攻擊者控制價格預言機的數值,就可通過閃電貸交易獲取大量資金,使得項目穩定性直接收到影響。

示例:Cream 操控預言機攻擊

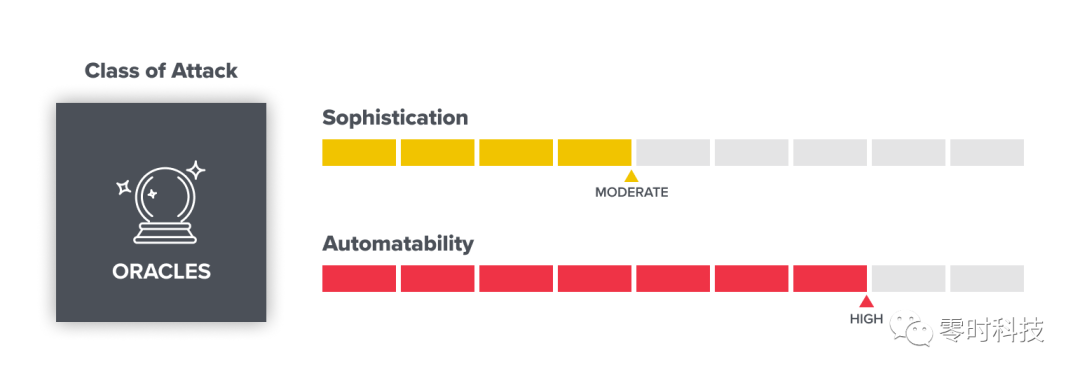

概況:

攻擊複雜性:中(需要技術知識)

可自動化性:高(大多數攻擊可能涉及自動化檢測可利用問題)

未來的發展:隨著準確定價方法變得更加標準,可能會降低攻擊率。

智能合約攻擊

智能合約是一種旨在以信息化方式傳播、驗證或執行合同的計算機協議。智能合約允許在沒有第三方的情況下進行可信交易,這些交易可追踪且不可逆轉。

從之前的DeFi、NFT、GameFi再到現在Web3。區塊鏈的大多數項目中,智能合約佔據重要一環,對於它的安全性也不言而喻,有了閃電貸的加持,再小的智能合約漏洞都可能會影響整個項目的資金安全,最近幾年發生的合約攻擊事件不在少數,並且損失金額巨大。

示例:Popsicle攻擊事件

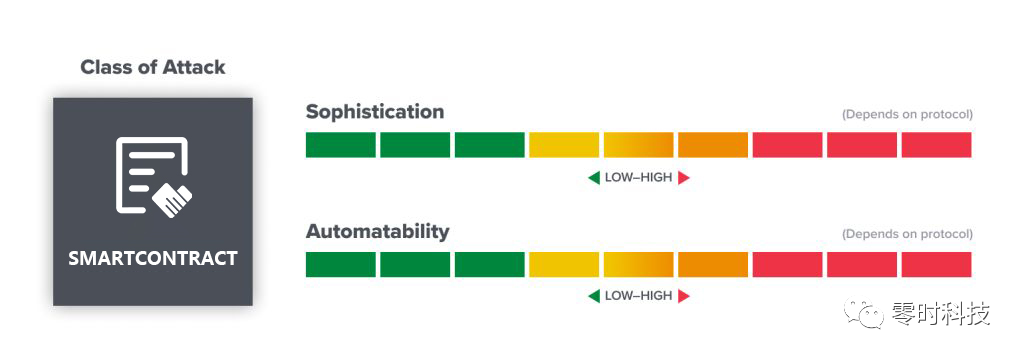

概況:

攻擊複雜性:中高(需要項目技術知識)

可自動化性:高(大多數攻擊可能涉及自動化攻擊)

未來的發展:大量智能合約協議應用性,智能合約安全事件會不斷發生,合約上線前應進行全面安全測試。

Web端安全

Web環境的互聯網應用越來越廣泛,企業信息化的過程中各種應用都架設在Web平台上,Web業務的迅速發展也引起黑客們的強烈關注,接踵而至的就是Web安全威脅的凸顯。例如去年12 月影響廣泛的Web 服務器軟件的log4j 漏洞利用。攻擊者將掃描Internet 以查找已知漏洞,以找到他們可以利用的未修補問題。

示例:log4j 漏洞

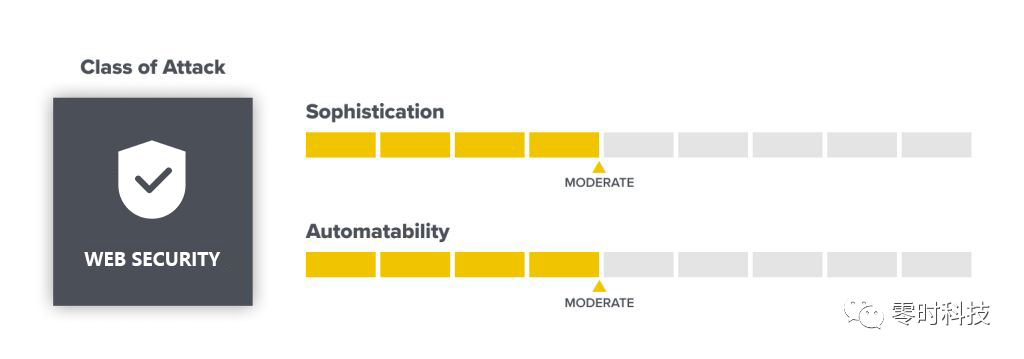

概況:

攻擊複雜性:中(需要大量測試獲取攻擊路徑)

可自動化性:中(部分攻擊可能涉及自動化攻擊)

未來的發展:目前Web端漏洞在Web3的世界裡並不凸顯,但如果涉及資金問題,可能會出現大量攻擊。

零日(0day)漏洞

0day漏洞或零日漏洞通常是指還沒有補丁的安全漏洞,0day漏洞得名於開發人員發現漏洞時補丁存在的天數:零天。 0day攻擊或零日攻擊則是指利用這種0day漏洞進行的攻擊。

Web3 中人們一旦被盜就很難追回加密資金。攻擊者可以花費大量時間研究運行鏈上應用程序的代碼,找到一個可以利用的漏洞來獲取大量資金。

示例:Poly Network跨鏈攻擊

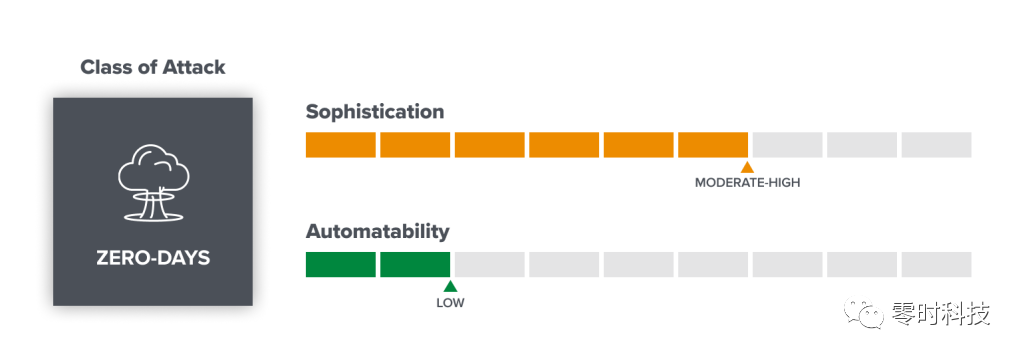

概況:

攻擊複雜性:中-高(需要技術知識)

可自動化性:低(發現新漏洞需要時間和精力,而且不太可能自動化)

未來的發展:Web3和資金的關聯性,可能存在不少人在研究這類漏洞,已達到暴富目的。

參考:

https://a16z.com/2022/04/23/web3-security-crypto-hack-attack-lessons/