智能合約給了我們去中心化,無需信任,去信任等眾多特點,但去除人為操作之後,一旦智能合約開了天窗,那麼資產有可能被黑客予取予求。 DeFi普及率和採用率升高,項目方魚龍混雜,如何才能火眼金睛的保護資產變得愈來愈重要。本篇比較淺嚐輒止的分析了2021年以來DeFi被攻擊的例子,並且提出了預防的方式。偏簡單易懂。

目前,DeFi細分市場有兩個特點:一是它正飆升至前所未有的高度:它監管不力,幾乎沒有任何擁有資源或技術技能的人能夠經營智能合約並吸引用戶。這兩個因素使得該領域對攻擊者來說十分誘人。

這些攻擊究竟是如何發生的?如何保護自己?我們將研究其機制,並提供DeFi中最大攻擊的例子,以便了解哪些協議需要特別謹慎。

最短的DeFi 概述

DeFi提供基於區塊鏈的金融服務,如借貸和生息。關鍵的一點是,DeFi是具有包容性且無需許可的——任何人,無論他們的公民身份、社會地位和信用歷史如何,每個人都可以利用它。 DeFi是去信任的,因為它運行在智能合約上——所有的條款和條件都是事先描述過的,用代碼編寫,現在無需人工干預就可以執行。在這裡,用戶唯一可以信任的是協議團隊編寫良好代碼的能力。反過來,由於大多數項目都是開源的,審計和社區通常會檢查這一點。

然而,這怎麼能給操縱留下空間呢?

攻擊者如何利用DeFi中的不安全性?

對DeFi的黑客攻擊是指某人利用協議的漏洞來獲取鎖定在協議中的資金。以下是實現這一目標的三個主要“策略”:

DeFi項目製作得非常快,團隊並不總是有時間徹底檢查他們的代碼。黑客利用了這些漏洞。

DeFi的每個協議都有自己的機制,用戶如何鎖定他們的資金,以及他們如何獲得回報。有時候,協議的創始人並不知道這些機制是如何被濫用的,並成為大賺一筆的漏洞。

一些團隊故意製造問題——他們通過出售他們的股份和傾銷代幣來濫用他們在項目中的巨大影響力(社區沒有註意到這一點)。

DeFi中最常用的兩種攻擊方案

讓我們看一下DeFi中最廣泛使用的兩種機制——拉地毯和閃存貸款攻擊。

拉地毯——在沒人預料到的時候撤回流動性

在“拉地毯”中,業主或開發商突然從池中撤出流動性,引發恐慌,迫使所有人都賣掉資產。基本上,這是一個退出騙局。創始人在一個項目中所佔的股份越高,這個項目就越可疑:“拉地毯”正是DeFi討論的集中化風險之一。

它是這樣開始的:創始人宣布了一個帶有原生代幣的新平台,提供了一些很酷的獎勵。然後,該團隊在去中心化的交易所(如Uniswap)上創建一個流動性池,代幣與ETH、DAI或其他主要貨幣配對。用戶被鼓勵帶來更多的流動性,因為這將給他們帶來高收益。一旦代幣價格上漲,創始人就會收回他們的流動性並消失。

開發者擁有大量股份並不是件好事,但即使有,也有一種保護項目的方法:開發者可以設置一種不允許他們在未來某一天之前退出的程序。這大大增加了對該項目的信任。

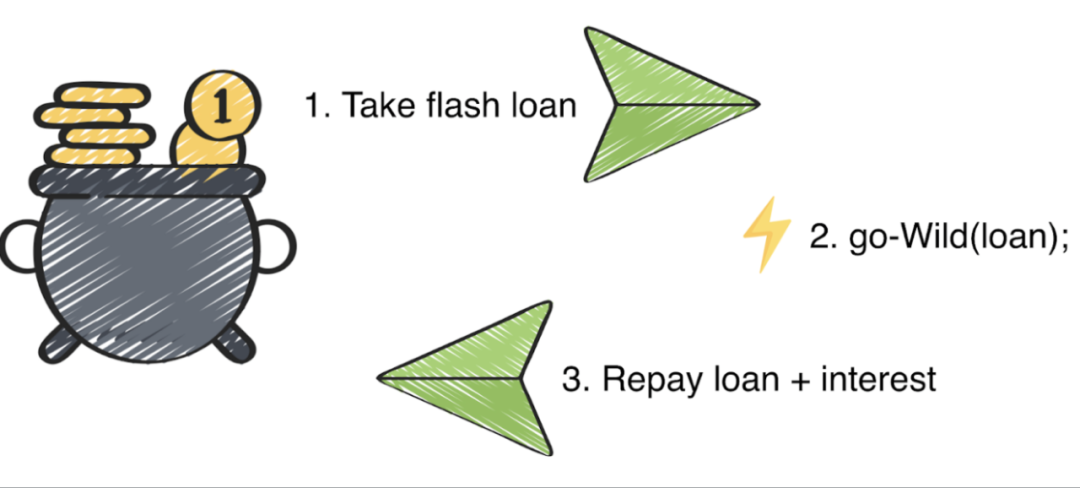

閃電貸款攻擊——抽取和消除流動性

什麼是“閃貸”?它允許用戶在很短的時間內,在沒有抵押品的情況下,借到無限量的錢——用戶必須在下一個區塊被開采之前償還貸款和利息而開採只需幾秒鐘。如果用戶不償還貸款,交易將不會結束,借入的資金將從用戶那裡被拿走。

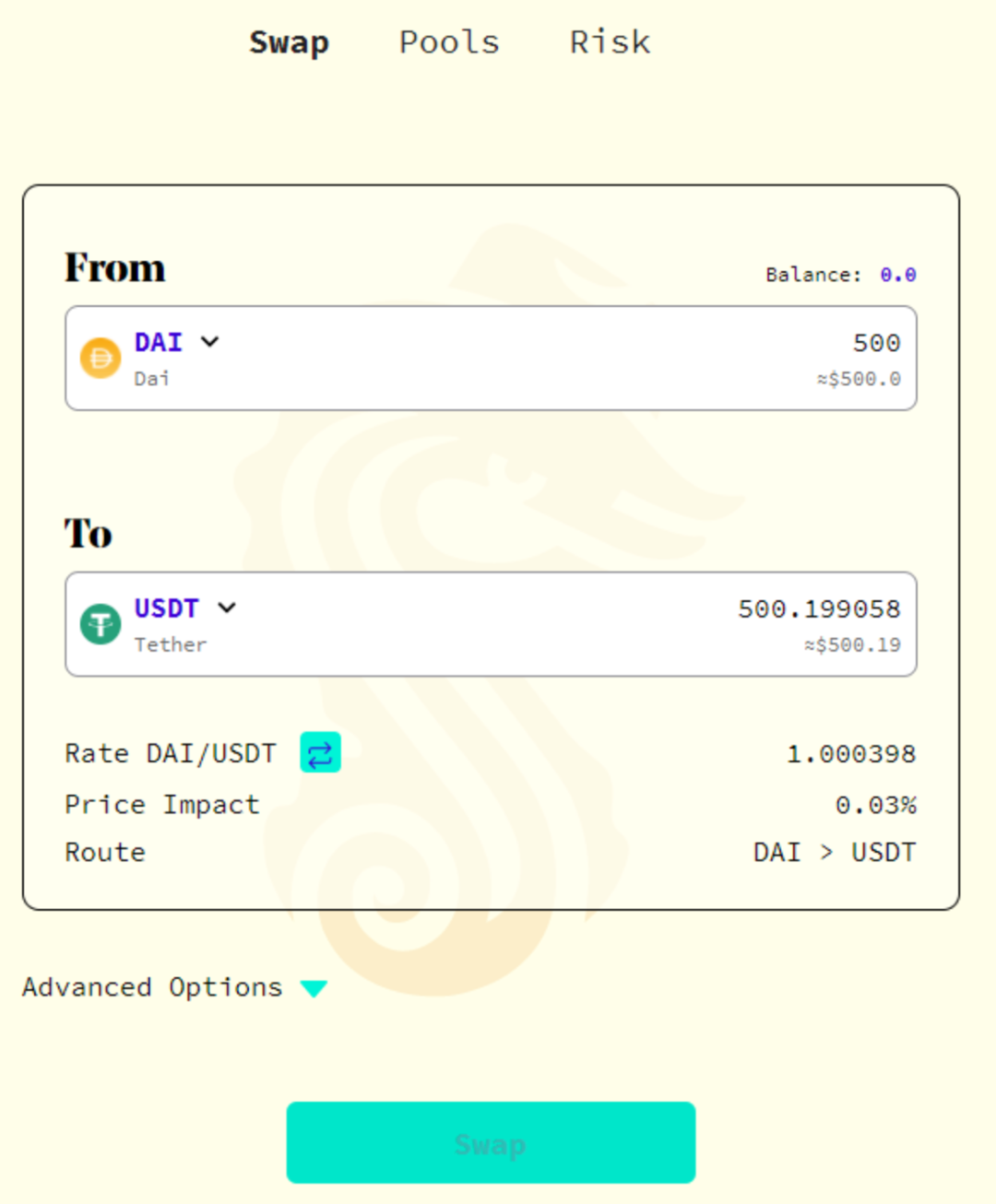

閃貸的關鍵用途之一是套利:從不同平台上的資產價差中獲利。比如,以太坊在交易所A的成本為2000美元,在交易所B的成本為2100美元。用戶可以獲得價值2000美元的閃電貸款,在交易所A購買ETH,在交易所B出售,用戶的利潤將是100美元減去gas費和貸款費用。

閃電貸的無限性質為漏洞利用鋪平了道路。以下是快速貸款攻擊的一般方案:

一個攻擊者藉200個代幣A,價值10萬美元(一個代幣A價值500美元)。然後,他在A/B流動性池中大舉買入代幣B。這推高了代幣B的價格,而代幣A下跌,現在只值100美元。當代幣B暴漲時,攻擊者以100 美元的價格將其賣回代幣A。現在,相比最初的200代幣,其可以買得起1000代幣A(在價格下降5倍後)。然而,攻擊者只是在這個智能合約中降低了代幣A的價格。閃貸的貸款人仍然以500美元的價格購買代幣A。因此,攻擊者用他的200代幣A償還貸款,並拿走剩下的800枚。

正如所看到的,閃電貸款利用了去中心化交易所的本質,而沒有實際的黑客行為。他們只是簡單地拋出拋售代幣A,並移除池中相當一部分的流動性,這基本上是在竊取流動性提供者的資金。

2021 年的主要DeFi 攻擊

1. Meerkat Finance 黑客

這是一個典型的拉地毯,然而,表現時異常的玩世不恭。 Meerkat Finance是一種流動性挖礦協議,所有者甚至無法使用匯集的資金。在攻擊發生前不久(也就是項目啟動後的一天!),他們升級了協議,獲得了訪問權限,刪除了所有Meerkat Finance的社交媒體賬戶和他們的網站,帶著價值1300萬美元的穩定幣和價值1700萬美元的73000 BNB的逃跑了。

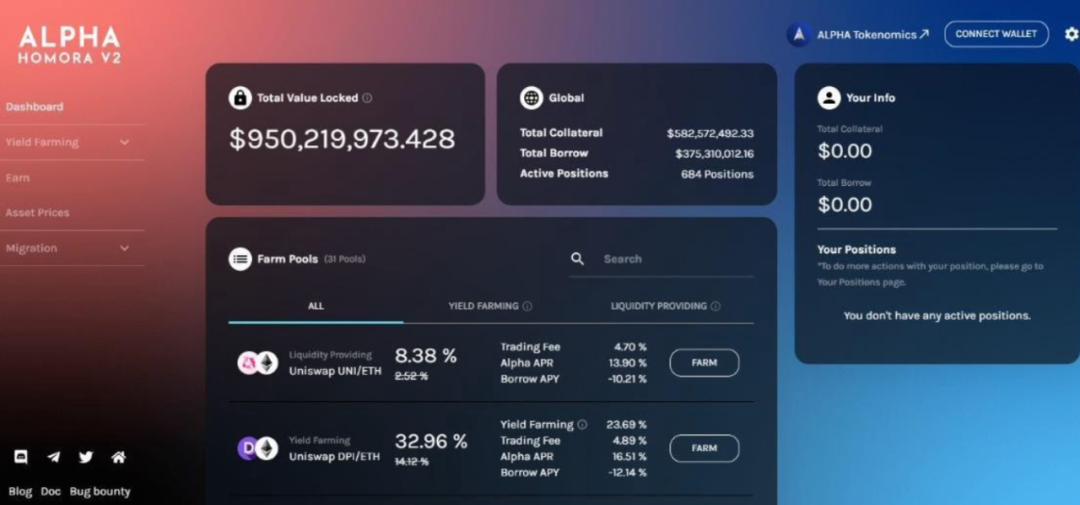

2. Alpha Homora 閃電貸款攻擊

風險正在上升!今年2月在Alpha Homora攻擊中,3700 萬美元被盜。該借貸平台於2020年10月啟動,最近升級為V2版本。在一個Alpha Homora V2池中,攻擊者藉入和出借了數百萬個穩定幣,使其價值膨脹,使攻擊者獲得巨額利潤。

3. EasyFi 私鑰失竊

今年4月,基於Polygon的借貸協議EasyFi遭遇了最嚴重的一次DeFi黑客攻擊。在一次黑客攻擊中,一名網絡管理員的私鑰被竊取,這讓攻擊者得以獲得該公司的資金。價值7500萬美元的三百萬EASY代幣被盜。除此之外,EasyFi的保險庫裡還有價值600萬美元的穩定幣被盜。

4. Saddle Finance 套利利用

這是另一個閃電貸款攻擊,尤其是這次。 Saddle Finance 是一種類似Curve的協議,用於交易包裝資產和穩定幣,在其發布一天后,於2021年1月21日遭到攻擊。通過進行一系列的套利攻擊,攻擊者在短短6分鐘內成功獲取了近8個比特幣的流動性。這可能是由於池的智能合約中的一個漏洞——攻擊者將穩定幣的價格拉得太高,以至於價值0.09 BTC的一個代幣被換成了另一個價值3.2 BTC 的代幣。

如何避免選擇易受攻擊的協議?

“閃貸”總是出人意料地發生,人們也不可能總是提前看到“拉地毯”的可能性。然而,遵循這些建議將幫助用戶更多地註意可疑跡象,並可能幫助用戶避免金錢損失。特別注意:

團隊和它的聲譽。創始人和開發者是誰?團隊是公開的嗎?它曾經參與過任何值得信賴的加密項目嗎?如果沒有,這也不一定是壞事,但應該引起關注。訪問金庫。這個團隊有嗎?到什麼程度?如果創始人的持股比例過高,這並不是一個危險信號。多重簽名訪問公司資金。如果開發人員啟用了多簽名訪問庫,並且團隊之外的人擁有一些簽名,這可能有助於防止“拉地毯”。壽命及其流動性。如果開發人員將他們的資金鎖定在一年左右的時間內,用戶可以放心,團隊至少在這段時間結束前不會退出。

有什麼措施可以保護DeFi不受攻擊?

隨著DeFi 的成熟,池中有相當數量的流動性,池中的大量流動性可能是降低閃電貸攻擊風險的主要因素。閃電貸最高限額不允許攻擊。對智能合約的安全審計將為易受攻擊和配置錯誤的合約騰出空間。更好的監管將有助於避免故意發布易受攻擊的協議。一些項目已經實施了社區漏洞獎勵,幫助用戶在協議中發現漏洞和後門獲得獎勵。

總結

DeFi使用無需許可和去信任的工具在短時間內提高可觀的收入,從而徹底改變了金融。然而,它的眾多漏洞經常被攻擊者和惡意開發人員使用。每次攻擊都要求協議提高安全性,這就是DeFi黑客幫助該行業發展的方式。

Source:https://medium.com/the-capital/defi-attacks-and-ways-to-avoid-them-4b827ef456be