注:原文來自Rekt,以下為全文編譯

路殺,“獾”已死。

1.2億美元資金以各種形式的wBTC和ERC20代幣被奪走。

前端攻擊使Badger DAO損失慘重,被盜金額排DeFi攻擊第四。

rekt.news再次強調:

無限的批准意味著無限的信任--我們知道在DeFi中我們不應該這樣做。

但是,如果前端被破壞,是否應該期望普通用戶能夠通過錢包的批准來發現非法的合約呢?

一個未知方插入了額外的批准,致使用戶將代幣發送到了攻擊者的地址。從2021年12月2日00:08:23開始,攻擊者使用這些錯誤的信任批准美美飽餐了一頓。

當用戶的地址被榨乾的消息傳到Badger時,團隊宣布暫停項目的智能合約,惡意交易在開始2小時20分鐘左右開始失效。

BadgerDAO的目標是將比特幣帶到DeFi。該項目由各種金庫組成,供用戶在以太坊上獲得wBTC的收益。

據悉,絕大多數的被盜資產是金庫存款代幣,然後被兌現,底層的BTC則被橋接回比特幣網絡,任何ERC20代幣則留在以太坊上。

這裡總結了被盜資金的當前位置 ,以供查看。

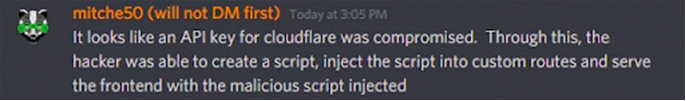

此外,關於該項目Cloudflare賬戶被洩露的傳言也一直在流傳,其他安全漏洞也是如此。

當用戶試圖進行合法的存款併申請獎勵時,這些虛假的批准會被彈出來,以建立一個無限錢包批准的基礎,允許攻擊者直接從用戶的地址轉移BTC相關代幣。

根據Peckshield的說法,黑客地址的第一個批准實例是近兩週前。此後任何與平台互動的人,都可能在無意中批准了攻擊者盜取資金。

據悉,共有超過500個地址批准了黑客的地址:

0x1fcdb04d0c5364fbd92c73ca8af9baa72c269107

請立即檢查你的批准情況並在此撤銷:

etherscan.io/tokenapprovalchecker

交易實例:耗盡~900 byvWBTC,價值超過5000萬美元。受害者在大約6小時前通過increaseAllowance()函數批准了攻擊者的地址,致使攻擊者可以無限制地花費資金。

最終,由於Badger的transferFrom()函數的一個 "不尋常 "的功能,團隊暫停了所有活動,防止了資金的進一步流失。

如果像Badger這樣聲譽卓著的長期項目會被這樣打擊,而且DeFi中的一些大佬項目也險些遭重,那麼DeFi用戶就不能對他們最大bags的安全性過於放心。多樣化是生存的關鍵。

儘管人們通常強調要檢查URL,並確保你與適當的渠道進行互動,但在這種情況下,並不會幫到用戶。

要知道,前端至少在12天前就被操縱了。

那麼Badger怎麼沒有註意到呢?

11月28日,一名用戶在Discord中標記了可疑的increaseAllowance() 批准。

為什麼Badger的開發人員沒有查到呢?

對於有經驗的用戶來說,這類虛假的批准可能很容易發現,而且在簽署交易之前,通過複製/粘貼地址到Etherscan,檢查任何合約的有效性都很容易。

但是,為了讓DeFi達到"大規模採用",這些額外的預防措施必須被簡化。

在那之前,我們只能多用良好的錢包並審慎行事。