自DeFi和NFT等鏈上產品成為主流後,用戶資產開始逐步從中心化存款渠道流到去中心化存款的錢包、跨鏈橋、借貸產品等。此後,鏈上頻頻發生項目和用戶資產被盜的事件。也因此社區常常調侃區塊鍊是黑客的提款機。

這其中有許多起是因為代碼層面的漏洞,也有許多是因為人為因素。如9月20日加密做市商Wintermute被盜1.6億美元。

想省Gas卻因人為失誤被盜1.6億美元

被盜後其創始人Evgeny Gaevoy發布推文稱目前CeFi和OTC業務不受影響,其償付能力是剩餘股本的兩倍,如果用戶與Wintermute有MM協議,用戶的資金是安全的。在被黑客入侵的90項資產中,只有兩項的名義價值超過100萬美元,因此不太可能出現大規模拋售,在盡快與受影響的團隊溝通。

被盜一小時後,區塊鏈安全公司Salus Security發推稱找到了黑客的地址:0x74b28c2eae8679e3ccc3a94d5d0de83ccb84705。該地址資金來源為Tornado.Cash和在FTX和Poloniex大量提幣的Metamask獨立錢包。並與疑似Wintermute用戶地址0x2b3407c6091ada288d7ce902e5c3982fd8756881相關。且與幣安官方合約也有流出操作:0x4fabb145d64652a948d72533023f6e7a623c7c53。

根據PeckShieldAlert信息,Wintermute被盜取的1.6億美元中大約73%是穩定幣,8%是WBTC,6%是ETH,並且攻擊者將1.14億美元存到CRV中做LP,是當前3CRV的第三大持有者。

慢霧也同時分析出其被盜原因可能是Wintermute被盜的EOA錢包是使用Profanity來創建的靚號錢包(開頭0x0000000)。

9月21日早上,Evgeny Gaevoy在推特上公佈被盜事件進展,稱Wintermute確實曾於6月份使用Profanity和一個內部工具來創建錢包地址。這樣做的原因是優化手續費,而不是為了創建靚號。並稱在上週得知Profanity存在漏洞後,Wintermute加速棄用舊密鑰,但由於內部(人為)錯誤,調用了錯誤的函數,因此Wintermute沒有刪除受感染地址的簽名和執行操作。

關於被盜資金追回方法,Gaevoy稱如果所有資金都被歸還,Wintermute將向黑客發放10%的賞金,價值1600萬美元。

關於Wintermute後續運營,Gaevoy表示黑客攻擊與Wintermute用於鏈上DeFi交易操作的以太坊保險庫有關,雖然此漏洞由內部人為錯誤造成,但Wintermute不會解僱任何員工、改變任何策略、籌集額外資金或停止其DeFi運營。

但根據鏈上數據顯示,Wintermute對幾個交易對手的DeFi債務超過2億美元。其中,最大的債務涉及TrueFi發行的9200萬美元的USDT貸款,該貸款將於10月15日到期。此外,還包括對Maple Finance的7500萬美元債務和對Clearpool的2240萬美元債務。

如果此次被盜資金無法及時償還,Wintermute或有將是下一個陷入債務危機的加密公司風險。

Wintermute曾因人為因素被盜2000萬OP

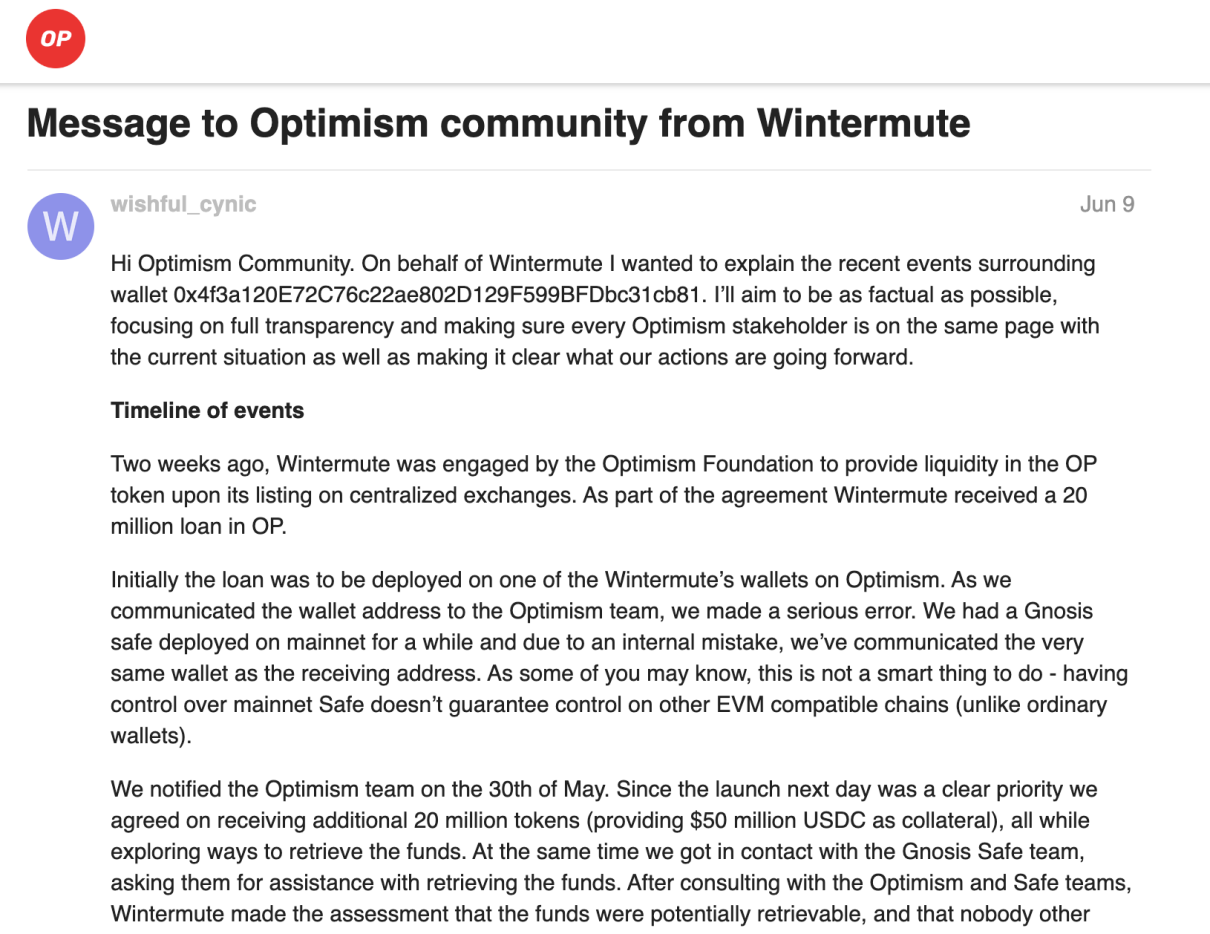

其實,Wintermute已經不止是第一次因為人為因素被盜。早在2022年6月9日受邀為Optimism代幣OP提供流動性服務時,也是因為人為因素被盜2000萬枚OP代幣。

6月9日,Optimism官方發文稱Optimism基金會分配給加密貨幣做市商Wintermute的2000萬枚OP代幣被盜。根據Optimism官方信息,為了準備OP代幣的推出,Optimism基金會邀請Wintermute提供流動性供應服務,以促進獲得OP的用戶參與集體治理的更順暢的體驗。因此基金會的“合作夥伴基金”向Wintermute分配了2000萬枚OP代幣的臨時贈款。 Wintermute提供了一個地址來接收借來的代幣。 Optimism基金會發送了兩個單獨的測試交易,並在Wintermute對每個交易進行確認後,發送了其餘的交易。

不幸的是,他們提供的地址是以太坊鏈上的多重簽名的地址,而該地址尚未部署到Optimism鏈上。因為控制主網多簽並不能保證控制其他EVM兼容鏈(與普通錢包不同),所以導致Wintermute後來發現他們無法訪問這些代幣,

隨後Wintermute開始恢復操作,目標是將L1多重簽名合約部署到L2上的同一地址,然而攻擊者在Wintermute恢復操作完成之前將多重簽名部署到具有不同初始化參數的L2並控制了2000萬枚OP代幣。該地址已售出100萬枚代幣,其餘的1900萬枚代幣也可能隨時被售出。

所幸黑客於6月10日退回2000萬枚OP中的1700萬枚OP代幣,Wintermute承諾向Optimism基金會償還剩餘200萬枚OP。

如何規避資產被盜風險

機構頻頻因為人為因素造成巨額資產損失,那麼作為個人我們需要如何規避?

1.不使用除原生加密錢包外的第三方工具創建錢包

第三方創建錢包的工具可以零成本監控用戶記錄,低成本作惡,因此風險極大,用戶應避免使用第三方工具創建錢包。

DEX聚合器1inch network曾於9月15日在官方博客發布安全報告,說明使用以太坊靚號工具Profanity創建的某些以太坊地址可能存在安全漏洞,容易被黑客攻擊盜取資產。這個漏洞可能讓黑客在過去幾年裡從Profanity用戶的錢包中盜走了數千萬美元。

根據1inch的說法,這些基於Profanity地址的私鑰可以使用暴力攻擊來計算破解,它建議使用Profanity生成地址的用戶將他們的資產轉移到新的錢包中。在GitHub上名為“johguse”的Profanity工具的匿名開發者意識到安全問題是真實存在的,並稱Profanity的開發工作在幾年前就已經停止,警告用戶不要使用Profanity。

2.主錢包使用多重簽名的必要性

在Wintermute此次被盜事件中被人問及為何不使用多重簽名時,Gaevoy表示多重簽名解決方案不適用於高速交易方式。但對大多數用戶來說,極少有高速交易的需求,因此對主要使用或者存放資產多的錢包進行多重簽名有益無害,可以最大可能的規避人為因素造成資產損失。

3.切莫複製粘貼保存私鑰

因為私鑰的長度和無規律性,複製粘貼保存私鑰的方式極具誘惑,而我們的手機和電腦等設備上有許多的第三方應用或者插件具有偷看粘貼板的權限,同時使用的無線網絡也無法保證其私密性,因此復制粘貼保存私鑰的過程風險極大。

可能有用戶以此方式保存私鑰後資產一直安全便存有僥倖心理,實際有案例表明復制粘貼私鑰的過程中私鑰已被黑客盜取,只是錢包內資產數額較小,黑客在等待更多資產存入後實施盜竊。

4.鏈上操作時檢查正在授權的合約和資產

如果你使用的某款產品前端被黑(如AAVE前不久前端被攻擊),或者你進入釣魚網站,便極有可能在使用產品的過程中將資產轉移權限授權給惡意合約,從而導致資產損失。

因此在授權時非常有必要仔細檢查核實網站域名和Etherscan上的合約是否為官方合約。

5.檢查授權的資產數額並撤銷不必要的授權

大多數鏈上產品都會要求對代幣進行無限制授權,而且許多官方產品如Uniswap、AAVE等不回濫用授權,因此作為用戶為了省心省Gas也是無限制授權。

但此時存在一個問題:如果授權的合約將來落入惡意者手中,它便可以從你的錢包中拿走所有授權的代幣。因此不可圖一時之方便就掉以輕心,在發送交易之前須編輯授權限額——此次使用多少數額資產便授權多少。

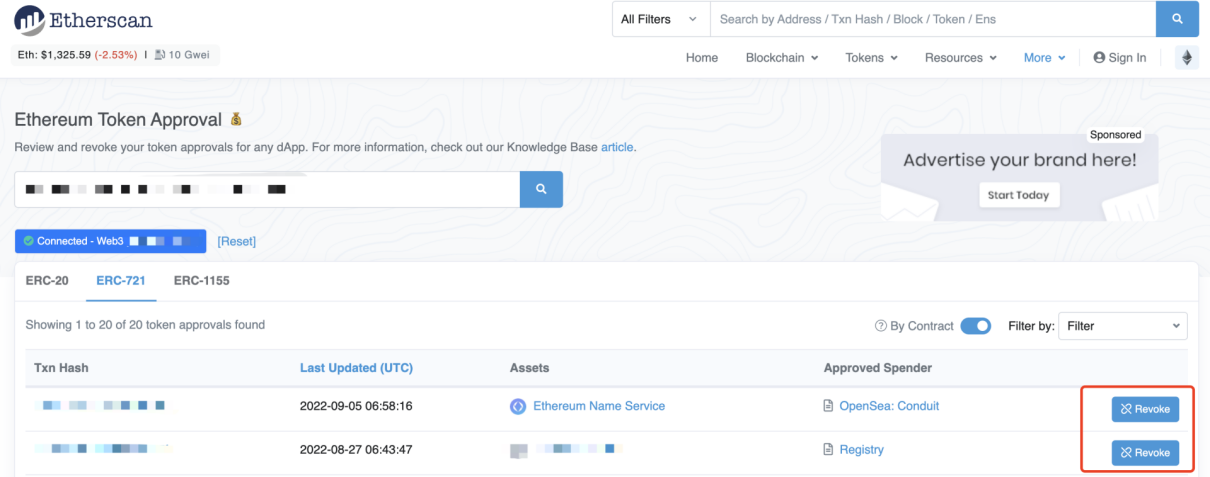

同時,如果你某款產品只是臨時使用以下,後期極有可能不再使用,無論其合約是否安全,使用完後應立即撤銷其訪問你資產的授權。

撤銷授權鏈接(每條鏈官方區塊瀏覽器都有撤銷授權的入口): https://etherscan.io/tokenapprovalchecker

安全無小事,尤其是區塊鏈上資產被盜後難以追踪,而且多項事實表明其也不受法律保護,因此作為個人應在鏈上操作時盡最大可能避免資產損失。