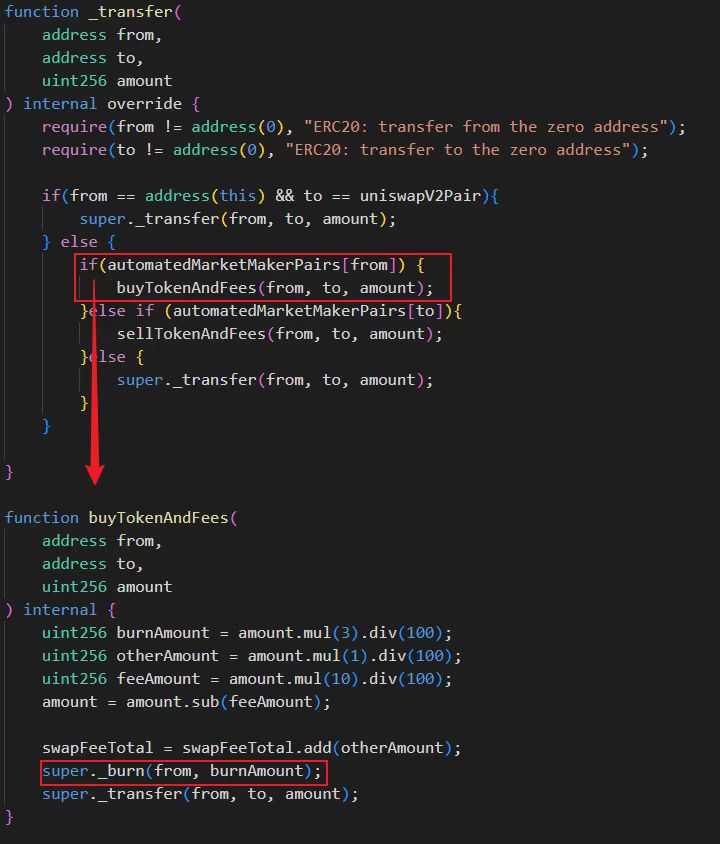

PANews 12月7日消息,據區塊鏈安全審計公司Beosin EagleEye監測顯示, AES項目遭受攻擊,Beosin安全團隊分析發現由於AES-USDT pair合約有一個skim函數,該函數可以強制平衡pair的供應量,將多餘資金發送給指定地址,而攻擊者在本次攻擊過程中,首先向pair裡面直接轉入了部分AES代幣,導致供應量不平衡,從而攻擊者調用skim函數時,會將多餘的這部分代幣轉到攻擊者指定地址,而攻擊者在此處指定了pair合約為接收地址,使得多餘的AES又發送到了pair合約,導致強制平衡之後pair合約依然處於不平衡狀態,攻擊者便可重複調用強制平衡函數。另外一點,當調用AES代幣合約的transfer函數時,若發送者為合約設置的pair合約時,會將一部分AES銷毀掉(相當於通縮代幣),攻擊者經過反复的強制平衡操作,將pair裡面的AES銷毀得非常少,導致攻擊者利用少量AES兌換了大量的USDT。

目前獲利資金已轉移到攻擊者地址(0x85214763f8eC06213Ef971ae29a21B613C4e8E05) ,約獲利約61,608美元。