來自| Twitter

作者| ZachXBT

編譯| PaNews

2022年五月,黑客對知名加密藝術家Beeple的社交媒體發起攻擊並通過網絡釣魚詐騙手法獲得了價值超過45萬美元的加密貨幣。

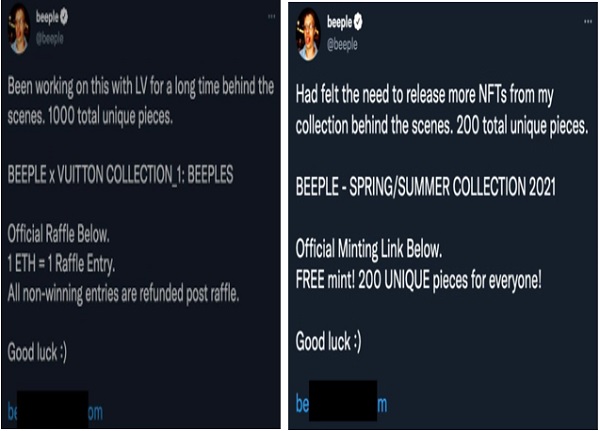

Beeple是世界上最著名的NFT藝術家之一,他創作的數字作品《每一天:前5000天》以近7千萬美元價格成交,這一成交價不僅創造在世藝術家作品拍賣第三高價,還刷新了加密藝術品的拍賣紀錄。 5月,Beeple的推特賬戶發布了一條關於他即將與奢侈品牌路易威登合作的公告,還附帶了一個網站鏈接。這條推文告訴Beeple旗下約70萬粉絲,他將進行一次抽獎,但需要1 ETH的入場費。值得注意的是,推文中還表示,如果參與者未能選中抽獎資格,所繳納的1 ETH費用將被退還。

但問題是,這條推文並不是Beeple本人發布的,而是一次精心設計的黑客攻擊。由於詐騙者設法控制了Beeple的推特帳戶,那個鏈接其實是一個網絡釣魚網站。雖然幾小時後Beeple重新取回了他的賬戶,但不幸的是,在那段時間內,225 ETH(價值超過45萬美元)被盜。

不過,最近“鏈上偵探” ZachXBT通過分析鏈上數據找到了這些黑客和詐騙者,而且確定了三個被認為需要對此次黑客攻擊負責的人,下面就讓我們來看看ZachXBT是如何調查此次事件並找到相關資金去向的吧。

找出攻擊加密藝術家Beeple的幕後黑手

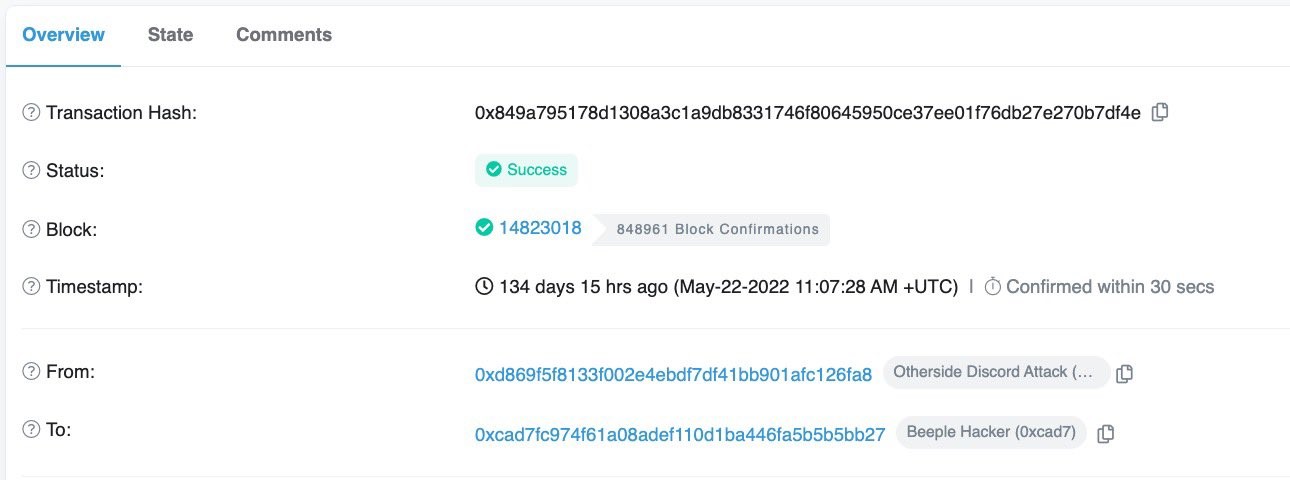

5月22日,Beeple的推特賬戶遭到入侵,攻擊者發布了指向兩個不同的釣魚網站鏈接,最終導致受害者損失了225 ETH,約合45萬美元。

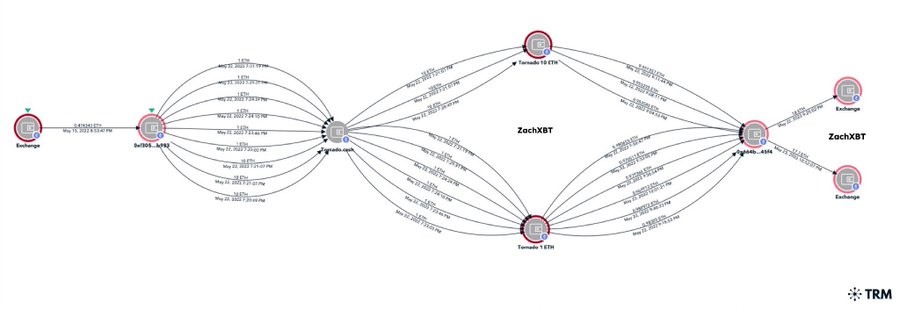

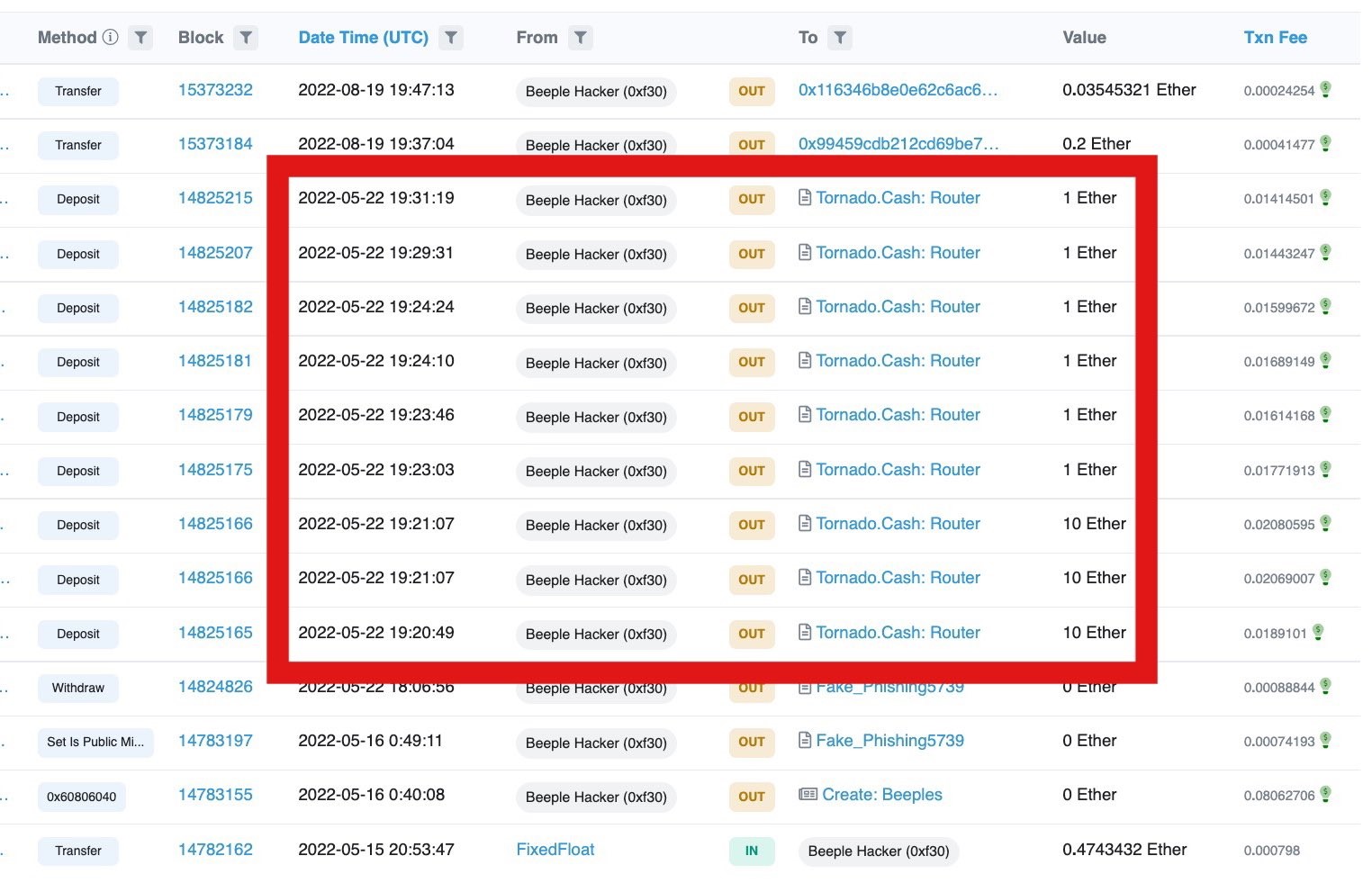

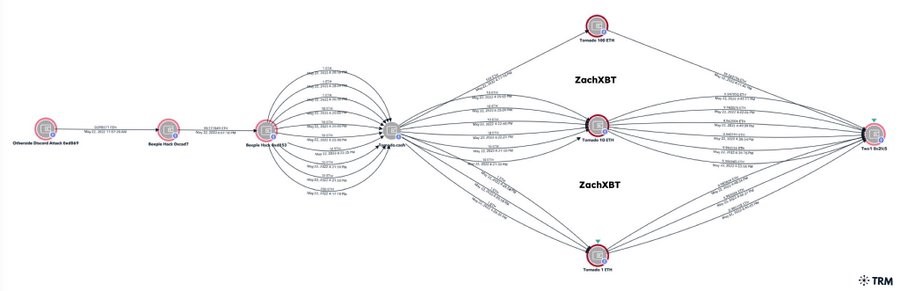

Beeple的推特賬戶是如何被盜的呢?實際上,此前就曾提到過Cam Redman(SIM交換器)可以將推特面板訪問權限出售給詐騙者,這使得他們可以在不受賬戶所有者安全權限約束的情況下訪問某些人的推特賬戶。好在Beeple在攻擊發生數小時後恢復了自己的賬戶,但此時詐騙者已經將盜取的資金轉移到了Tornado Cash,那麼現在,這些錢都去哪兒了呢?  鏈上數據顯示,UTC時間5月22日下午7:20,攻擊者向Tornado Cash發送了3筆10 ETH的交易和6筆1 ETH的交易,總計36 ETH;大約兩小時後,地址0x664B589a3042F55222Bb5981d47Ca6a1eD4745F4從Tornado Cash中提取了這些ETH並將其發送到了FixedFloat。

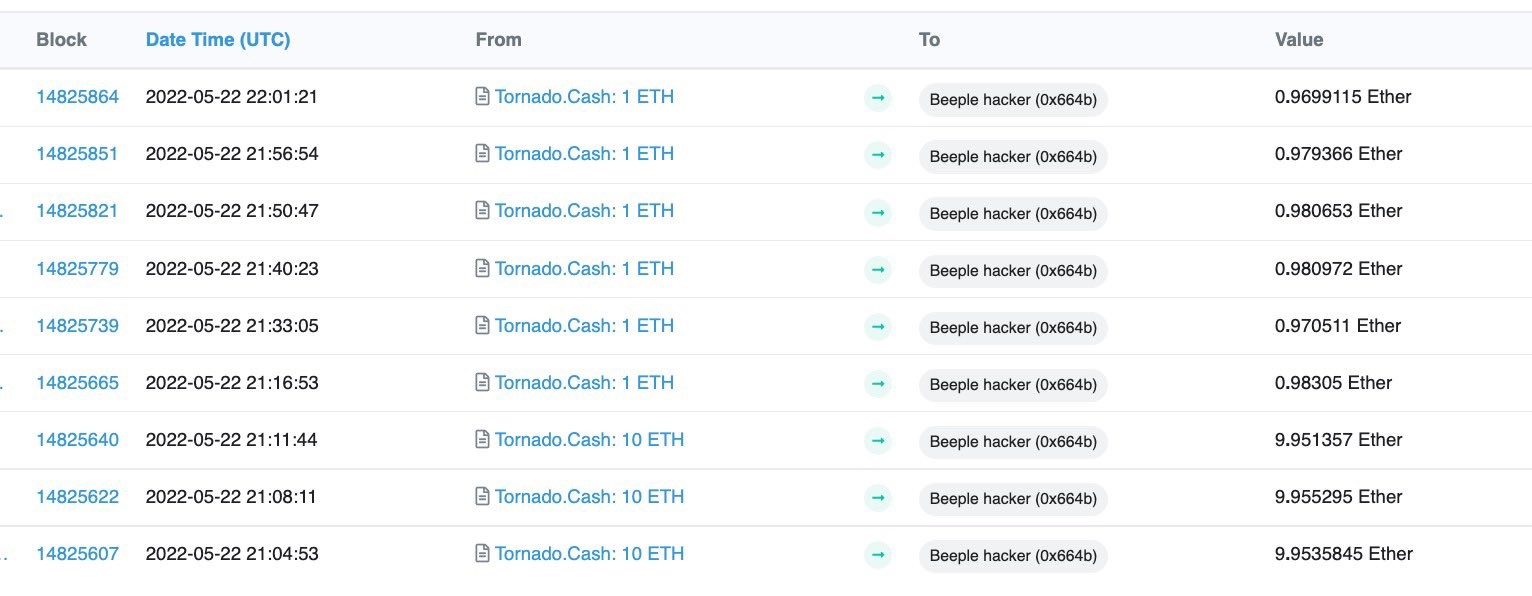

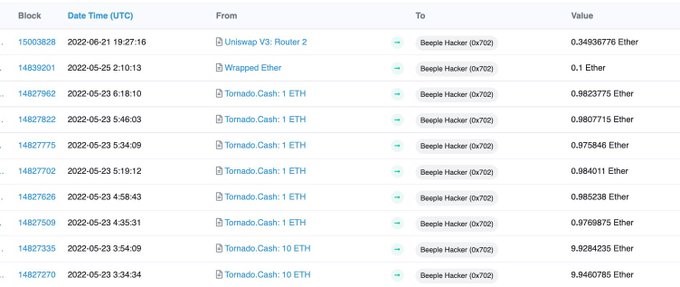

鏈上數據顯示,UTC時間5月22日下午7:20,攻擊者向Tornado Cash發送了3筆10 ETH的交易和6筆1 ETH的交易,總計36 ETH;大約兩小時後,地址0x664B589a3042F55222Bb5981d47Ca6a1eD4745F4從Tornado Cash中提取了這些ETH並將其發送到了FixedFloat。

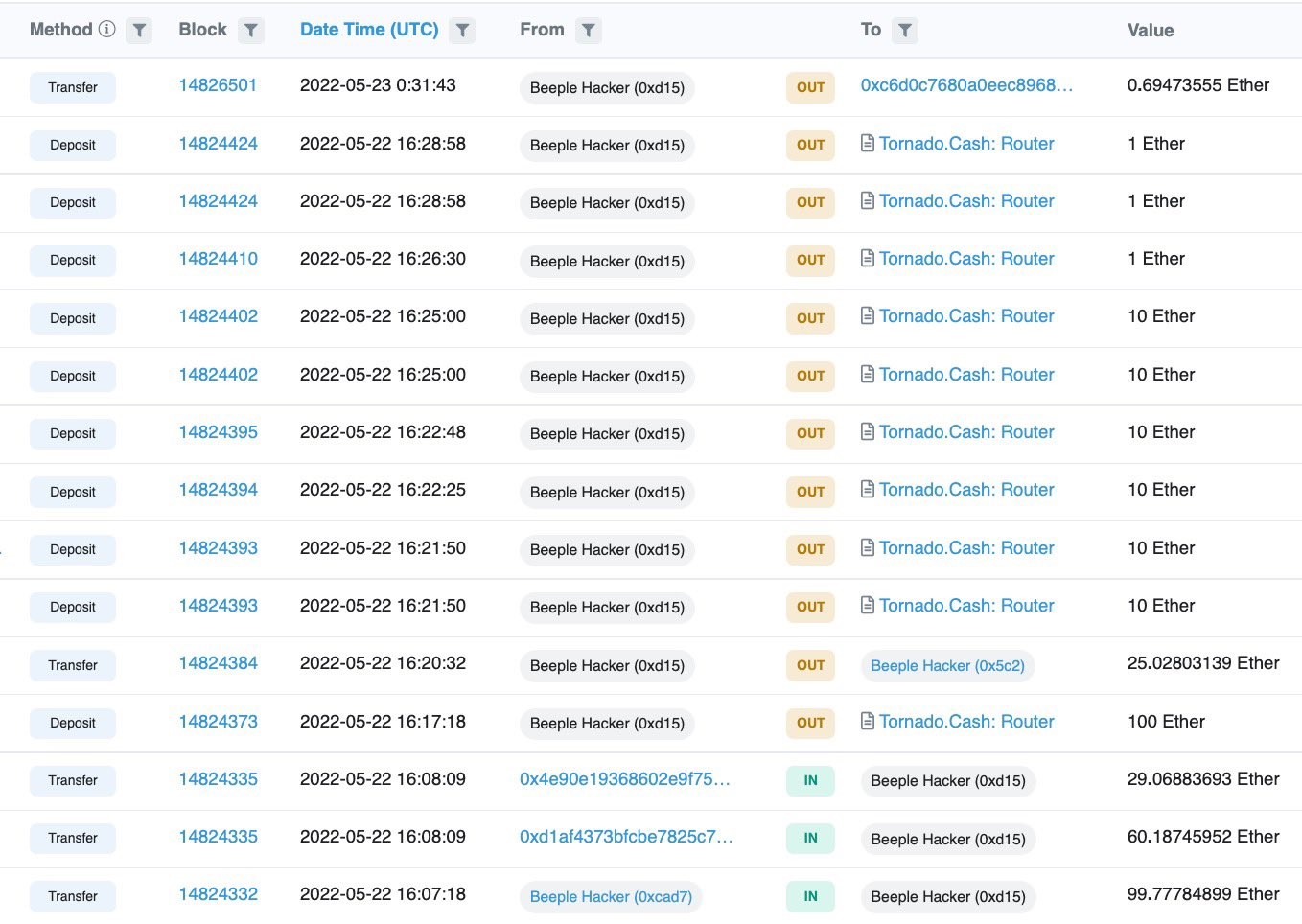

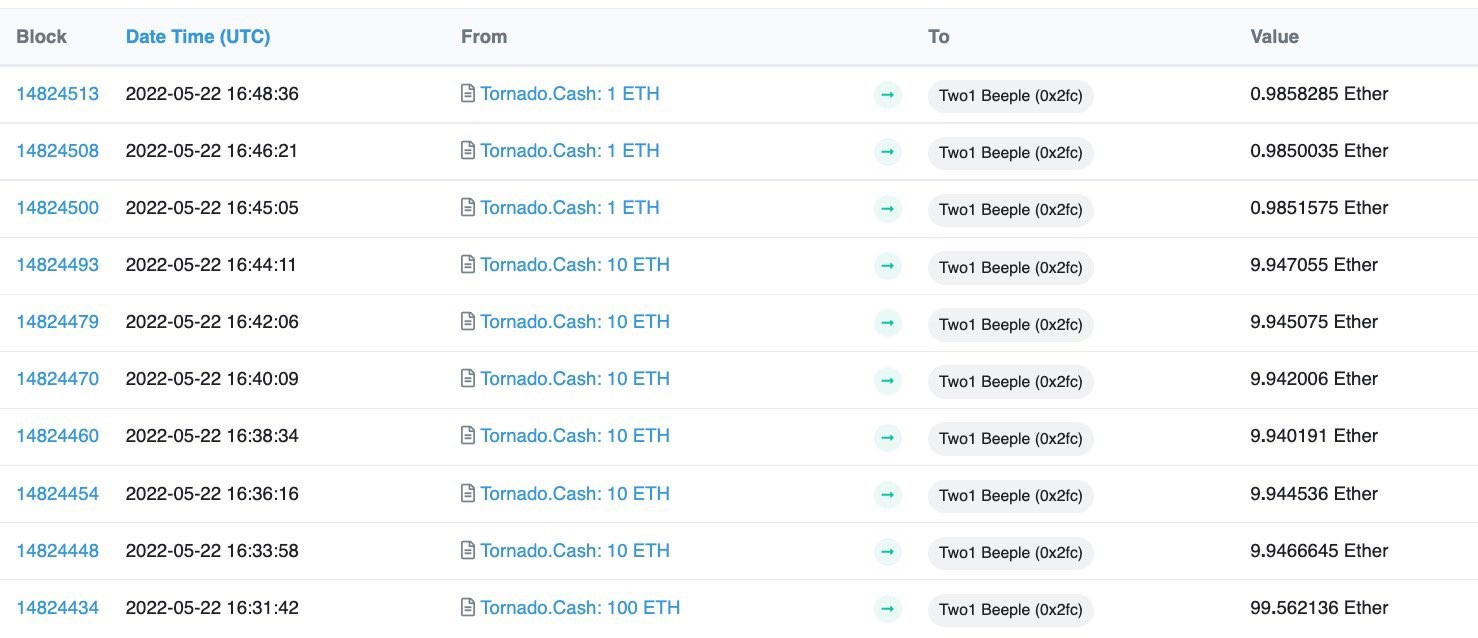

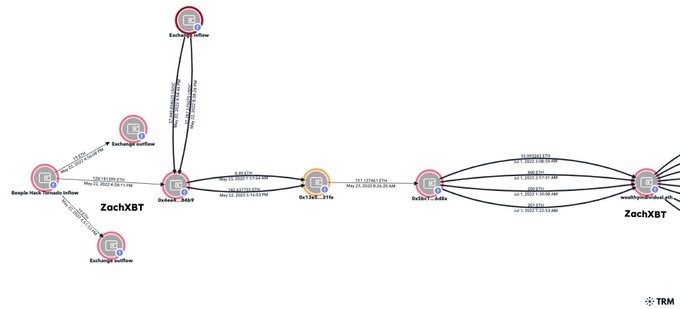

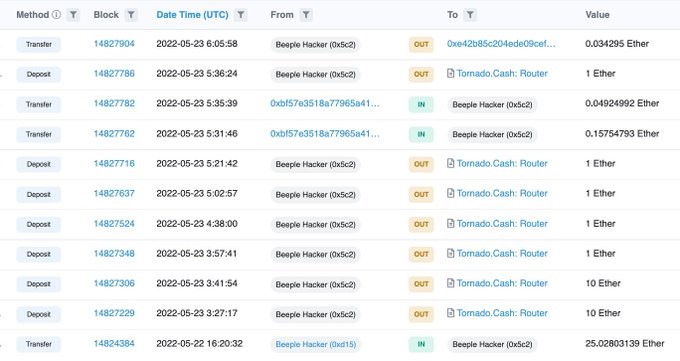

UTC時間5月22日下午4:17,攻擊者從地址0x2Fc55F49783Caf72628eb3fe0380671ed9A57684向Tornado Cash發送了1筆100 ETH、6筆10 ETH、以及3筆1 ETH的交易,總計163 ETH。幾分鐘後,0x2Fc55F49783Caf72628eb3fe0380671ed9A57684便從Tornado Cash提取了這些ETH。

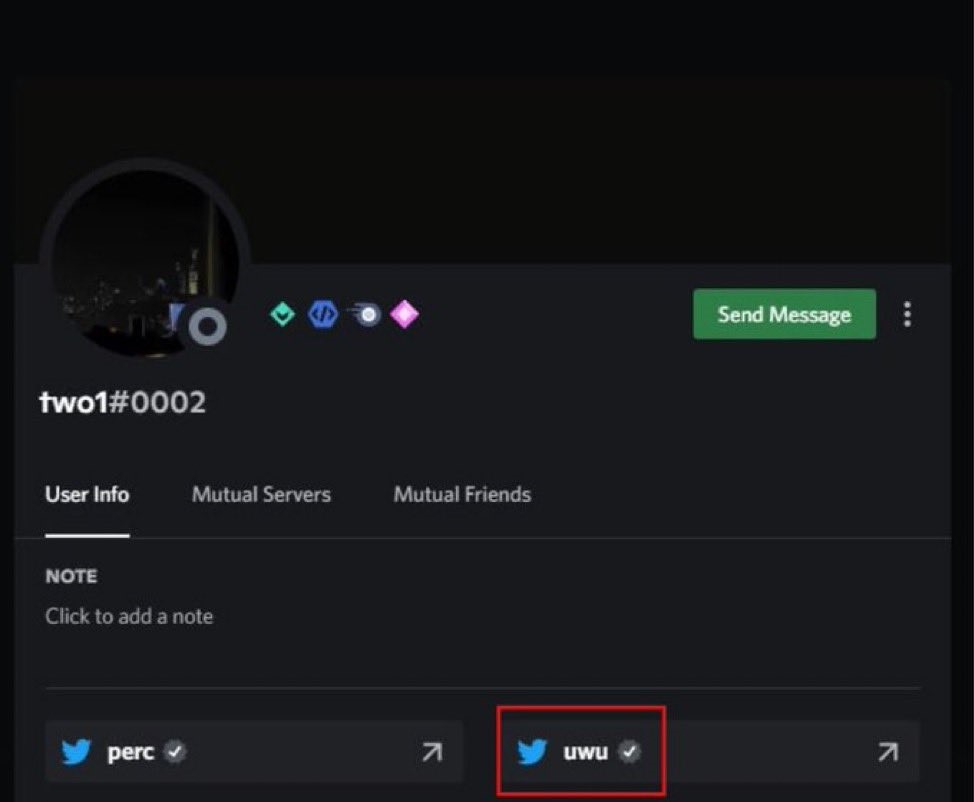

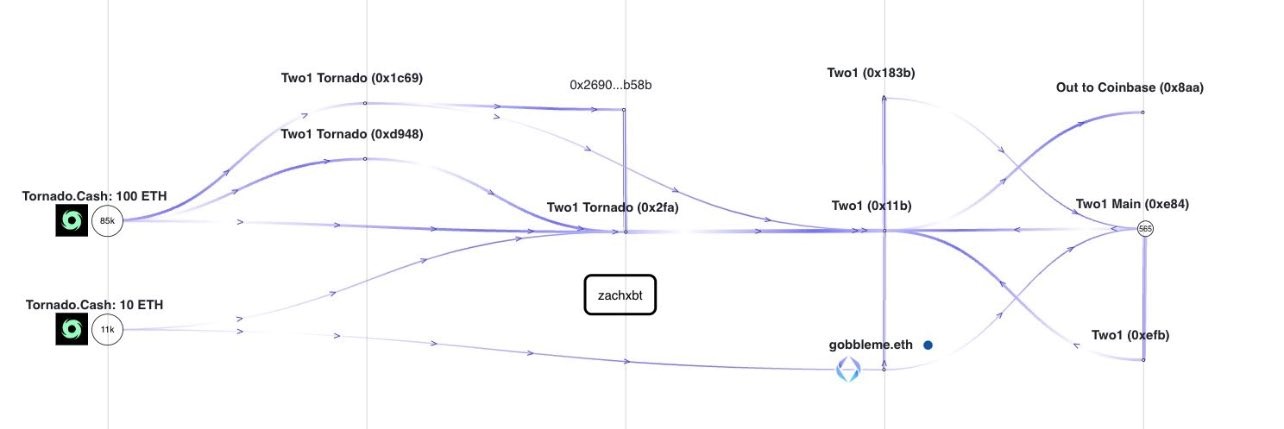

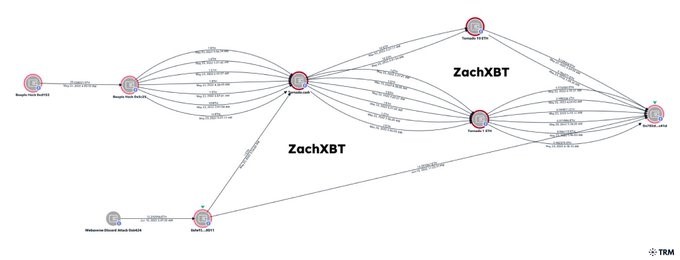

有趣的是,那個0x2fc開頭的地址屬於一個名為“Two1/Youssef”的騙子。那麼,我們又是怎麼知道的呢?首先,之前提到的那個“0xcad”開頭的地址中存入的資金來自於此前他們攻擊Yuga Labs元宇宙項目Otherside的Discord社區(這個事件此前有過分析)。

我們還發現了“0x2Fc”開頭的地址與“Two1/Youssef”騙子相關的另一個線索:在從Tornado Cash收到Beeple粉絲提供資金之後,這個騙子在6月份把錢轉移到了一個“0x5bC”開頭的地址:0x5bC1792E002447eAf18Dd3e7cf231B01299f6d8a,而這個地址就是“Two1/Youssef”之前攻擊Otherside的Discord社區使用的地址。

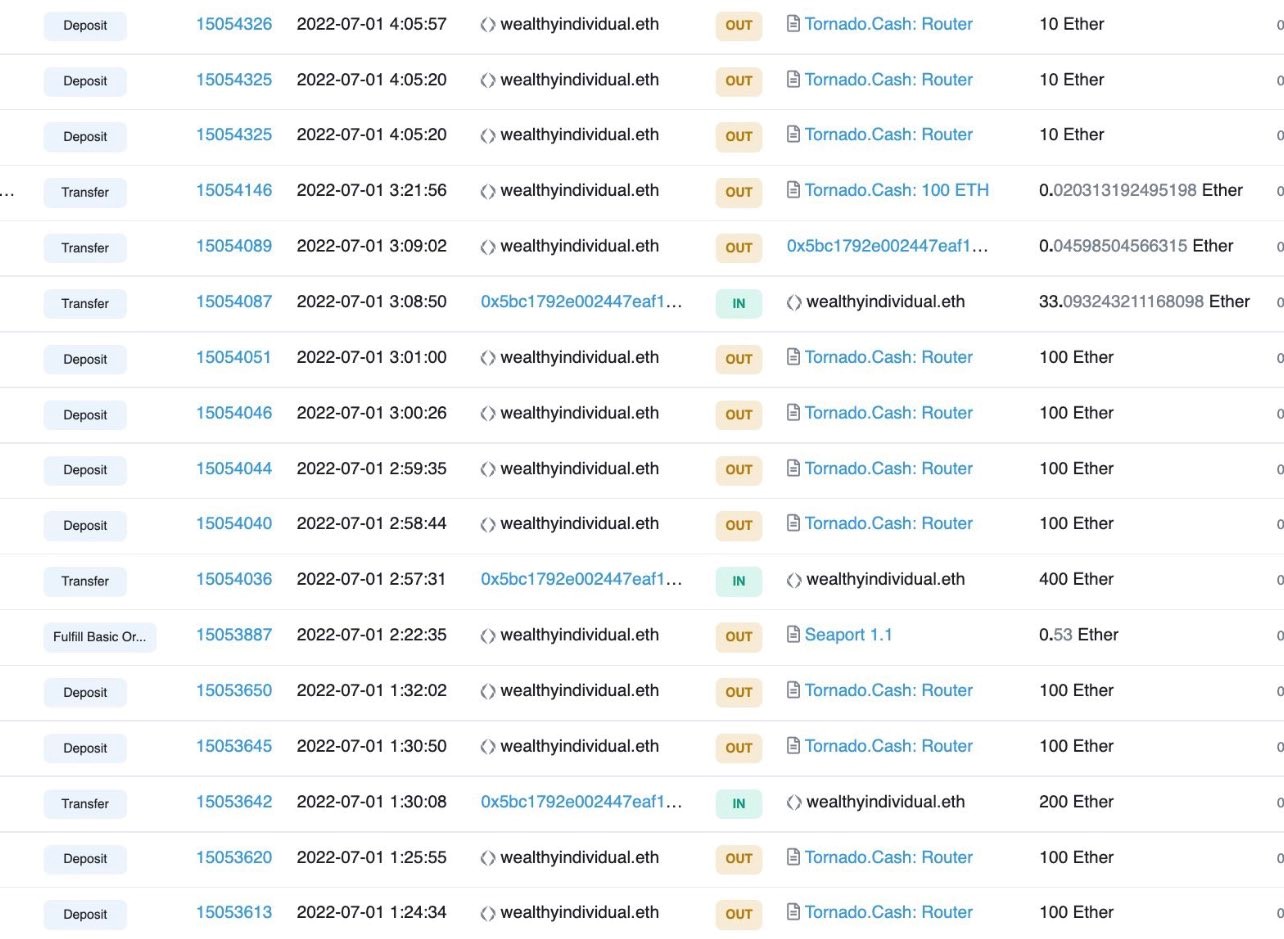

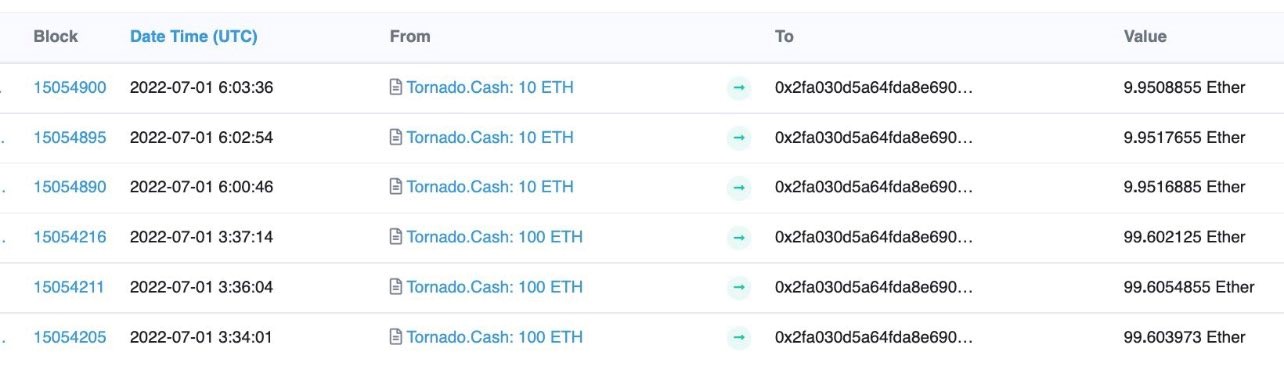

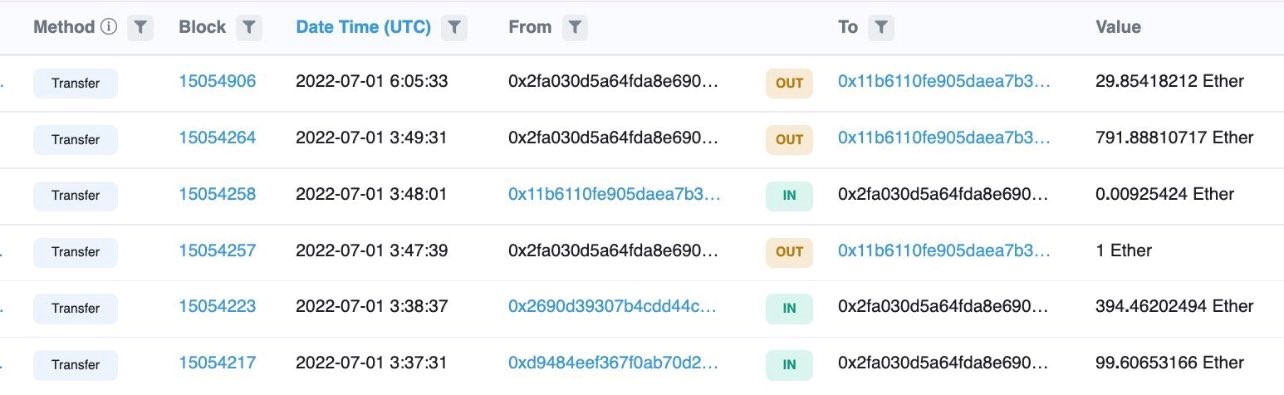

7月初,“Two1/Youssef”開始將盜竊的ETH發送到richyindividual.eth,然後又將其全部存入Tornado Cash。與之前操作行為一致,Two1/Youssef”把ETH放在Tornado Cash中的時間只有大約2 小時,然後將其全部提取出並轉移到了另一個地址:0x2FA030d5a64FDA8e69048a2A6DB4C534889E3BA2。

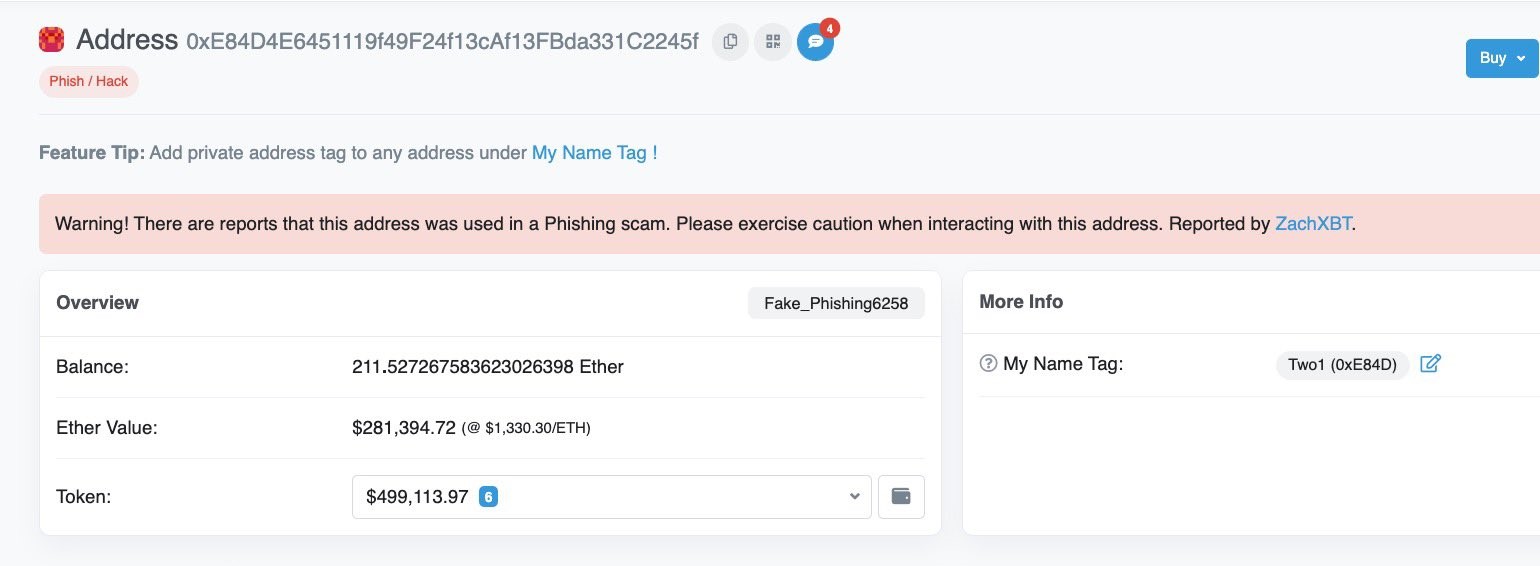

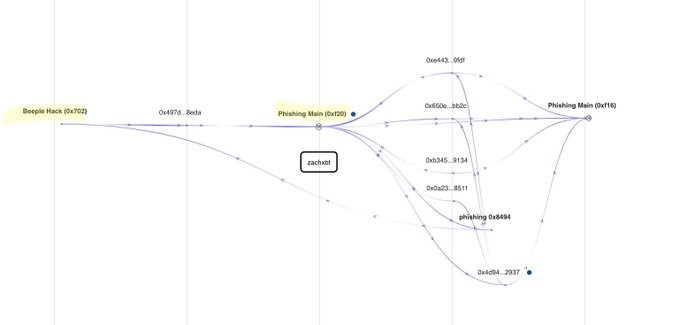

接下來,黑客又將竊取到的225枚ETH中的152枚ETH轉移到“0xE84”開頭地址:0xE84D4E6451119f49F24f13cAf13FBda331C2245f,隨後Etherscan將該地址標記為“網絡釣魚地址”。

UTC時間5月23日凌晨3:27,攻擊者開始從“0x5c25”開頭的地址向Tornado Cash發送了2筆10 ETH和5筆1 ETH的交易,總計25 ETH。這筆存款交易完成後僅僅幾分鐘,攻擊者就從Tornado Cash將這些ETH取出並轉移到了“0x702”開頭的地址:0x702De97D9030B83ce04CD3BC5509CBeAd42Ec41d。

如果你仔細分析觀察下面這張圖就會發現,“0x5c25”開頭其實從Tornado Cash提取了6 ETH,那麼多出的1 ETH又是從哪裡來的呢?實際上,黑客在攻擊Beeple的同時還攻擊了Webaverse Discord社區並獲得了額外的非法所得1 ETH,他們將這些ETH都轉移到了“0x702”開頭的地址。

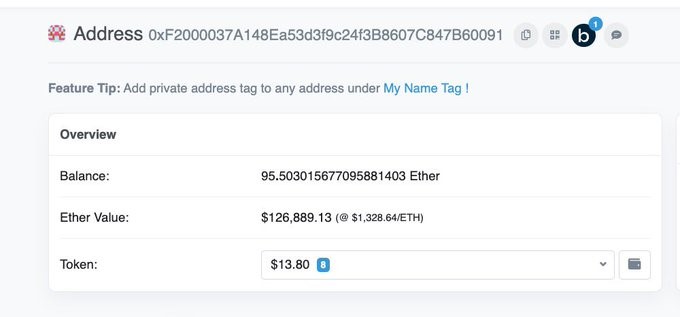

最後,所有通過Beeple釣魚攻擊所得的25 ETH都從“0x702”開頭的地址轉移到了當前所在的“0xf20”開頭的地址:0xf2000037a148ea53d3f9c24f3b8607c847b60091。

實際上,還有另一個黑客參與了本次釣魚攻擊,這個人是@bandage(又被稱為ShinePranked或Shayan),這個黑客也非法獲得了一定比例ETH,但在相關信息被披露之後,這個人似乎將賬戶給註銷了。

在發布了預覽Tweet Lockvert (Lock) 之後,又有一個網絡釣魚詐騙者(可能是“Two1/Youssef”和“@bandage”的朋友)給我發了私信詢問此事的詳細信息。

最後簡單總結一下,Cam Redman(SIM交換器)向兩個黑客“Two1/Youssef”和“@bandage”出售了推特面板訪問權限,讓他們可以破解Beeple的推特賬戶。實施釣魚攻擊之後,這兩個黑客將所盜資金存入到Tornado Cash,但又立刻將相關資金取出,結果很容易就被追踪到。

截至目前,Beeple被盜的163枚ETH中,有17枚放在了地址:0xE84D4E6451119f49F24f13cAf13FBda331C2245f;25 Eth放在了地址:0xf2000037a148ea53d3f9c24f3b8607c847b60091,其餘資金則通過FixedFloat轉移了。

接下來該怎麼辦?

如上文所述,ZachXBT報告並公佈了參與Beeple釣魚攻擊的黑客賬戶,有些地址已經被標記為“網絡釣魚地址”並附有相關警告說明。如果有足夠的證據,受黑客攻擊影響的人可以提出法律索賠,畢竟ZachXBT已通過別名識別出了攻擊者。

毫無疑問,每個人在處理加密交易時都需要非常謹慎,最後,還是希望給NFT領域裡的人一個提醒:如果天上真的掉了餡餅,自己最好先想一想,是不是真的有這麼難以置信的好事?