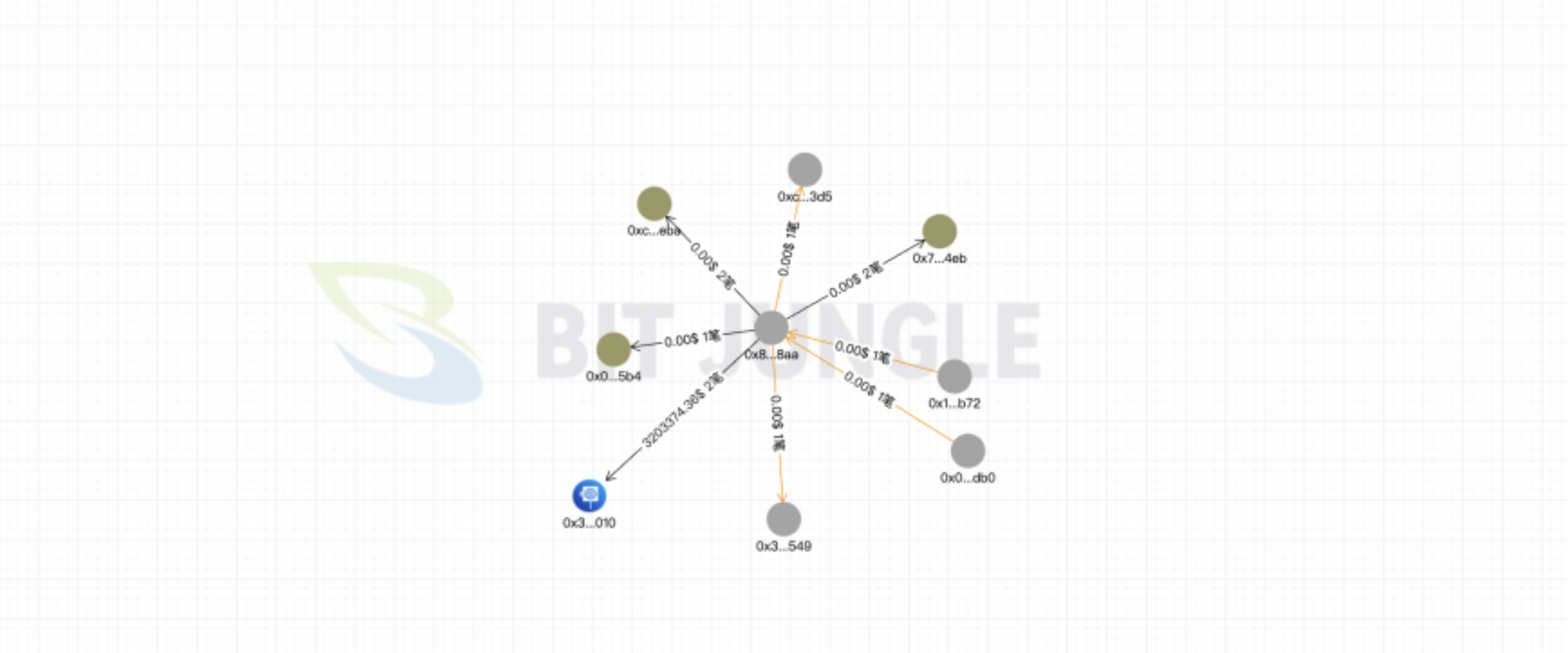

涉案資金流向

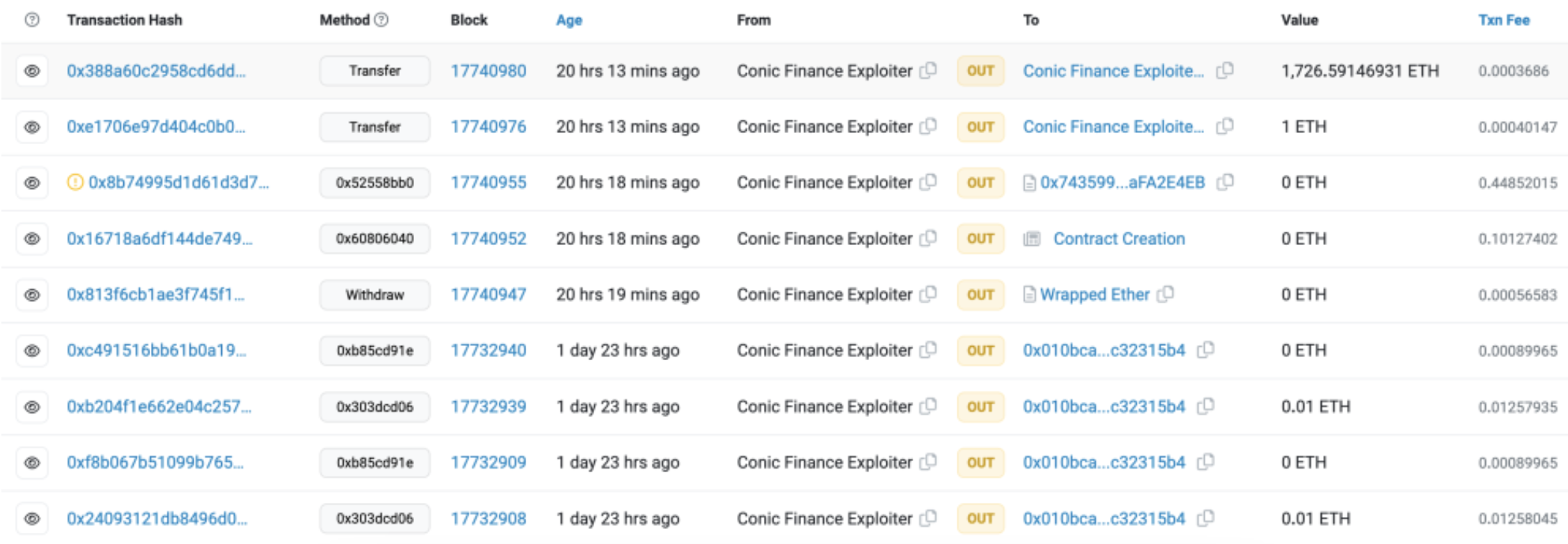

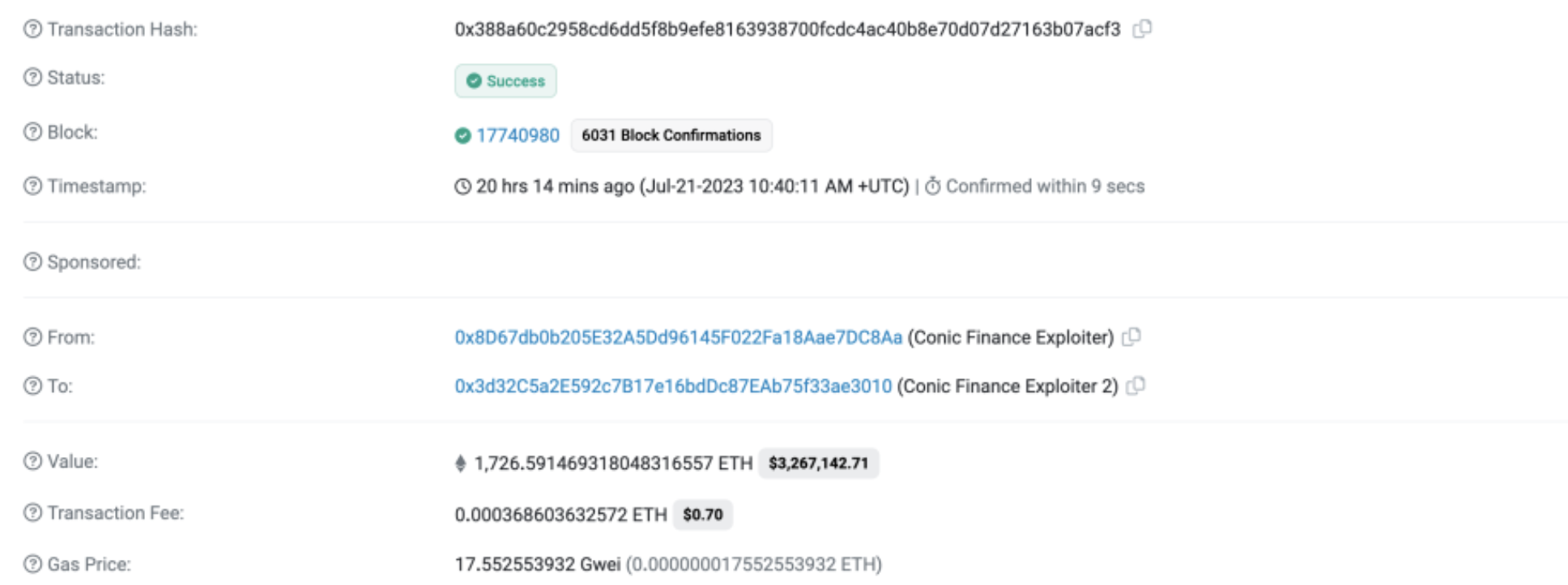

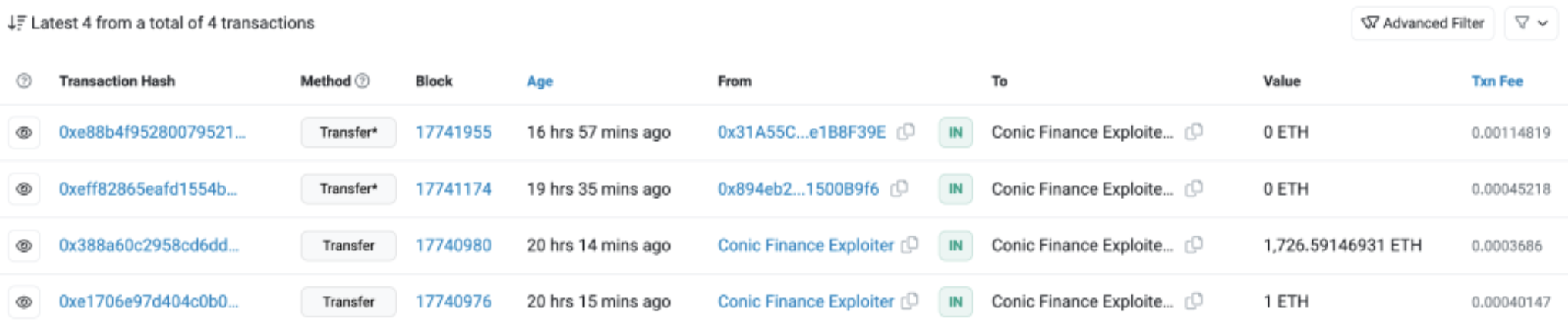

截止到 2023年7月22日,攻擊者(0x8D67db0b205E32A5Dd96145F022Fa18Aae7DC8Aa)從Conic ETH Pool上提取1,724枚ETH,隨後轉移到了0x3d32C5a2E592c7B17e16bdDc87EAb75f33ae3010。資產目前在0x3d32C5a2E592c7B17e16bdDc87EAb75f33ae3010停留。

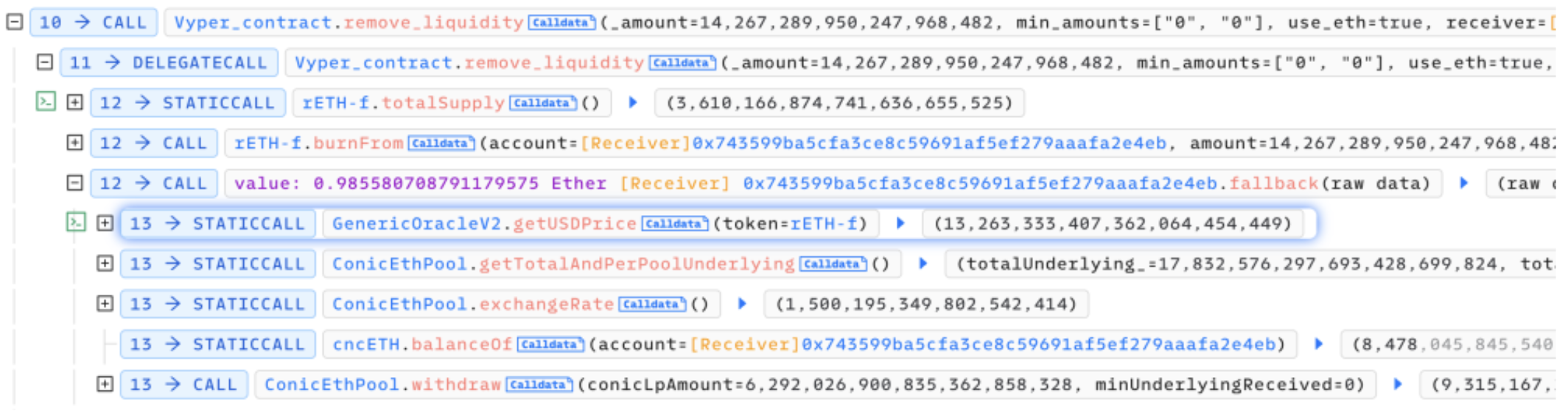

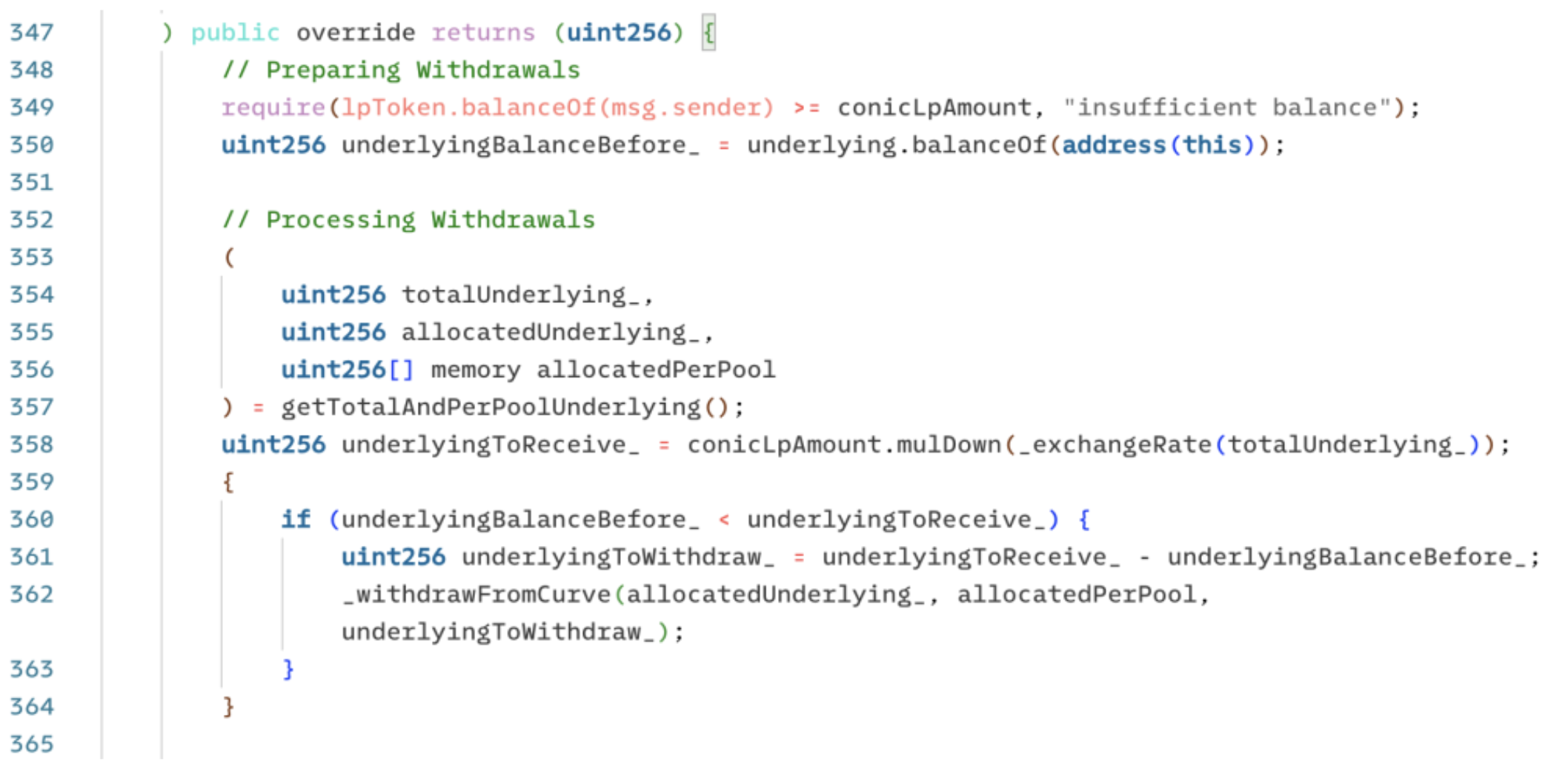

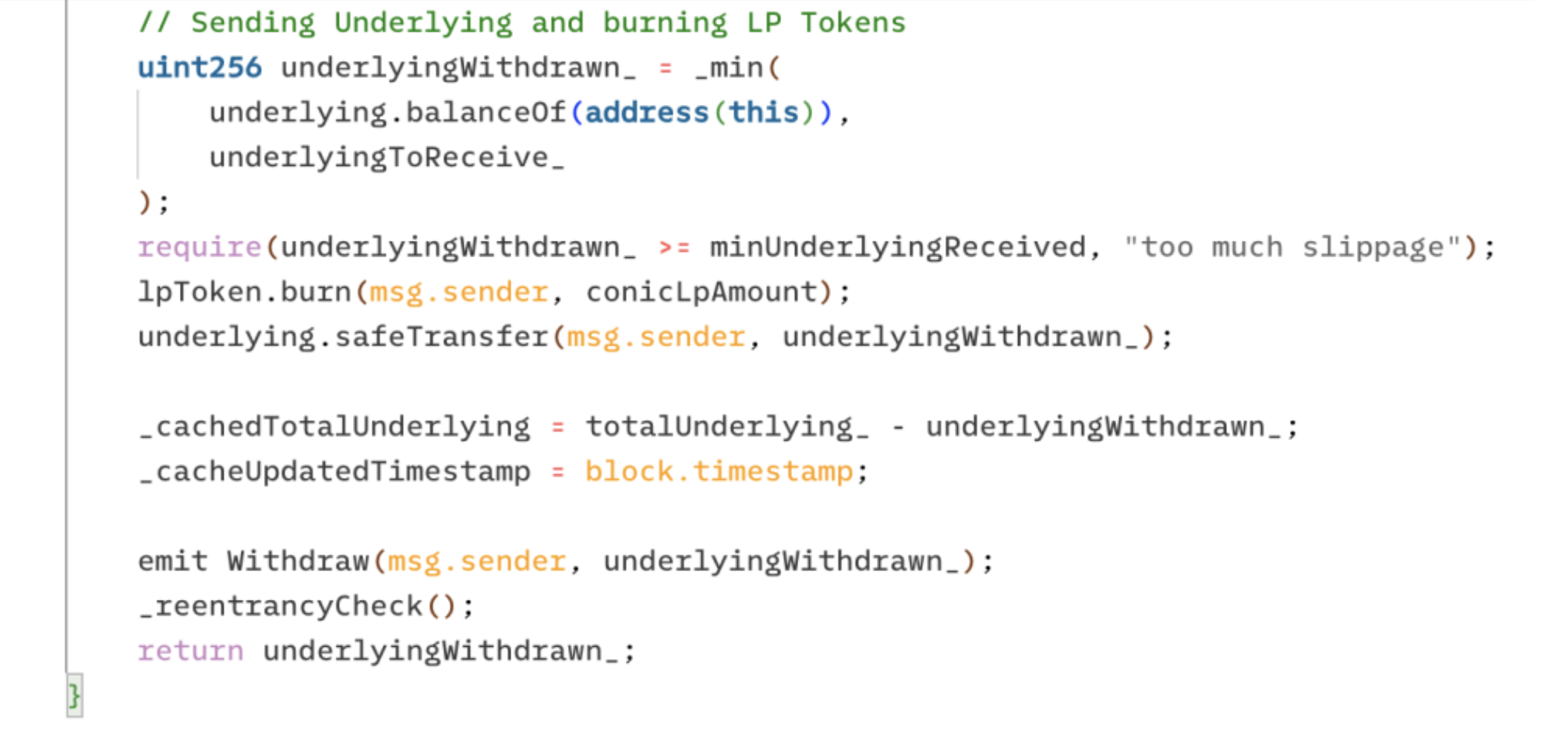

被攻擊原因分析

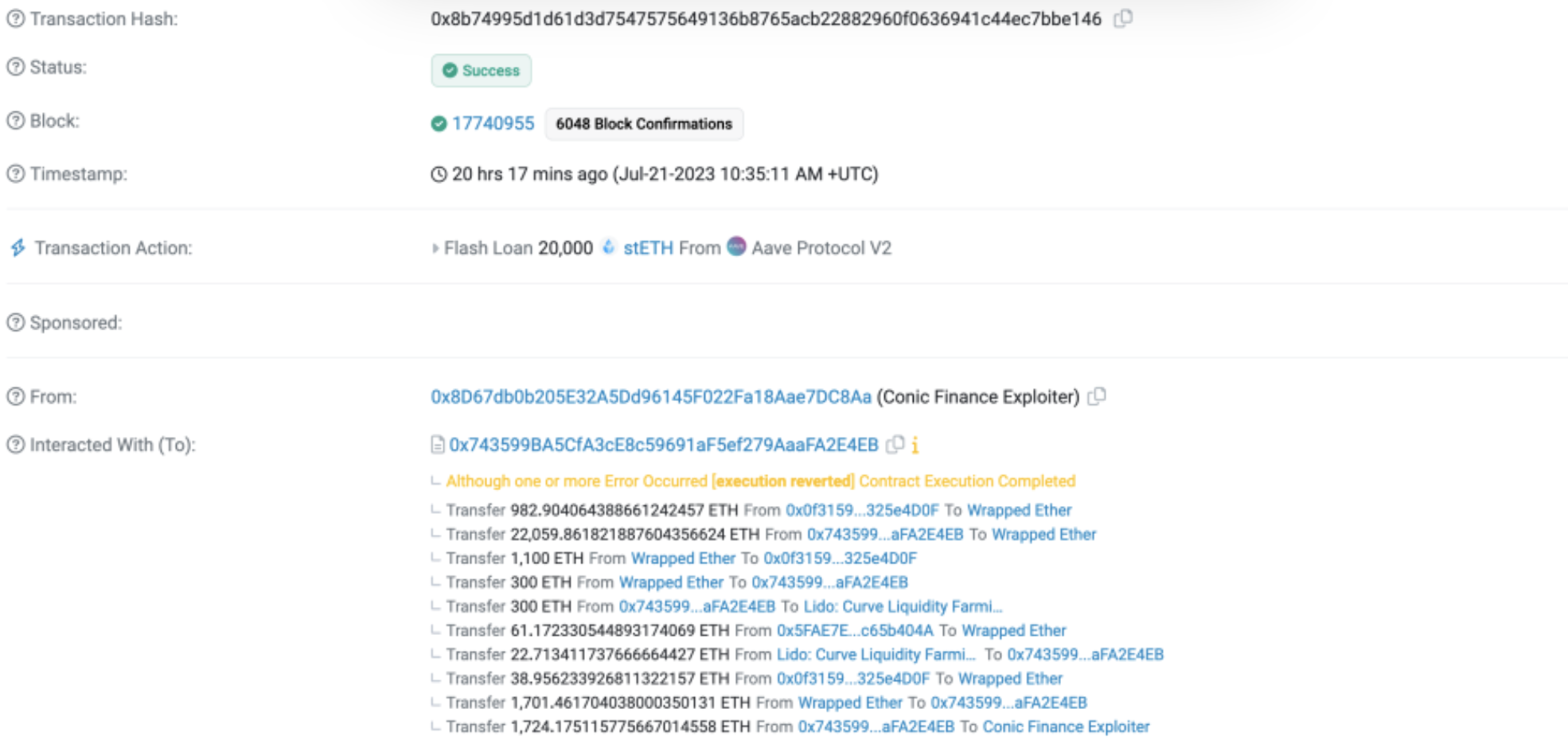

攻擊者(0x8D67db0b205E32A5Dd96145F022Fa18Aae7DC8Aa)從Conic ETH Pool上提取1,724枚ETH。 https://etherscan.io/tx/0x8b74995d1d61d3d7547575649136b8765acb22882960f0636941c44ec7bbe146

https://etherscan.io/address/0x8D67db0b205E32A5Dd96145F022Fa18Aae7DC8Aa

隨後轉移到了0x3d32C5a2E592c7B17e16bdDc87EAb75f33ae3010。 https://etherscan.io/tx/0x388a60c2958cd6dd5f8b9efe8163938700fcdc4ac40b8e70d07d27163b07acf3

本次安全事件造成的影響

首先,該平台上的資產被盜,意味著使用該平台的其他用戶的資產也可能會受到影響。這對於那些在Conic Finance上存入大量資產的用戶來說影響尤為嚴重。其次,這起事件不僅嚴重影響該平台聲譽,而且嚴重影響用戶對該平台的信任,尤其是那些在去中心化金融(DeFi)協議中積極參與的用戶。由於DeFi協議依賴於用戶對平台的信任和參與,這起事件可能會導致用戶流失,以及對市場信心的下降。為了避免類似的風險,建議其他用戶採取以下措施:- 用戶需要謹慎地選擇參與DeFi協議,並需要了解他們在協議中所面臨的風險。

- 用戶應該了解DeFi協議的安全性及其背後的技術邏輯,以便更好地評估它們的風險和回報。

- 用戶應當通過查看協議的審計報告,了解協議的安全狀況。

- 用戶還可以選擇使用第三方保險或保障機構,以降低風險和保護自己的資產。

- 使用最新的安全標準:採用最新的安全標準,例如Solidity 0.9及以上版本,有助於降低重入攻擊的風險。

- 限制合約的調用深度:限制合約的調用深度可以防止攻擊者利用遞歸調用實施重入攻擊。

- 檢查外部合約調用:在調用外部合約之前,需要仔細檢查合約的安全性,確保其不存在漏洞或受到攻擊者的控制。

- 檢查合約的狀態變量:在使用狀態變量時,需要確保在調用外部合約之後進行正確的更新,以避免攻擊者利用未更新的狀態變量進行攻擊。

- 使用鎖定機制:在合約中使用鎖定機制可以防止重入攻擊和其他並發問題。

- 限制資金的訪問:在合約中限制對資金的訪問,可以減少攻擊者進行重入攻擊的機會。

- 定期審查代碼:定期審查代碼可以幫助發現潛在的漏洞和安全問題,並及時修復它們。