原文: 《FTX 遭受GAS竊取攻擊,黑客0成本鑄造XEN Token 17K次》

作者:X-explore

我們知道最近有個火爆的token,叫做XEN,只需要付出gas費就能鑄造大量代幣,那有沒有辦法讓別人替我們支付gas費呢,最近就有一個黑客正在讓FTX 幫他付錢。

漏洞原理:

攻擊準備階段:

10月10日,攻擊者0x1d371CF00038421d6e57CFc31EEff7A09d4B8760在鏈上部署了攻擊合約(如:0xCba9b1Fd69626932c704DAc4CB58c29244A47FD3)

攻擊階段:

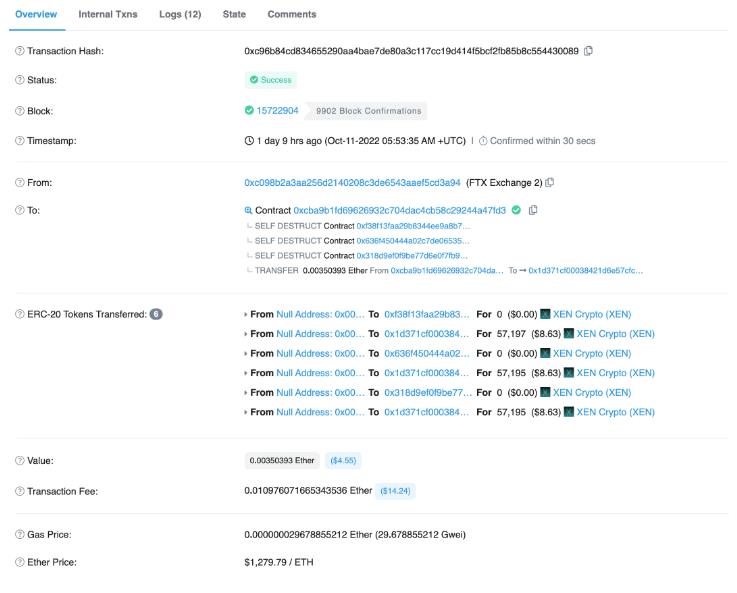

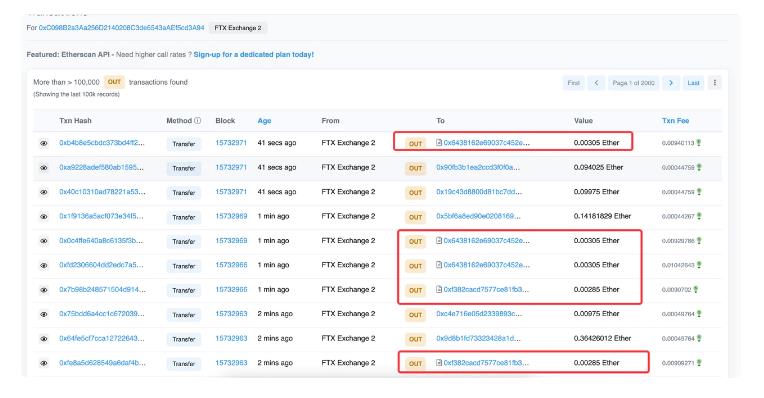

FTX交易所出金熱錢包地址(0xC098B2a3Aa256D2140208C3de6543aAEf5cd3A94)向攻擊合約連續進行0.0035ETH左右的小額ETH轉賬,如下圖所示:

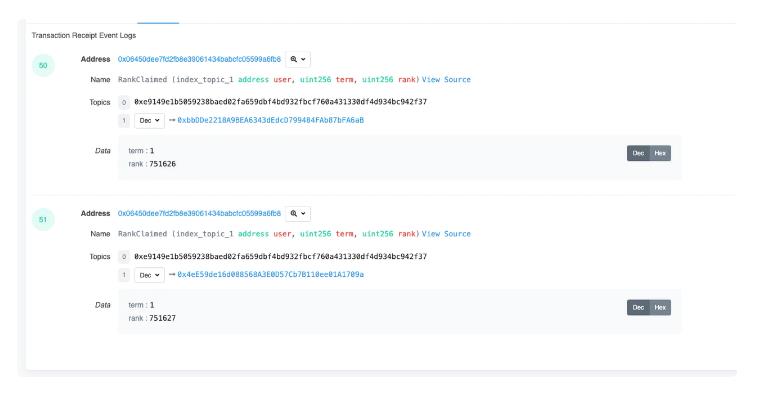

進一步查看交易詳情,每次交易攻擊合約均創建了1~3個子合約,這些子合約先進行XEN Token的Mint或Claim。最終這些合約會自我銷毀。這些操作都由FTX 熱錢包地址支付gas 費。

攻擊損失:

截止目前,FTX交易所因為GAS竊取漏洞共損失了81+ ETH ,黑客地址已獲得超過1億個XEN Token,並通過DoDo,Uniswap等去中心化交易所將部分XEN代幣換成61個ETH,併入金到FTX以及Binance交易所。

我們對該攻擊進行了鏈上監控,目前僅感知到FTX交易所面臨此類攻擊。然而針對FTX的GAS竊取攻擊仍在進行中。以下為攻擊者部署的合約地址:

0xcba9b1fd69626932c704dac4cb58c29244a47fd3

0x6a6474d79536c347d6df1e5f1ce9be12613a13c6

0x51125a7d015eddc3dbef138a39ba091863d1f155

0x6438162e69037c452e8af5d6ae70db1515324a3d

0xb69d4de5991fa3ded39c27ed88934a106f0af19e

0x8b2550add3c5067ca7c03b84e1e37b14b35aa1e5

0x2e1891de1e334407fafaab09ac545bb9e4099833

0xebe5cccc75b4ec5d6d8c7a3a8cee0d8c0e821584

0xcf0da9cea8403ff1e3ed6db93f3badc885c24522

0x524db09476bb87b581e1c95fbf37383661d1829a

0x1afd71464dd7485f8b3cea7c658c6a1e2b3e77a4

0xfc3ee819f873050f7f3bbce8b34ba9df4c44b5d0

0xb6bdf9eb331d0109dd3ba1018f119c59341fbb40

0x8e2b77c3c8d6e908aea789864e36a07bea1aaf58

0x46666a93b1f83b4c475b870dc67dc0dbd8a16607

0x15e5bf7f142ffa6f5eb7e1a30725603c97c2d0d6

0x6845eebc315109a770dcc7a43ed347405a82e94b

漏洞分析:

FTX 錢包安全:既沒有對接收方地址為合約地址進行任何限制。也沒有對ETH原生Token的轉賬GAS Limit 進行限制,而是採用estimateGas 方法評估手續費,這種方法導致GAS LIMIT大部分為500,000,超出默認21,000值的24倍。

FTX 出金安全:從FTX出金熱錢包地址的出金中存在大量相同出金地址的小額轉賬。為明顯出金異常事件。

- FTX業務安全:FTX提幣免手續費,給攻擊者零成本竊取帶來極大便利。