PANews 4月3日消息,據Beosin-Eagle Eye態勢感知平台,MEV機器人遭受惡意三明治攻擊,損失金額約2500萬美元,Beosin安全團隊第一時間對事件進行了簡析,結果如下:

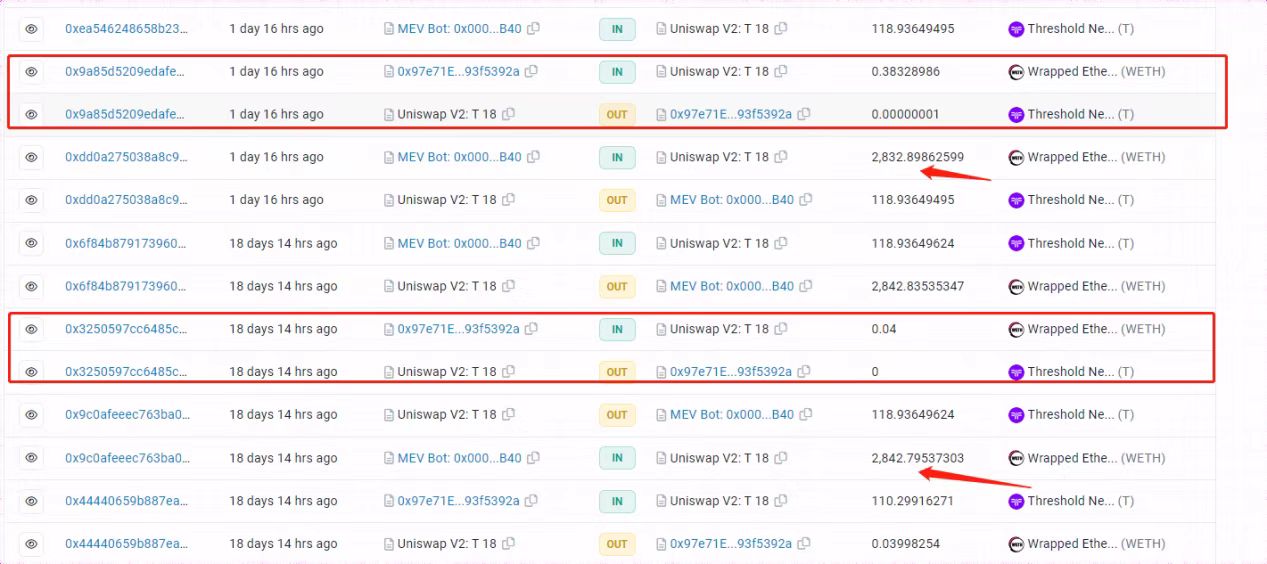

1. 其中一次攻擊為例,攻擊者首先將目標瞄準到流動性很低的池子,並試探MEV機器人是否會搶跑交易。例如下圖中,我們可以看到攻擊者通過0.04 WETH試探MEV機器人,勾引MEV機器人進行搶跑套利。發現池子確實有MEV機器人進行監控,並且MEV機器人會使用其所有的資金進行套利。另一方面,MEV機器人使用攻擊者節點出塊,此前攻擊者也一直在嘗試MEV是否使用他的驗證進行出塊,所以這裡也提前驗證了MEV機器人是否會執行,並且作為驗證者可以查看bundle。

2. 攻擊者試探成功之後使用預先在Uniswap V3中兌換出來的大量代幣在低流動性的V2池內進行兌換操作,勾引MEV使用全部的WETH進行搶跑購買不值錢的代幣。然而被搶跑的交易其實才是瞄準了MEV的攻擊交易,使用了大量的代幣換出MEV剛剛進行搶跑的所有WETH。

3. 這時由於MEV進行搶跑的WETH已經被攻擊交易兌換出來,所以MEV機器人想要重新換回WETH的操作會執行失敗。

4. 攻擊能夠成功的主要條件可能一是因為MEV每次在低流動性池中套利仍然會使用自身所有的資金,二是因為在uniswap V3中可以用少量資金獲得同樣的代幣,而其價值在V2池中已經被操縱失衡。三是因為攻擊者可能具有驗證節點權限,可以修改bundle。

此前消息,Beosin KYT反洗錢分析平台發現目前資金位於地址0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb($19,923,735.49),

0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6($2,334,519.51),

0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69($2,971,393.59)。