著者: Chainalysis

編集:Felix、PANews

北朝鮮ハッカーによる暗号資産業界への攻撃の増加を受け、Chainalysisは2025年ハッキングレポートで北朝鮮ハッカーの攻撃手法の分析に焦点を当てました。詳細は以下の通りです。

要点:

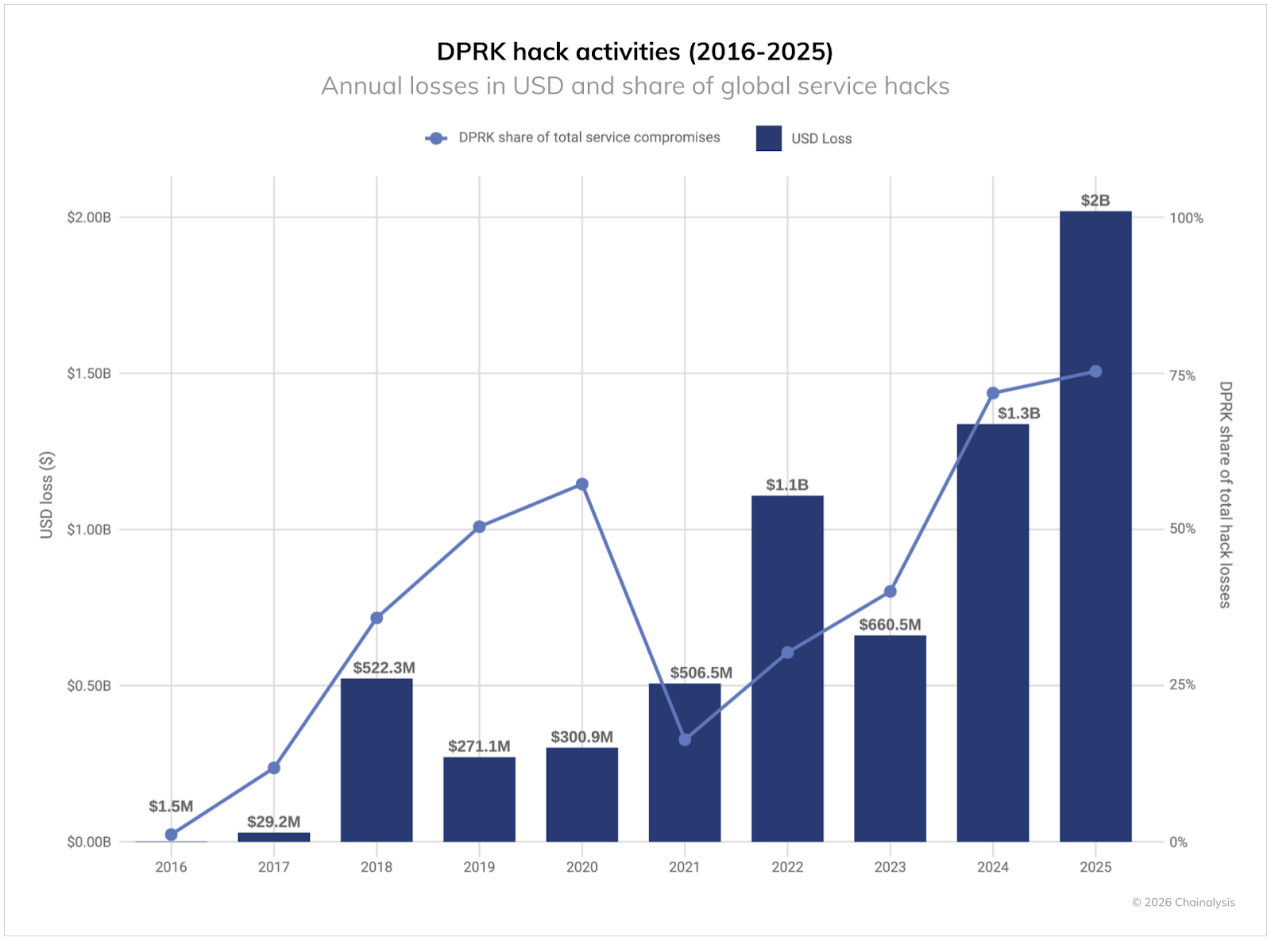

- 北朝鮮のハッカーは2025年に20億2000万ドル相当の仮想通貨を盗み、前年比51%増加しました。攻撃件数は減少しているものの、盗難総額は67億5000万ドルに達しています。

- 北朝鮮のハッカーは、多くの場合、ITスタッフを暗号通貨サービスに侵入させたり、企業の幹部を狙った高度ななりすまし戦術を使ったりすることで、より少ない攻撃でより多くの暗号通貨を盗んできた。

- 北朝鮮のハッカーは、中国語のマネーロンダリングサービス、クロスチェーンブリッジングサービス、そしてコインミキシングプロトコルを好んで利用していることは明らかです。大規模な窃盗事件の後、彼らのマネーロンダリングサイクルは約45日間です。

- 2025年には、個人ウォレットの盗難件数が15万8,000件に急増し、8万人のユーザーに影響を与えましたが、盗難総額(7億1,300万ドル)は2024年と比較して減少しました。

- DeFiにおける総ロック価値(TVL)の増加にもかかわらず、2024年と2025年のハッカーによる損失は低い水準にとどまっており、セキュリティ対策の改善が大きな効果を上げていることを示しています。

2025年、暗号資産エコシステムは盗難資金の増加という新たな深刻な課題に直面しました。分析の結果、暗号資産盗難パターンの4つの主要な特徴が明らかになりました。北朝鮮のハッカーが依然として主要な脅威源であること、中央集権型サービスに対する個人攻撃が深刻化していること、個人ウォレットの盗難が急増していること、そしてDeFiハッキングのトレンドが予想外に変化していることです。

全体的な状況: 2025 年に34億ドル以上が盗まれました。

2025年1月から12月初旬にかけて、暗号通貨業界は34億ドル以上の盗難被害に遭い、そのうち2月だけで15億ドルがBybitから盗まれました。

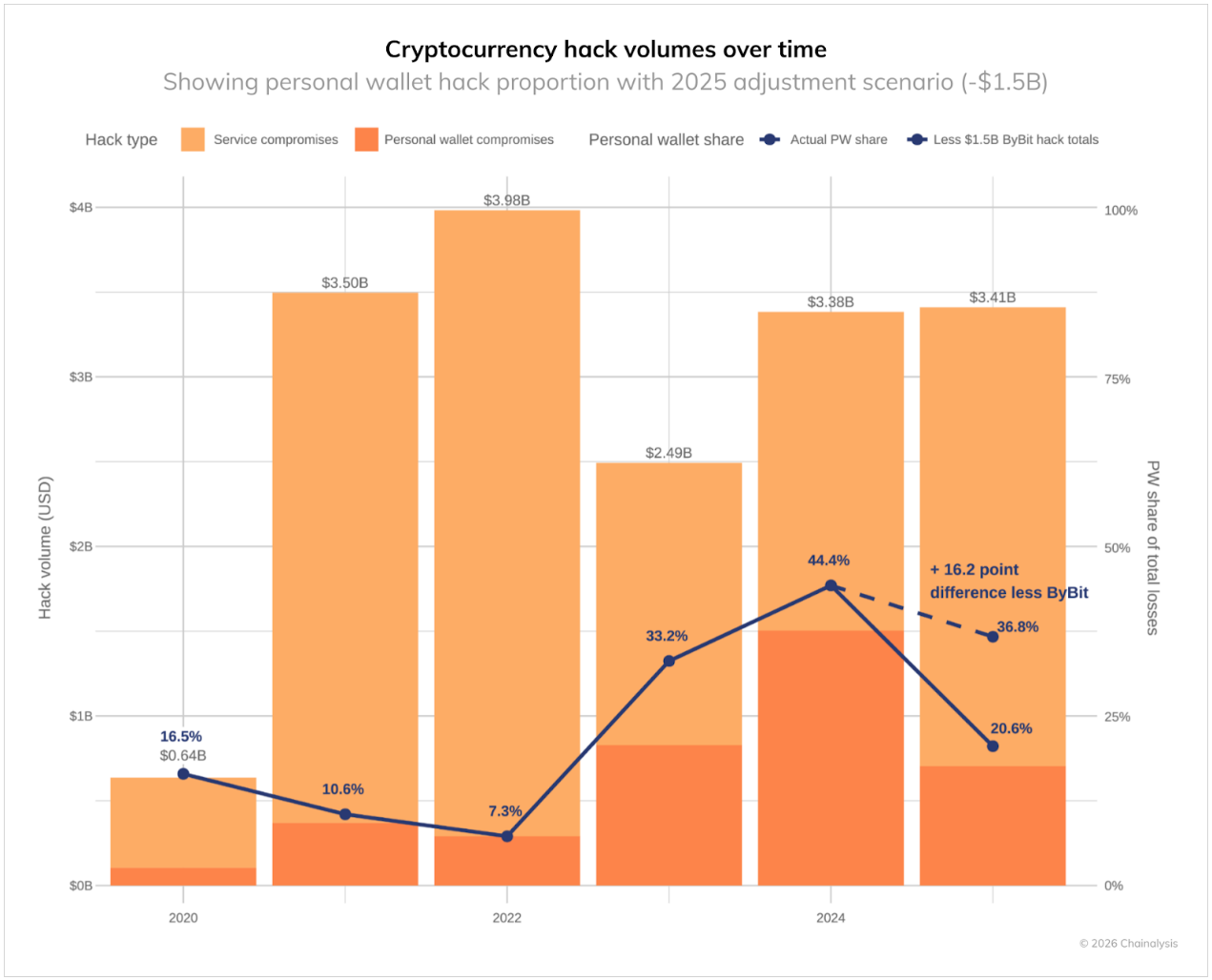

データは、こうした盗難における大きな変化も明らかにしています。個人ウォレットの盗難は劇的に増加し、2022年の盗難総額の7.3%から2024年には44%にまで増加しました。Bybit攻撃による甚大な影響がなければ、この割合は2025年には37%に達していた可能性があります。

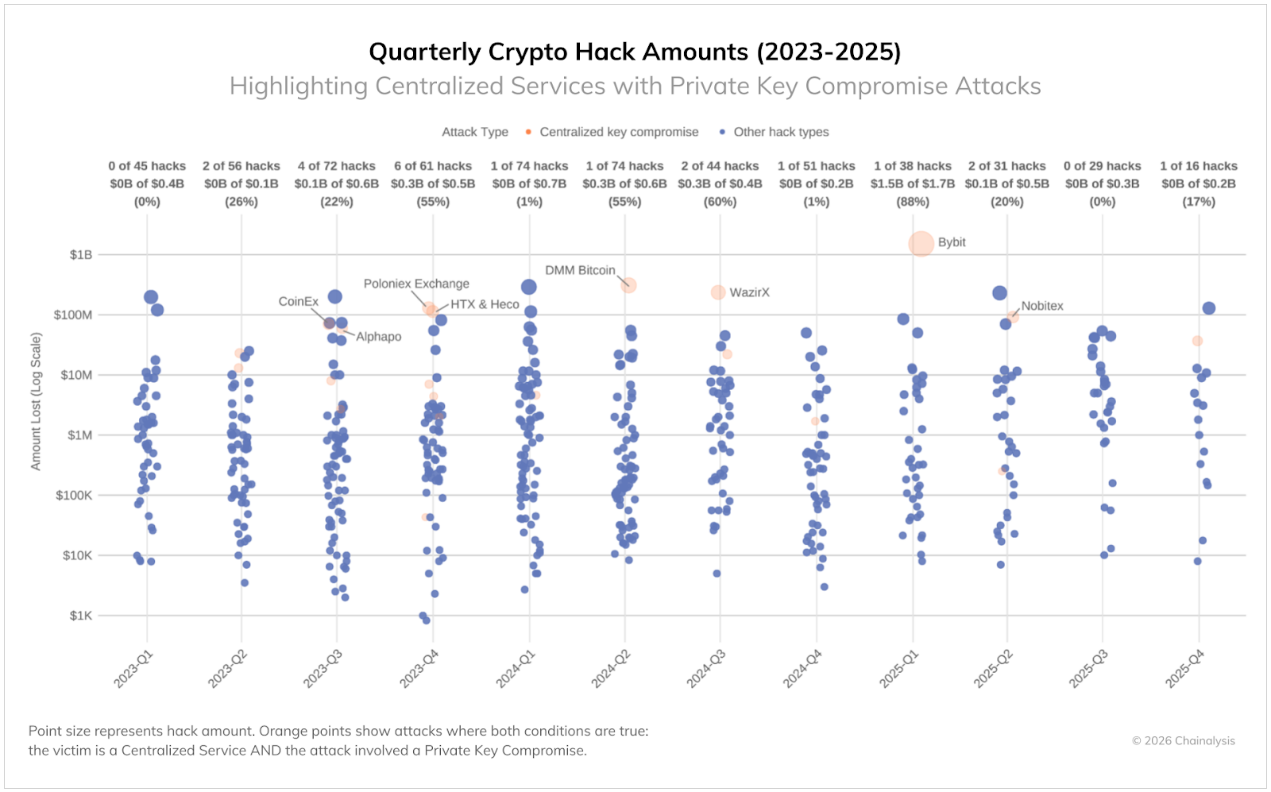

一方、中央集権型サービスは、秘密鍵基盤と署名プロセスを標的とした高度な攻撃により、損失が増加しています。これらのプラットフォームは、組織的なリソースと専門のセキュリティチームを擁しているにもかかわらず、コールドウォレットの制御を回避できる脅威に対して依然として脆弱です。このような侵入は頻度は低いものの(下図参照)、発生すると大規模な盗難につながる可能性があり、2025年第1四半期の損失総額の88%を占めています。多くの攻撃者は、サードパーティのウォレット統合を悪用し、署名者を騙して悪意のあるトランザクションを承認させる手法を開発しています。

一部の領域では暗号化のセキュリティが向上しているにもかかわらず、盗まれた金額が高額であることは、攻撃者が依然としてさまざまな手段で成功できることを示しています。

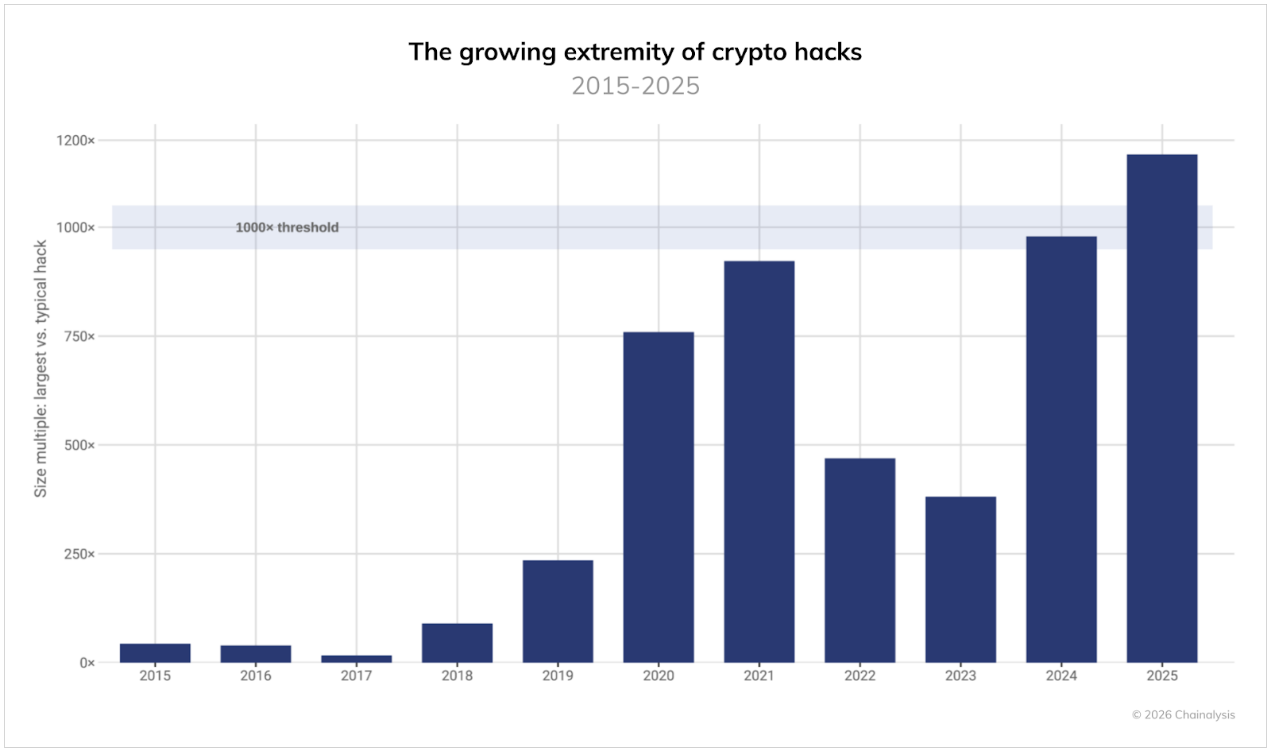

上位 3 つのハッカー攻撃は総損失の69%を占め、極端なケースでは中央値の1,000倍に達しました。

歴史的に、資金窃盗は極端な事象によって引き起こされ、ハッキングのほとんどは比較的小規模ですが、一部には大規模なものも存在します。しかし、2025年には状況が悪化し、最大規模のハッキングによる被害額が全インシデントの中央値に占める割合が初めて1,000倍を超えました。現在、最大規模の攻撃で盗まれた資金は、通常のインシデントで盗まれた資金の1,000倍に達し、2021年の強気相場のピークさえも上回っています。これらの計算は、盗難当時の盗まれた資金のドル換算額に基づいています。

この格差の拡大は、損失の集中化につながります。2025年までに、上位3つのハッキング攻撃が全損失の69%を占め、個々のインシデントが年間損失総額に極めて大きな影響を与えると予測されています。攻撃頻度は変動し、資産価格の上昇に伴い損失中央値は増加する可能性がありますが、個々の重大な脆弱性に起因する潜在的な損失は、さらに速いペースで増加しています。

確認された攻撃の数は減少しているものの、北朝鮮は依然として最大の脅威となっている。

攻撃頻度は大幅に減少しているものの、北朝鮮は依然として暗号資産セキュリティにとって最も深刻な脅威となっている国であり、2025年の暗号資産盗難額は少なくとも20億2,000万ドル(2024年比6億8,100万ドル増)に達し、前年比51%増と過去最高を記録する見込みです。盗難額で見ると、北朝鮮による暗号資産盗難は過去最悪の年となり、北朝鮮からの攻撃が全侵入件数の76%を占め、過去最高を記録しました。全体として、北朝鮮による暗号資産の累計盗難額は少なくとも67億5,000万ドルと推定されています。

北朝鮮のハッカーは、特権アクセスの取得と大規模な攻撃の実行において、主要な攻撃手段の一つであるIT担当者をますます利用しています。今年の記録的な攻撃件数は、北朝鮮が取引所、ホスティング企業、Web3企業に侵入するIT担当者への依存度を高めていることを反映している可能性があります。これらの企業は、初期アクセスと横方向の移動を迅速化し、大規模な窃盗を容易にします。

しかし、近年の北朝鮮と関連のあるハッカー集団は、このITワーカーモデルを完全に破壊しました。彼らは単に求人に応募し、従業員として潜入するだけでなく、有名なWeb3およびAI企業のリクルーターを装い、偽の採用プロセスを綿密に構築するケースが増えています。最終的には、「技術審査」を装い、被害者のログイン認証情報、ソースコード、そして現在の雇用主へのVPNまたはシングルサインオン(SSO)アクセスを取得します。経営幹部レベルでは、同様のソーシャルエンジニアリング戦術が、偽の戦略的投資家や買収者との接触という形で用いられます。彼らは、プレゼンテーションセッションや偽のデューデリジェンスを利用して、機密性の高いシステム情報や潜在的に高価値なインフラを探ります。これは、北朝鮮のITワーカー詐欺を直接的に発展させたものであり、戦略的に重要なAIおよびブロックチェーン企業に焦点を当てています。

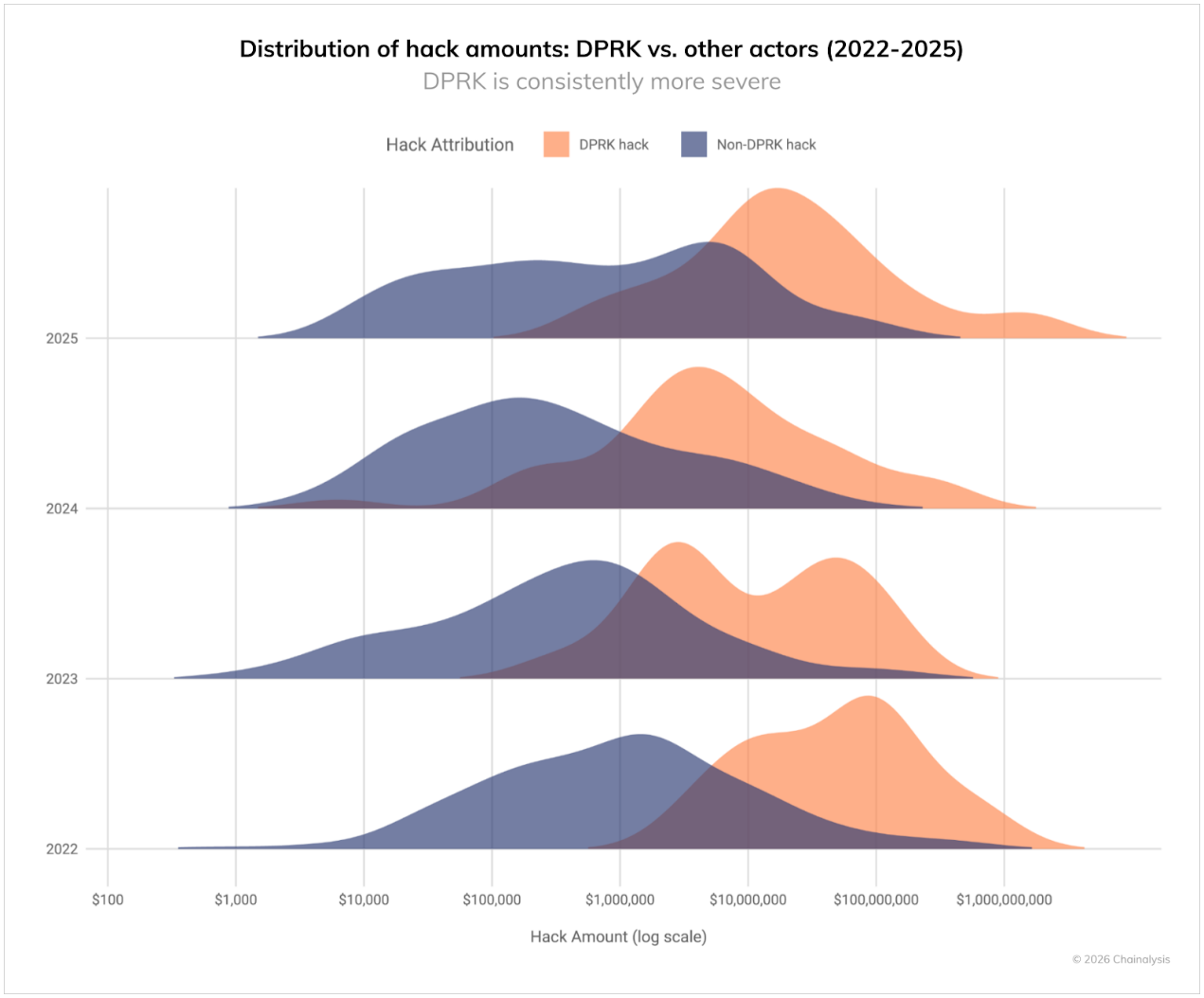

近年見られるように、北朝鮮による継続的なサイバー攻撃は、他のハッカーによる攻撃よりもはるかに大きな価値を持っています。下の図が示すように、2022年から2025年にかけて、北朝鮮による攻撃が最も高い価値範囲を占め、一方、北朝鮮以外の国による攻撃は、あらゆる規模の窃盗においてより均等に分布しています。この傾向は、北朝鮮のハッカーが攻撃を仕掛ける際に、その影響を最大化するために大規模なサービスを標的にしていることをさらに示唆しています。

今年の記録的な損失は、既知のインシデント数の大幅な減少に起因しています。この変化(インシデント数は減少しているものの、損失は大幅に増加)は、2025年2月に発生したBybitの大規模ハッキングの影響を反映しています。

北朝鮮の独特なマネーロンダリング手法

2025年初頭に発生した大規模な盗難資金の流入は、北朝鮮のハッカーがいかにして大規模な暗号通貨のロンダリングを行っていたかを明らかにした。彼らの手法は他のサイバー犯罪者とは明確に異なり、時間とともに進化してきた。

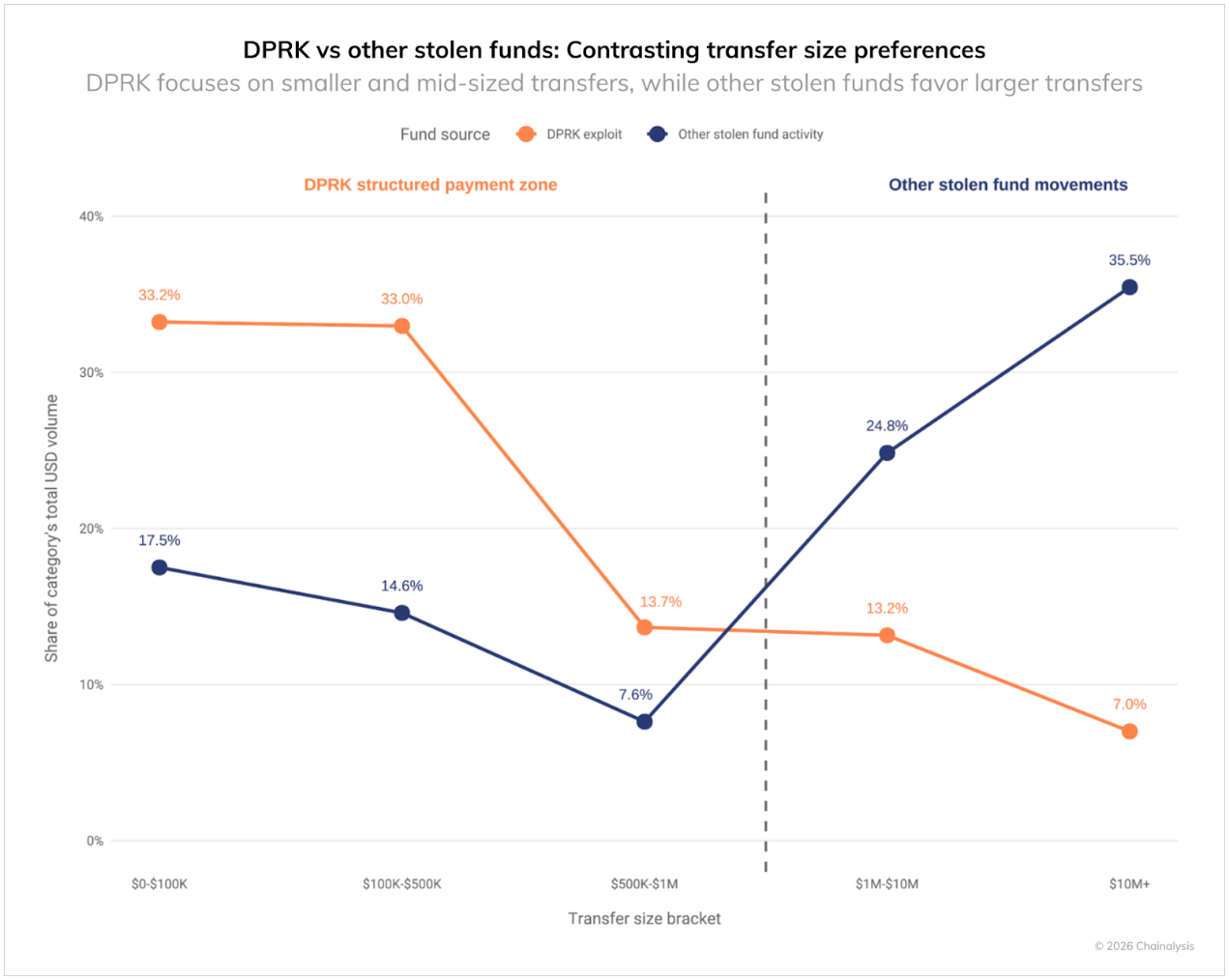

北朝鮮のマネーロンダリング活動は明確な「階層化」パターンを示しており、取引の60%以上が50万ドル未満に集中しています。対照的に、他のハッカーによってオンチェーンで送金される資金の60%以上は、100万ドルから1,000万ドルを超える金額で一括して行われています。北朝鮮は1回あたりの送金金額は高額ですが、オンチェーン送金は小額に分割されており、マネーロンダリング手法の複雑さが浮き彫りになっています。

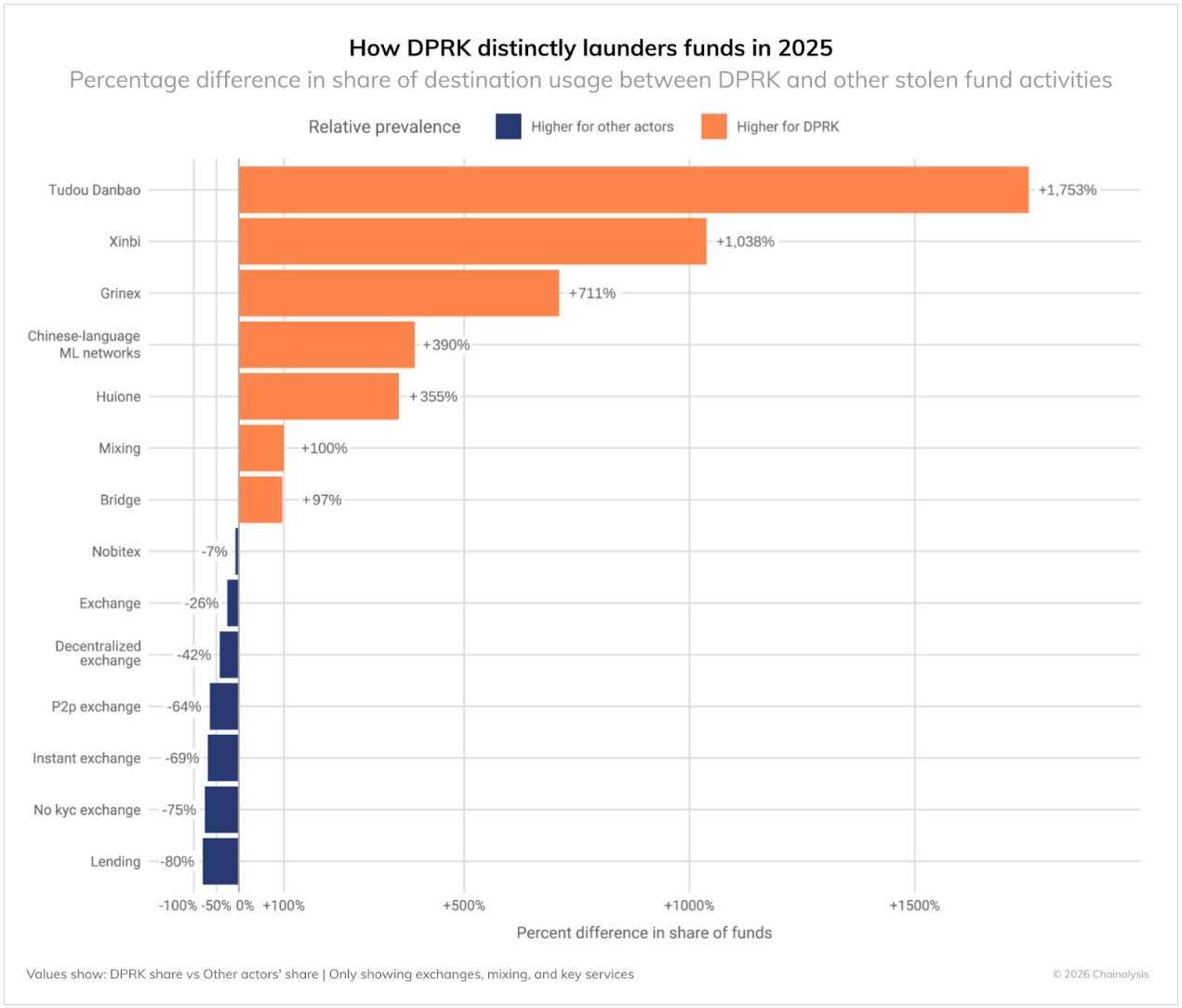

他のハッカーと比較して、北朝鮮は特定のマネーロンダリングのプロセスにおいて明確な好みを示しています。

北朝鮮のハッカーは次のような傾向があります:

- 中国語の送金およびエスクローサービス(+355% ~ 1000% 以上):これが最も顕著な特徴であり、中国語のエスクローサービスと、コンプライアンス管理が潜在的に弱い多数のマネーロンダリング事業者から構成されるマネーロンダリングネットワークに大きく依存しています。

- クロスチェーンブリッジサービス(+97%):異なるブロックチェーン間で資産を転送するためにクロスチェーンブリッジに大きく依存し、追跡の難易度を高めようとします。

- ミキシングサービス(+100%):資金の流れを隠蔽するためにミキシングサービスがより頻繁に利用されるようになりました。

- Huione およびその他の専門サービス (+356%): マネーロンダリング活動を容易にするために特定のサービスを戦略的に利用しています。

マネーロンダリング活動に関与する他のハッカーは次のような傾向があります。

- 貸付プロトコル(-80%):北朝鮮はこれらのDeFiサービスの使用を避けており、より広範なDeFiエコシステムとの統合が限られていることを示しています。

- KYC なしの取引所 (-75%): 驚くべきことに、他のハッカーは北朝鮮よりも KYC なしの取引所を頻繁に使用しています。

- P2P取引所(-64%):北朝鮮はP2Pプラットフォームに対する関心が限られている。

- CEX(-25%):他のハッカーと従来の取引プラットフォーム間の直接的なやり取りの増加

- DEX (-42%): 他のハッカーは、流動性が高く匿名性が強いため、DEX の使用を好みます。

これらのパターンは、北朝鮮の活動が、国家の支援を受けていないサイバー犯罪者とは異なる制約と標的に晒されていることを示唆しています。彼らが中国語を話すプロのマネーロンダリングサービスや店頭(OTC)取引業者を多用していることは、北朝鮮のハッカーとアジア太平洋地域の違法行為者との密接なつながりを示唆しています。

北朝鮮のハッキング攻撃後のマネーロンダリングのタイムライン

2022年から2025年にかけて北朝鮮に起因するとされるハッキング事件後のオンチェーン活動を分析したところ、暗号資産エコシステム内で盗難資金の流れに一貫したパターンが見られることが明らかになりました。大規模な盗難事件の後、盗難資金は約45日間にわたる構造化された多段階のマネーロンダリング経路を辿りました。

フェーズ1:即時層別化( 0~5日目)

ハッキング後の最初の数日間は、盗難元から資金を直ちに移動させることに重点を置いた、一連の異常に活発な活動が観察されました。

- DeFi プロトコルでは盗難資金の増加が最も大きく(+370%)、重要なエントリーポイントとなりました。

- コインミキシングサービスの取引量も大幅に増加し(+135-150%)、混乱の第一層を形成しました。

- この段階は、最初の盗難から距離を置くことを目的とした緊急の「第一歩」の行動を表します。

フェーズ2:初期統合( 6~10日目)

2週目に入ると、マネーロンダリングの戦略は、資金をより広範なエコシステムに統合するのに役立つサービスへと移行しました。

- KYC制限が少ない取引所(+37%)とCEX(+32%)が資金の流れを受け入れ始めました。

- 第2層のマネーミキシングサービス(+76%)は、低い強度でマネーロンダリング活動を継続しました。

- クロスチェーンブリッジング(XMRtなど、+141%)は、ブロックチェーン間の資金の流れを分散化し、隠蔽するのに役立ちます。

- この段階は重要な移行期間であり、この間に資金が潜在的な出口チャネルに流れ始めます。

フェーズ3:ロングテール統合( 20日目~45日目)

最終段階では、最終的に法定通貨やその他の資産に変換できるサービスが明らかに有利になります。

- KYC(+82%)およびエスクローサービス(Tudou Danbaoなど、+87%)を必要としない取引所の利用が大幅に増加しました。

- インスタント取引所(+61%)と中国のプラットフォーム(Huiwangなど、+45%)が究極の換金ポイントになりました。

- CEX (+50%) も資金を受け入れているという事実は、資金を合法的な資本と混ぜようとする巧妙な試みを示唆しています。

- 中国のマネーロンダリングネットワーク(+33%)やグリネックス(+39%)などの規制の少ない管轄区域では、このモデルが完成しています。

マネーロンダリング活動には通常45日間の猶予期間があり、法執行機関やコンプライアンスチームにとって重要な情報源となります。このパターンが何年も続いているという事実は、北朝鮮のハッカーが活動上の制約に直面していることを示唆しており、これはおそらく金融インフラへのアクセスが限られていること、そして特定の仲介者との連携が必要であることに起因すると考えられます。

これらのハッカーは必ずしもこのタイムラインを厳密に辿るわけではなく、盗んだ資金の中には数ヶ月から数年もの間眠ったままになるものもありますが、このパターンは、積極的にマネーロンダリングを行う際の典型的なオンチェーン行動を表しています。さらに、この分析においては潜在的な盲点を認識することが重要です。なぜなら、特定の活動(秘密鍵の転送や取引所外の暗号通貨から法定通貨への交換など)は、裏付けとなる情報がなければオンチェーン上では確認できない可能性があるからです。

個人ウォレットの盗難:個人ユーザーへの脅威が増加

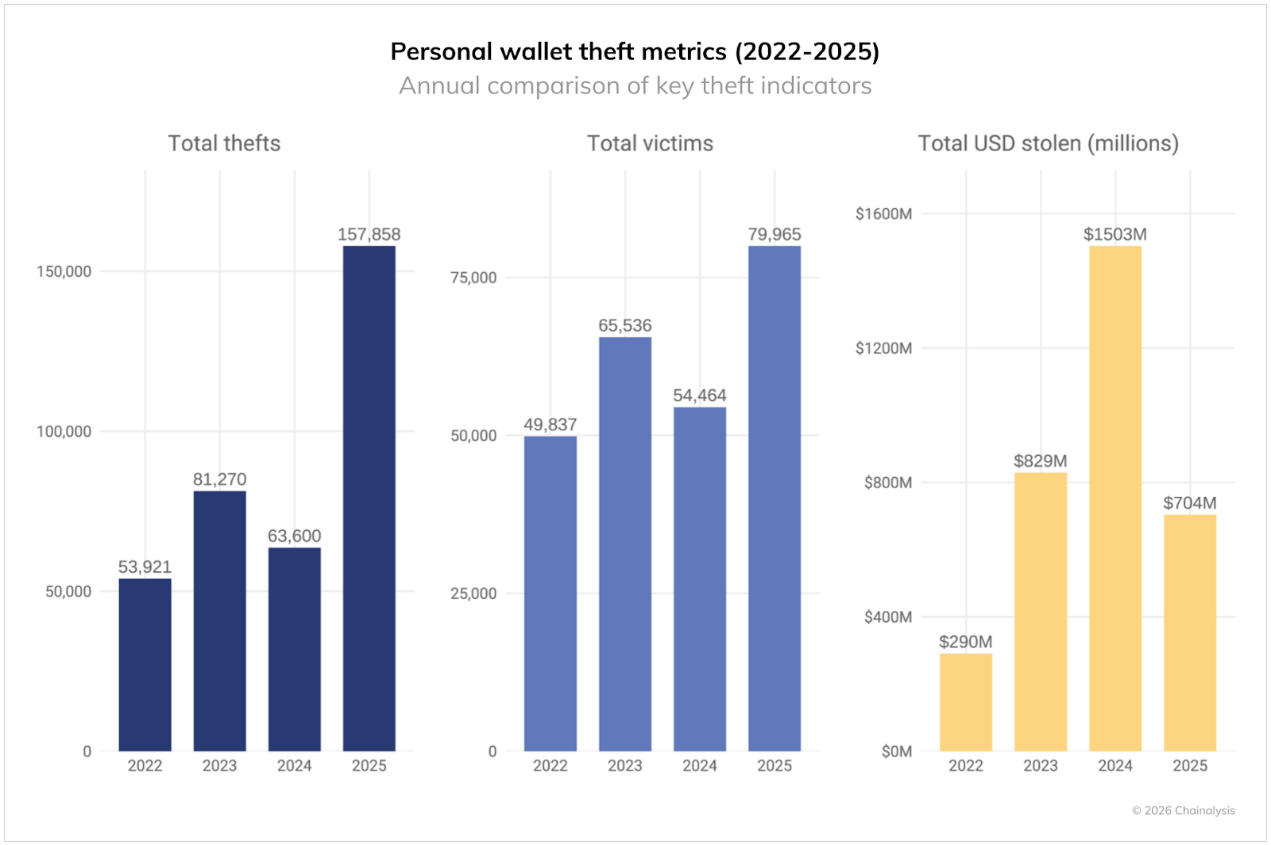

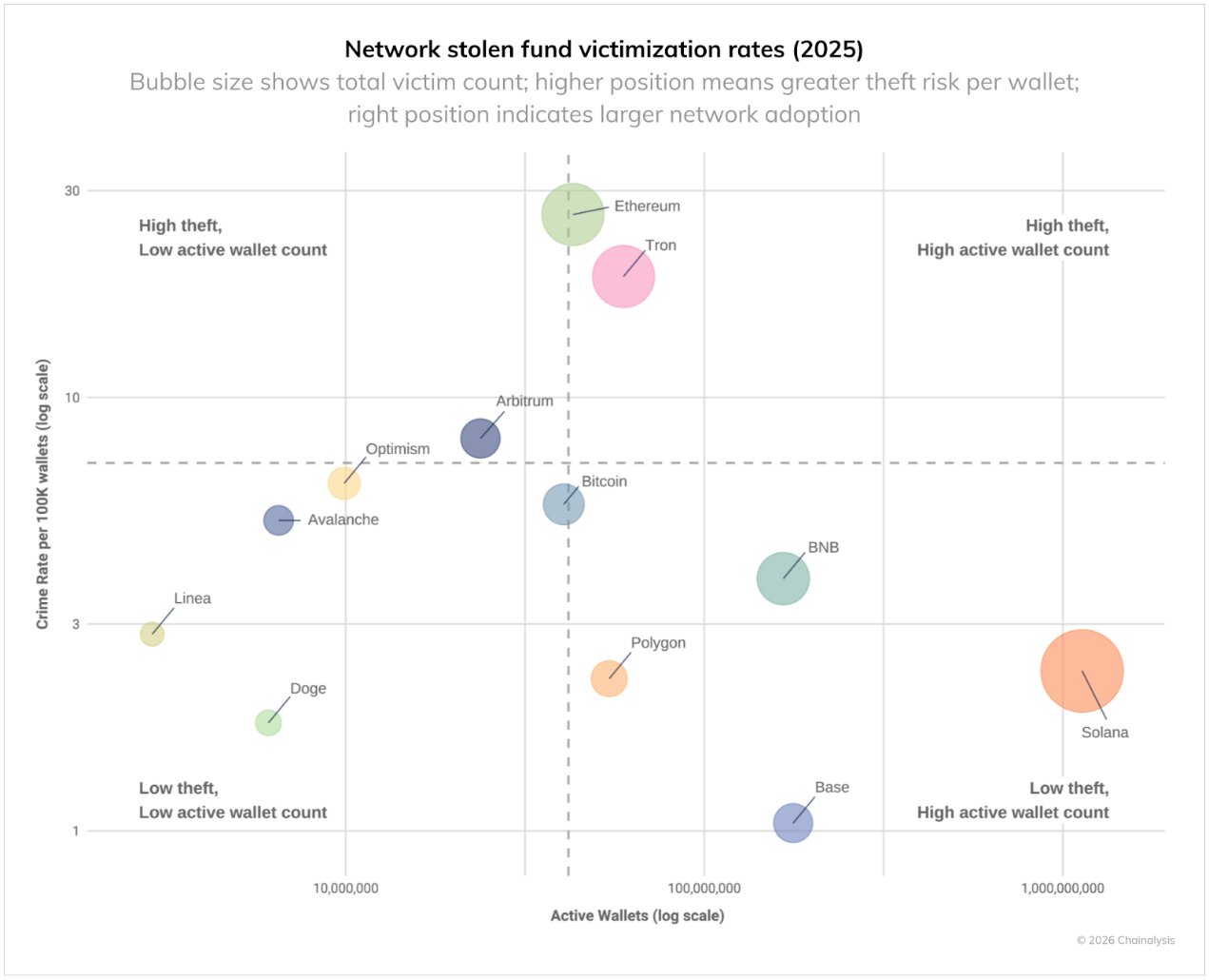

オンチェーンパターンの分析、および被害者と業界パートナーからの報告から、個人ウォレットの盗難の深刻さが明らかになりましたが、実際の盗難件数はおそらくはるかに多いでしょう。少なくとも推定では、個人ウォレットの盗難は2025年には総損失の20%を占め、2024年の44%から減少しており、規模とパターンの両方に変化が見られます。盗難件数は2025年に158,000件に急増し、2022年に記録された54,000件のほぼ3倍になりました。被害者数は2022年の40,000人から2025年には少なくとも80,000人に増加しました。これらの大幅な増加は、暗号通貨の採用が広まったためと考えられます。たとえば、最もアクティブな個人ウォレットを持つブロックチェーンの1つであるSolanaは、盗難件数でSolanaをはるかに上回っています(被害者数は約26,500人)。

しかし、インシデント数と被害者数の増加にもかかわらず、個々の被害者から盗まれた総額は、2024年のピーク時の15億ドルから2025年には7億1,300万ドルに減少しました。これは、攻撃者がより多くのユーザーを狙っている一方で、被害者一人あたりから盗まれた金額は減少していることを示しています。

特定のネットワークにおける被害者データは、暗号資産ユーザーにとってどのセクターが最も大きな脅威となっているかについて、さらなる洞察を提供します。下のグラフは、様々なネットワークにおけるアクティブな個々のウォレットに基づいて調整された被害者データを示しています。2025年のウォレット10万個あたりの犯罪率で測定すると、EthereumとTronの盗難率が最も高くなっています。Ethereumの巨大なユーザーベースは、盗難率が高く被害者数が多いことを示唆していますが、Tronはアクティブなウォレットが少ないにもかかわらず、盗難率が高いことを示しています。対照的に、BaseとSolanaは、大規模なユーザーベースにもかかわらず、被害者率が低くなっています。

これは、個人用ウォレットのセキュリティリスクが暗号資産エコシステム全体で均一ではないことを示しています。同様の技術アーキテクチャであっても、ブロックチェーンごとに被害率は異なります。これは、ユーザーの人口統計、人気のアプリケーション、犯罪基盤など、技術以外の要因も盗難率の決定に重要な役割を果たしていることを示唆しています。

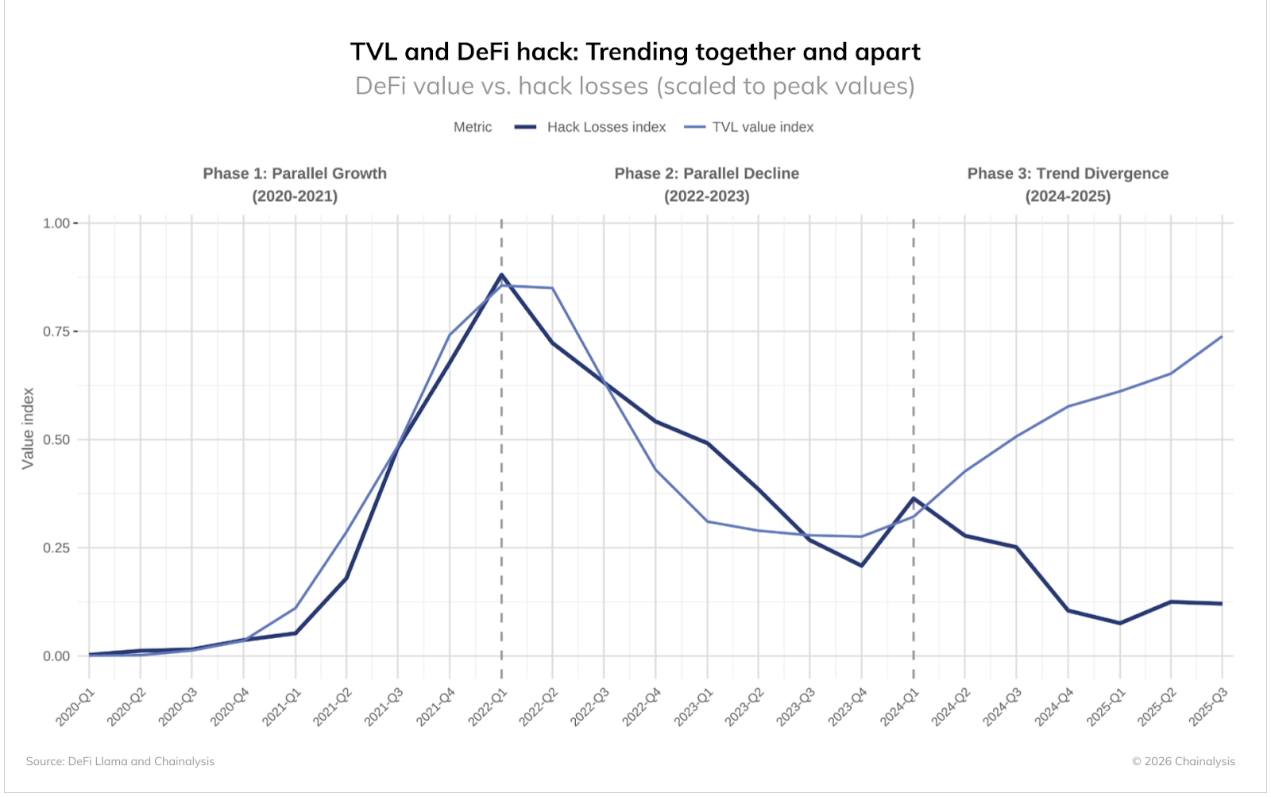

DeFiハッキング:異なるパターンが市場の変化を予兆

DeFiセクターは2025年の犯罪データにおいて、過去の傾向から大きく逸脱した独特のパターンを示しました。

データは 3 つの異なるフェーズを示しています。

- フェーズ 1 (2020 ~ 2021 年): DeFi TVL とハッカー攻撃による損失が同時に増加しました。

- 第 2 フェーズ (2022 ~ 2023 年): 両方の指標が同時に低下します。

- フェーズ 3 (2024 ~ 2025 年): TVL は回復しますが、ハッカー攻撃による損失は安定したままです。

最初の2つのフェーズは直感的なパターンに従います。リスクの価値が高ければ高いほど、盗める価値も大きくなり、ハッカーはより積極的に高価値プロトコルを狙います。銀行強盗のウィリー・サットンが言ったように、「そこに金があるからだ」

これにより、第3フェーズにおける差異はさらに顕著になります。DeFiのTVLは2023年の安値から大幅に回復しましたが、ハッキングによる損失はそれに応じて増加していません。数十億ドルがこれらのプロトコルに流入しているにもかかわらず、DeFiのハッキングインシデントは低水準にとどまっており、大きな変化を示しています。

この違いは次の 2 つの要因によって説明できます。

- セキュリティの改善:TVLは継続的に成長しているにもかかわらず、ハッキング率は低下し続けており、DeFiプロトコルは2020年から2021年よりも効果的なセキュリティ対策を実装している可能性があることを示唆しています。

- ターゲットのシフト: 個人のウォレットの盗難と集中型サービスへの攻撃が同時に増加していることから、攻撃者がその焦点を他のターゲットに移している可能性が示唆されます。

ケーススタディ:ヴィーナス・プロトコルへのセキュリティ対応

2025年9月に発生したヴィーナス・プロトコル事件は、セキュリティ対策の強化が実際に効果を上げていることを実証しました。当時、攻撃者は侵害されたZoomクライアントを利用してシステムにアクセスし、ユーザーを騙して1,300万ドル相当のアカウントへの委任権限を付与させました。これは壊滅的な結果を招く可能性があった状況でした。しかし、ヴィーナスはわずか1か月前にヘキサゲートのセキュリティ監視プラットフォームを有効化していました。

プラットフォームは攻撃の18時間前に不審なアクティビティを検知し、悪意のあるトランザクションが発生するとすぐに新たなアラートを発しました。20分以内にVenusはプロトコルを停止し、それ以上の資金の流れを遮断しました。この協調的な対応は、DeFiセキュリティの進化を示しています。

- 5時間以内:セキュリティチェック完了後、一部機能が復旧します。

- 7時間以内: 攻撃者のウォレットを強制的に清算する

- 12 時間以内に: 盗まれた資金をすべて回収し、サービスを復旧します。

最も注目すべきは、Venus が、依然として攻撃者の管理下にある 300 万ドルの資産を凍結するガバナンス提案を可決したことです。攻撃者は利益を得られなかっただけでなく、金銭も失いました。

このインシデントは、DeFiセキュリティインフラの目に見える改善を示しています。プロアクティブな監視、迅速な対応能力、そして決定的な行動を可能にするガバナンスメカニズムの組み合わせにより、エコシステム全体の柔軟性と回復力が向上しました。攻撃は依然として発生していますが、攻撃の成功が永続的な損失を意味することが多かった初期のDeFi時代と比較して、攻撃を検知、対応、さらには復旧する能力は根本的に変化しました。

2026年以降への影響

2025年のデータは、暗号資産業界にとって最大の脅威である北朝鮮の複雑な進化を明らかにしています。攻撃件数は減少したものの、破壊力は大幅に増加しており、より洗練され、より忍耐強い戦術が用いられていることを示唆しています。Bybit事件が北朝鮮の年間活動パターンに与えた影響は、北朝鮮が大規模な窃盗を成功させると、活動を減速させ、マネーロンダリングに注力することを示唆しています。

暗号資産業界にとって、この進化は、高価値ターゲットへの警戒強化と、北朝鮮における特定のマネーロンダリングパターンの特定強化を必要とします。北朝鮮が特定のサービスタイプと取引額を継続的に好む傾向は、検知の機会となり、他の犯罪者と区別し、捜査官がオンチェーン上の行動特性を特定する上で役立ちます。

北朝鮮が国家の優先課題の資金調達と国際制裁の回避のために暗号資産の窃盗を続けている中、暗号資産業界は、北朝鮮の活動手法が典型的なサイバー犯罪者とは大きく異なることを認識する必要があります。2025年の北朝鮮の記録的なパフォーマンス(攻撃件数が74%減少したことが知られています)は、その活動の最も目に見える側面しか見ていない可能性を示唆しています。2026年の課題は、北朝鮮がBybitと同規模の攻撃を再び仕掛けるのを検知し、阻止することです。