著者:ZachXBT

東 編集、デイリー・プラネット

編集者注:北朝鮮のハッカーは常に暗号資産市場にとって大きな脅威となってきました。これまで、被害者や業界のセキュリティ専門家は、関連するセキュリティインシデントのリバースエンジニアリングによってのみ、北朝鮮のハッカーの行動パターンを推測することができました。しかし昨日、著名なオンチェーン探偵ZachXBT氏が最近のツイートで、北朝鮮のハッカーをリバースハッキングしたホワイトハットハッカーによる調査と分析を引用しました。この積極的な分析は、北朝鮮のハッカーの行動パターンを初めて明らかにし、業界プロジェクトにおける予防的なセキュリティ対策に有益な知見をもたらす可能性があります。

以下は、Odaily Planet Daily が編集した ZachXBT の全文です。

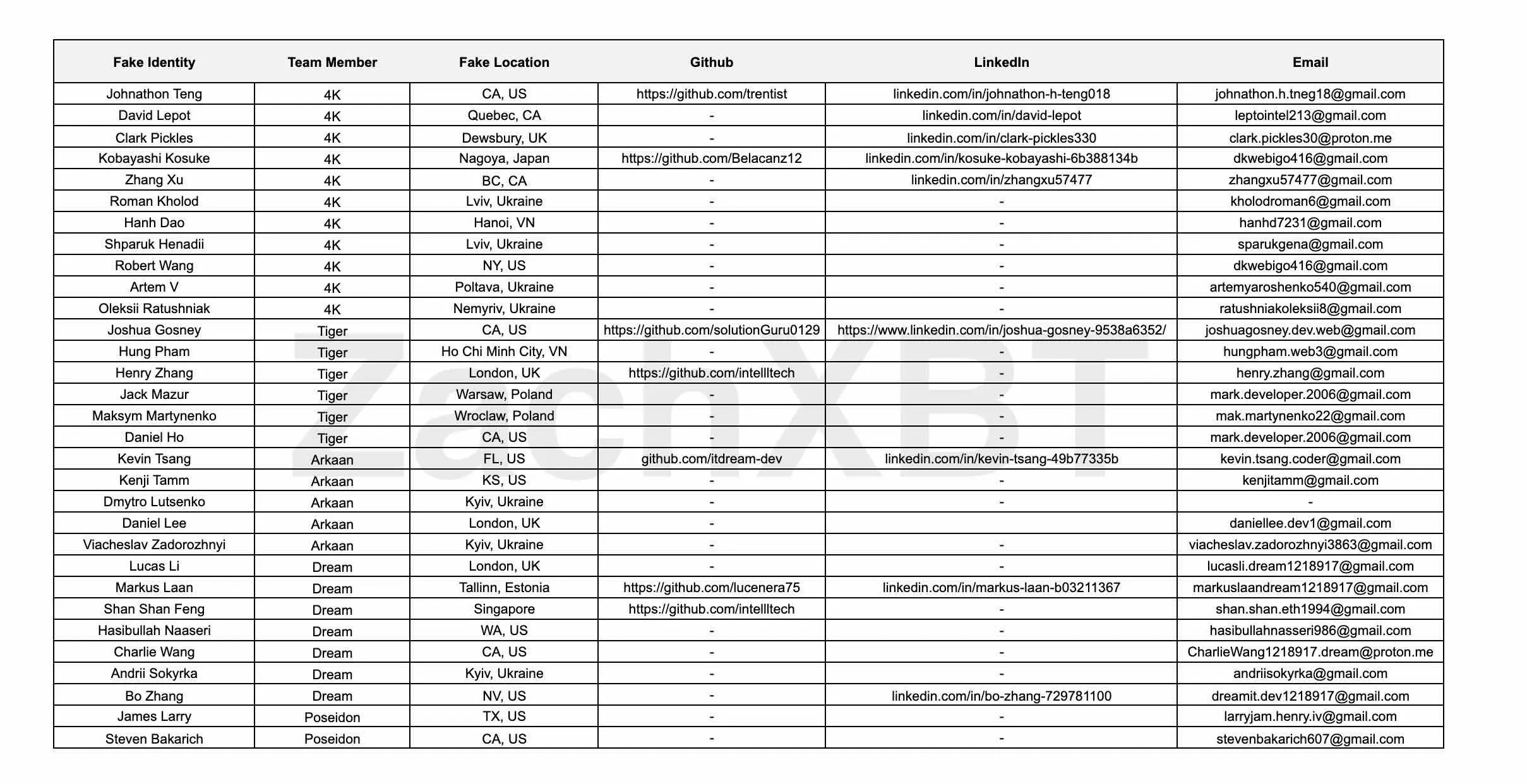

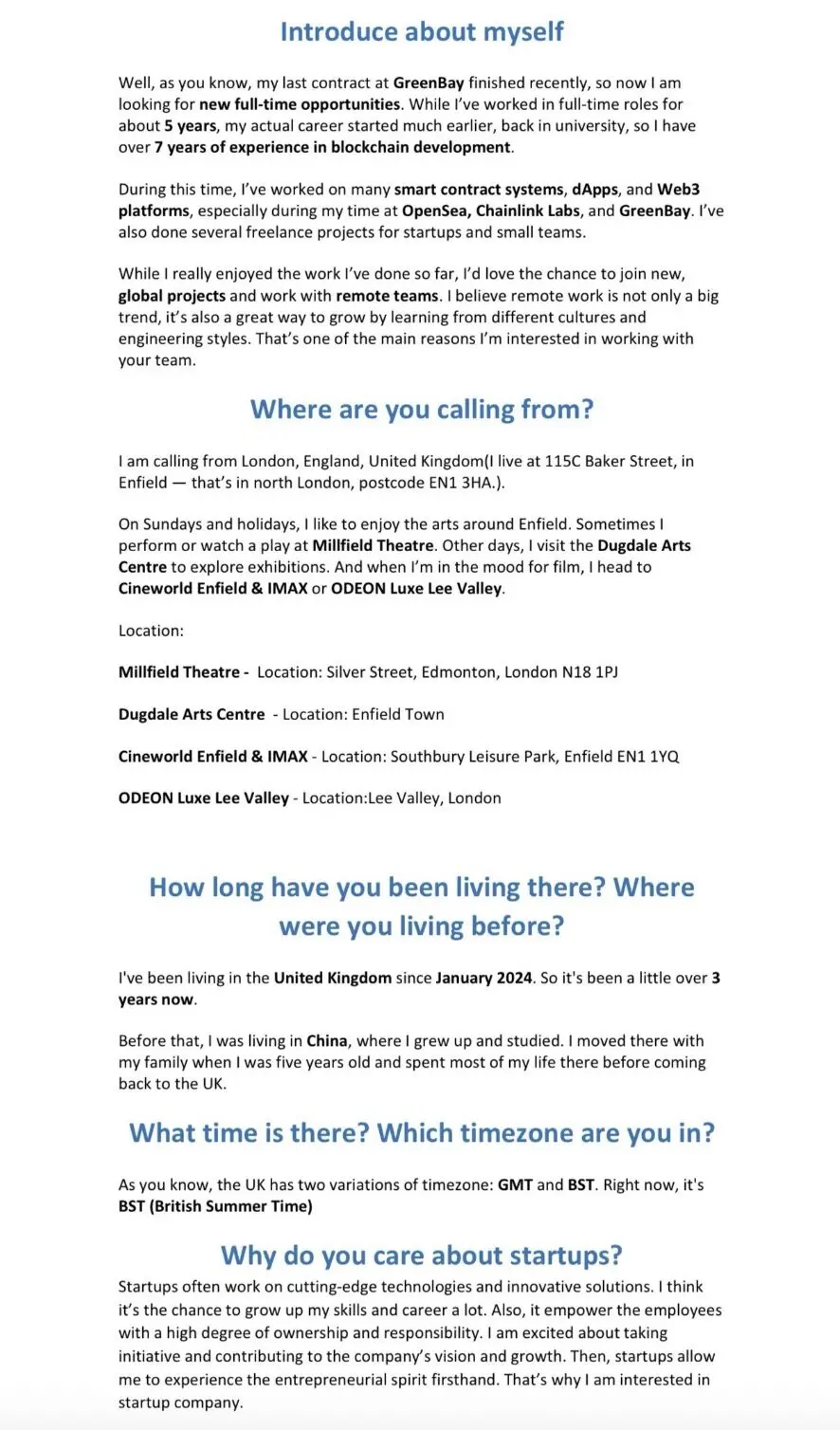

最近、匿名のハッカーが北朝鮮のIT労働者のデバイスに侵入し、5人からなる技術チームが30以上の偽のIDを操作し、偽の政府発行IDを使用したり、UpworkやLinkedInのアカウントを購入して、さまざまな開発プロジェクトに侵入していたことが明らかになった。

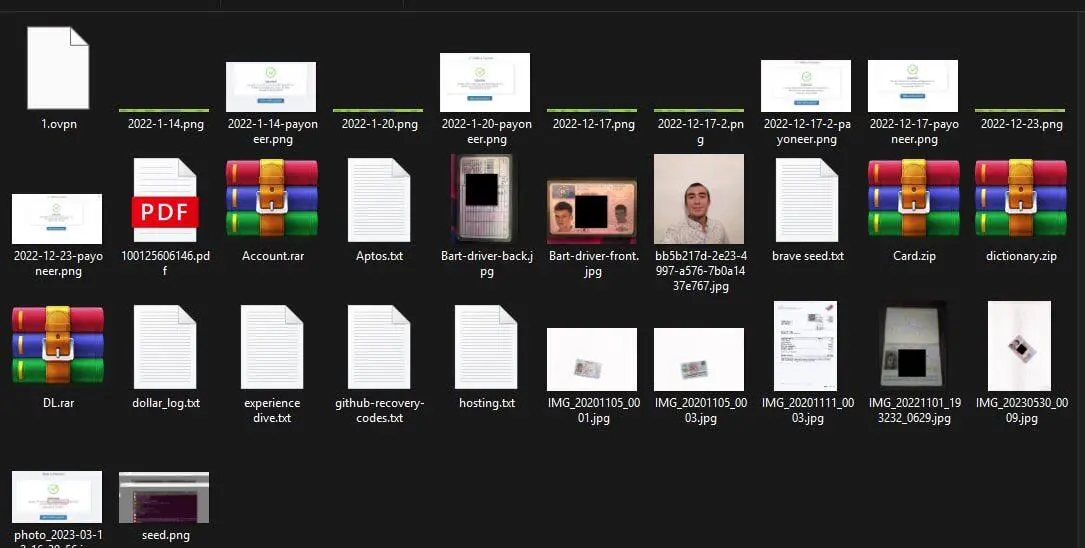

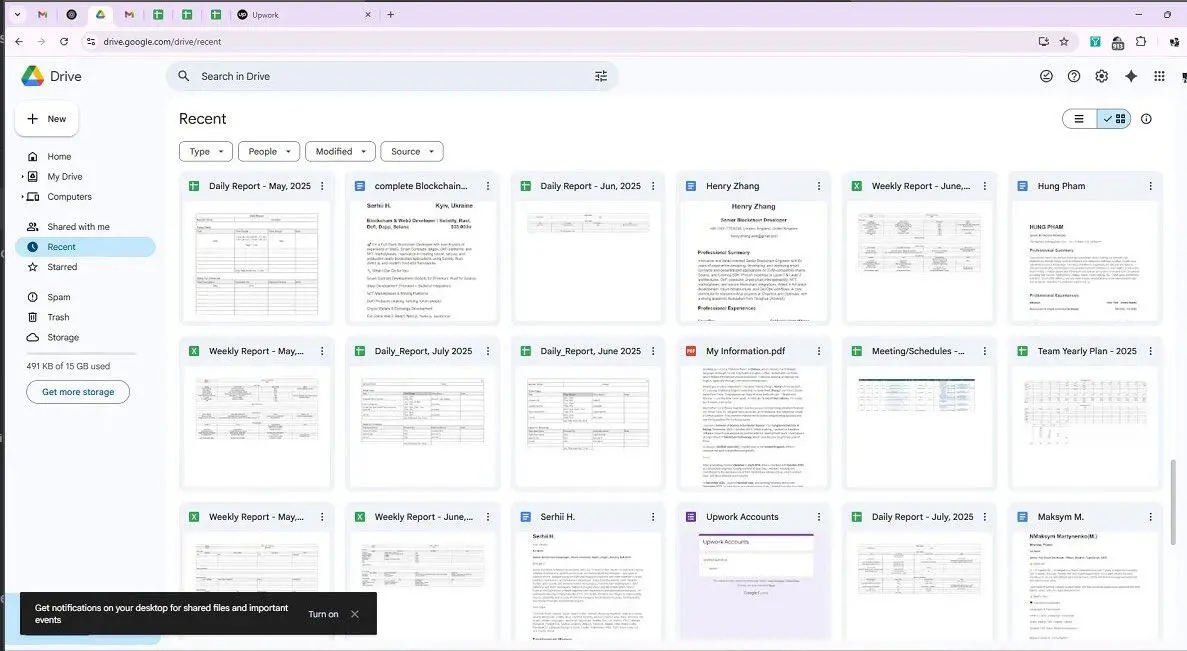

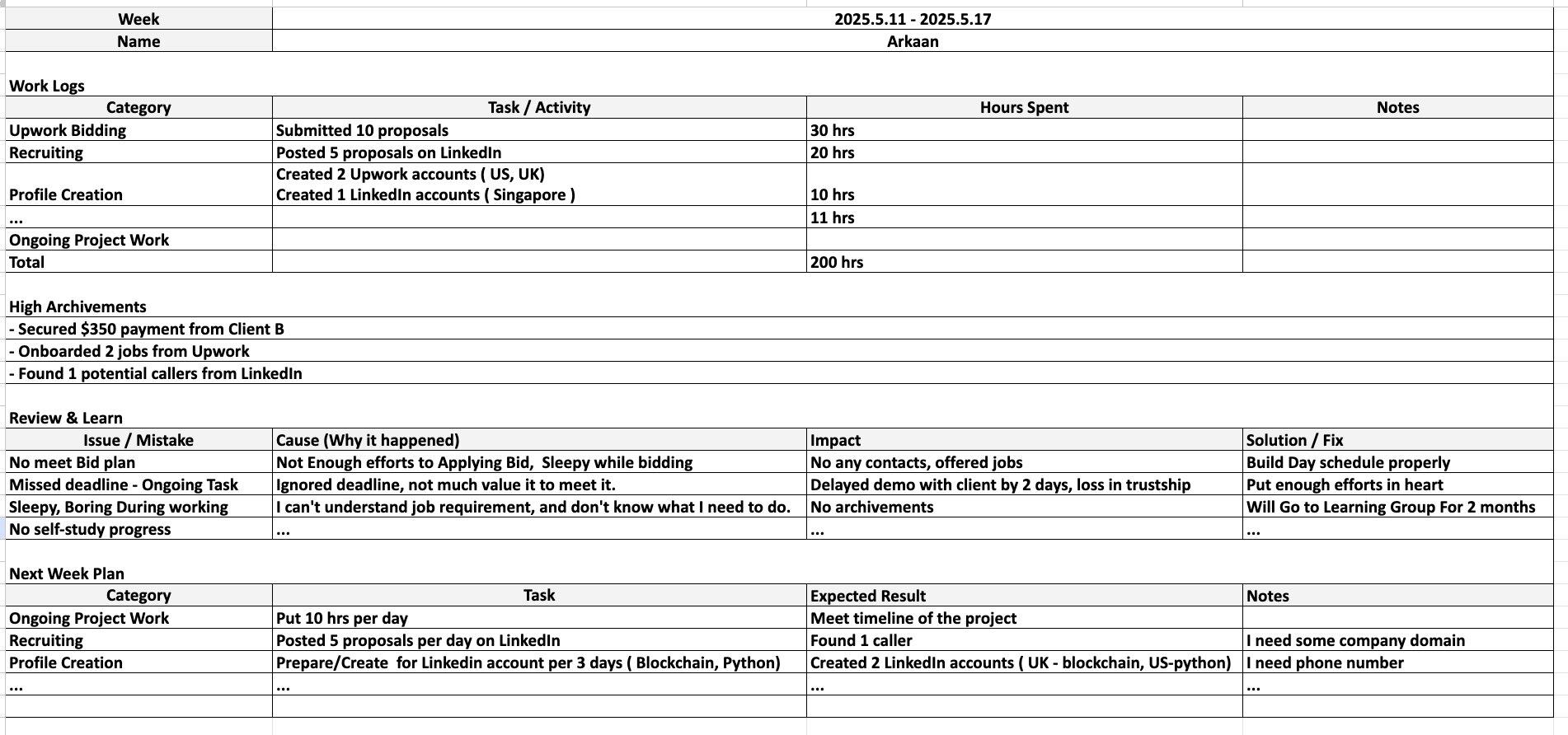

捜査官はGoogleドライブのデータ、Chromeブラウザのプロファイル、デバイスのスクリーンショットを入手し、チームが仕事のスケジュール調整、タスクの割り当て、予算の管理にGoogleツールを多用し、すべてのコミュニケーションが英語で行われていたことを明らかにした。

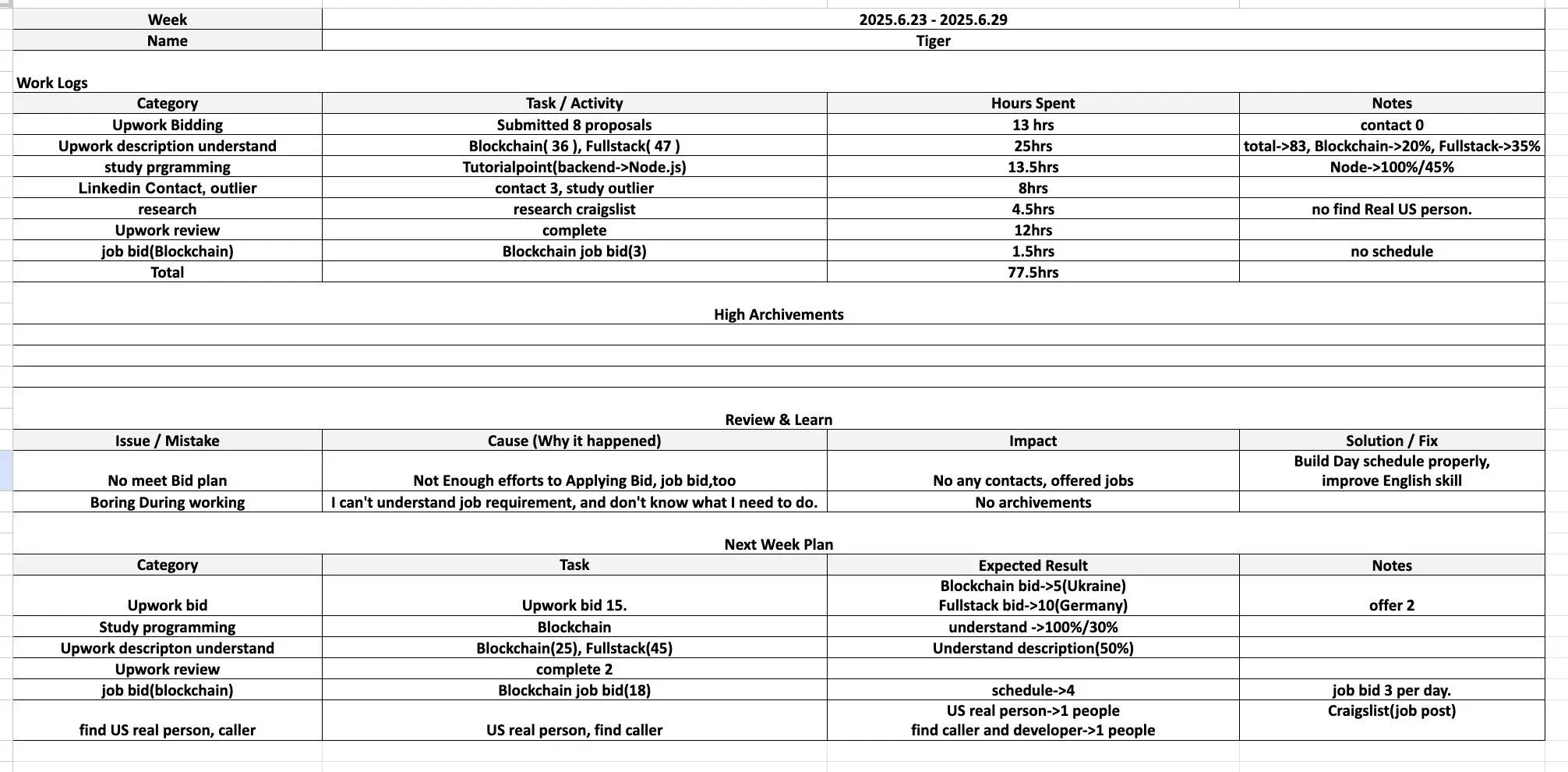

2025年の週報には、ハッカーチームの仕事のパターンと彼らが直面した困難が明らかになった。例えば、あるメンバーは「仕事の要件が理解できず、何をすべきか分からない」と不満を漏らしていたが、それに対する解決策は「献身的に働き、より一層努力する」ことだった。

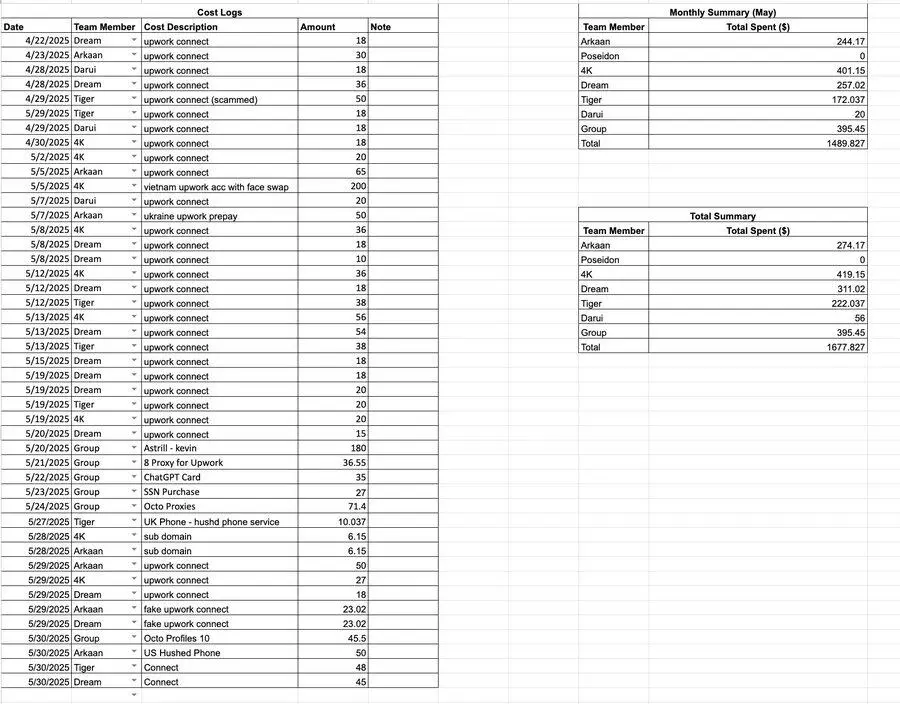

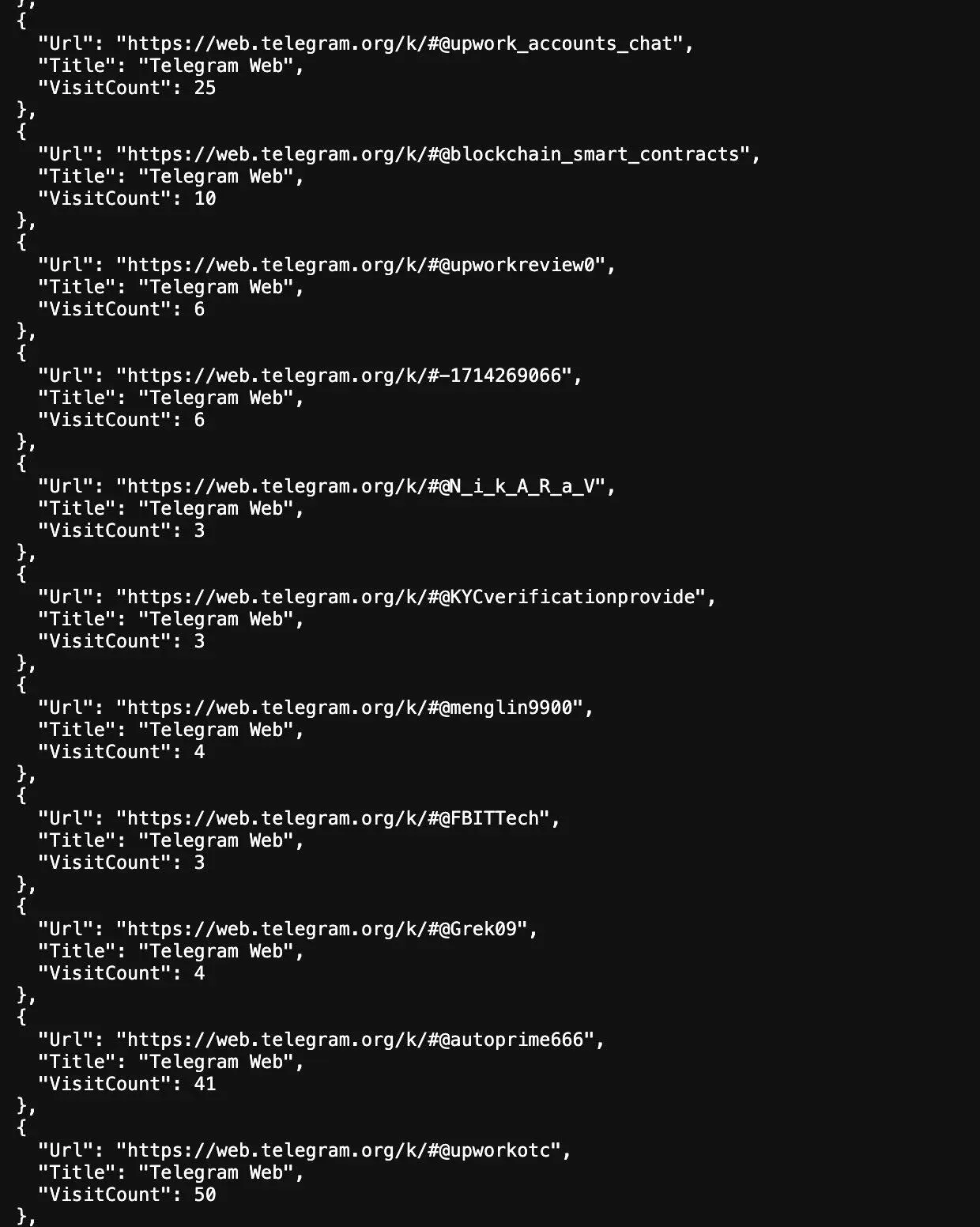

詳細な経費記録を見ると、支出項目には社会保障番号(SSN)の購入、Upwork および LinkedIn のアカウント取引、電話番号のレンタル、AI サービスの加入、コンピューターのレンタル、VPN/プロキシ サービスの購入などが含まれていることがわかります。

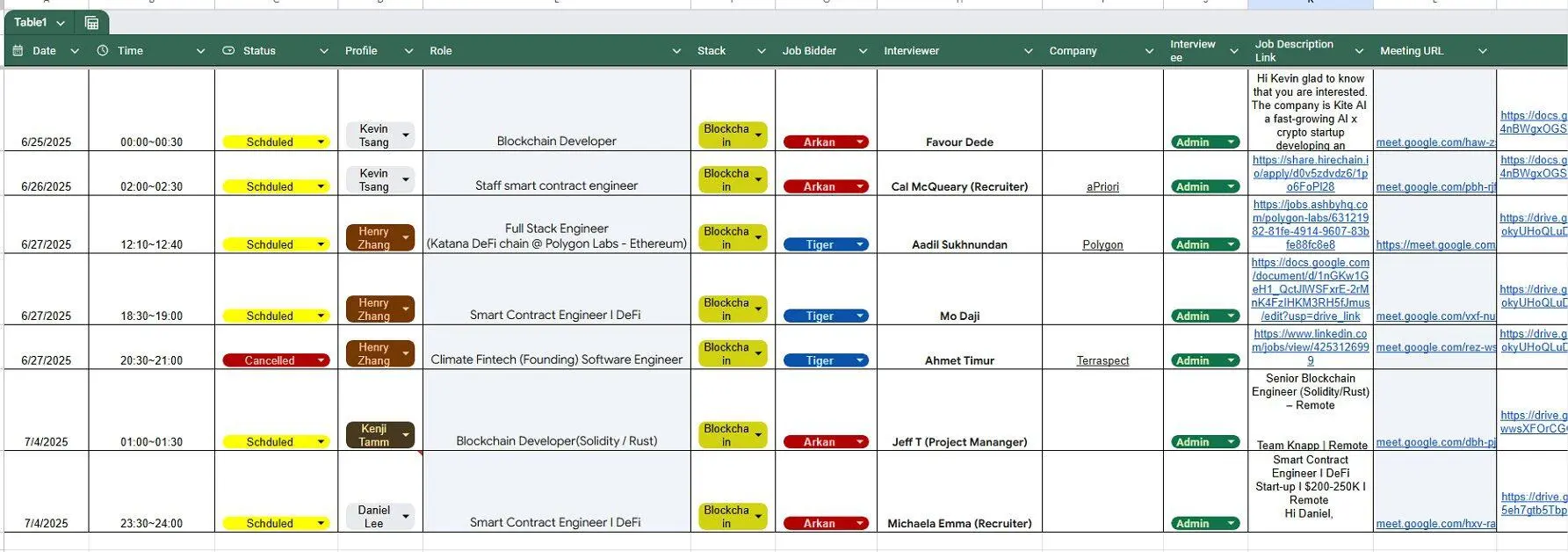

あるスプレッドシートには、架空の「ヘンリー・チャン」が出席する会議のスケジュールと台本が詳細に記載されていました。このプロセスから、北朝鮮のIT労働者はまずUpworkとLinkedInのアカウントを購入し、コンピュータ機器をレンタルした後、AnyDeskのリモートコントロールツールを使用して外注作業を完了していたことが明らかになりました。

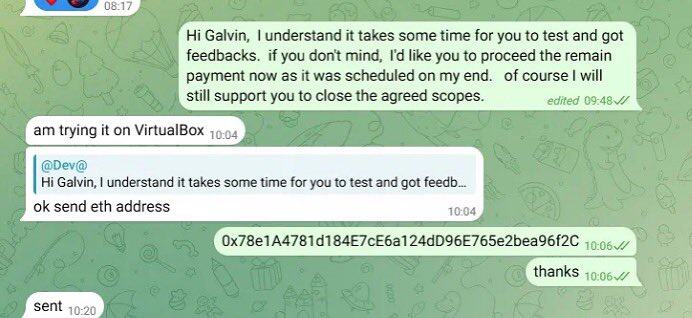

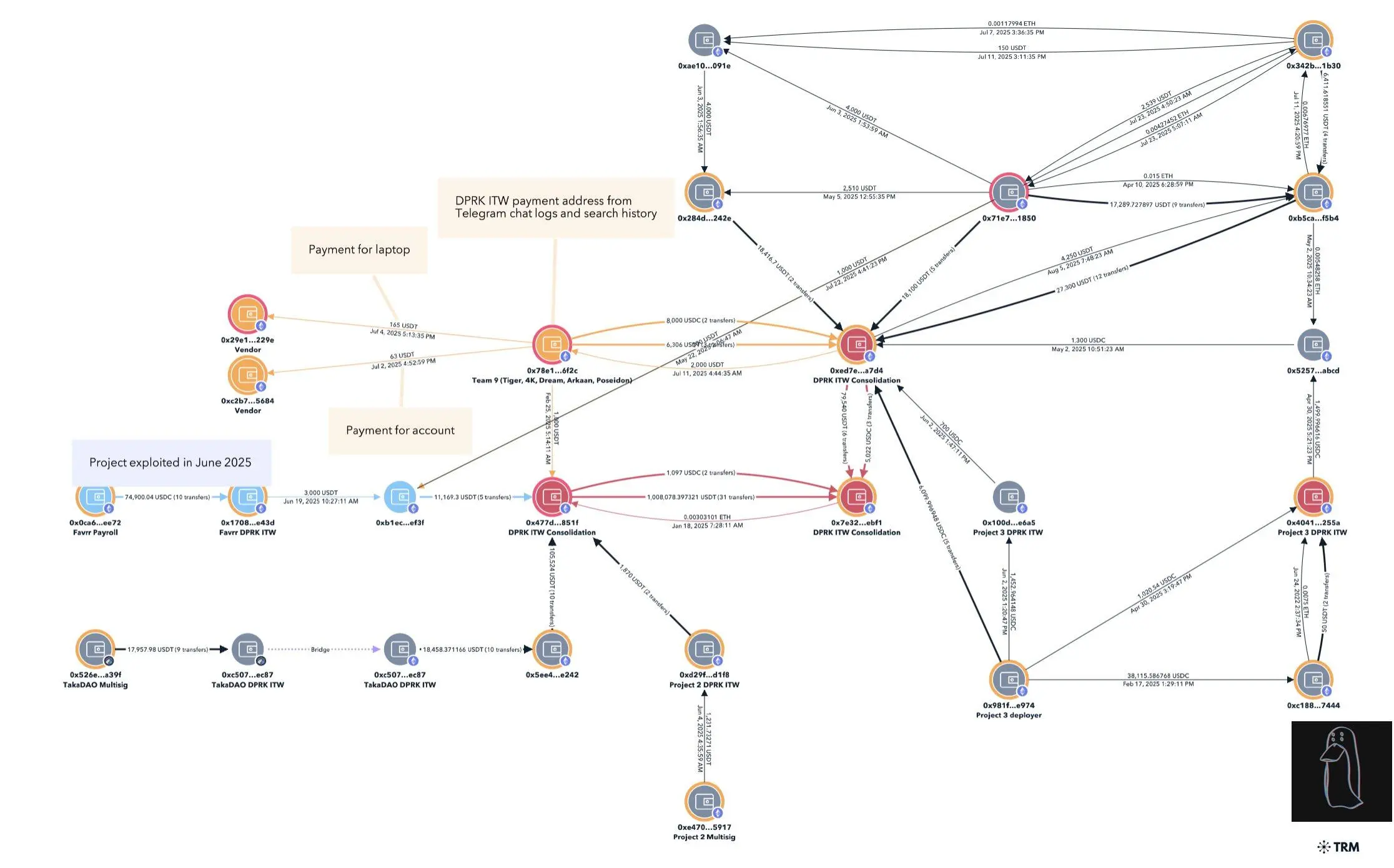

資金の送受信に使用されるウォレット アドレスの 1 つは次のとおりです。

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

このアドレスは、2025年6月に発生した68万ドル規模のFavrrプロトコル攻撃と密接に関連しています。CTOをはじめとする開発者は、後に偽造された認証情報を持つ北朝鮮のIT担当者であることが確認されました。このアドレスは、他の侵入プロジェクトに関与した北朝鮮のIT担当者の特定にも利用されています。

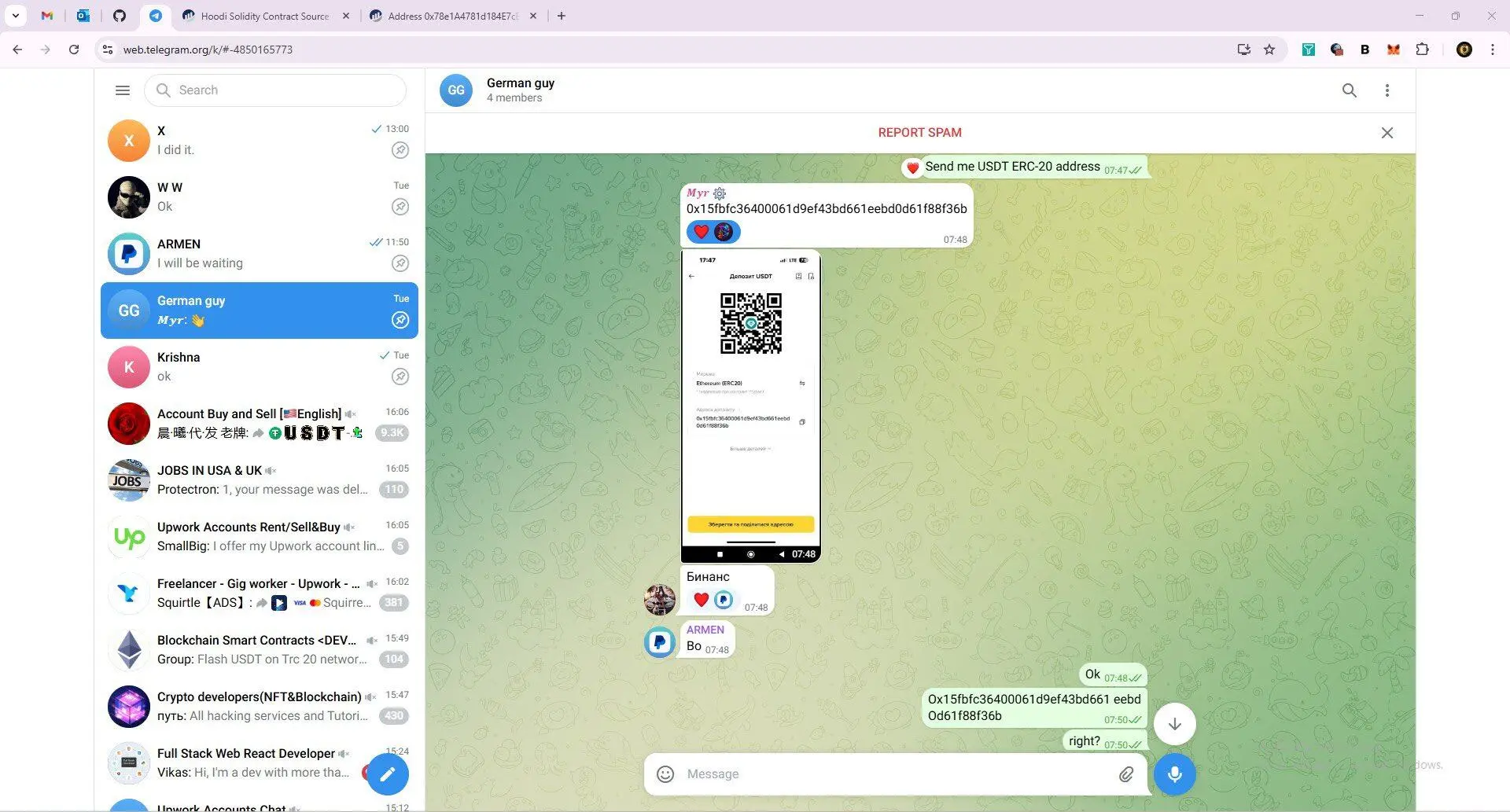

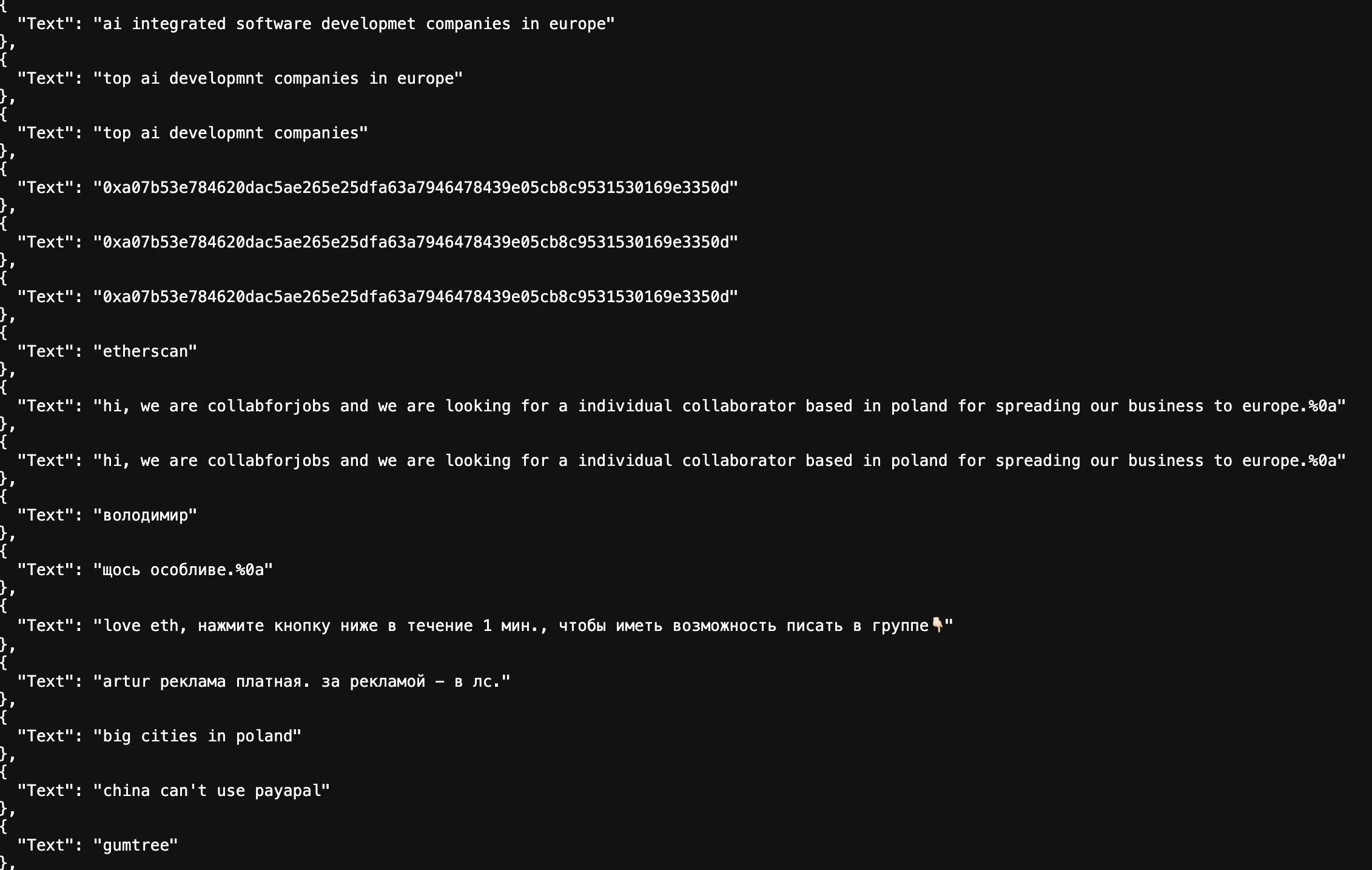

チームはまた、検索記録とブラウザ履歴から次の重要な証拠を発見しました。

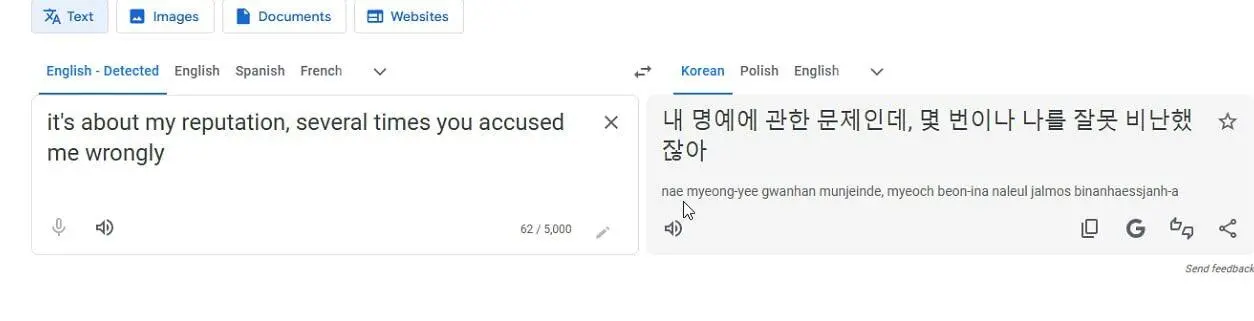

「彼らが北朝鮮出身だとどうして確信できるのか?」と疑問に思う人もいるかもしれない。上述の偽造文書に加え、彼らの検索履歴を見ると、Google翻訳を頻繁に使用し、ロシアのIPアドレスを使って韓国語に翻訳していることもわかる。

現在、北朝鮮のIT労働者の流入を防ぐ上で企業が直面する主な課題は次のとおりです。

- 体系的な連携の欠如:プラットフォームサービスプロバイダーと民間企業の間で効果的な情報共有と協力のメカニズムが欠如している。

- 雇用主の監督: 採用チームはリスク警告を受けた後、防御的になったり、調査への協力を拒否したりすることがよくあります。

- 数の優位性の影響: 技術的な手段は複雑ではないものの、膨大な求職者基盤を活かして世界の求人市場に浸透し続けています。

- 資金変換チャネル: Payoneer などの支払いプラットフォームは、開発作業による法定通貨収入を暗号通貨に変換するために頻繁に使用されます。

注目すべき指標についてはこれまで何度も紹介してきました。ご興味があれば、過去のツイートをご覧ください。ここでは繰り返しません。