作者:BUBBLE

2025 年10 月,美國紐約東區聯邦地區法院披露了一起規模空前的加密資產查封案,美國政府沒收了127,271 枚比特幣,以市場價格約150 億美元。

Cobo 共同創辦人神魚表示,執法機構並非透過暴力破解或駭客入侵的方式取得私鑰,而是利用了隨機性漏洞。也有些論壇稱是執法機構從太子集團高管陳誌及其家族控制的伺服器和硬體錢包中直接了扣押錢包的助記詞或私鑰文件,但具體的事實還未公開報告。

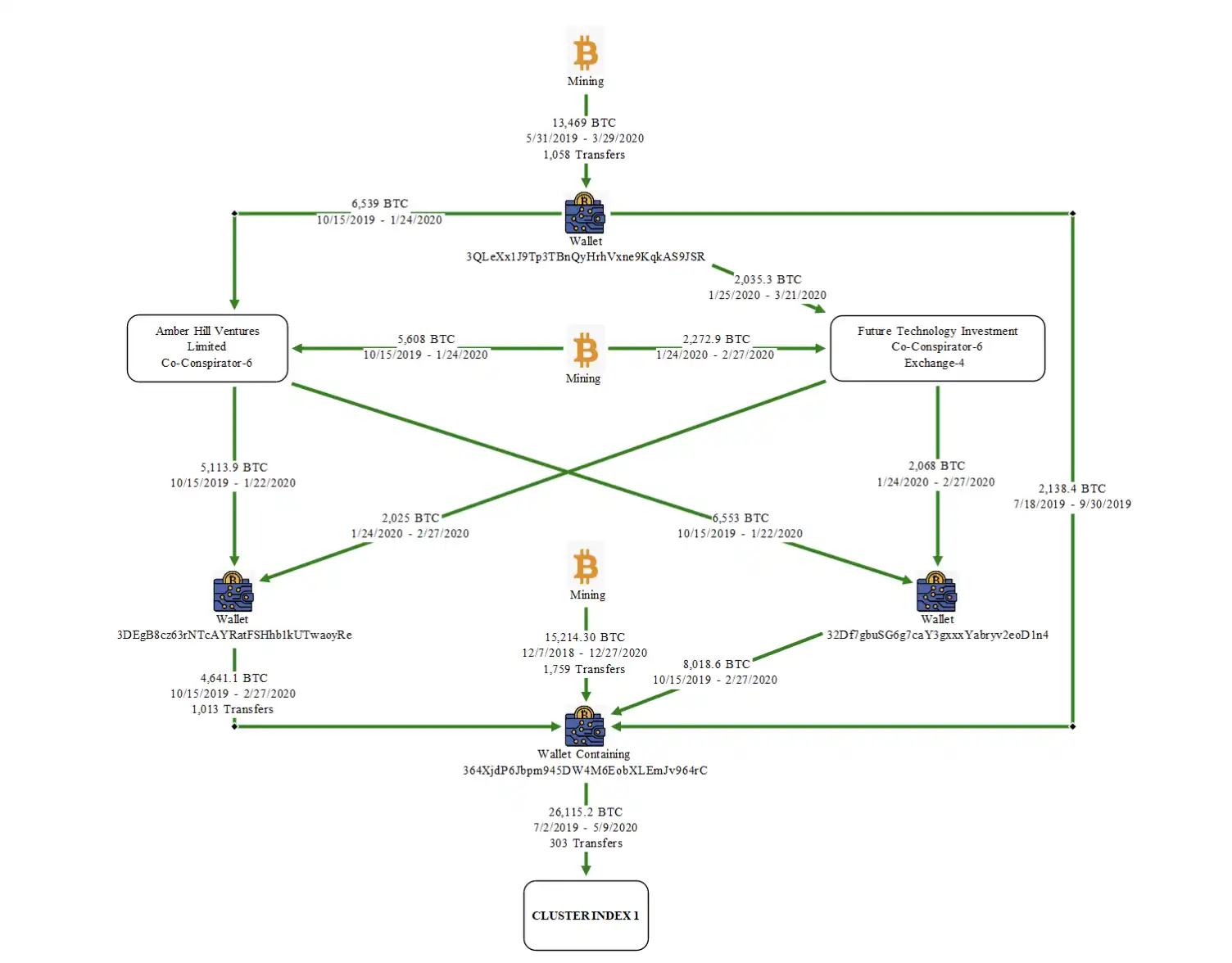

這些硬體錢包隨後被轉移至美國財政部旗下US Marshals Service(USMS)保管的多重簽名冷庫。而2025 年10 月15 日由USMS 簽名轉入官方託管地址的那筆9,757 BTC 的轉帳就是來自於此。美國司法部在起訴書中將Lubian 描述為柬埔寨太子集團洗錢網絡的組成部分,強調犯罪集團試圖利用礦池挖出的「新幣」洗白詐騙資金。

一些社群成員追蹤鏈上資料判斷這就是先前在2020 年底Lubin 礦池中因漏洞失竊的那批比特幣,Lubin 礦池在2020 年突然出現,沒有團隊背景資料沒有公佈營運模式,但其算力卻在短短幾個月內躋身世界前10 的礦池,一度佔據了全世界近6% 的算力。

報告中提到陳志向其他王子集團的人吹噓「利潤可觀,因為有沒有成本」,但現在還不清楚這是由陳志創立的還是之後控制的,不過這起案件將沉睡的巨鯨重新拉出水面,讓人重新審視那場埋伏在2020 年前後的那起錢包私鑰安全災難。

在事後研究人員重新調查時,使用損壞的密鑰產生過程的第一個助記詞中的前兩個詞就是Milk Sad,在這之後便被人稱作為Milk Sad 事件。

弱隨機數埋下的隱患

而一切的一切源自於Mersenne Twister MT19937-32,一個偽隨機數產生器。

比特幣私鑰本應由256 位元隨機數構成,理論上存在2^256 種組合,若想要產生完全一致的序列,則需要將256 次「拋硬幣」的正反都完全契合,其機率不能說為0,但也相差無幾,錢包安全性不來自運氣,而來自這種巨大的可能空間。

然而Lubian 礦池等工具使用的Mersenne Twister MT19937-32 隨機數產生器並非真正公平的「拋硬幣機器」,而是像一台卡殼的設備,總在一個有限且有規律的範圍內挑選號碼。

駭客掌握了這項規律之後,可以透過暴力枚舉快速列舉所有可能的弱私鑰,進而解鎖對應的比特幣錢包。

由於一些錢包或礦池用戶對安全性的誤解,2019 年至2020 年間,許多使用這種「弱隨機演算法」產生的比特幣錢包累計儲存了驚人的財富,大量資金湧入這一脆弱區間。

根據Milk Sad 團隊的統計,2019 到2020 年間,這些弱密鑰錢包累計持有的比特幣數量一度超過53,500 枚。

資金來源既有鯨魚級集中轉賬,2019 年4 月四個弱錢包在短時間內收到約24,999 枚比特幣。也有日常挖礦收益,某些地址在一年內收到逾14,000 枚標記為“lubian.com”的礦工獎勵,而這類錢包現在發現共有22 萬個,而持有者顯然沒有意識到私鑰生成環節的隱患,直至今日仍將資產源源不斷投入其中。

2020 年底的大規模撤離

埋伏已久的安全隱憂在2020 年底爆發。 2020 年12 月28 日,鏈上出現異常交易,屬於Lubian 弱密鑰區間的大量錢包在數小時內被抽空,約136,951 枚比特幣被一次性轉出,按照當時約2.6 萬美元的單價計算價值約37 億美元。

轉帳的手續費固定為75,000 sats,無論金額大小均保持一致,這表示操作者對比特幣網路操作瞭如指掌。部分資金隨後流回Lubian 礦池用於後續挖礦獎勵,說明並非所有轉出資產都落入駭客手中。但對於受害者而言,損失已成事實。

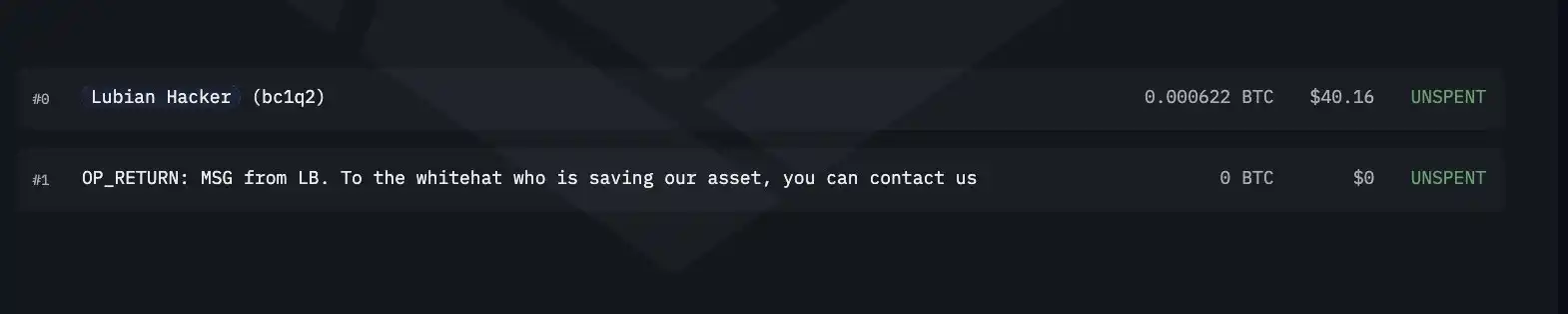

更詭異的是,部分鏈上交易攜帶留言,內容如「致拯救我們資產的白帽,請聯絡1228btc@gmail.com」。由於弱私鑰地址已經暴露,任何人都可以向這些地址發送帶有留言的交易,這些資訊不一定來自真正的受害者。

到底是駭客戲謔,還是受害者求援,仍然無從知曉。致命的是,當時這場巨額轉帳並未立即被視為竊盜。

Milk Sad 研究者在後來的分析中坦言,當時比特幣價格飆升、礦池收益停止,他們不確定是駭客所為,還是Lubian 管理層在高點出售並重組錢包。他們指出「若在2020 年就發生盜竊,那將早於已確認的Mersenne Twister 弱密鑰攻擊時間線,但我們無法排除這種可能」。

正因為這種不確定性,2020 年底的資金撤離未能引發產業警報,巨額比特幣隨後多年沈寂鏈上,成為一個懸而未決的謎。

因此中招的不只是Lubian 還有舊版的Trust Wallet。 2022 年11 月17 日,安全研究團隊Ledger Donjon 首次向Binance 揭露Trust Wallet 中的隨機數漏洞,團隊反應迅速,隔天專案方向GitHub 推播修復,並陸續通知受影響用戶。

但直到2023 年4 月22 日,Trust Wallet 才正式公開漏洞細節與賠償措施。在此期間,駭客利用漏洞發動數次攻擊,包括2023 年1 月11 日盜走約50 枚比特幣。

遲到的警報

同時,漏洞正在另一個專案中醞釀。

Libbitcoin Explorer 3.x 版的bx seed 指令使用MT19937 偽隨機數演算法加上32 位元系統時間作為種子,產生的金鑰空間僅有2^32 種組合。

駭客很快就開始試探性攻擊,2023 年5 月起,鏈上出現多筆小額竊盜。 7 月12 日,攻擊達到了高潮,大量由bx 生成的錢包被一併掃空。 7 月21 日,Milk Sad 研究者在幫用戶排查損失時找到了問題根源,正是bx seed 的弱隨機數導致私鑰可以被暴力枚舉,他們隨即向Libbitcoin 團隊通報。

但由於該命令被官方視為測試工具,初期溝通並不順暢,團隊最終繞過專案方,在8 月8 日公開披露了漏洞併申請CVE 編號。

而正是有了2023 年的這項發現,Milk Sad 團隊才開始逆向挖掘歷史資料。他們驚訝地2019 到2020 年間累積巨額資金的弱密鑰區間與Lubian 關聯,且在2020 年12 月28 日發生了上文提到的巨大轉移。

當時共有約136,951 枚比特幣駐留在這些弱錢包裡,當天的大規模轉出價值約37 億美元,而最後一次已知的動向是2024 年7 月的錢包整合。

換言之,Lubian 事件的可疑之處直到弱隨機漏洞曝光後才浮現,當時錯過的警報窗口已經一去不返,而當時的比特幣的去向也消失無踪。時隔5 年,直到這次美國司法部(DOJ)和英國當局聯合起訴太子集團和陳志,事情才有了眉目。

而對我們來說,現在「Not your Wallet, Not Your Money」這句話要在隨機性的大前提下才能生效了。