作者: Chainalysis

編譯:Felix, PANews

針對連年來北韓駭客對加密產業的攻擊,Chainalysis 在2025 年駭客攻擊報告中著重分析了北韓駭客的攻擊行徑。以下為內容詳情。

要點:

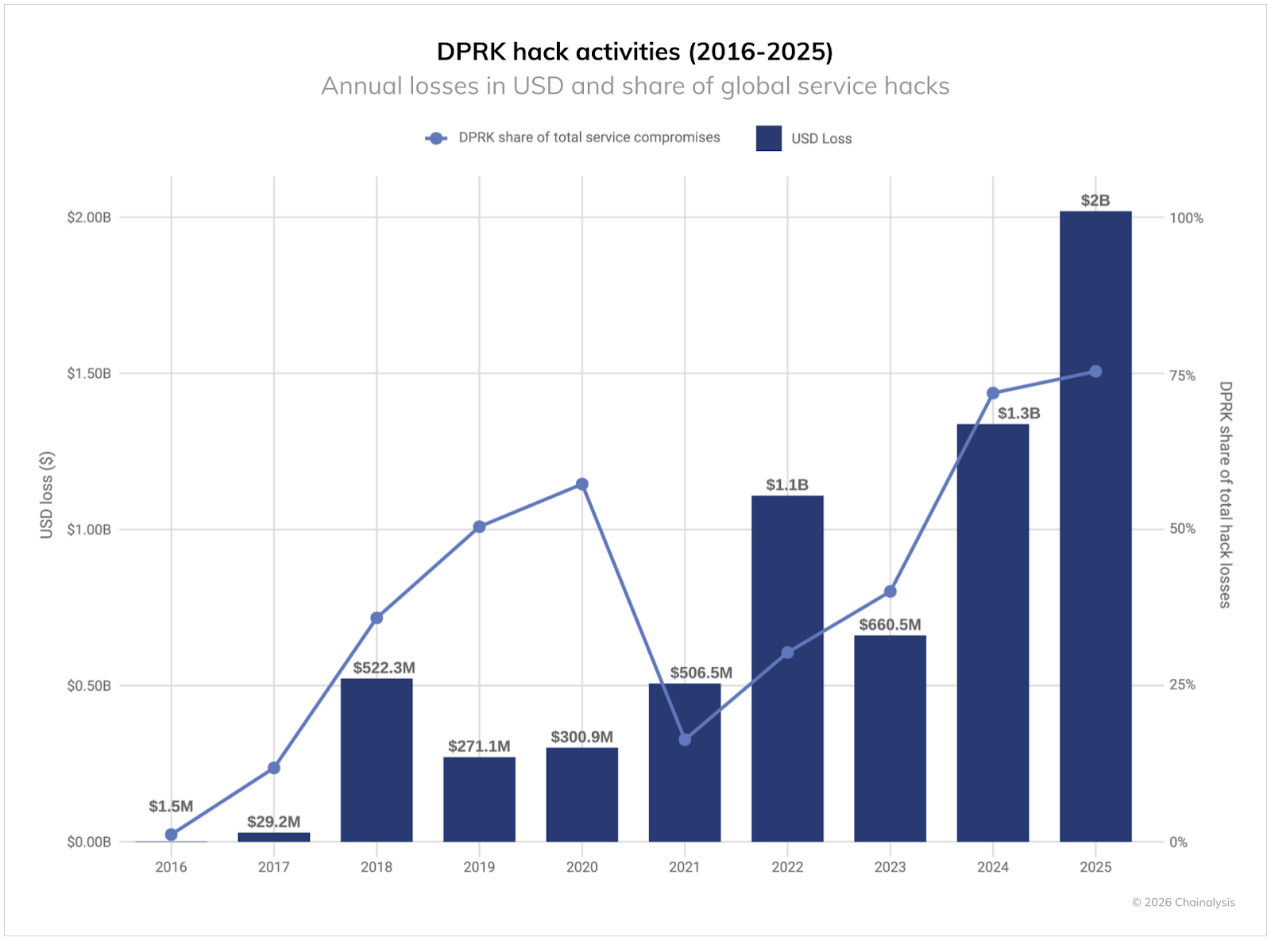

- 北韓駭客在2025 年竊取了價值20.2 億美元的加密貨幣,年增51%,儘管攻擊次數減少,但其累計竊盜總額已達67.5 億美元。

- 北韓駭客以更少的攻擊次數竊取了更多加密貨幣,經常透過將IT 工作人員安插進加密服務內部或使用針對高階主管的複雜冒充策略來實現。

- 北韓駭客明顯偏好中文洗錢服務、跨鏈橋服務和混幣協議,重大竊盜事件發生後,其洗錢週期約45 天。

- 2025 年,個人錢包遭竊事件激增至15.8 萬起,8 萬名用戶受害,不過被盜總價值(7.13 億美元)較2024 年下降。

- 儘管DeFi 總鎖定價值(TVL)有所增加,但2024 至2025 年的駭客攻擊損失仍保持在較低水平,這表明安全措施的改進正產生顯著效果。

2025 年,加密生態再度面臨嚴峻挑戰,被竊資金持續攀升。分析表明,加密盜竊模式呈現四大關鍵特徵:北韓駭客仍是主要威脅來源;針對中心化服務的個體攻擊愈發嚴重;個人錢包遭竊事件激增;DeFi 駭客攻擊趨勢出現意外分化。

整體情況: 2025年被盜金額超34億美元

2025 年1 月至12 月初,加密產業被盜金額超過34 億美元,其中光是2 月Bybit 遭受的攻擊就佔了15 億美元。

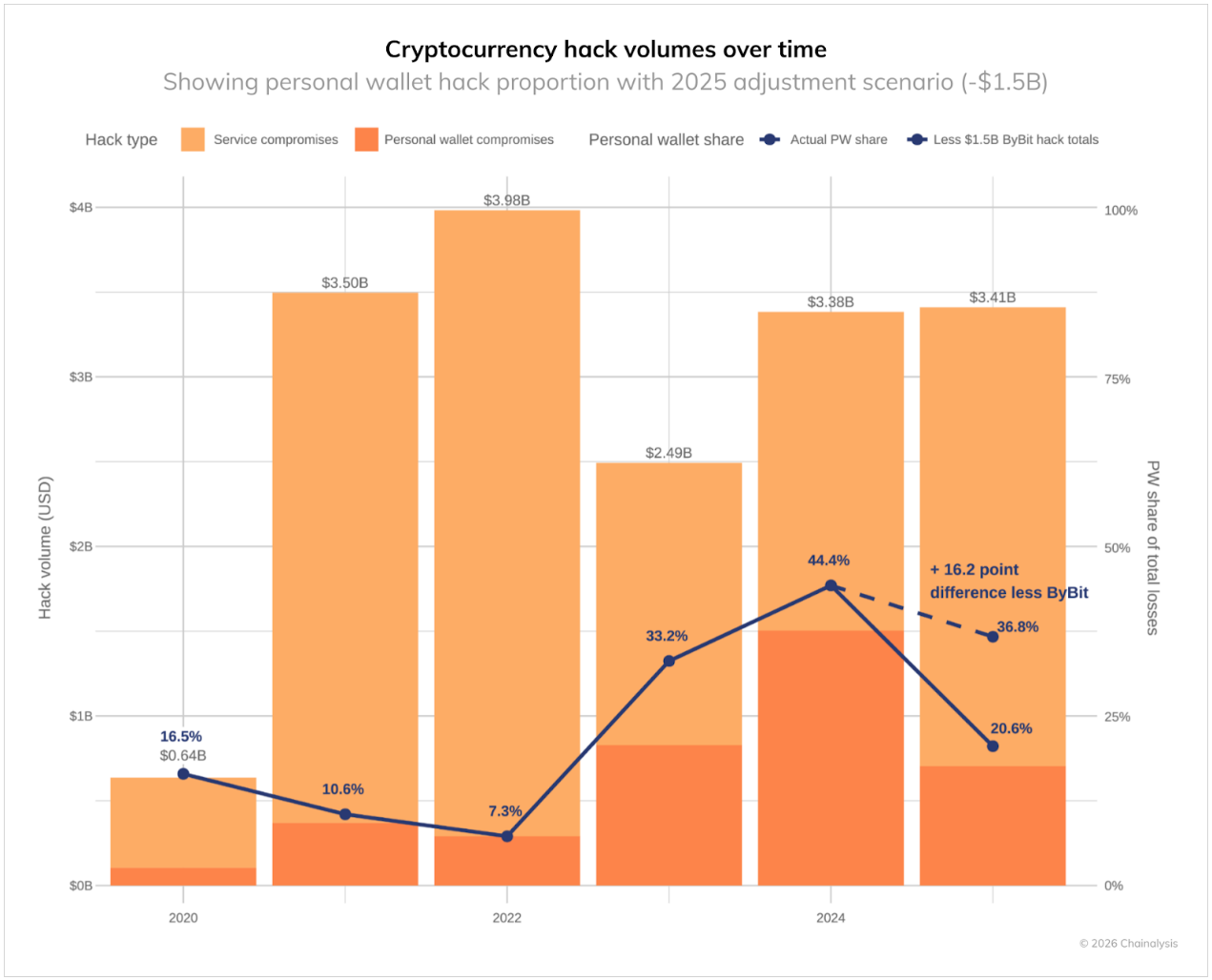

數據還揭示了這些盜竊事件的重要變化。個人錢包被竊事件大幅增加,從2022 年佔被盜總價值的7.3% 上升到2024 年的44%。若不是Bybit 攻擊事件影響巨大,2025 年這一比例或將達到37%。

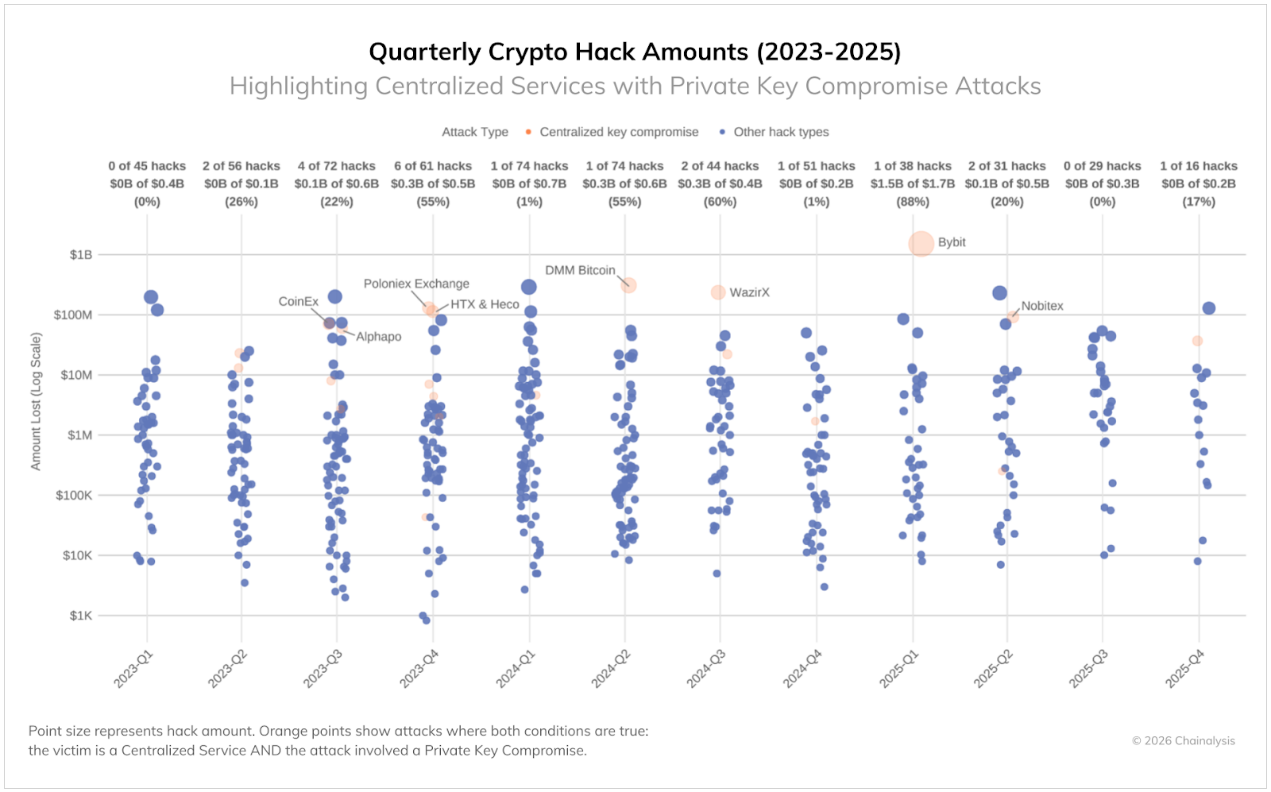

同時,由於針對私鑰基礎設施和簽署流程的複雜攻擊,中心化服務正遭受越來越大的損失。儘管這些平台擁有機構資源和專業的安全團隊,但仍容易受到能夠繞過冷錢包控制的威脅。儘管此類入侵事件並不頻繁(如下圖所示),但一旦發生,會造成巨額被盜資金,在2025 年第一季度,此類事件造成的損失佔總損失的88%。許多攻擊者已經開發出利用第三方錢包整合的方法,並誘使簽署者授權惡意交易。

儘管加密安全在某些領域可能有所改善,但被盜金額居高不下表明,攻擊者仍能夠透過多種途徑取得成功。

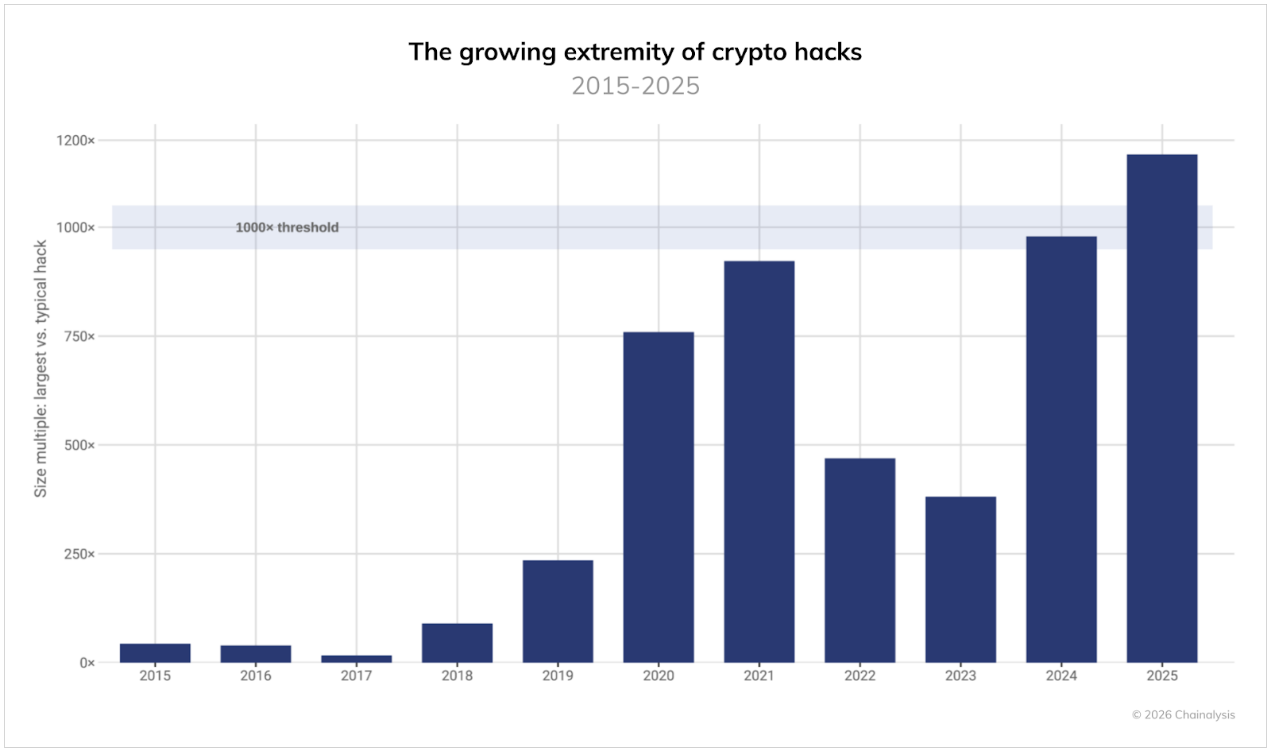

前三大駭客攻擊造成的損失佔總損失的69% ,極端值達到中位數的1000倍

資金被竊事件歷來受極端事件驅動,大多數駭客攻擊規模相對較小,但也有少數規模龐大。然而,2025 年的情況出現了惡化:最大規模的駭客攻擊與所有事件中位數之間的比率首次突破了1000 倍的門檻。如今,最大規模攻擊中被盜的資金是普通事件中被盜資金的1000 倍,甚至超過了2021 年牛市的高峰。這些計算是基於被盜資金在被盜時的美元價值。

這種日益擴大的差距使損失高度集中。 2025 年前三大駭客攻擊造成的損失佔所有損失的69%,單一事件對年度總損失的影響異常顯著。儘管攻擊頻率可能波動,且隨著資產價格的上漲,中位數損失也會增加,但個別重大漏洞造成的潛在損失仍以更快的速度上升。

儘管已確認的攻擊事件有所減少,但北韓仍是主要威脅

儘管攻擊頻率大幅下降,但北韓仍是對加密安全構成最嚴重威脅的國家,其在2025 年竊取的加密貨幣資金創下新高,至少達20.2 億美元(比2024 年多6.81 億美元),年增51%。就被盜金額而言,這是北韓加密貨幣竊盜案有史以來最嚴重的一年,北韓發動的攻擊佔所有入侵事件的76%,創下歷史新高。整體而言,北韓竊取加密貨幣的累計總額,最低估值達67.5 億美元。

北韓駭客越來越多地透過將IT 人員(主要攻擊手段之一)安插加密服務內部以獲取特權存取權並實施重大攻擊。今年創紀錄的攻擊事件在一定程度上可能反映出,北韓更多地依賴IT 人員在交易所、託管機構和Web3 公司中的滲透,這可以加快初始訪問和橫向移動,從而為大規模盜竊創造條件。

然而,最近與北韓有關聯的駭客組織徹底顛覆了這種IT 工作者模式。他們不再只是申請職位並以員工身份潛入,而是越來越多地冒充知名Web3 和AI 公司的招聘人員,精心策劃虛假的招聘流程,最終以“技術篩選”為幌子,獲取受害者的登錄憑證、源代碼以及其當前雇主的VPN 或單點登錄(SSO)訪問權限。在高階主管層面,類似的社交工程手段以虛假的戰略投資者或收購方的接觸形式出現,他們利用推介會議和偽盡職調查來探查敏感的系統資訊以及潛在的高價值基礎設施——這種演變直接建立在朝鮮IT 工作者欺詐行動的基礎之上,並且聚焦於具有戰略重要性的AI 和區塊鏈公司。

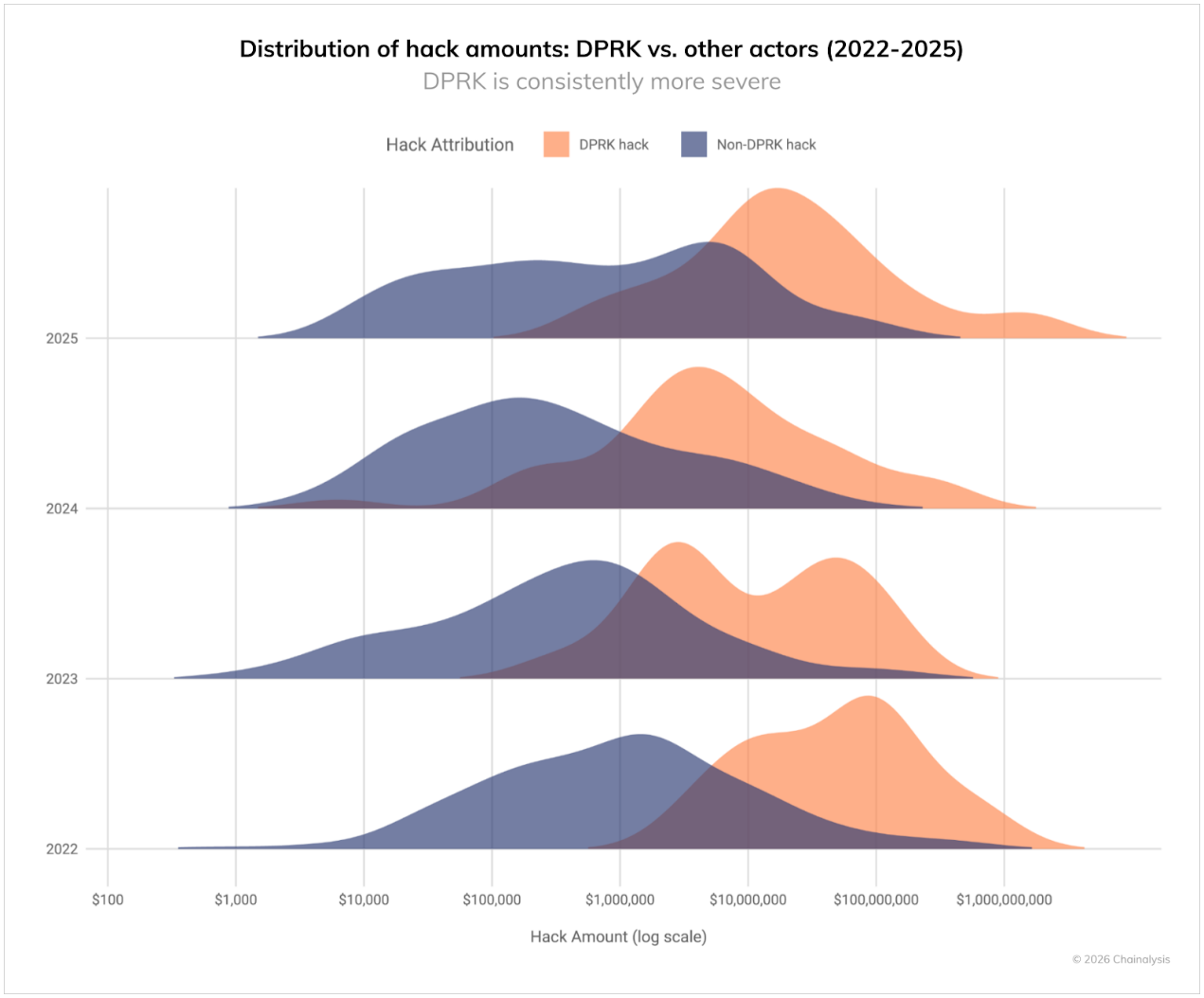

正如過去幾年所見,北韓持續實施的網路攻擊價值遠高於其他駭客。如下圖所示,從2022 年至2025 年,北韓駭客攻擊佔據最高價值區間,而非北韓駭客攻擊在所有竊盜規模中分佈較為正常。這種模式進一步表明,當北韓駭客發動攻擊時,他們瞄準大型服務,力求造成最大影響。

今年創紀錄的損失來自已知事件的大幅減少。這種轉變(事件減少但損失大幅增加)反映了2025 年2 月Bybit 大規模駭客攻擊事件的影響。

北韓獨特的洗錢模式

2025 年初大量被盜資金的湧入,揭示了北韓駭客如何大規模清洗加密貨幣。他們的模式與其他網路犯罪分子截然不同,並且隨著時間的推移而演變。

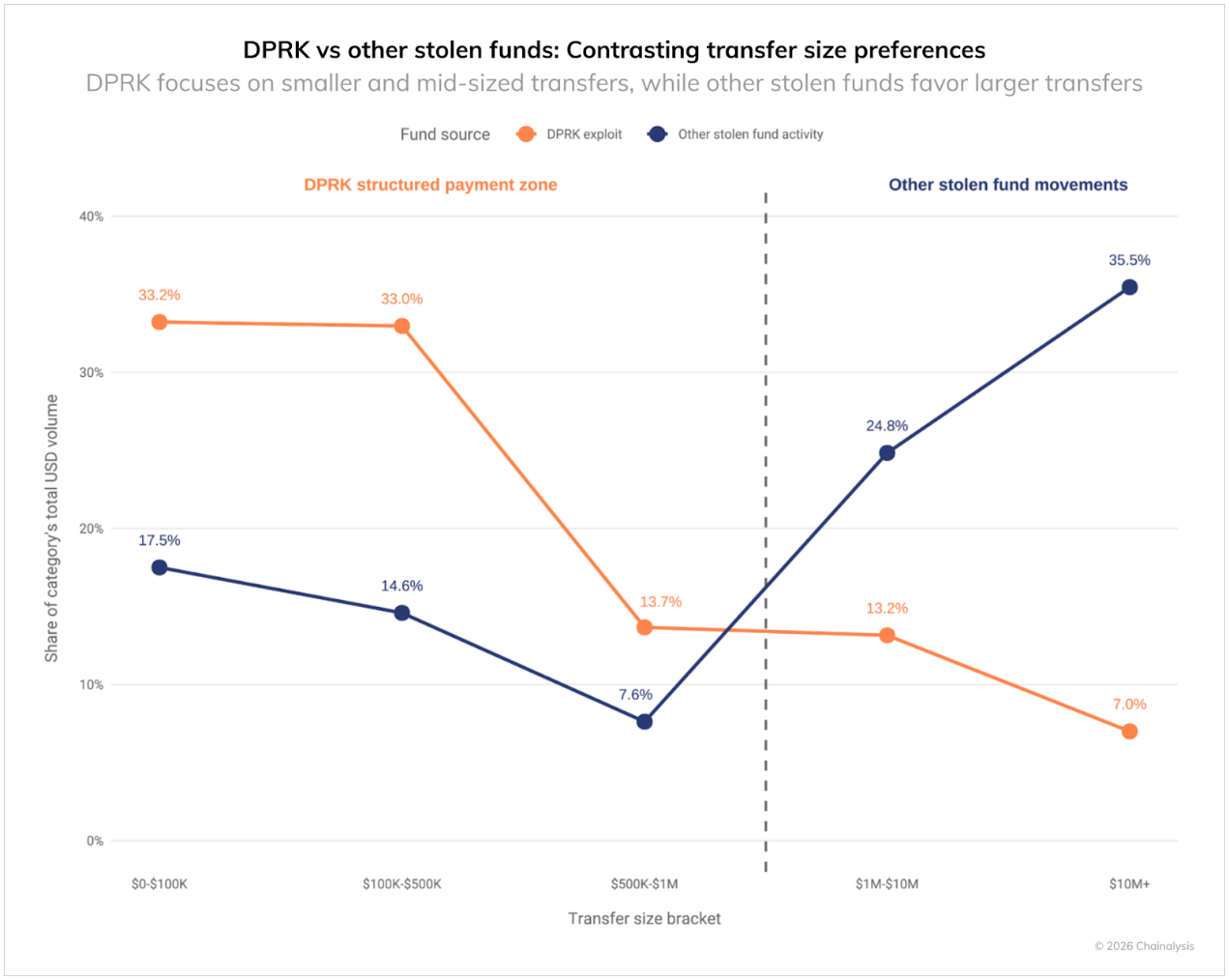

北韓的洗錢活動呈現出明顯的「分檔」模式,超60% 的交易量集中在50 萬美元以下。相較之下,其他駭客在鏈上轉移的資金中,超過60% 是在100 萬至1000 萬美元以上的區間內分批進行。儘管北韓每次洗錢的金額都高於其他駭客,但他們卻將鏈上轉帳分成更小的批次,凸顯了洗錢手段的複雜性。

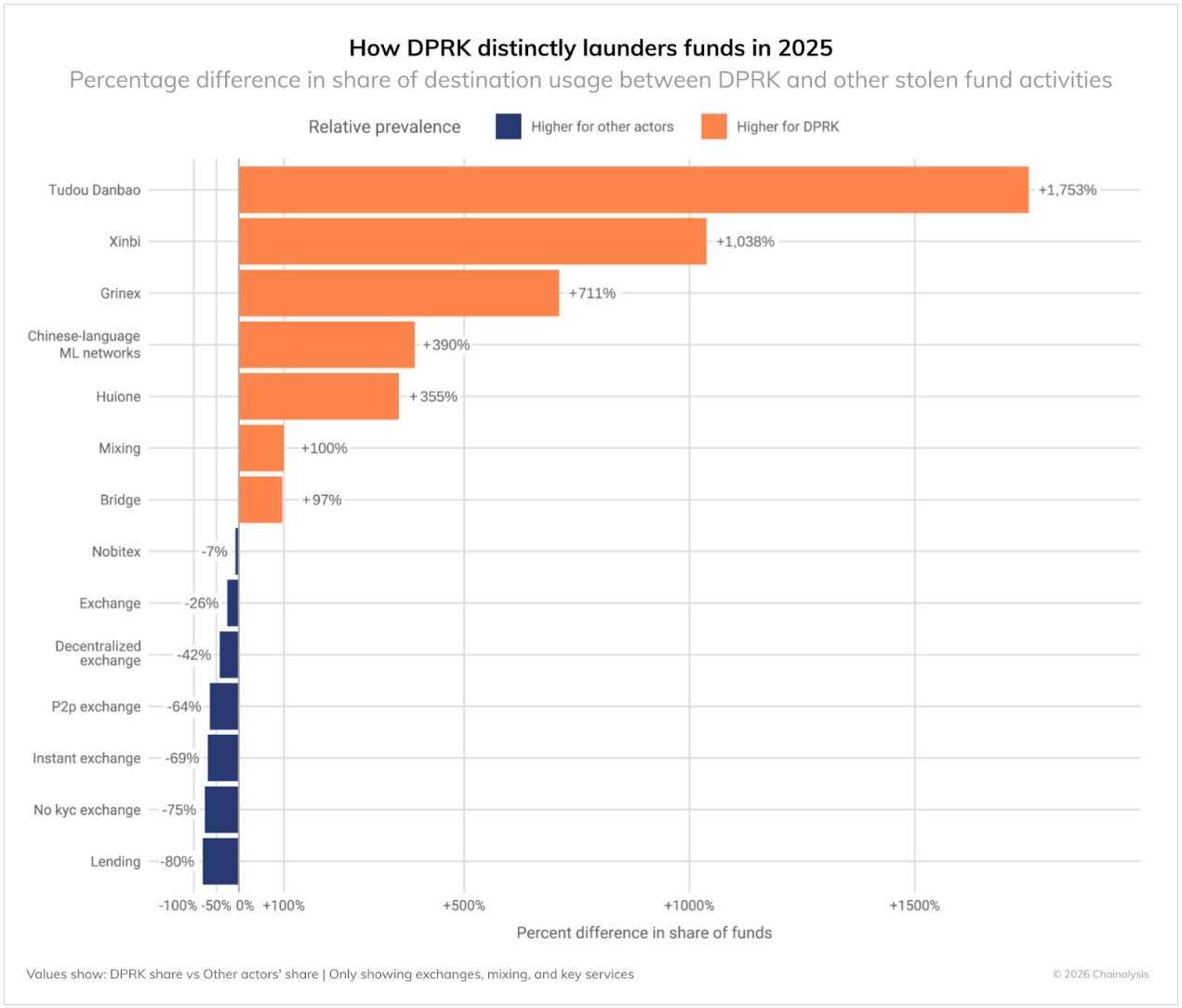

與其他駭客相比,北韓在某些洗錢環節中表現出明顯的偏好:

北韓駭客往往傾向於:

- 中文資金轉移和擔保服務(+ 355% 至1000% 以上):這是最鮮明的特點,嚴重依賴中文擔保服務以及由眾多可能合規控制較弱的洗錢業者組成的洗錢網絡。

- 跨鏈橋服務(+97%):高度依賴跨鏈橋在不同區塊鏈之間轉移資產,並試圖增加追蹤難度。

- 混幣服務(+100%):更多地使用混幣服務來試圖掩蓋資金流動。

- Huione 等專業服務(+356%):策略性地使用特定服務來輔助其洗錢活動。

其他參與洗錢活動的駭客往往傾向於:

- 借貸協議(-80%):北韓避免使用這些DeFi 服務,顯示出其與更廣泛的DeFi 生態系統整合有限

- 無KYC 交易所(-75%):令人驚訝的是,其他駭客比北韓更多使用無KYC 交易所

- P2P 交易所( -64%):北韓對P2P 平台的興趣有限

- CEX( -25%):其他駭客與傳統交易所平台的直接互動更多

- DEX( -42%):其他駭客更傾向於使用DEX,因其具有流動性高和匿名性強的特點

這些模式表明,北韓的運作受到不同於非國家支持網路犯罪分子的約束和目標的影響。他們大量使用專業的中文洗錢服務和場外(OTC)交易商,這顯示北韓駭客與亞太地區的非法行為者緊密聯繫。

北韓駭客攻擊後被盜資金洗錢的時間線

2022-2025 年間歸因於北韓的駭客事件後鏈上活動的分析顯示,這些事件與竊取資金在加密生態系統中的流動存在一致模式。在重大竊盜事件之後,竊盜資金遵循一個結構化、多階段的洗錢路徑,這個過程大約持續45 天:

第一階段:立即分層(第0-5天)

在駭客攻擊發生後的最初幾天,觀察到一系列活動異常活躍,重點在於立即將資金從被盜取的源頭轉移出去:

- DeFi 協議的被盜資金流動量增幅最大(+370%),成為主要的切入點。

- 混幣服務的交易量也大幅增加(+135-150%),構成了第一層混淆。

- 此階段代表著緊急的「第一步」行動,旨在與最初的盜竊行為劃清界線。

第二階段:初步整合(第6-10天)

進入第二週後,洗錢策略轉向能幫助資金融入更廣泛生態系統的服務:

- KYC 限制較少的交易所(+37%)和CEX(+32%)開始接收資金流動。

- 第二層混幣服務(+76%)洗錢活動以較低的強度繼續進行

- 跨鏈橋接(如XMRt,+141%)有助於分散和掩蓋資金在區塊鏈間的流動

- 這一階段是關鍵的過渡時期,資金開始流向潛在的退出管道

第三階段:長尾整合(第20-45天)

最後階段明顯傾向於能夠最終兌換成法幣或其他資產的服務:

- 無需KYC 的交易所(+82%)和擔保服務(如馬鈴薯單寶,+87%)的使用量顯著增長

- 即時交易所(+61%)和中文平台(如匯旺,+45%)成為最終的兌換點

- CEX(+50%)也接收資金,顯示存在試圖將資金與合法資金混入的複雜嘗試

- 監管較少的司法管轄區,例如中文洗錢網絡(+33%)和Grinex(+39%)等平台,完善了這一模式

這種通常為45 天的洗錢操作窗口為執法和合規團隊提供了關鍵情報。這種模式持續多年,顯示北韓駭客面臨操作上的限制,這可能與他們獲取金融基礎設施的管道有限以及需要與特定中間人協調有關。

儘管這些駭客並不總是遵循這一確切的時間線——有些被盜資金會休眠數月或數年——但這種模式代表了他們在積極洗錢時的典型鏈上行為。此外,必須認識到此分析中可能存在的盲點,因為某些活動(如私鑰轉移或場外加密貨幣兌換法幣)在沒有佐證情報的情況下不會在鏈上可見。

個人錢包被竊:對個人用戶的威脅日益加劇

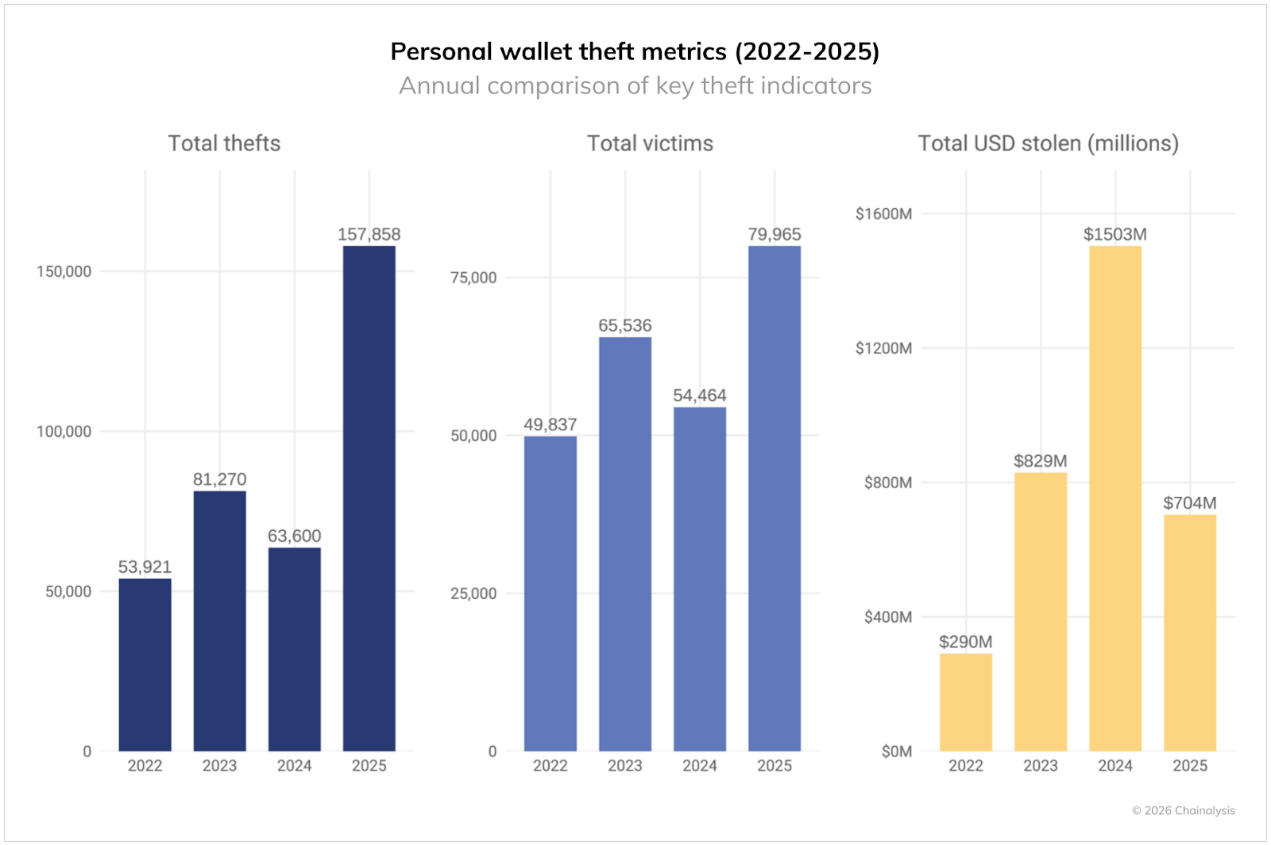

透過對鏈上模式的分析,以及受害者和產業夥伴的報告,可以了解個人錢包被竊的嚴重程度,儘管實際遭竊的數量可能要多得多。最低估計,2025 年個人錢包遭竊導致的價值損失佔總損失的20%,低於2024 年的44%,這表明在規模和模式上都發生了變化。 2025 年的竊盜事件總數飆升至15.8 萬起,幾乎是2022 年記錄的5.4 萬起的三倍。受害者人數從2022 年的4 萬人增加到2025 年的至少8 萬人。這些顯著的成長很可能是由於加密貨幣的更廣泛採用。例如,擁有最多活躍個人錢包的區塊鏈之一Solana,其竊盜事件數量遙遙領先(約2.65 萬名受害者)。

然而,儘管事件和受害者數量增多,但2025 年從單一受害者處竊取的美元總金額卻從2024 年的峰值15 億美元降至7.13 億美元。這表明攻擊者的目標用戶增多,但每個受害者被盜金額減少。

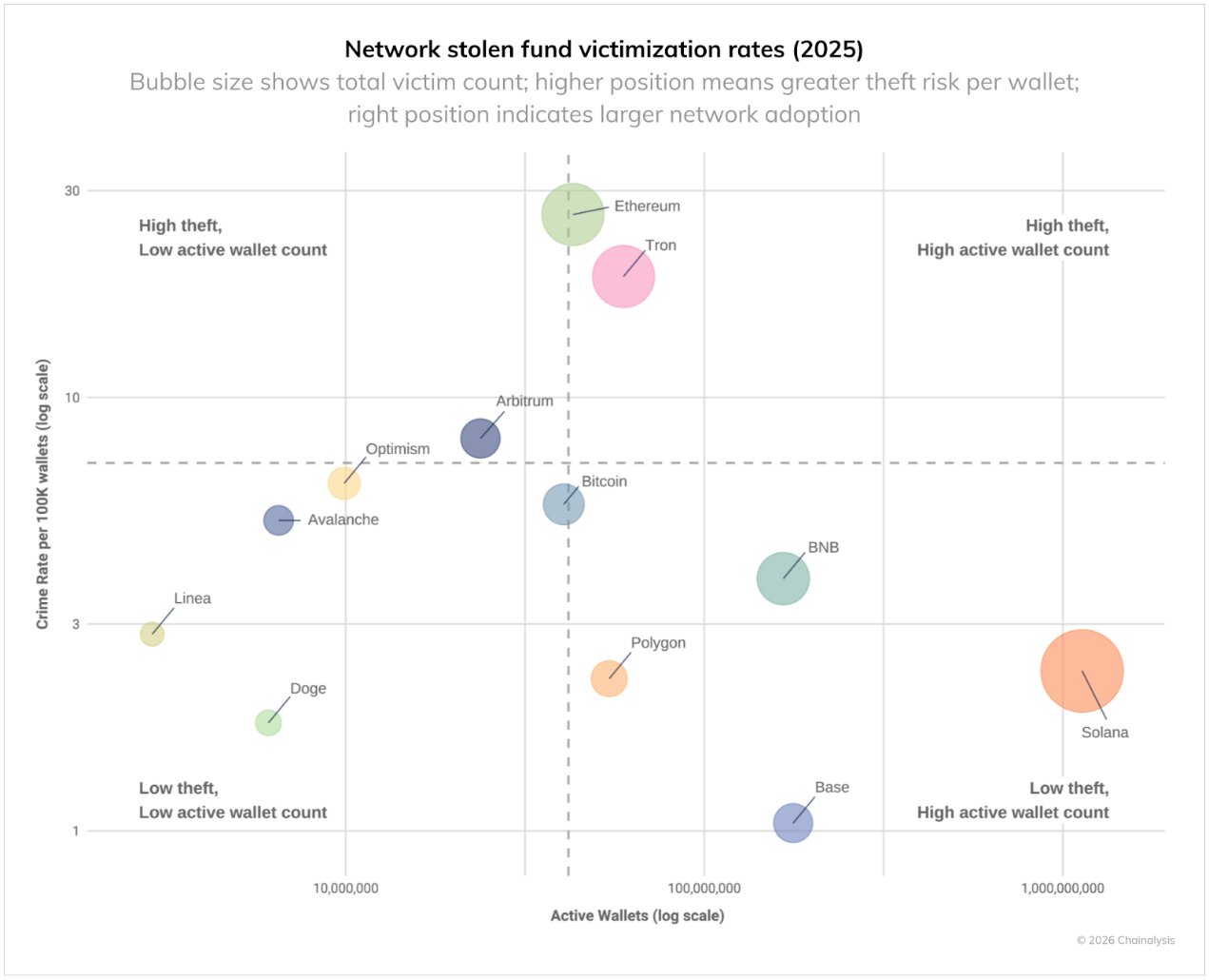

特定網路的受害資料為哪些領域對加密使用者構成最大威脅提供了更多見解。下圖展示了針對各網路活躍個人錢包進行調整後的受害數據。以2025 年每10 萬個錢包的犯罪率來衡量,以太坊和波場的失竊率最高。以太坊龐大的用戶規模表明其盜竊率和受害者數都較高,而波場的排名則顯示,儘管其活躍錢包數量較少,但盜竊率仍然較高。相較之下,儘管Base 和Solana 的用戶基數龐大,但其受害率卻較低。

這顯示個人錢包在加密生態中的安全風險並非均等。即使技術架構相似,不同區塊鏈的受害率也存在差異,這表明除了技術因素之外,用戶群體特徵、熱門應用和犯罪基礎設施等因素在決定盜竊率方面也發揮著重要作用。

DeFi駭客攻擊:分化模式預示市場轉變

DeFi 領域在2025 年的犯罪數據中呈現出獨特的模式,與歷史趨勢明顯背離。

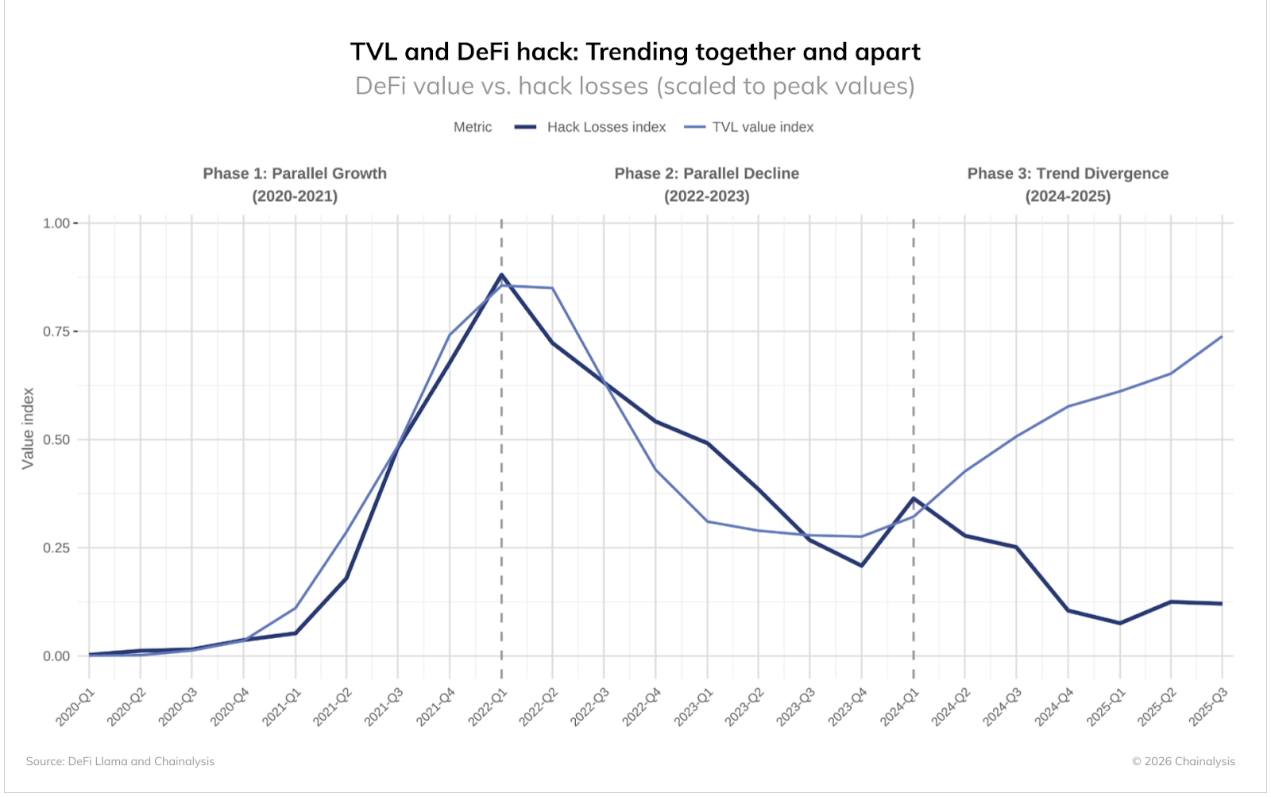

數據顯示了三個截然不同的階段:

- 第一階段(2020-2021 年):DeFi TVL 與駭客攻擊損失同步成長

- 第二階段(2022-2023 年):兩項指標同步下降

- 第三階段(2024-2025 年):TVL 回升,而駭客損失保持穩定

前兩個階段遵循直覺的模式:面臨的風險價值越大,代表可竊取的價值越多,駭客針對高價值協定的攻擊力道也越大。正如銀行劫匪Willie Sutton 所說:“因為那裡有錢。”

這使得第三階段的差異更加顯著。 DeFi TVL 已從2023 年的低點顯著回升,但駭客攻擊造成的損失卻並未隨之增加。儘管數十億美元已回流到這些協議,但DeFi 駭客攻擊事件持續保持在較低水平,這代表著一個意義重大的變化。

以下兩個因素或許可以解釋這種差異:

- 安全性提升:儘管TVL 不斷增長,但駭客攻擊率卻持續下降,這表明DeFi 協定可能正在實施比2020-2021 年期間更有效的安全措施。

- 目標轉移:個人錢包盜竊和中心化服務攻擊事件的同步增加表明,攻擊者的注意力可能正在轉移到其他目標。

案例研究: Venus Protocol的安全應對

2025 年9 月發生的Venus 協議事件表明,改進的安全措施正在產生實際的效果。當時,攻擊者利用一個被入侵的Zoom 用戶端獲取系統存取權限,並誘使一名用戶授予其價值1300 萬美元帳戶的委託權限,這一情況本可能造成災難性後果。然而,Venus 恰好在一個月前啟用了Hexagate 的安全監控平台。

該平台在攻擊發生前18 小時就偵測到了可疑活動,並在惡意交易一發生就立即發出了另一個警報。在20 分鐘內,Venus 就暫停了其協議,阻止了任何資金流動。這種協調一致的反應展示了DeFi 安全性的演進:

- 5 小時內:完成安全檢查後部分功能恢復

- 7 小時內:強制清算攻擊者的錢包

- 12 小時內:追回全部被竊資金並恢復服務

最值得一提的是,Venus 通過了一項治理提案,凍結了攻擊者仍控制的300 萬美元資產;攻擊者不僅未能獲利,反而損失了資金。

這起事件顯示DeFi 安全基礎設施有了實際的改善。主動監測、快速反應能力以及能夠果斷採取行動的治理機制相結合,使整個生態系統更加靈活和有韌性。儘管攻擊仍時有發生,但能夠檢測、應對甚至逆轉攻擊的能力,與早期DeFi 時代成功攻擊往往意味著永久性損失的情況相比,已發生了根本性的轉變。

對2026年及以後的影響

2025 年的數據展現了北韓作為加密產業最大威脅的複雜演變圖景。該國發動攻擊的次數減少,但破壞性卻大幅提升,顯示其手段愈發高明且更具耐心。 Bybit 事件對其年度活動模式的影響表明,當北韓成功實施重大竊盜時,它會降低行動節奏,轉而專注於洗錢。

對於加密產業而言,這種演變要求加強對高價值目標保持警惕,並提高對北韓特定洗錢模式的識別能力。他們對特定服務類型和轉帳金額的持續偏好為檢測提供了機會,使其有別於其他犯罪分子,並有助於調查人員識別其鏈上行為特徵。

隨著北韓持續利用加密貨幣盜竊來資助國家優先事項並規避國際制裁,加密產業必須認識到,北韓的運作規律與典型的網路犯罪分子截然不同。北韓在2025 年創紀錄的表現(在已知攻擊減少74% 的情況下),顯示當下可能只看到了其活動的最明顯部分。 2026 年的挑戰在於,如何在北韓再次發動類似Bybit 規模的攻擊之前,偵測並阻止這些行動。