背景

在區塊鏈黑暗森林中,我們常談論鏈上攻擊、合約漏洞、駭客入侵,但越來越多案例提醒我們風險已蔓延至鏈下。

根據Decrypt 與Eesti Ekspress 報道,在近期一場庭審中,加密億萬富翁、企業家Tim Heath 回顧了自己去年遭遇的一起綁架未遂案。攻擊者透過GPS 追蹤、偽造護照與一次性手機掌握其行踪,趁其上樓之際從背後發動攻擊,企圖用袋子套住他頭部並強行控制。 Heath 咬掉對方一截手指後才得以脫身。

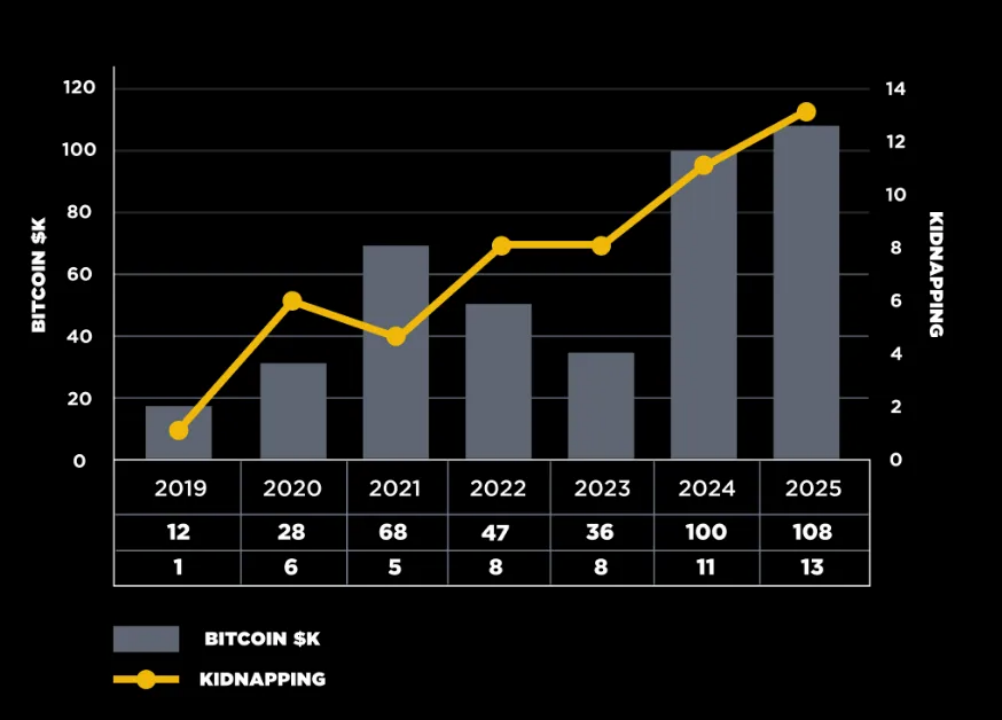

隨著加密資產價值不斷攀升,針對加密用戶的扳手攻擊愈發頻繁。本文將深入解析這類攻擊手法,回顧典型案例,梳理背後的犯罪鏈,並提出切實可行的防範與因應建議。

(https://www.binance.com/en/blog/security/binance-physical-security-team-on-how-to-avoid-the-threat-of-reallife-attacks-634293446955246772)

什麼是扳手攻擊

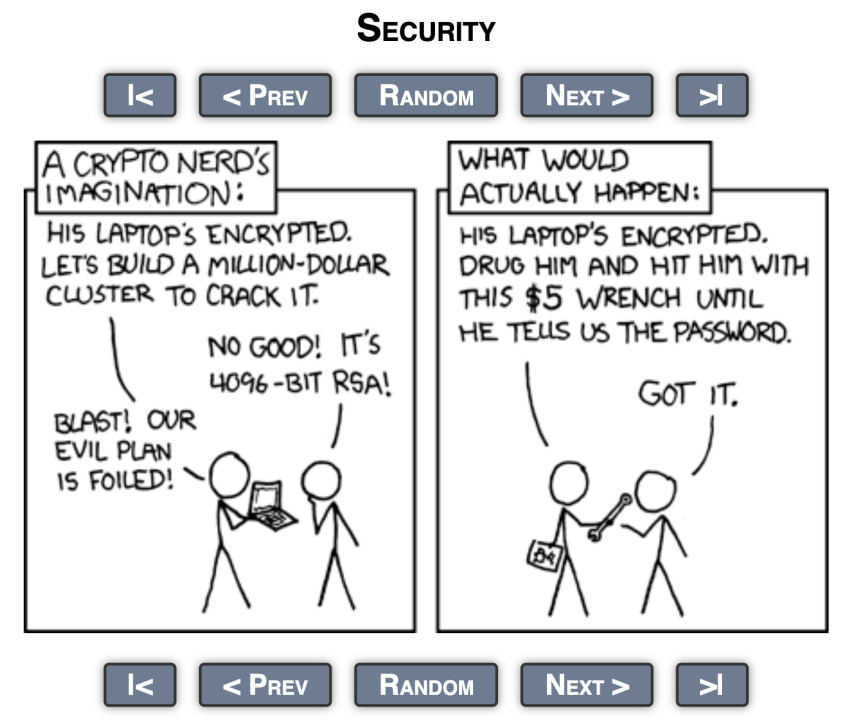

「你可以有最強的技術保護,但攻擊者只需要一把扳手,把你打趴下,你就會乖乖說出密碼。」5 美元扳手攻擊($5 Wrench Attack)這一表達最早出現在網絡漫畫XKCD 中,攻擊者不使用技術手段,而是通過威脅、勒索甚至綁架等方式,迫使受害者交出密碼或資產。

(https://xkcd.com/538/)

典型綁架案回顧

今年以來,針對加密用戶的綁架案件頻傳,受害者涵蓋專案方核心成員、KOL 乃至一般使用者。 5 月初,法國警方成功救出了一位被綁架的加密貨幣富豪的父親。綁匪要求數百萬歐元贖金並殘忍切斷其手指,以施壓家屬。

類似案件早在年初就已出現:1 月,Ledger 聯合創始人David Balland 及其妻子在家中遭到武裝襲擊,綁匪同樣砍斷其手指並拍攝視頻,要求支付100 枚比特幣。 6 月初,一名擁有法國與摩洛哥雙重國籍的男子Badiss Mohamed Amide Bajjou 在丹吉爾落網,據Barrons 報道,其涉嫌策劃多起法國加密貨幣企業家綁架案。法國司法部長證實,該嫌犯因「綁架、非法拘禁人質」等罪名被國際刑警通緝。而且,Bajjou 被懷疑是Ledger 聯合創始人綁架案的主謀之一。

另一起震驚業界的案件則發生在紐約。義大利加密投資者Michael Valentino Teofrasto Carturan 被誘騙至一棟別墅,遭到長達三週的囚禁和折磨。犯罪集團利用電鋸、電擊裝置和毒品來實施威脅,甚至將他懸掛在高層頂層,逼迫交出錢包私鑰。行凶者是“業內人士”,透過鏈上分析和社交媒體跟踪,精準鎖定目標。

5 月中,Paymium 聯合創始人Pierre Noizat 的女兒和年幼孫子在巴黎街頭幾乎被強行拖入一輛白色貨車。據《巴黎人報》報道,Noizat 的女兒激烈反抗,一名路人用滅火器砸向貨車,迫使綁匪逃離。

這些案例顯示:相較於鏈上攻擊,線下暴力威脅更為直接、高效,且門檻更低。攻擊者多為年輕人,年齡集中在16 至23 歲之間,具備基本的加密認知。根據法國檢方公佈的數據,已有多名未成年人因涉入此類案件而被正式起訴。

除了公開通報的案件,慢霧安全團隊在整理受害者提交的表單資訊時,也注意到部分使用者在線上交易時遭遇對方控製或脅迫,導致資產受損。

此外,還有一些並未升級為肢體暴力的「非暴力脅迫」事件。例如攻擊者透過掌握受害者的隱私、行蹤或其他把柄來威脅,逼迫其轉帳。這類情況雖然未造成直接傷害,卻已觸及人身威脅邊界,是否屬於「扳手攻擊」的範疇,仍值得進一步討論。

需要強調的是,已揭露的案例可能只是冰山一角。許多受害者因擔心報復、執法機關不受理或身分暴露等原因,選擇沉默,這也讓鏈下攻擊的真實規模難以準確評估。

犯罪鏈分析

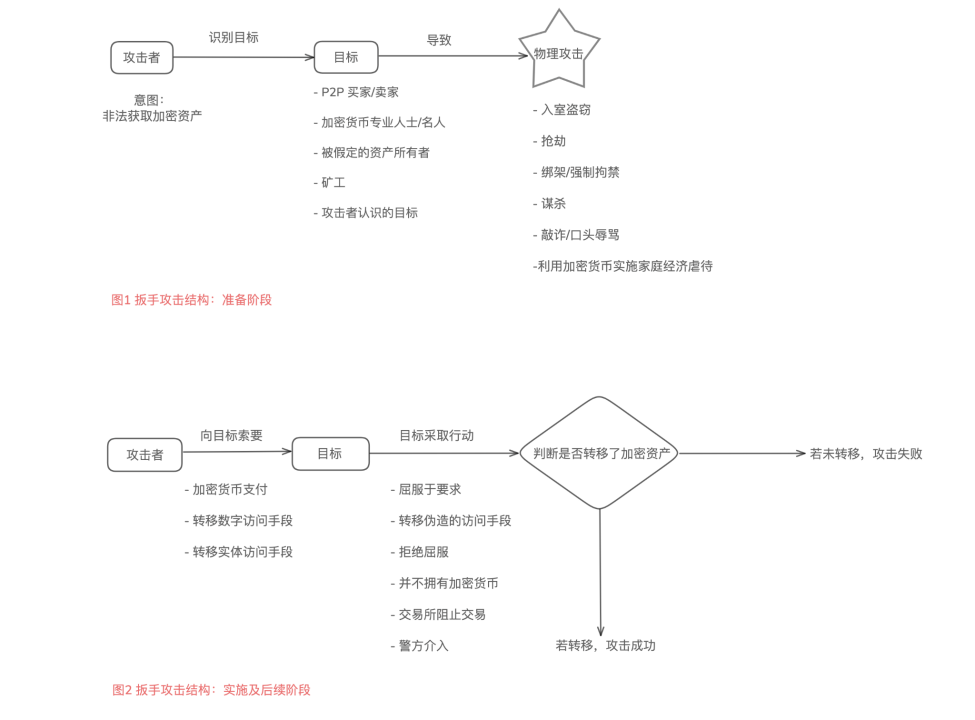

劍橋大學研究團隊於2024 年發表的論文《Investigating Wrench Attacks: Physical Attacks Targeting Cryptocurrency Users》系統性分析了全球加密使用者遭遇暴力脅迫(扳手攻擊)的案例,深入揭示了攻擊模式與防禦難點。下圖為論文中的原圖譯版,供參考,原圖見https://www.repository.cam.ac.uk/items/d988e10f-b751-408a-a79e-54f2518b3e70。

綜合多起典型案件,我們總結扳手攻擊的犯罪鏈大致涵蓋以下幾個關鍵環節:

1. 資訊鎖定

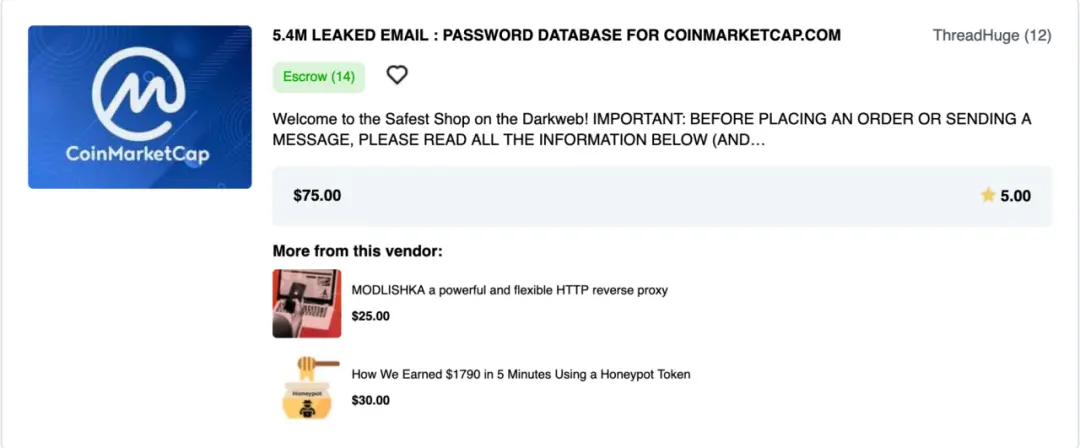

攻擊者通常從鏈上資訊入手,結合交易行為、標籤資料、NFT 持有等,初步評估目標資產規模。同時,Telegram 群組聊天、X(推特)發言、KOL 訪談,甚至部分洩漏的資料也成為重要輔助情報來源。

2. 現實定位與接觸

確定目標身分後,攻擊者會嘗試取得其現實身分訊息,包括居住地、常去地點及家庭結構。常見手段包括:

- 在社交平台誘導目標洩漏資訊;

- 利用公開登記資料(如ENS 綁定信箱、網域註冊資料)反查;

- 使用洩漏的資料進行反向搜尋;

- 透過追蹤或虛假邀約將目標引入控制環境。

3. 暴力威脅與勒索

一旦控制目標,攻擊者往往採取暴力手段,迫使其交出錢包私鑰、助記詞及二次驗證權限,常見方式包括:

- 毆打、電擊、斷肢等身體傷害;

- 脅迫受害者操作轉帳;

- 恐嚇親屬,請家屬代為轉帳。

4. 洗錢與資金轉移

在取得私鑰或助記詞後,攻擊者通常會迅速轉移資產,手段包括:

- 使用混幣器掩蓋資金來源;

- 轉入受控地址或不合規的中心化交易所帳戶;

- 透過OTC 管道或黑市將資產變現。

部分攻擊者俱備區塊鏈技術背景,熟悉鏈上追蹤機制,會刻意製造多跳路徑或跨鏈混淆以規避追蹤。

因應措施

使用多簽錢包或分散助記詞等手段,在面對人身威脅的極端場景中並不實用,往往被攻擊者認為拒絕合作,反而激化暴力行為。針對扳手攻擊,較穩健的策略應是「有得給,且損失可控」:

- 設置誘導錢包:準備一個看似主錢包、但僅存少量資產的帳戶,以便在危險時用於「止損投餵」。

- 家庭安全管理:家人需掌握資產所在和應對配合的基本知識;設定安全詞,在遇到異常情況時傳遞危險信號;加固家用設備的安全設置和住所的實體安保。

- 避免身分揭露:避免在社群平台炫富或曬交易紀錄;避免在現實生活中透露持有加密資產;管理好朋友圈訊息,防止熟人洩密。最有效的防護,始終是讓人「不知道你是個值得盯上的目標」。

寫在最後

隨著加密產業快速發展,了解你的客戶(KYC) 與反洗錢(AML) 制度在提升金融透明度、防控非法資金流動方面發揮關鍵作用。但在執行過程中,尤其是在資料安全與用戶隱私方面,仍面臨不少挑戰。例如,平台為滿足監管要求所收集的大量敏感資訊(如身分、生物辨識資料等),一旦保護不當,便可能成為攻擊突破口。

因此,我們建議在傳統KYC 流程基礎上,引入動態風險識別系統,減少不必要的資訊收集,以降低資料外洩風險。同時,平台可接入MistTrack等一站式反洗錢與追蹤平台,輔助辨識潛在的可疑交易,從源頭提升風控能力。另一方面,資料安全能力建置同樣不可或缺,借助慢霧(SlowMist) 的紅隊測試服務(https://cn.slowmist.com/service-red-teaming.html),平台可獲得真實環境下的攻擊模擬支持,全面評估敏感資料的暴露路徑與風險點。