来自 | Twitter

作者 | ZachXBT

编译 | PaNews

2022年五月,黑客对知名加密艺术家Beeple的社交媒体发起攻击并通过网络钓鱼诈骗手法获得了价值超过45万美元的加密货币。

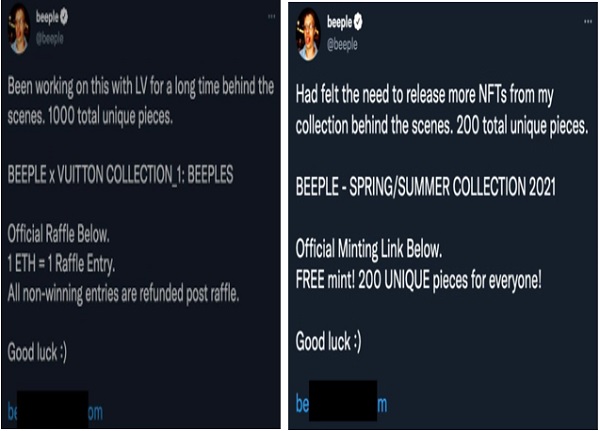

Beeple是世界上最著名的NFT艺术家之一,他创作的数字作品《每一天:前5000天》以近7千万美元价格成交,这一成交价不仅创造在世艺术家作品拍卖第三高价,还刷新了加密艺术品的拍卖纪录。5月,Beeple的推特账户发布了一条关于他即将与奢侈品牌路易威登合作的公告,还附带了一个网站链接。这条推文告诉Beeple旗下约70万粉丝,他将进行一次抽奖,但需要1 ETH的入场费。值得注意的是,推文中还表示,如果参与者未能选中抽奖资格,所缴纳的1 ETH费用将被退还。

但问题是,这条推文并不是Beeple本人发布的,而是一次精心设计的黑客攻击。由于诈骗者设法控制了Beeple的推特帐户,那个链接其实是一个网络钓鱼网站。虽然几小时后Beeple重新取回了他的账户,但不幸的是,在那段时间内,225 ETH(价值超过45万美元)被盗。

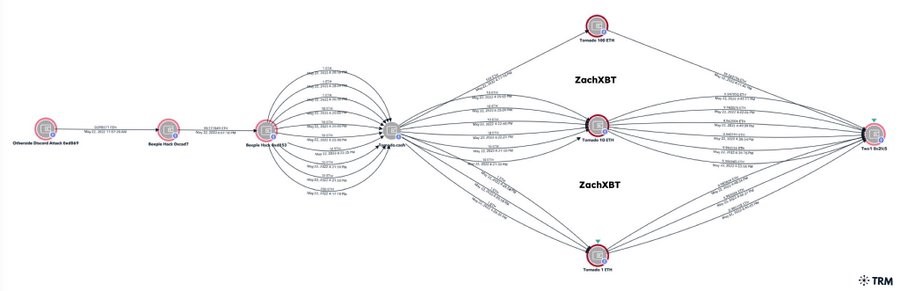

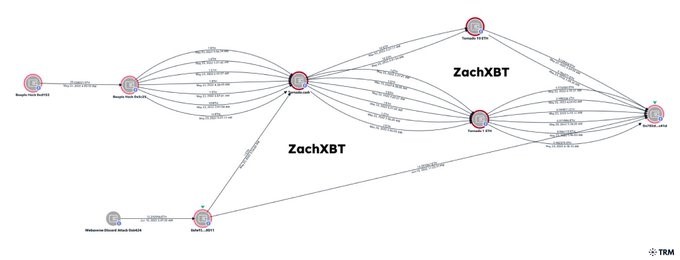

不过,最近“链上侦探” ZachXBT通过分析链上数据找到了这些黑客和诈骗者,而且确定了三个被认为需要对此次黑客攻击负责的人,下面就让我们来看看ZachXBT是如何调查此次事件并找到相关资金去向的吧。

找出攻击加密艺术家Beeple的幕后黑手

5月22日,Beeple的推特账户遭到入侵,攻击者发布了指向两个不同的钓鱼网站链接,最终导致受害者损失了225 ETH,约合45万美元。

Beeple的推特账户是如何被盗的呢?实际上,此前就曾提到过Cam Redman(SIM交换器)可以将推特面板访问权限出售给诈骗者,这使得他们可以在不受账户所有者安全权限约束的情况下访问某些人的推特账户。好在Beeple在攻击发生数小时后恢复了自己的账户,但此时诈骗者已经将盗取的资金转移到了Tornado Cash,那么现在,这些钱都去哪儿了呢?

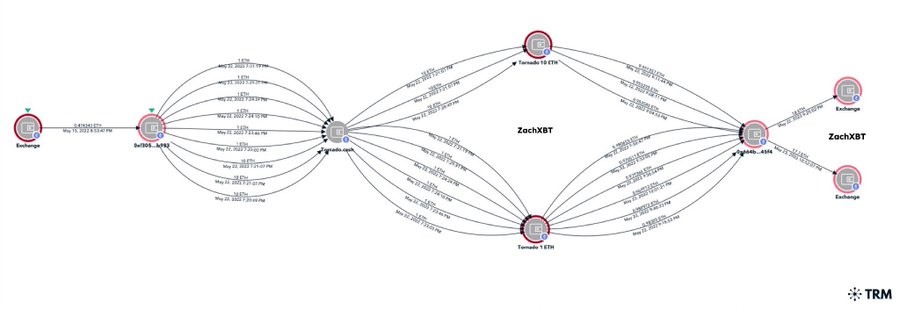

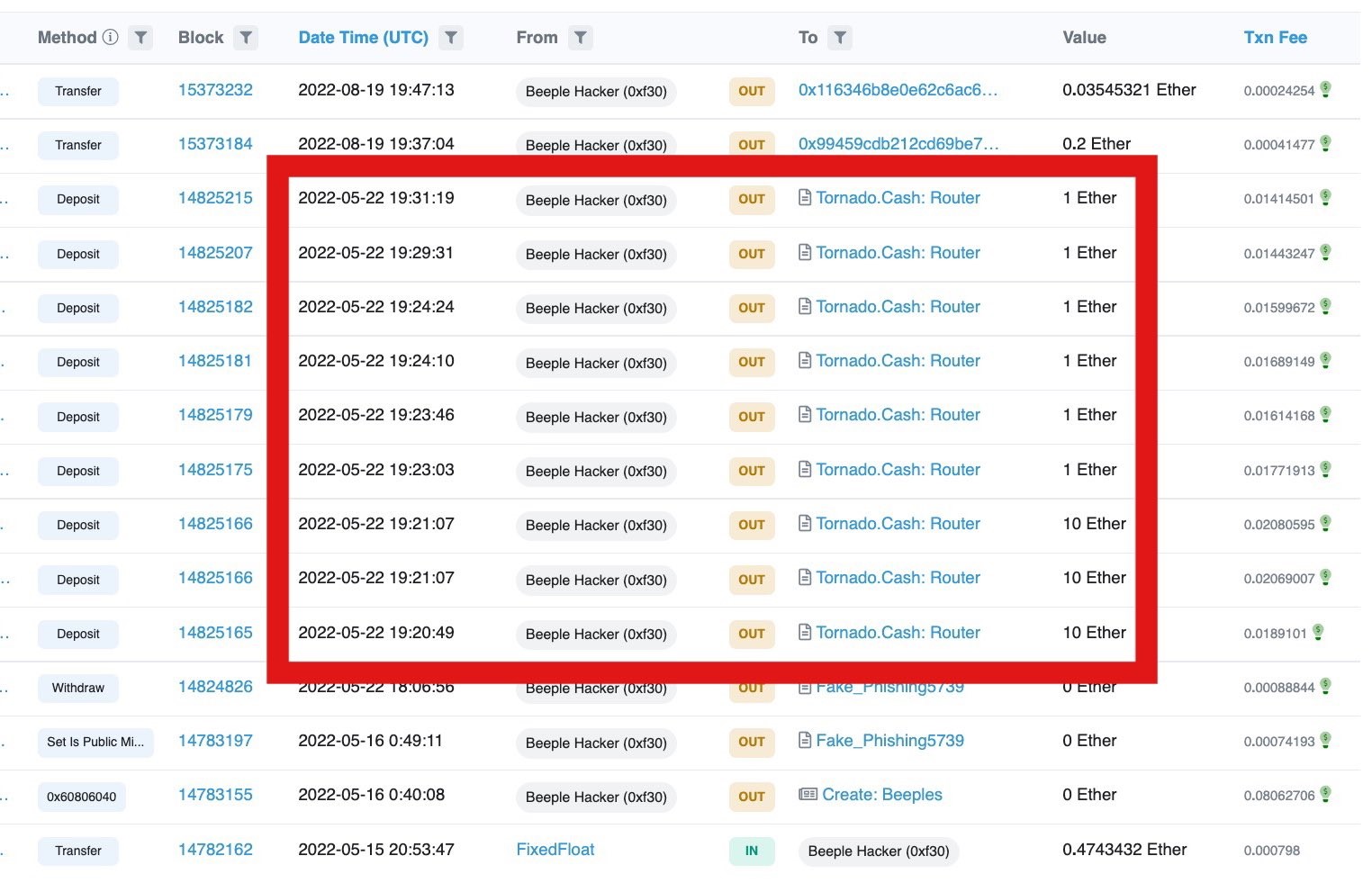

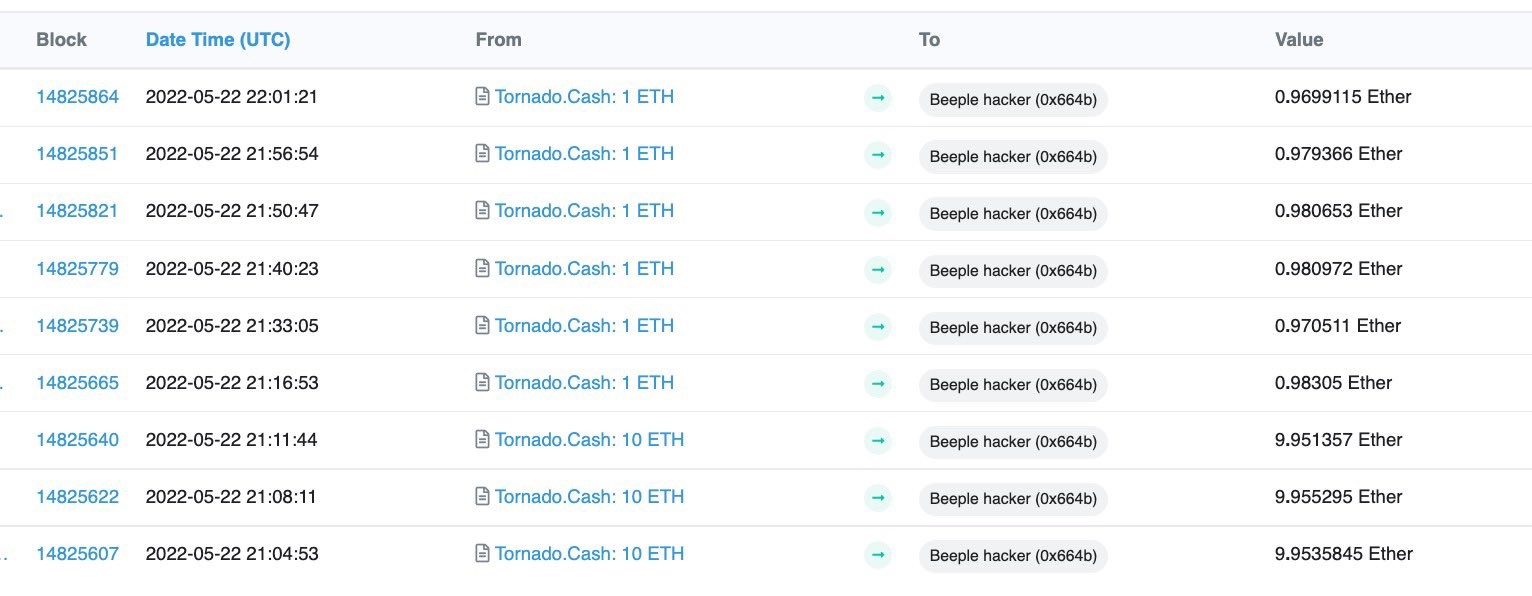

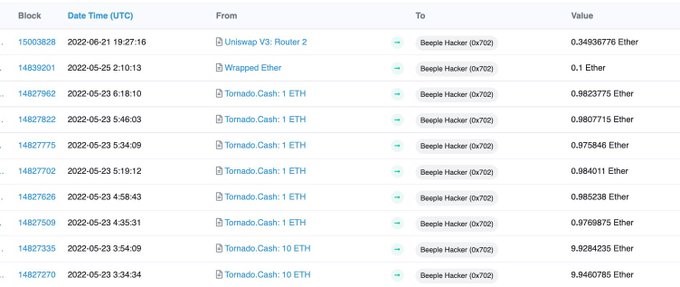

链上数据显示,UTC时间5月22日下午7:20,攻击者向Tornado Cash发送了3笔10 ETH的交易和6笔1 ETH的交易,总计36 ETH;大约两小时后,地址0x664B589a3042F55222Bb5981d47Ca6a1eD4745F4从Tornado Cash中提取了这些ETH并将其发送到了FixedFloat。

链上数据显示,UTC时间5月22日下午7:20,攻击者向Tornado Cash发送了3笔10 ETH的交易和6笔1 ETH的交易,总计36 ETH;大约两小时后,地址0x664B589a3042F55222Bb5981d47Ca6a1eD4745F4从Tornado Cash中提取了这些ETH并将其发送到了FixedFloat。

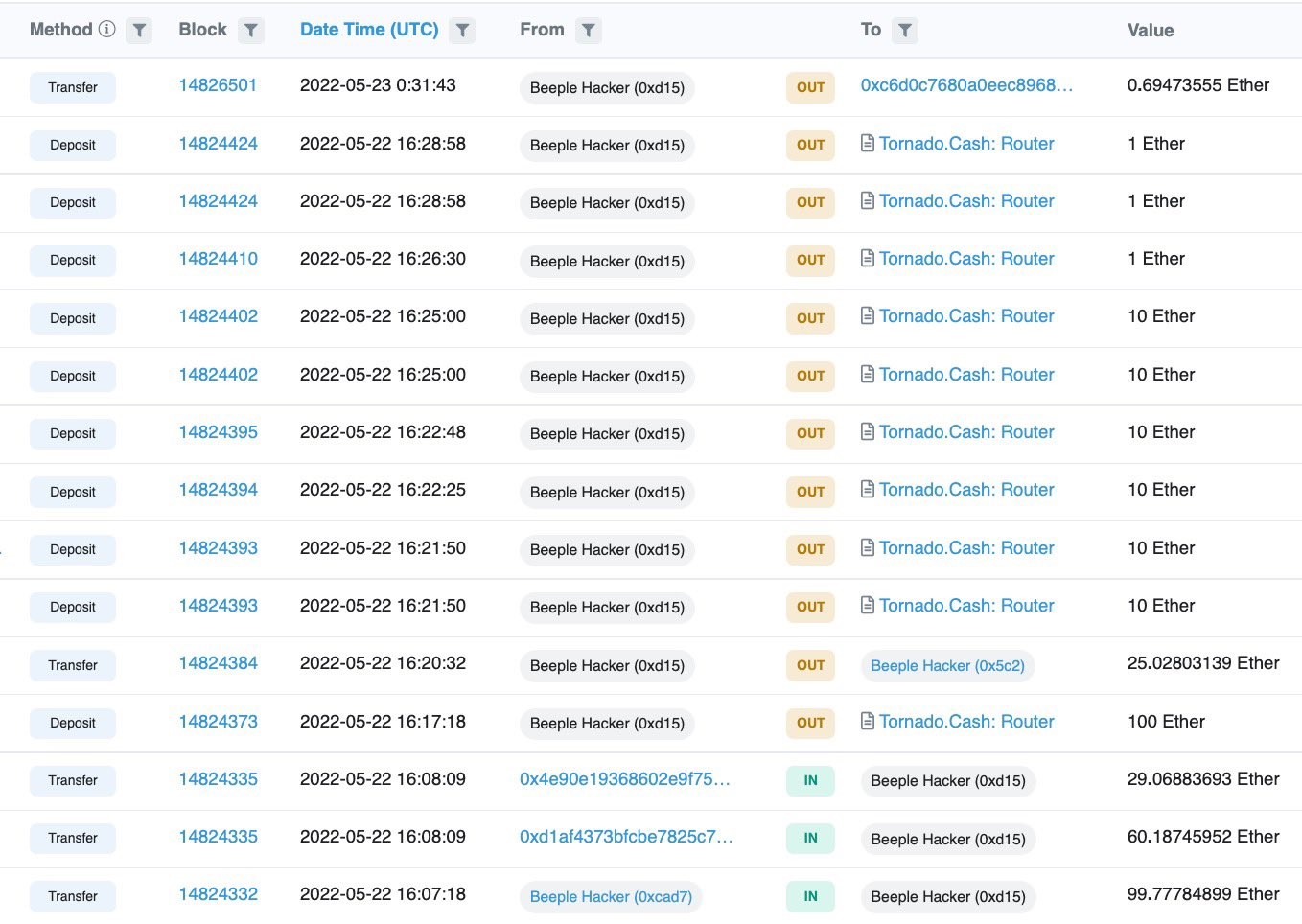

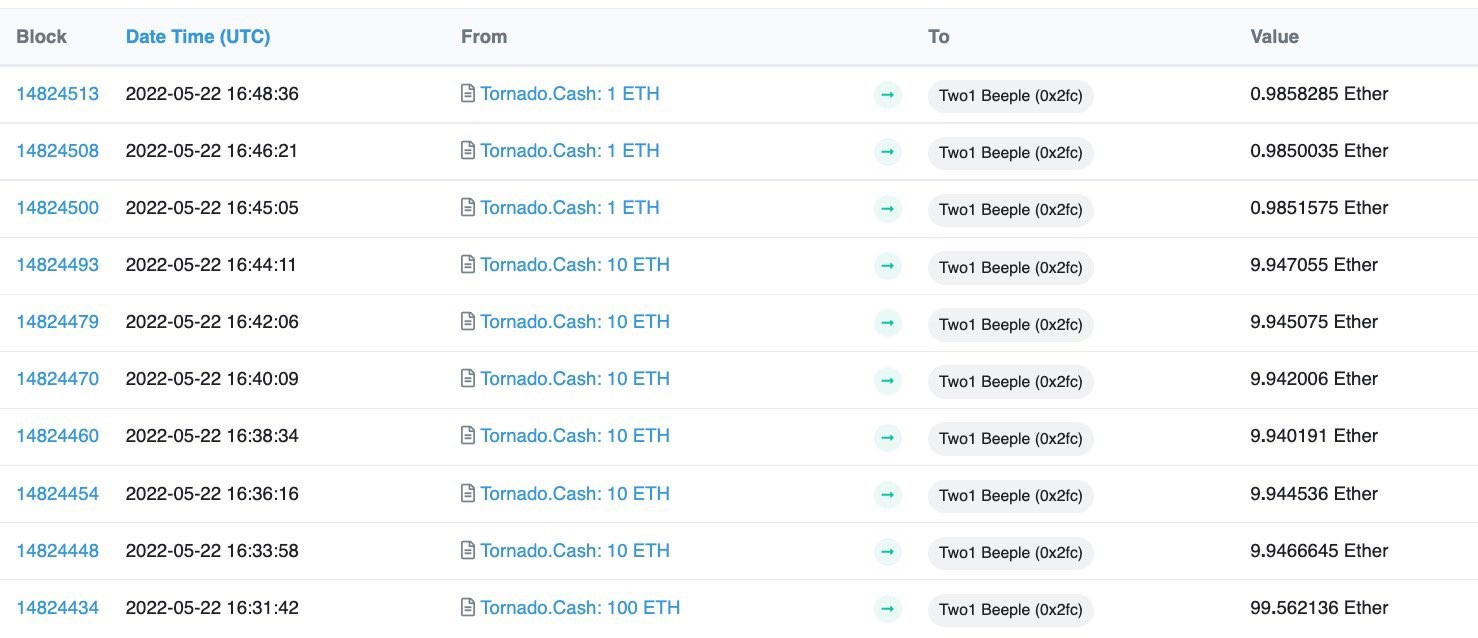

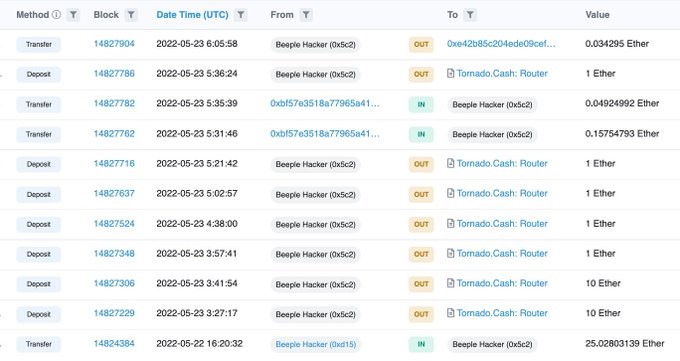

UTC时间5月22日下午4:17,攻击者从地址0x2Fc55F49783Caf72628eb3fe0380671ed9A57684向Tornado Cash发送了1笔100 ETH、6笔10 ETH、以及3笔1 ETH的交易,总计163 ETH。几分钟后,0x2Fc55F49783Caf72628eb3fe0380671ed9A57684便从Tornado Cash提取了这些ETH。

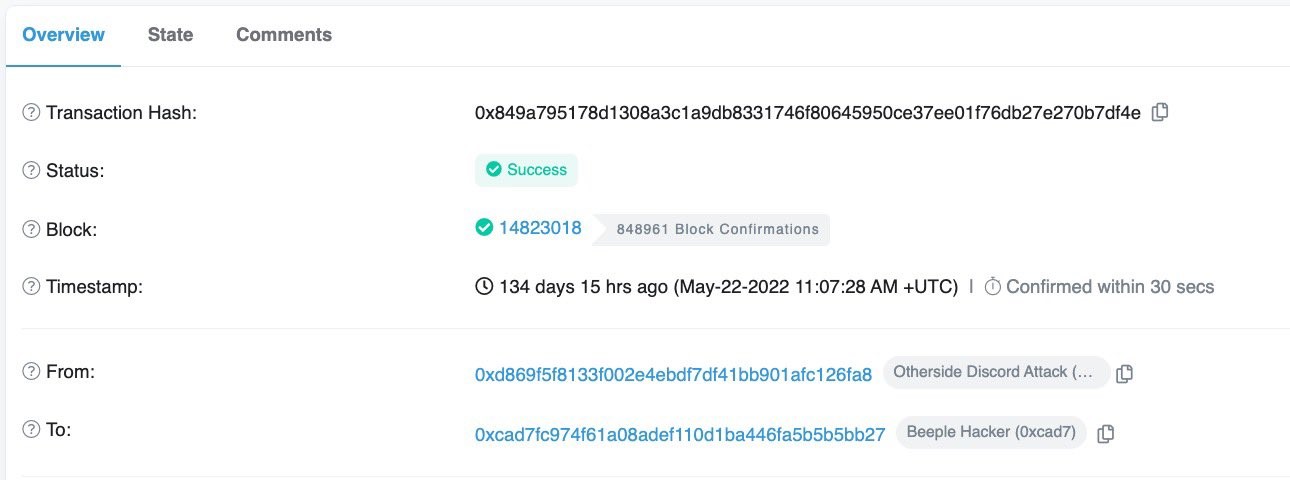

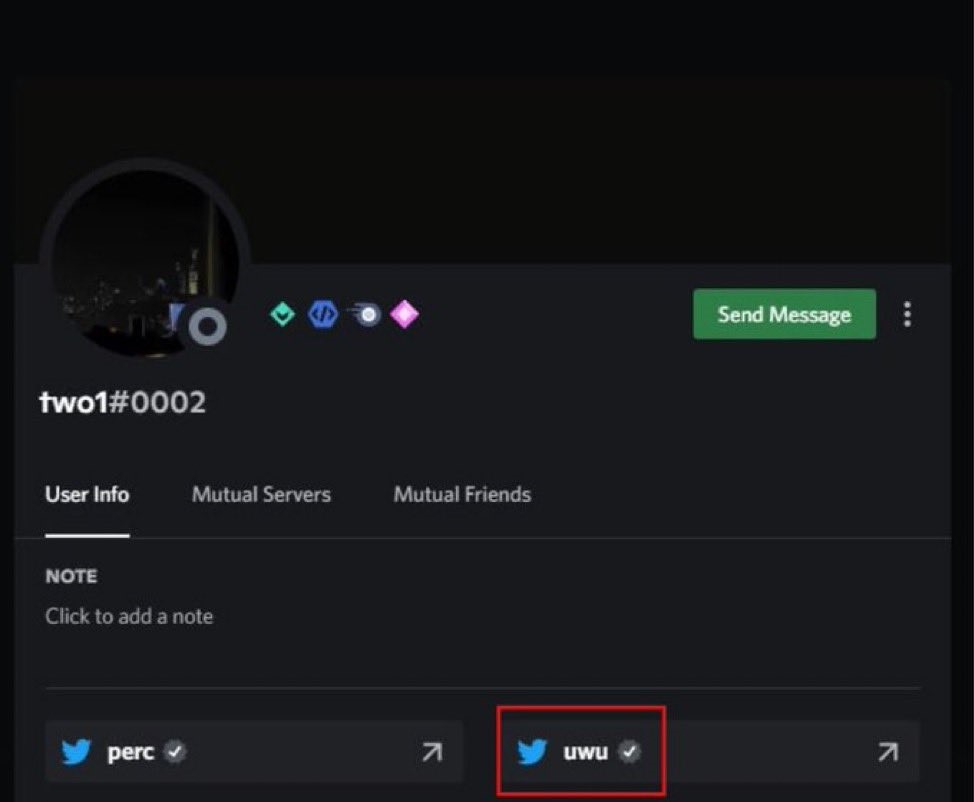

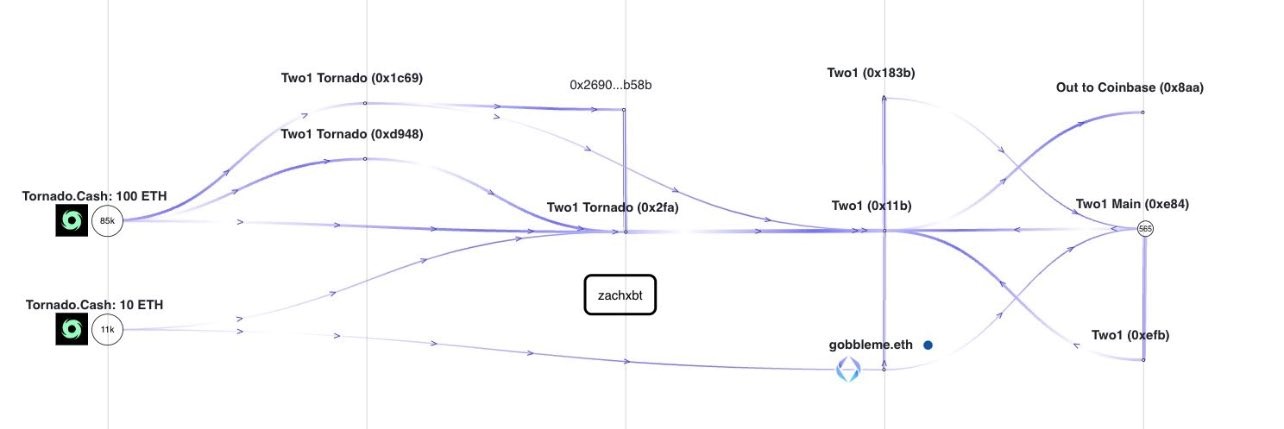

有趣的是,那个0x2fc开头的地址属于一个名为“Two1/Youssef”的骗子。那么,我们又是怎么知道的呢?首先,之前提到的那个“0xcad”开头的地址中存入的资金来自于此前他们攻击Yuga Labs元宇宙项目Otherside的Discord社区(这个事件此前有过分析)。

我们还发现了“0x2Fc”开头的地址与“Two1/Youssef”骗子相关的另一个线索:在从Tornado Cash收到Beeple粉丝提供资金之后,这个骗子在6月份把钱转移到了一个“0x5bC”开头的地址:0x5bC1792E002447eAf18Dd3e7cf231B01299f6d8a,而这个地址就是“Two1/Youssef”之前攻击Otherside的Discord社区使用的地址。

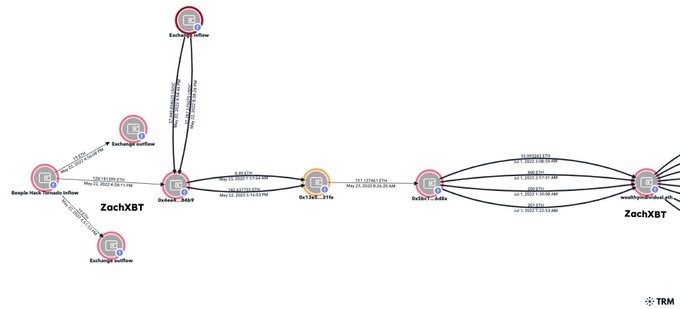

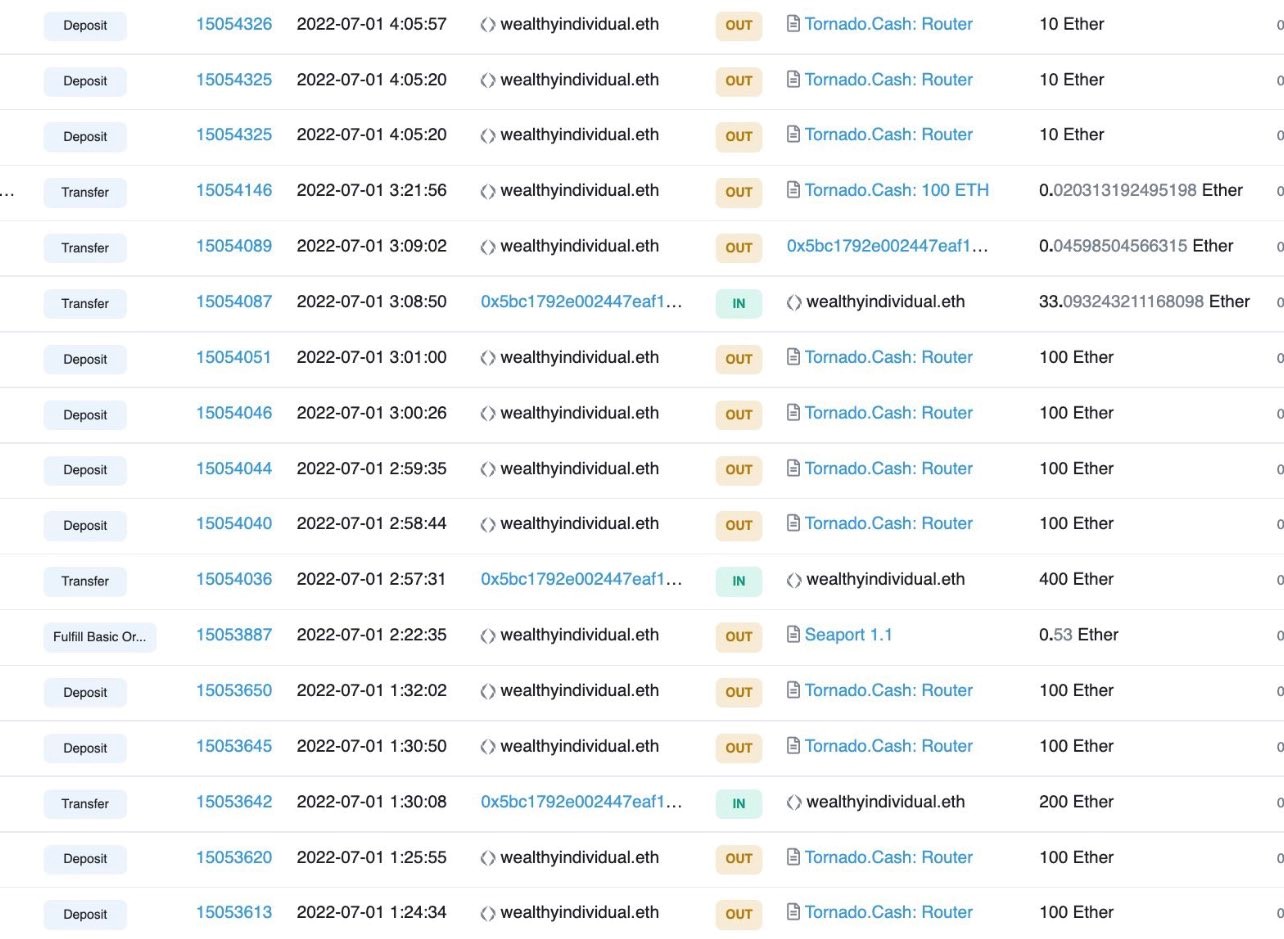

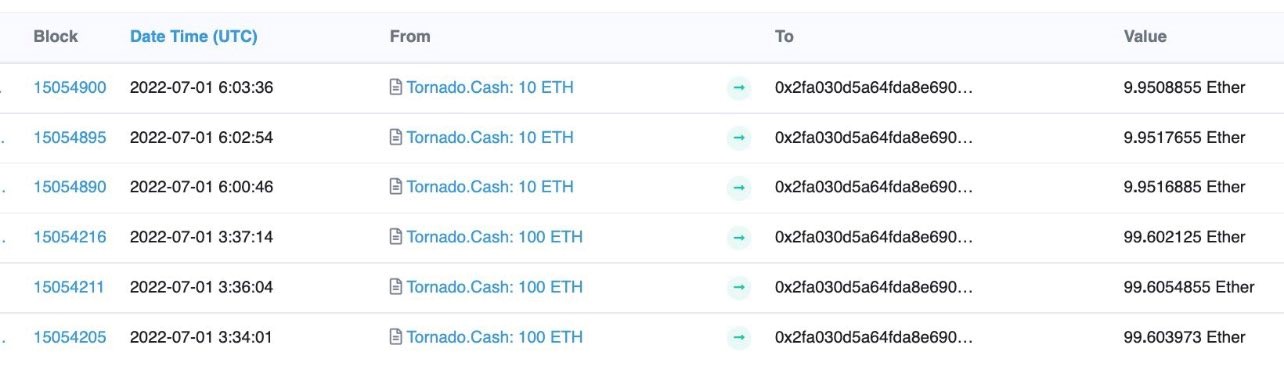

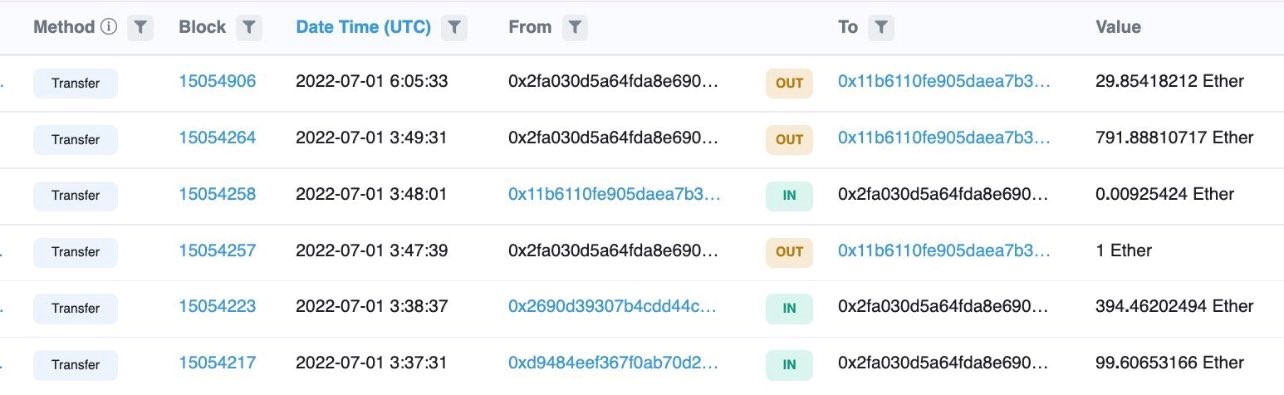

7月初,“Two1/Youssef”开始将盗窃的ETH发送到richyindividual.eth,然后又将其全部存入 Tornado Cash。与之前操作行为一致,Two1/Youssef”把ETH放在Tornado Cash中的时间只有大约2 小时,然后将其全部提取出并转移到了另一个地址:0x2FA030d5a64FDA8e69048a2A6DB4C534889E3BA2。

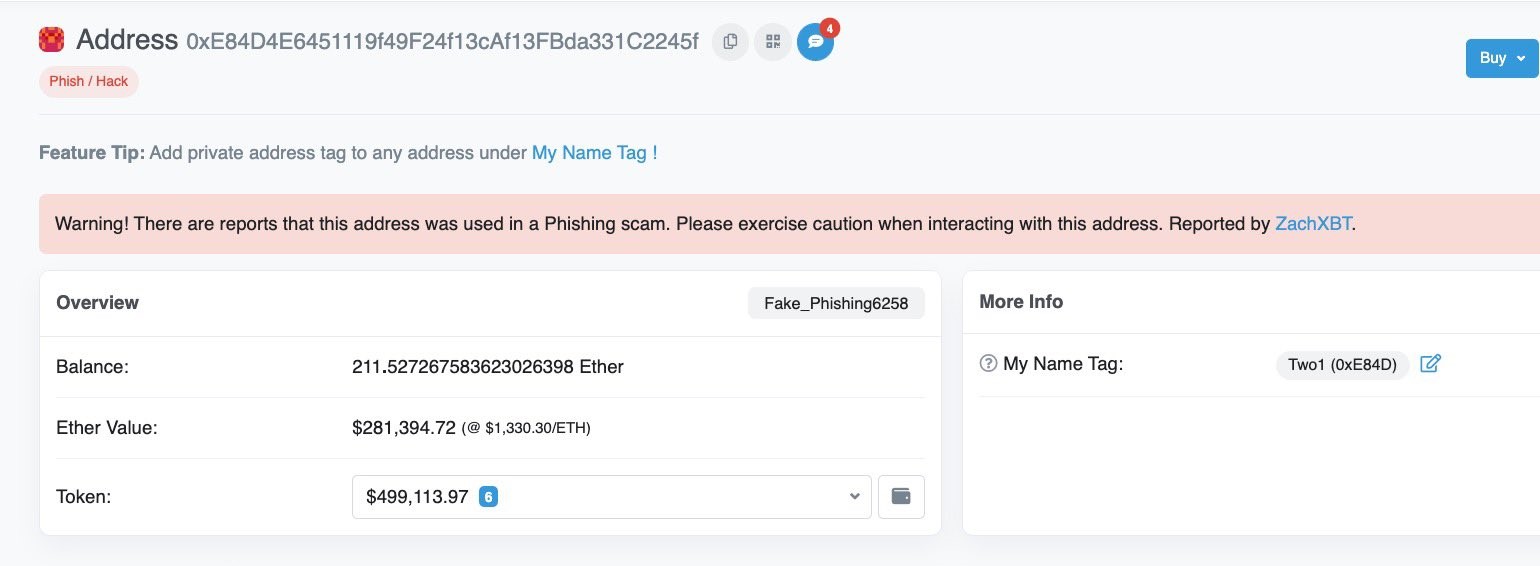

接下来,黑客又将窃取到的225枚ETH中的152枚ETH转移到“0xE84”开头地址:0xE84D4E6451119f49F24f13cAf13FBda331C2245f,随后Etherscan将该地址标记为“网络钓鱼地址”。

UTC时间5月23日凌晨3:27,攻击者开始从“0x5c25”开头的地址向Tornado Cash发送了2笔10 ETH和5笔1 ETH的交易,总计25 ETH。这笔存款交易完成后仅仅几分钟,攻击者就从Tornado Cash将这些ETH取出并转移到了“0x702”开头的地址:0x702De97D9030B83ce04CD3BC5509CBeAd42Ec41d。

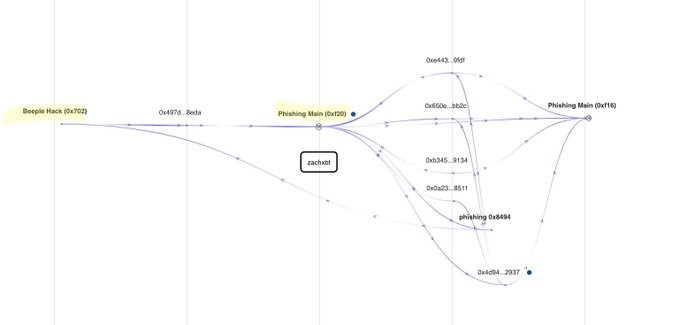

如果你仔细分析观察下面这张图就会发现,“0x5c25”开头其实从Tornado Cash提取了6 ETH,那么多出的1 ETH又是从哪里来的呢?实际上,黑客在攻击Beeple的同时还攻击了Webaverse Discord社区并获得了额外的非法所得1 ETH,他们将这些ETH都转移到了“0x702”开头的地址。

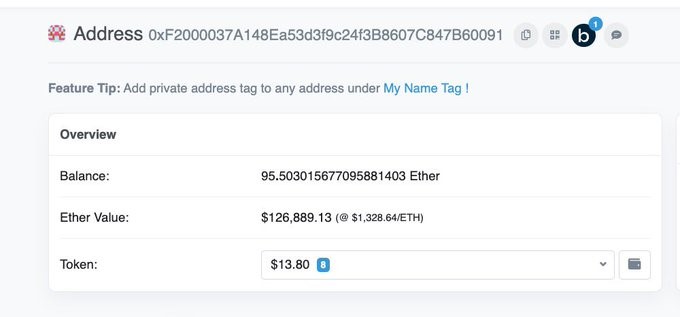

最后,所有通过Beeple钓鱼攻击所得的25 ETH都从“0x702”开头的地址转移到了当前所在的“0xf20”开头的地址:0xf2000037a148ea53d3f9c24f3b8607c847b60091。

实际上,还有另一个黑客参与了本次钓鱼攻击,这个人是@bandage(又被称为ShinePranked或Shayan),这个黑客也非法获得了一定比例ETH,但在相关信息被披露之后,这个人似乎将账户给注销了。

在发布了预览Tweet Lockvert (Lock) 之后,又有一个网络钓鱼诈骗者(可能是“Two1/Youssef”和“@bandage”的朋友)给我发了私信询问此事的详细信息。

最后简单总结一下,Cam Redman(SIM交换器)向两个黑客“Two1/Youssef”和“@bandage”出售了推特面板访问权限,让他们可以破解Beeple的推特账户。实施钓鱼攻击之后,这两个黑客将所盗资金存入到Tornado Cash,但又立刻将相关资金取出,结果很容易就被追踪到。

截至目前,Beeple被盗的163枚ETH中,有17枚放在了地址:0xE84D4E6451119f49F24f13cAf13FBda331C2245f;25 Eth放在了地址:0xf2000037a148ea53d3f9c24f3b8607c847b60091,其余资金则通过FixedFloat转移了。

接下来该怎么办?

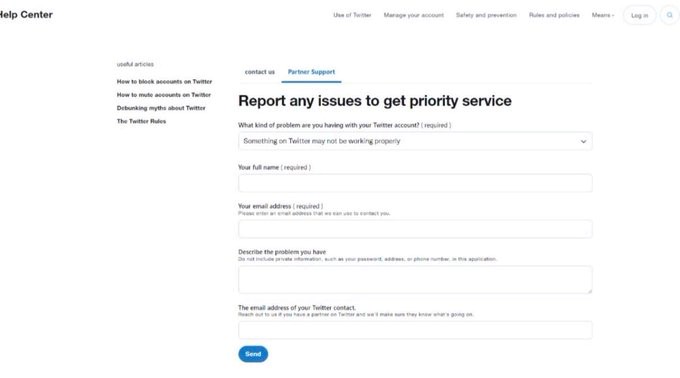

如上文所述,ZachXBT报告并公布了参与Beeple钓鱼攻击的黑客账户,有些地址已经被标记为“网络钓鱼地址”并附有相关警告说明。如果有足够的证据,受黑客攻击影响的人可以提出法律索赔,毕竟ZachXBT已通过别名识别出了攻击者。

毫无疑问,每个人在处理加密交易时都需要非常谨慎,最后,还是希望给NFT领域里的人一个提醒:如果天上真的掉了馅饼,自己最好先想一想,是不是真的有这么难以置信的好事?