作者:慢霧安全團隊原文: 《慢霧:Solana 公鏈大規模盜幣事件的分析》

背景概述

2022 年8 月3 日,Solana 公鏈上發生大規模盜幣的事件,大量用戶在不知情的情況下被轉移SOL 和SPL 代幣,慢霧安全團隊對此事件進行跟踪和分析,從鏈上行為到鏈下的應用逐一排查,目前已有新的進展。

Slope 錢包團隊邀請慢霧安全團隊一同分析和跟進,經過持續的跟進和分析,Solana foundation 提供的數據顯示近60% 被盜用戶使用Phantom 錢包,30% 左右地址使用Slope 錢包,其餘用戶使用Trust Wallet 等,並且iOS 和Android 版本的應用都有相應的受害者,於是我們開始聚焦分析錢包應用可能的風險點。

分析過程

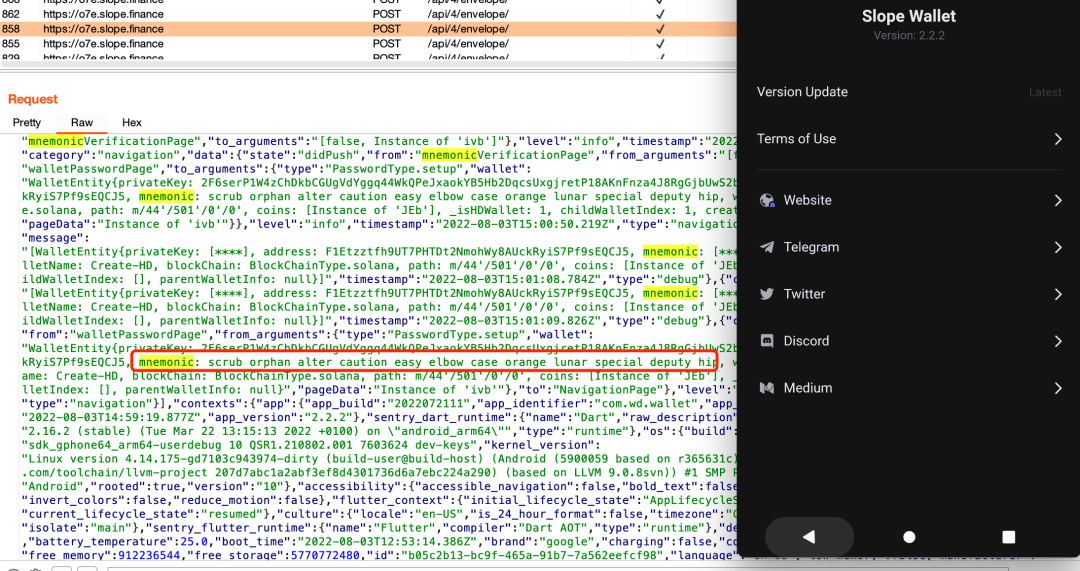

在分析Slope Wallet(Android, Version: 2.2.2)的時候,發現Slope Wallet(Android, Version: 2.2.2)使用了Sentry 的服務,Sentry 是一個被廣泛應用的服務,Sentry 運行在o7e.slope. finance 域名下,在創建錢包的時候會將助記詞和私鑰等敏感數據發送到https://o7e.slope.finance/api/4/envelope/。

繼續分析Slope Wallet,我們發現Version: >=2.2.0 的包中Sentry 服務會將助記詞發送到"o7e.slope.finance",而Version: 2.1.3 並沒有發現採集助記詞的行為。

Slope Wallet 歷史版本下載:

https://apkpure.com/cn/slope-wallet/com.wd.wallet/versions

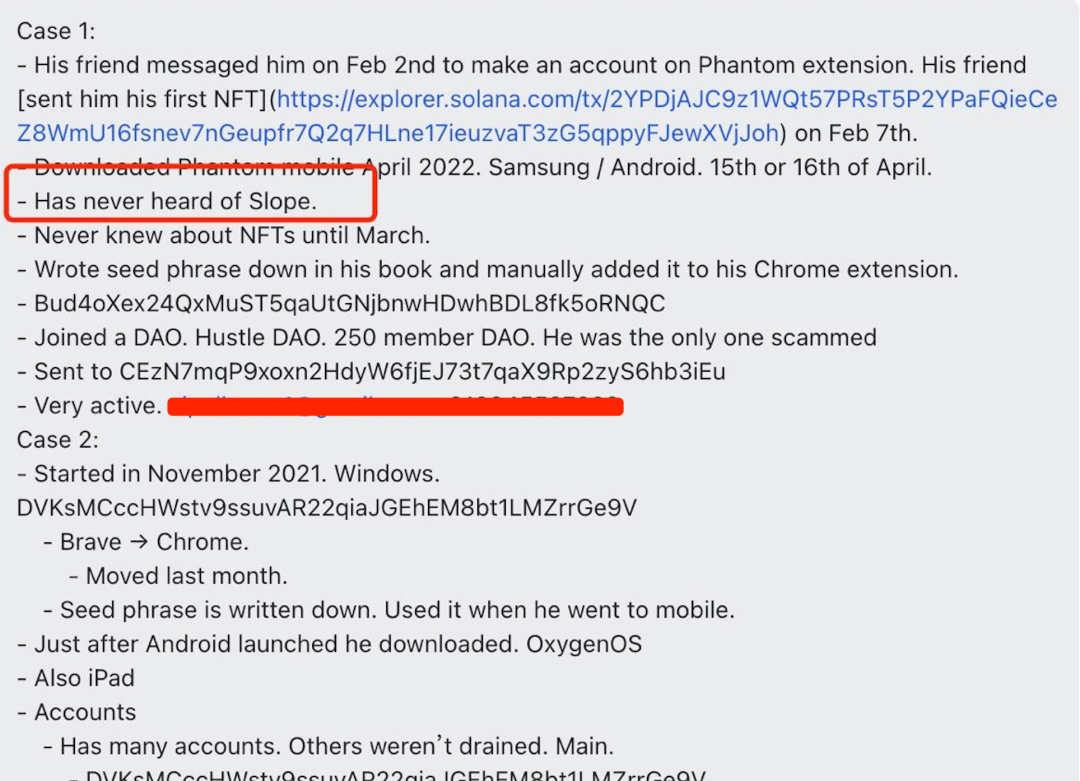

Slope Wallet(Android, >= Version: 2.2.0)是在2022.06.24 及之後發布的,所以受到影響的是2022.06.24 以及之後使用Slope Wallet(Android, >= Version: 2.2.0)的用戶,但是根據部分受害者的反饋並不知道Slope Wallet,也沒有使用Slope Wallet。

那麼按照Solana foundation 統計的數據看,30% 左右受害者地址的助記詞可能被Slope Wallet(Version: >=2.2.0)Sentry 的服務採集發送到了Slope Wallet 的https://o7e.slope.finance /api/4/envelope/ 服務器上。

但是另外60% 被盜用戶使用的是Phantom 錢包,這些受害者是怎樣被盜呢?

在對Phantom(Version:22.07.11_65)錢包進行分析,發現Phantom(Android, Version:22.07.11_65)也有使用Sentry 服務來收集用戶的信息,但並沒有發現明顯的收集助記詞或私鑰的行為。 (Phantom Wallet 歷史版本的安全風險慢霧安全團隊還在分析中)

一些疑問點

慢霧安全團隊還在不斷收集更多信息來分析另外60% 被盜用戶被黑的原因,如果你有任何的思路歡迎一起討論,希望能一起為Solana 生態略盡綿薄之力。如下是分析過程中的一些疑問點:

1. Sentry 的服務收集用戶錢包助記詞的行為是否屬於普遍的安全問題?

2. Phantom 使用了Sentry,那麼Phantom 錢包會受到影響嗎?

3. 另外60% 被盜用戶被黑的原因是什麼呢?

4. Sentry 作為一個使用非常廣泛的服務,會不會是Sentry 官方遭遇了入侵?從而導致了定向入侵虛擬貨幣生態的攻擊?

參考信息

已知攻擊者地址:

Htp9MGP8Tig923ZFY7Qf2zzbMUmYneFRAhSp7vSg4wxV

CEzN7mqP9xoxn2HdyW6fjEJ73t7qaX9Rp2zyS6hb3iEu

5WwBYgQG6BdErM2nNNyUmQXfcUnB68b6kesxBywh1J3n

GeEccGJ9BEzVbVor1njkBCCiqXJbXVeDHaXDCrBDbmuy

受害者地址:

https://dune.com/awesome/solana-hack

Solana foundation 統計的數據:

https://www.odaily.news/newsflash/294440

https://solanafoundation.typeform.com/to/Rxm8STIT?typeform-source=t.co

https://docs.google.com/spreadsheets/d/1hej7MnhI2T9IeyXpnESmMcIHwgxGucSGUxQ5FqHB9-8/edit#gid=1372125637(需要申請訪問權限)