作者|Anton Tarasov 譯者|宋宋來源|CryptoBriefing

儘管DeFi在2020年實現了爆炸式增長,但這個具備特殊吸引力的利基市場同樣也存在著諸多失誤。

DeFi是一場革命。這種基於區塊鏈的自動化金融模式為改善甚至打破傳統金融帶來了無限可能。

同時,這股巨大的潛力吸引了大批用戶和投資者參與其中,帶動了以太坊鏈上活動的激增。

據鏈得得旗下DeFi產品D-Market Cap數據統計,截至發稿時,DeFi協議中鎖定資產總額已超過178億美元。

數據來源:D-Market Cap

與傳統金融相比,DeFi允許實現自動化、無信任設置和透明度等功能為用戶帶來了諸多好處。

但不可否認,該領域也面臨著特有的風險。截至目前,因故障、協議漏洞和黑客攻擊等因素致使該領域造成的損失超過5000萬美元。

儘管一些損失已被恢復,但DeFi用戶在與應用程序交互時仍需保持警惕。

—1—

DeFi領域“危機四伏”

大多數DeFi項目都是開源的,也就是說,無論是善意還是惡意的用戶都可以通過GitHub輕鬆獲得代碼,並對此加以檢查。

倘若作惡者先檢測出其中的漏洞,就可以加以利用,竊取其他用戶的資金。

除了可能存在代碼漏洞,DeFi應用程序也極易受到外界攻擊。

DeFi的效率主要取決於可組合性,也就是說,相互關聯的項目越多,它們所能提供的價值就越大。

而區塊鏈交易的不可逆性更是加劇了這種情況,因為一旦黑客入侵成功,被盜的資金可能會永久丟失。

那麼,DeFi領域在2020年究竟遭受過哪些創傷呢?

1. DeFi貸款協議bZx:損失954,000美元

在引入Compound的流動性挖礦計劃後,DeFi領域在2020年夏天實現了爆炸式增長。

但早在2014年,這個空間就已經處於醞釀中。許多項目自那時起便已存在,並且遭遇了黑客攻擊。

專注於保證金交易和貸款的DeFi項目bZx在今年年初連續遭遇兩次黑客攻擊(分別發生在2月14日和2月18日),總共造成了近一百萬美元的損失。

在2月14日的攻擊中,黑客並沒有在bZx的智能合同中發現任何漏洞,相反,他們利用了這些DeFi協議之間的互連性。具體操作如下:

從dydx, 0 抵押物,借1 萬個ETH;2. 5500 ETH 被派去辦理112 wBTC 的貸款抵押;1300 ETH 被發送到支點pToken sETHBTC5x,打開了一個針對ETHBTC 比率的5x 空頭頭寸;通過Kyber Reserve到Uniswap WBTC pool 賣出5637 ETH(150 萬美金), 獲得51.34 BTC(51 萬美金);把Compound 借出來的112 BTC,在Uniswap WBTC pool 賣112 WBTC, 獲得6800 ETH;將“3200 ETH + 6800 ETH (賣112 BTC 獲利)= 10000 ETH” 歸還給dydx。

2月18日,平台再次遭受攻擊,與第一次完全不同,此次黑客實施的是Oracle操作攻擊。攻擊者從bZx系統中獲得了大約60萬美元的淨利潤。

兩次攻擊造成的損失最終從bZx的保險基金中扣除,該基金由平台貸款人所得利息收入的10%構成。

2. DeFi借貸協議Lendf.Me:損失2,500萬美元

4月19日,dForce旗下DeFi借貸協議Lendf.Me被盜2500萬美元。

黑客利用以太坊上一個“有名”的漏洞(2016年,曾有黑客憑藉此漏洞盜取價值5300萬美元的以太坊)對該平台發起攻擊,盜取了WETH、WBTC、 CHAI 、HBTC、HUSD、 BUSD、 PAX、TUSD、USDC、USDT、USDx和imBTC等多種類型的代幣。

並在之後不斷通過1inch.exchange、ParaSwap、Tokenlon 等dex 平台將盜取的幣兌換成ETH 及其他代幣。

值得注意的是,黑客最終將被盜資金返還給了Lendf.Me,但這並沒有使dForce免遭批評。

此外,同一時間,Uniswap也遭受了類似的攻擊,但黑客僅僅“榨取”到30萬美元的資金。

3. 鏈上期權協議Hegic:損失48,000美元

鏈上期權平台Hegic並未受到攻擊,但該項目代碼中存在的一項錯誤導致用戶資產被凍結。

Hegic是以太坊的鏈上期權交易協議,交易員和ETH持有者可以藉此對沖價格波動,保護其資產免受虧損。

假設用戶在ETH價格為500美元時購買了一份期權合約,那麼該合約能夠保證用戶在某個時間窗口內以500 DAI的價格出售ETH。

倘若ETH價格跌至400美元,用戶可以安全地執行合約,並以500 DAI進行平倉。

然而4月25日,在該協議剛剛上線兩天后,Hegic發布了一個警告稱,由於其智能合約中存在一個漏洞,導致未執行合約中的資金被凍結。

並且該漏洞將用戶資金鎖定在過期的期權合約中,使其永久無法訪問。最終,Hegic的匿名創始人賠償了所有遭受損失的用戶。

4. 抵押平台Maker:負債超800萬美元

3月12日加密市場崩潰後,以太坊上的自動化抵押貸款平台Maker陷入了困境。

由於一些貸款被免費清算,導致該平台最終負債超過800萬美元。

由於Maker是去中心化的,因此不能通過信用評分來驗證借款人的信用價值。

平台上的貸款被過度擔保,這意味著借款方提供了更多他們可以取出的資產。如果抵押價值低於一定的門檻,貸款就會被標記為擔保不足,這時清算人可以通過參加拍賣來清算貸款,並獲得13%的報酬。

而當市場崩潰時,隨著用戶的恐慌加劇,以太坊鏈上的活躍度也隨之飆升。

但該網絡的低吞吐量造成了擁堵,於是Maker上的許多清算人便停止了工作。

結果,由於沒有競爭,少數清算人免費贏得了拍賣。

而據區塊鏈數據平台Blocknative發布的一份報告顯示,造成網絡擁堵的除了用戶恐慌外,還有惡意的機器人活動參與其中。

這些機器人向以太坊發送“垃圾”交易,遞歸地替換著現有交易,以減緩其他清算者的速度,並藉機獲利。

5. Bancor:損失13萬美元

專注於資產交換的去中心化流動性網絡Bancor於今年6月中旬時,通過自我攻擊修復了一個關鍵漏洞。

6月18日,Bancor官方在博客中公佈了漏洞細節。

Bancor表示,其在6月16日部署的新Bancor Network v0.6版本合約中存在一個致命漏洞。

原本應該設置為私有的函數“safeTransferFrom”被定義為公開函數,導致任何人都可以轉移代幣。

隨後,Bancor通過團隊發起白帽攻擊,將54.5萬美元資金成功轉移至安全的地址。

雖然團隊第一時間對此漏洞進行了修復,但仍有超13美元的資金被兩個未知的套利機器人搶先交易。

Bancor團隊在博客中提到,希望黑客可以將這13萬美元資產歸還給用戶,並提供漏洞賞金作為交換,但截至目前,團隊仍未獲得回應。

6. Balancer:損失50萬美元

Balancer是一個擁有可定制流動性池的去中心化交易所,其中,Balancer的兩個流動性池在6月28日遭遇了與bZx相似的閃電貸攻擊,被轉移了價值約50萬美元的資產。

Balancer官方在博客中回應稱,此次攻擊者是從STA和STONK兩個代幣池中獲取了資金,而遭遇攻擊的兩個代幣均為帶有轉賬費的代幣,也稱通縮代幣。

黑客通過閃電貸從dYdX大量借出ETH並轉換為WETH,同時利用STA代幣的通縮功能。

即每筆交易消耗1%,不斷地交易WETH和STA,以減少池中STA代幣的數量。當STA的餘額接近於零時,池中其他資產的價格就會飆升。

攻擊者可使用STA以極低價交換代幣池中的其他資產,此類攻擊只限於通縮代幣。

在黑客事件發生前,該團隊就曾在社區中就“通貨緊縮”存在的潛在風險作出警告。但由於協議無需許可,因此團隊並不能阻止用戶添加不安全的資產。

7. Uniswap:套利53萬美元

bZx的協議代幣BZRX在Uniswap上進行了首次去中心化交易所發行(IDO),但效果卻差強人意,同時也暴露了IDO模型的缺陷。

在進行IDO期間,用戶可直接向團隊發送資金,同時資產的價格也會隨著購買活動的增加而不斷上漲。

7月13日,在BZRX通過IDO在Uniswap上線不到一分鐘的時間裡,由於機器人的搶先交易活動,使得該代幣的價格迅速飆升至原來的12倍,機器人在標誌著IDO啟動的區塊內不斷下訂單。

除了搶先交易外,這些機器人還向網絡發送垃圾郵件,使得其他用戶無法完成交易。

而當其他買家最終參與交易時,BZRX的價格已經很高了,由此這些交易機器人的所有者獲得了可觀的利潤。

雖然這次事件不是黑客攻擊造成的,但它引起了人們對IDO模型可行性和公平性的擔憂。

8. 鏈上期權平台Opyn:損失37萬美元

Opyn由於智能合約存在漏洞,致使其在8月4日損失37萬美元(371260枚USDC)。

據悉,此次漏洞與Opyn的原生代幣oTokens相關,用戶在執行期權合約時可以銷毀該代幣。

但合約並不能正確地執行一批期權,並在每筆交易結束時銷毀oTokens。因此,攻擊者可以重複使用他們的oTokens餘額,並通過免費執行期權合約抽走資金。

根據區塊鏈安全公司PeckShield的說法,一個擁有智能合約編程經驗的人可以很容易地發現這個漏洞。

儘管Opyn團隊無法取消或更改智能合約,但其設法擱置了該協議,並挽救了一些用戶的資金。

此外,8月5日,Opyn在推特發文表示,將全額賠償受漏洞影響的ETH看跌期權賣家。

9. YAM:損失75萬美元

由社區主導的DeFi穩定幣項目YAM在8月11日發布後的幾個小時內就成功吸引了數億美元資金。

但好景不長,該項目在幾天后因為rebase智能合約的一個嚴重漏洞而夭折。

YAM被稱之為“改良版的”Ampleforth,是一個動態供應的穩定幣項目。

根據需求,YAM和Ampleforth可以對總供給量進行增加或減少的更改,以此維持1美元的掛鉤。

而供應鏈則需要通過調用專用的“rebase”函數進行更改。

該團隊希望在項目治理中使用YAM代幣,但由於rebase中存在的漏洞,導致YAM的發行數量遠遠超出預期。

進而稀釋了YAM代幣持有者的治理權力。最終,YAM代幣無法用於治理。

由於YAM 採取的是去中心化治理,因此團隊發起投票,希望暫停項目,對漏洞進行修復。

然而,儘管投票率很高,這項倡議最終還是失敗了。

此外,YAM與Ampleforth的主要區別在於,每當供應量增加時,前者都會自動購買yCRV(Curve)代幣。

當團隊意識到無論如何都挽救不了這個項目時,價值75萬美元的yCRV已被永久鎖定在合約中。

10. Soft Yearn:損失25萬美元

Soft Yearn是Yearn.finance(YFI)的仿盤,發行了軟錨定自適應代幣SYFI,同樣利用rebase機制來根據需求調節供應。

9月3日,該協議在首次rebase過程中一個漏洞讓匿名用戶獲得了大量代幣。

據悉,一名錢包裡只有2個SYFI的用戶最先發現了這一漏洞。

利用rebase漏洞,該用戶最終賺取超15000枚代幣,按當時的價格來看,這些代幣的價值約為25萬美元,相當於740枚ETH。

最終,這名用戶將SYFI代幣全部置換成ETH,從而抹去了SYFI池的所有流動性。

事件發生後,團隊啟動了一個救援計劃,其中包括重新啟動SYFI代幣,並向Uniswap池添加250個ETH。

11. bZx (再次):損失800萬美元

相較於前兩次攻擊,此次攻擊利用了bZx內部的協議漏洞。具體而言,當用戶在bZx借出資產時,會收到iTokens。

而隨著相應貸款池的增長,iTokens的價值也在增長。

在此次攻擊事件中,黑客利用平台漏洞,無需借出資產即可生成iTokens。

9月13日,黑客使用這些無擔保的iTokens交換了bZx池中的各項資產,成功地攫取了4700枚ETH (價值約為800多萬美元)。

最終,bZx官方採取相應的措施,促使黑客將資金歸還。

12. Eminence:損失1500萬美元

作為DeFi領域的領軍人物,Yearn.finance創始人Andre Cronje的新遊戲項目Eminence備受關注。

在Andre Cronje於一條推文中披露了Eminence未經審計的智能合約後,該項目在還未上線的階段就已吸引用戶投入了1500萬美元資金。

但由於該合約尚處於測試階段,因此存在漏洞。

9月28日,黑客鑄造了大量EMN代幣並將其置換為更有價值的資產,從而耗盡了用戶的資金。

隨後,黑客將800 DAI發送到Andre本人的智能合約中。這些資金被用來彌補一些用戶的損失。

13. Harvest:損失3400萬美元

在攻擊事件發生前,Harvest.Finance就因其中心化而遭受批評。

一些用戶擔心鎖定在平台上的10億美元資產的安全性,但該項目開發者並沒有做出任何更改。

就在關於協議中心化問題的辯論剛結束不久,10月26日,黑客發起攻擊,盜走了平台上的2400萬美元資金(團隊在10月27日將被盜總金額更新為3400萬美元) 。

攻擊者通過閃電貸操縱了去中心化交易所Curve上的穩定幣價格,並使用套利的方式購買了比通常情況下更多的穩定幣。

具體方式為,黑客多次操縱一個貨幣樂高(Curve y Pool)的價格,以耗盡另一個貨幣樂高(fUSDT、fUSDC)的資金,並將資金轉換為renBTC進行套現。

攻擊者最終以USDT和USDC的形式返還了2478549.94美元被盜資金。

Harvest Finance表示,這些資金會按比例分配給受影響的儲戶。

此外,Harvest 已將賞金從10萬美元提高到100萬美元,以獲取黑客信息,從而找回更多被盜資金。

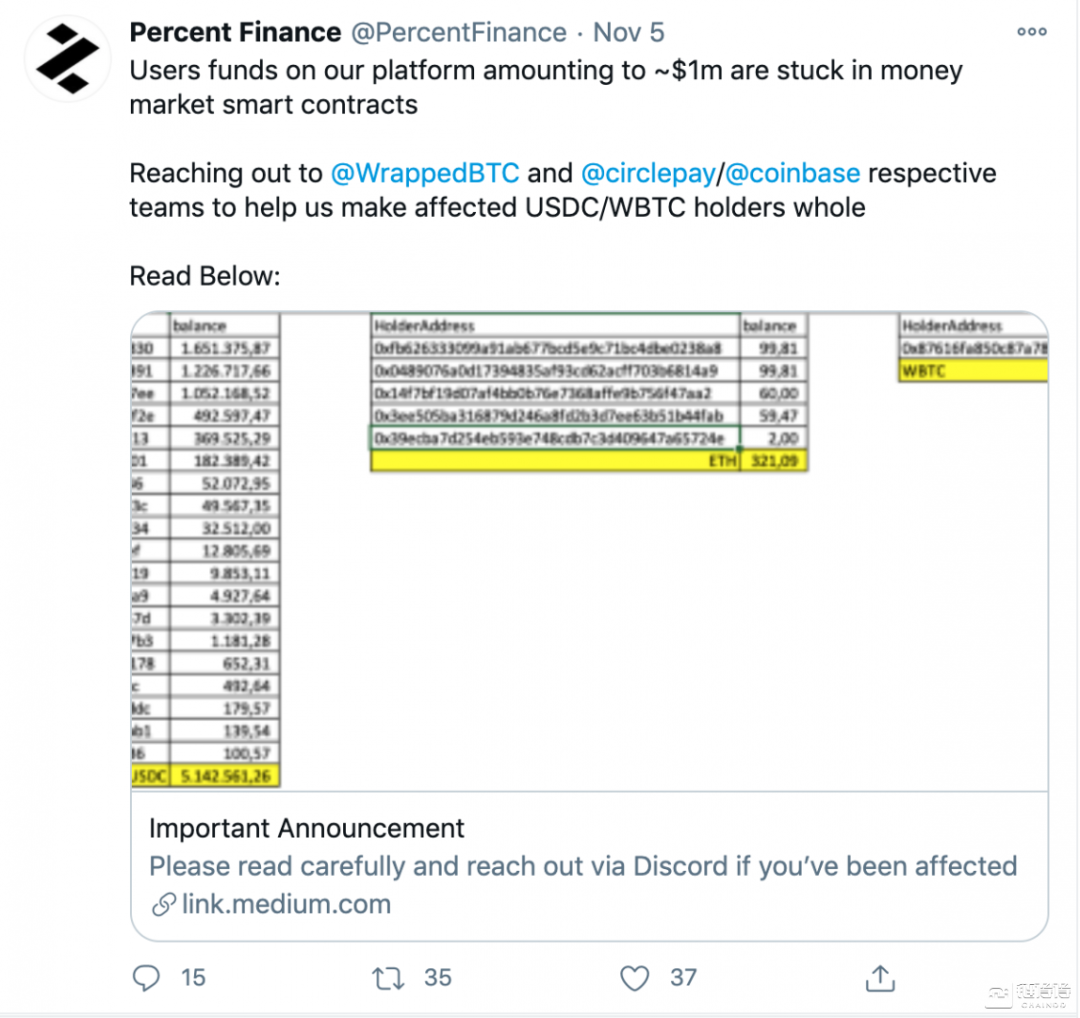

14. PercentFinance:凍結100萬美元

Compound分叉項目PercentFinance在11月4日凍結了大約100萬美元資金(包括44.6萬枚USDC,28枚WBTC和313枚ETH),其中約50%屬於社區mod團隊錢包。

PercentFinance 11月4日在博客中解釋稱,“協議的某些貨幣市場遇到了可能導致用戶資金永久被鎖定的問題。

具體來講,由於今天早些時候進行的利率模型更新錯誤,USDC

WBTC和ETH市場被凍結。同時這些市場中的淨資金(供應-借貸)也被鎖定在合約中。 ”

PercentFinance團隊表示,希望這些鎖定基金的發行者能夠將擁有被封鎖資產的地址列入黑名單,並為遭受漏洞的用戶發行新的代幣。

如果WBTC的發行機構BitGo不能提供幫助,那麼丟失的WBTC將被永久凍結。

15. Akropolis:損失200萬美元

去中心化金融平台Akropolis可自動投資用戶的資金並產生收益。

當用戶將他們的資金存入該平台的一個池時,作為回報,用戶會得到所有權代幣。

黑客注意到,Akropolis的智能合約沒有添加ERC20代幣的白名單,而這些代幣可以存入儲蓄池。

為了利用這一點,黑客製造了假的ERC20代幣,並在dYdX上進行了80萬DAI的閃電貸。

11月13日,通過存入假的ERC20代幣和DAI,黑客設法獲得了比正常情況下高一倍的代幣所有權。

由此黑客取出了本無法獲得的資金。

事件發生後,Akropolis將平台的智能合約分別交由兩家區塊鏈安全公司審計。

同時,Akropolis希望黑客返還資金,作為回報將提供20萬美元的漏洞賞金,但截至目前,團隊仍未得到回應。

16. 閃電貸事件連續發生

11月14日,The Block發文稱,Value DeFi協議遭到了閃電貸攻擊,攻擊者從Aave協議借出80000 ETH,執行了一次閃電貸攻擊,在DAI和USDC之間進行套利。

攻擊者在利用740萬美元DAI後,向Value DeFi歸還了200萬美元,保留了540萬美元。

此外,攻擊者還給Value DeFi團隊留下了一條帶有嘲諷意味的信息:“你真的懂閃電貸嗎?”

隨後,Value DeFi團隊發推證實其MultiStables vault確實遭到了“一次復雜的攻擊,淨損失達600萬美元。”

目前團隊正在進行事後分析,並探索減輕對用戶影響的方法。

11月17日,DeFi平台Cheese Bank表示,近期也遭遇了類似的閃電貸攻擊,共計損失330萬美元。

同一日,起源協議Origin Protocol穩定幣OUSD遭閃電貸操縱預言機攻擊,創始人Matthew Liu隨即發文公佈了OUSD閃電貸攻擊事件細節。

此外,文章內容顯示,攻擊造成約700萬美元損失,其中包括Origin創始人和員工存入的100萬美元以上的資金。

團隊正在全力以赴確定漏洞原因,以及確定是否能夠收回資金。

除上述這些外,11月22日,DeFi協議Pickle Finance因漏洞造成損失近2000萬美元,但具體原因目前暫未公佈。

—2—

DeFi攻擊仍未謝幕

項目設置為去中心化是一種解放,但同時也強加給用戶巨大的責任。儘管有些團隊努力挽救用戶的資金或彌補損失,但此舉仍掩蓋不了安全性不足的問題。

一般來說,任何與DeFi協議進行交互的人,都應時刻保持警惕。

因為就目前而言,DeFi領域仍是“蠻荒西部”,不存在完美的代碼,每個人的錢包對黑客來說都極具誘惑力,因此用戶有必要採取預防措施。

在DeFi短暫而光明的歷史中,已經出現多次因黑客攻擊和漏洞等事件導致或大或小的平台蒙受損失,有時甚至不是可逆轉的破壞。

隨著該領域的發展,即便在技術和安全方面有了進步,但依舊可能會有更多的事故發生。

因此,DeFi用戶應當制定適當的行為模式以保障資金安全。