著者: バブル

2025年10月、ニューヨーク東部地区連邦地方裁判所は前例のない暗号資産押収事件を公表し、米国政府は市場価格で約150億ドル相当の127,271ビットコインを押収しました。

Coboの共同創設者であるShenyu氏は、法執行機関はブルートフォース攻撃やハッキングによって秘密鍵を入手したのではなく、ランダム性の脆弱性を悪用したと述べています。一部のフォーラムでは、法執行機関がPrince Groupの幹部であるChen Zhi氏とその家族が管理するサーバーやハードウェアウォレットからウォレットニーモニックや秘密鍵ファイルを直接押収したと主張していますが、具体的な事実は公表されていません。

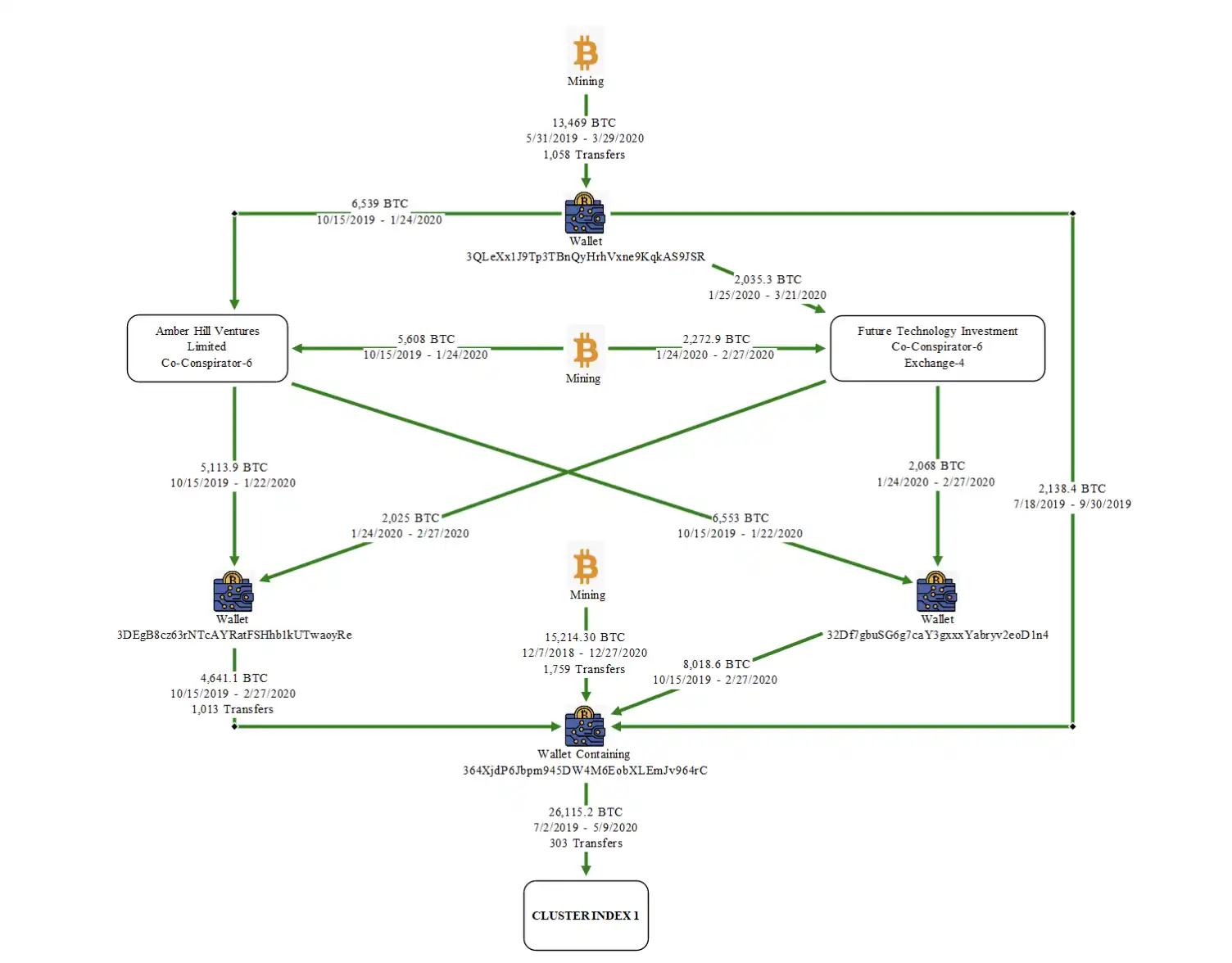

これらのハードウェアウォレットはその後、米国財務省の子会社である米国保安官局(USMS)が管理するマルチ署名コールドストレージに移管されました。2025年10月15日にUSMSが署名した公式エスクローアドレスへの9,757BTCの送金は、このストレージ施設から行われました。米国司法省の起訴状では、ルビアンはカンボジアのプリンスグループが運営するマネーロンダリングネットワークの一員であると説明されており、同犯罪グループはマイニングプールによって採掘された「新しいコイン」を用いて不正資金のロンダリングを試みたと強調されています。

一部のコミュニティメンバーはオンチェーンデータを追跡し、これが2020年後半に脆弱性によりLubinマイニングプールから盗まれたビットコインのバッチであると判断しました。Lubinマイニングプールは2020年に突如出現しました。チームの背景情報はなく、運用モデルも公開されていませんでしたが、そのコンピューティングパワーはわずか数か月で世界のトップ10マイニングプールにランクインし、一時は世界のコンピューティングパワーの約6%を占めていました。

報道によると、陳志は太子グループ内の他の関係者に対し、「コストがかからなかったため、利益は相当なものだった」と自慢していたという。しかし、このグループが陳志によって設立されたのか、それとも後から支配されたのかは不明だ。しかし、この事件は、休眠状態にあった巨大クジラを再び水面から引き上げ、2020年頃に潜んでいたウォレットの秘密鍵セキュリティ危機を改めて検証することを人々に迫った。

研究者らが後にこの事件を再調査したところ、破損した鍵生成プロセスで使用された最初のニーモニックフレーズの最初の2つの単語が「Milk Sad」であったことが判明し、この事件は「Milk Sad事件」として知られるようになった。

弱い乱数の隠れた危険性

そして、これらすべては、疑似乱数ジェネレータである Mersenne Twister MT19937-32 から生じています。

ビットコインの秘密鍵は256ビットの乱数で構成されているはずです。理論上、2の256乗通りの組み合わせが考えられます。完全に一貫性のある数列を生成するには、256回のコイン投げで表と裏が完全に一致する必要があります。この確率はゼロではありませんが、かなり近いと言えます。ウォレットのセキュリティは運ではなく、この巨大な潜在空間から生まれるのです。

しかし、Lubian マイニング プールなどのツールで使用される Mersenne Twister MT19937-32 乱数ジェネレーターは、真に公平な「コイン投げマシン」ではなく、常に限られた規則的な範囲内で数字を選択するスタックされたデバイスです。

ハッカーがこのルールを習得すると、ブルートフォース列挙を通じてすべての可能性のある弱い秘密鍵を素早くリスト化し、対応するビットコイン ウォレットのロックを解除できるようになります。

一部のウォレットやマイニングプールのユーザーによるセキュリティの誤解により、2019年から2020年にかけて、この「弱いランダムアルゴリズム」を使用して生成された多くのビットコインウォレットに驚異的な富が蓄積され、大量の資金がこの脆弱な範囲に注ぎ込まれました。

Milk Sad チームの統計によると、2019 年から 2020 年の間に、これらの弱い鍵ウォレットに保持されたビットコインの累計数は 53,500 を超えました。

資金は、2019年4月に短期間で4つの脆弱なウォレットに約24,999ビットコインが送金されたことから、クジラレベルの中央集権的な送金から得られました。また、日々のマイニング収益からも資金が得られており、「lubian.com」とマークされたマイナーから1年間で14,000ビットコイン以上を受け取ったアドレスもありました。現在、このようなウォレットは22万個存在し、保有者は秘密鍵生成プロセスに潜む危険性に気付かず、今日まで資産を投資し続けています。

2020年末の大規模避難

長らく埋もれていたセキュリティリスクが2020年末に顕在化した。2020年12月28日、チェーン上で異常なトランザクションが発生した。Lubianの弱鍵範囲に属する多数のウォレットが数時間で空になり、約136,951ビットコインが一度に送金された。当時の単価約26,000米ドルで換算すると、その価値は約37億米ドルに上る。

送金手数料は金額に関わらず75,000satに固定されており、運営者がビットコインネットワークを熟知していることを示しています。その後、一部の資金はLubianマイニングプールに還流し、その後のマイニング報酬として利用されました。これは、送金された資金の全てがハッカーの手に渡ったわけではないことを示しています。しかし、被害者にとっては、損失は既に認識されていました。

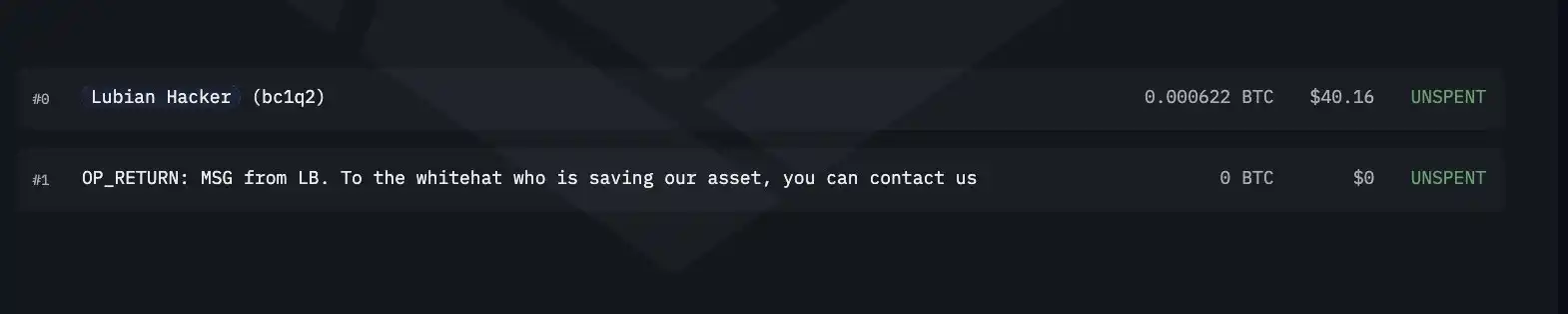

さらに奇妙なことに、一部のオンチェーン取引には「資産を守りたいホワイトハットの皆様、1228btc@gmail.comまでご連絡ください」といったメッセージが添付されています。脆弱な秘密鍵アドレスが公開されているため、誰でもこれらのアドレスにメッセージ付きの取引を送信でき、これらのメッセージは必ずしも被害者本人からのものとは限らないのです。

これがハッカーの冗談だったのか、被害者からの助けを求めるものだったのかは不明だ。重要なのは、この巨額の送金が直ちに窃盗とはみなされなかったことだ。

その後の分析で、Milk Sadの研究者たちは、ビットコイン価格の高騰と当時のマイニングプールの収益停止を踏まえ、盗難がハッカーによるものなのか、それともLubianの経営陣が高値でウォレットを売却し、ウォレットを整理したのかは不明だと認めた。彼らは、「盗難が2020年に発生したとすれば、メルセンヌ・ツイスターによる弱鍵攻撃が確認されている時期よりも早いことになるが、その可能性も排除できない」と指摘した。

まさにこの不確実性のため、2020年末の資本引き出しは業界の警戒を呼ぶことはなく、その後、膨大な量のビットコインがチェーン上で何年も沈黙したままとなり、未解決の謎となっていた。

そのため、影響を受けたのはLubianだけでなく、Trust Walletの古いバージョンも含まれていました。2022年11月17日、セキュリティ研究チームのLedger Donjonは、Trust Walletの乱数脆弱性をBinanceに初めて開示しました。チームは迅速に対応し、翌日にはGitHubに修正をプッシュし、影響を受けたユーザーに通知しました。

しかし、Trust Walletが脆弱性の詳細と補償措置を公式に公表したのは2023年4月22日でした。この期間中、ハッカーはこの脆弱性を悪用して複数の攻撃を仕掛け、2023年1月11日には約50ビットコインが盗まれました。

遅いアラーム

一方、別のプロジェクトでは脆弱性が生まれつつありました。

Libbitcoin Explorer 3.x の bx seed コマンドは、MT19937 疑似乱数アルゴリズムと 32 ビットのシステム時間をシードとして使用し、生成されるキー空間には 2^32 の組み合わせしかありません。

ハッカーたちはすぐに探索的な攻撃を開始し、2023年5月以降、オンチェーン上で多数の小規模な盗難が発生しました。7月12日、攻撃は最高潮に達し、bxによって生成された多数のウォレットが空になりました。7月21日、MilkSadの研究者は、ユーザーの損失に関するトラブルシューティングを支援していた際に、問題の根本原因を発見しました。bxシードに含まれる弱い乱数により、秘密鍵のブルートフォース攻撃が可能だったのです。彼らは直ちにLibbitcoinチームに報告しました。

しかし、このコマンドは公式にはテストツールとみなされていたため、当初のコミュニケーションはスムーズにはいきませんでした。最終的にチームはプロジェクト関係者を迂回し、8月8日に脆弱性を公表し、CVE番号を申請しました。

2023年のこの発見がきっかけとなり、Milk Sadチームは過去のデータをリバースエンジニアリングしました。彼らは、2019年から2020年にかけて巨額の資金を蓄積した弱鍵レンジがLubianと関連していること、そして前述の巨額の送金が2020年12月28日に発生したことを発見し、驚きました。

当時、これらの脆弱なウォレットには約 136,951 ビットコインが存在し、その日の大規模な流出額は約 37 億ドルに上りました。最後に確認されている動きは、2024 年 7 月のウォレット統合です。

つまり、ルビアン事件の疑わしい性質は、ランダム性の脆弱性が露呈した後に初めて表面化したのです。見逃された警告の窓は既に消えており、当時のビットコインの所在も完全に失われていました。5年後、米国司法省と英国当局によるプリンス・グループと陳志の共同起訴により、事件はついに明るみに出ました。

私たちにとって、「あなたの財布でなければ、あなたのお金でもない」というフレーズは、ランダム性が前提となっている場合にのみ効果を発揮します。