9月23日、UXLINKはマルチシグウォレットの秘密鍵の漏洩を理由に攻撃を受けました。攻撃者はUXLINKトークンを鋳造し、1130万ドル以上で売却しました。Beosinセキュリティチームはこの攻撃の脆弱性分析と資金追跡を実施し、その結果を以下に共有します。

イベントレビュー

UXLINKコントラクトの秘密鍵が漏洩したため、攻撃者のアドレスが当該コントラクトのマルチシグネチャアカウントとして追加され、他の既存のマルチシグネチャアカウントはすべて削除されました。さらに、コントラクトの署名しきい値が1にリセットされたため、攻撃者のアドレスのみが署名してコントラクト操作を実行できるようになり、攻撃者はコントラクトを完全に制御できるようになりました。その後、攻撃者は追加のUXLINKトークンを発行し、利益を目的として販売を開始しました。

攻撃者は5つの追加トークンを発行しました。3つのトークン受信アドレス(0xeff9cefdedb2a34b9e9e371bda0bf8db8b7eb9a7、0x2ef43c1d0c88c071d242b6c2d0430e1751607b87、0x78786a967ee948aea1ccd3150f973cf07d9864f3)は、通貨交換、送金、クロスチェーンストレージを通じてUXLINKトークンをETHおよびDAIに交換し、ETHチェーンアドレスに保管しました。

盗難資金追跡

以下は、このセキュリティ インシデントにおける主な資金の流れに関する Beosin セキュリティ チームの分析です。

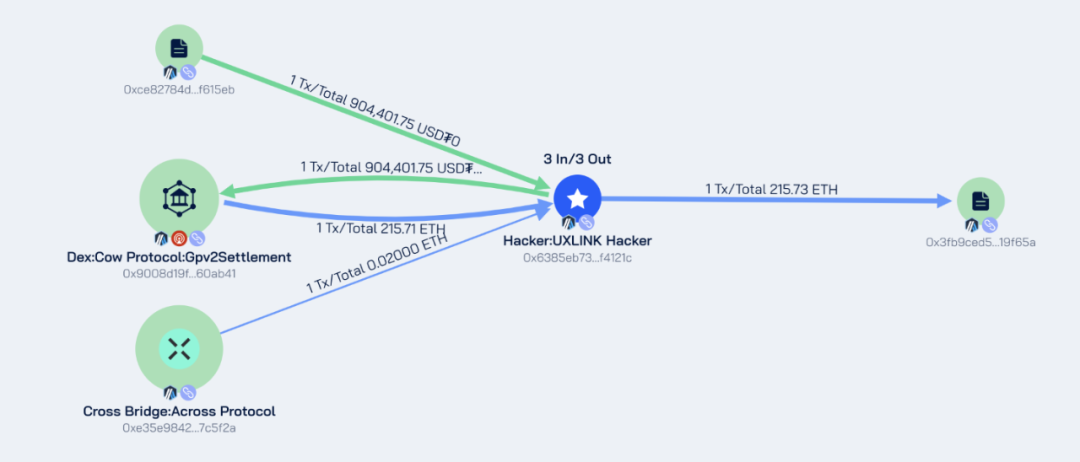

アービトラムチェーン

ハッカーのアドレス: 0x6385eb73fae34bf90ed4c3d4c8afbc957ff4121c

盗まれたアドレス: 0xCe82784d2E6C838c9b390A14a79B70d644F615EB

盗難金額の概算:904,401 USDT

ハッカーは資金を盗んだ後、904,401 USDTを215.71 ETHに変換し、クロスチェーン経由でEthereumアドレス0x6385eb73fae34bf90ed4c3d4c8afbc957ff4121cにETHを転送しました。

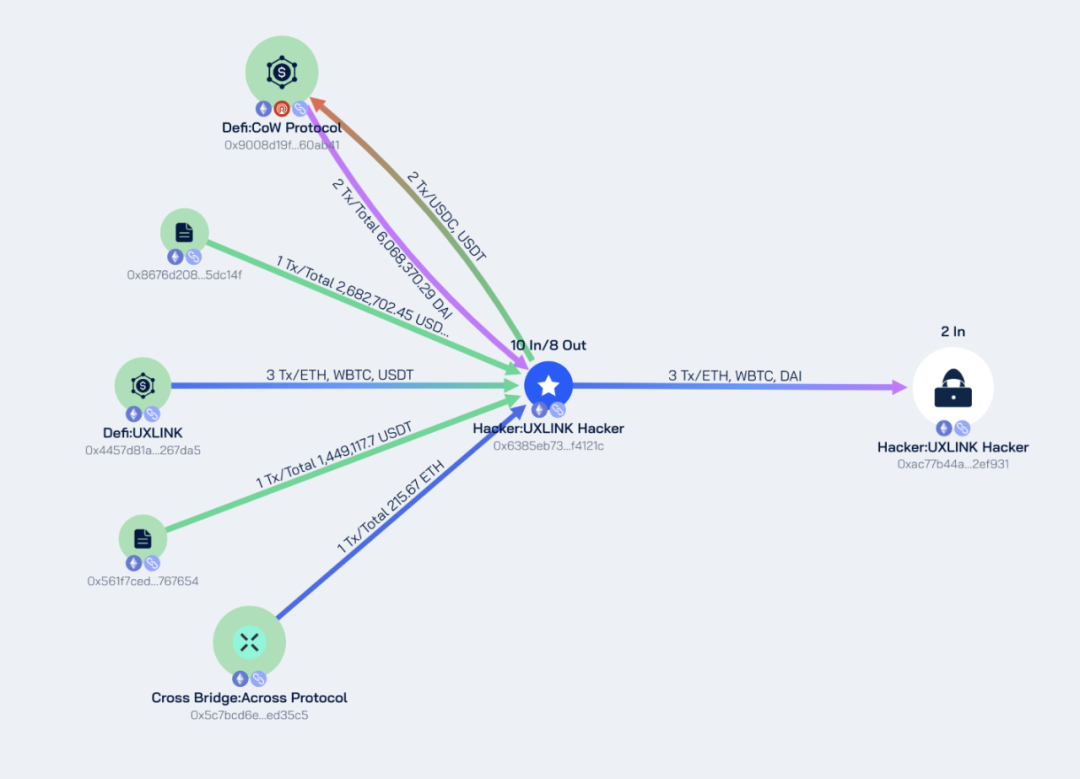

イーサリアムチェーン

ハッカーのアドレス: 0x6385eb73fae34bf90ed4c3d4c8afbc957ff4121c

盗まれたアドレス: 0x4457d81a97ab6074468da95f4c0c452924267da5, 0x8676d208484899f5448ad6e8b19792d21e5dc14f, 0x561f7ced7e85c597ad712db4d73e796a4f767654

盗まれた資金の概算:25.27 ETH、5,564,402.99 USDT、3.7 WBTC、500,000 USDC

ハッカーは資金を盗んだ後、5,564,402.99 USDTと500,000 USDCを6,068,370.29 DAIに交換し、最終的にアドレス0xac77b44a5f3acc54e3844a609fffd64f182ef931に送金しました。このアドレスの現在の残高は、240.99 ETH、6,068,370.29 DAI、3.7 WBTCです。

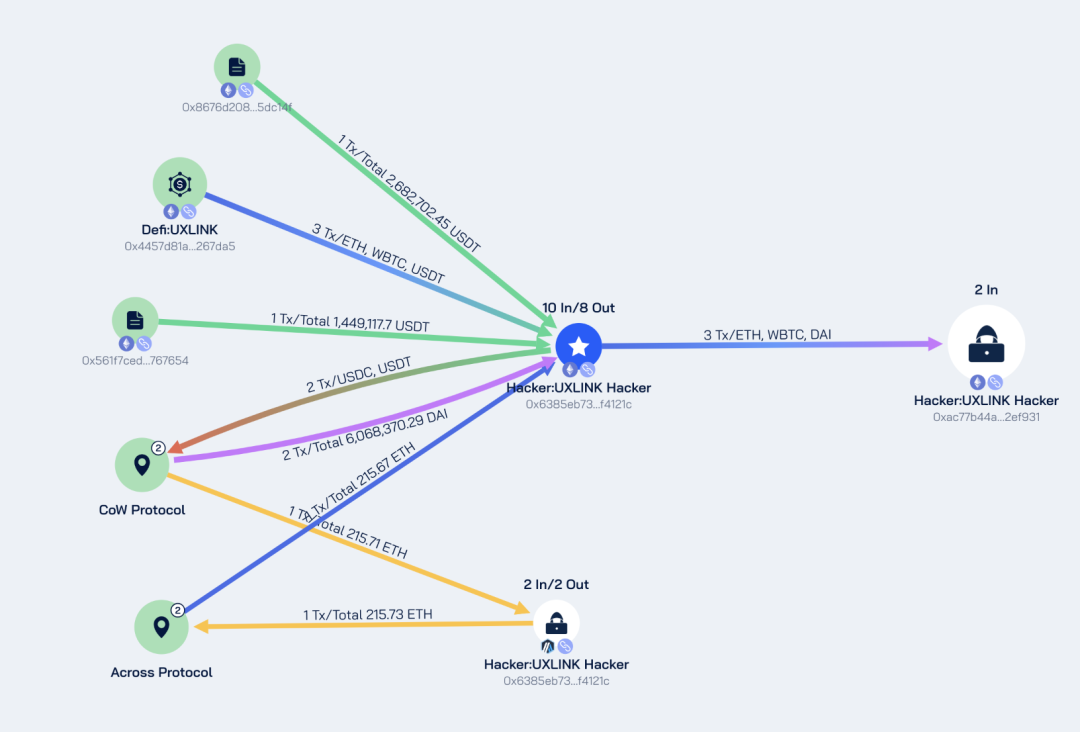

イーサリアムとアービトラムの主な資本フローは以下の図に示されています。

Beosin Trace の分析によると、盗まれた資金はすべて依然として攻撃者の複数のアドレスに保管されています。

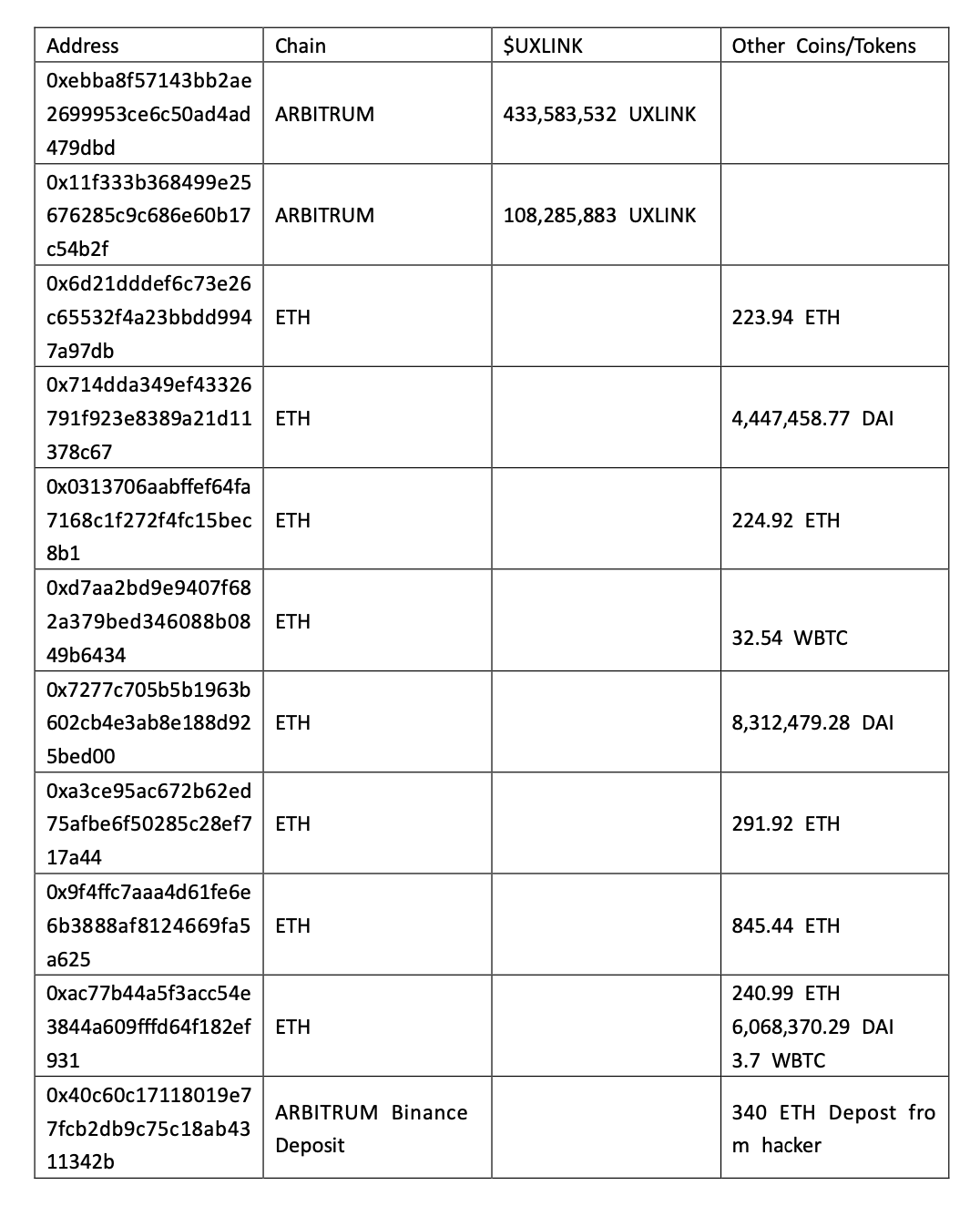

Beosin Traceは、攻撃者に関連するすべてのアドレスをブラックリストに登録し、追跡を続けています。現在、攻撃者の関連アドレスの残高は次のとおりです。