저자: BUBBLE

2025년 10월, 뉴욕 동부지방법원은 전례 없는 암호화폐 자산 압수 사건을 공개했는데, 이 사건에서 미국 정부는 시장 가치로 약 150억 달러에 달하는 127,271개의 비트코인을 압수했습니다.

코보 공동 창립자 선위는 법 집행 기관이 무차별 대입 공격이나 해킹을 통해 개인 키를 획득한 것이 아니라 무작위성 취약점을 악용했다고 밝혔습니다. 일부 포럼에서는 법 집행 기관이 프린스 그룹 임원 천즈와 그의 가족이 관리하는 서버와 하드웨어 지갑에서 지갑 니모닉이나 개인 키 파일을 직접 압수했다고 주장하지만, 구체적인 사실은 공개되지 않았습니다.

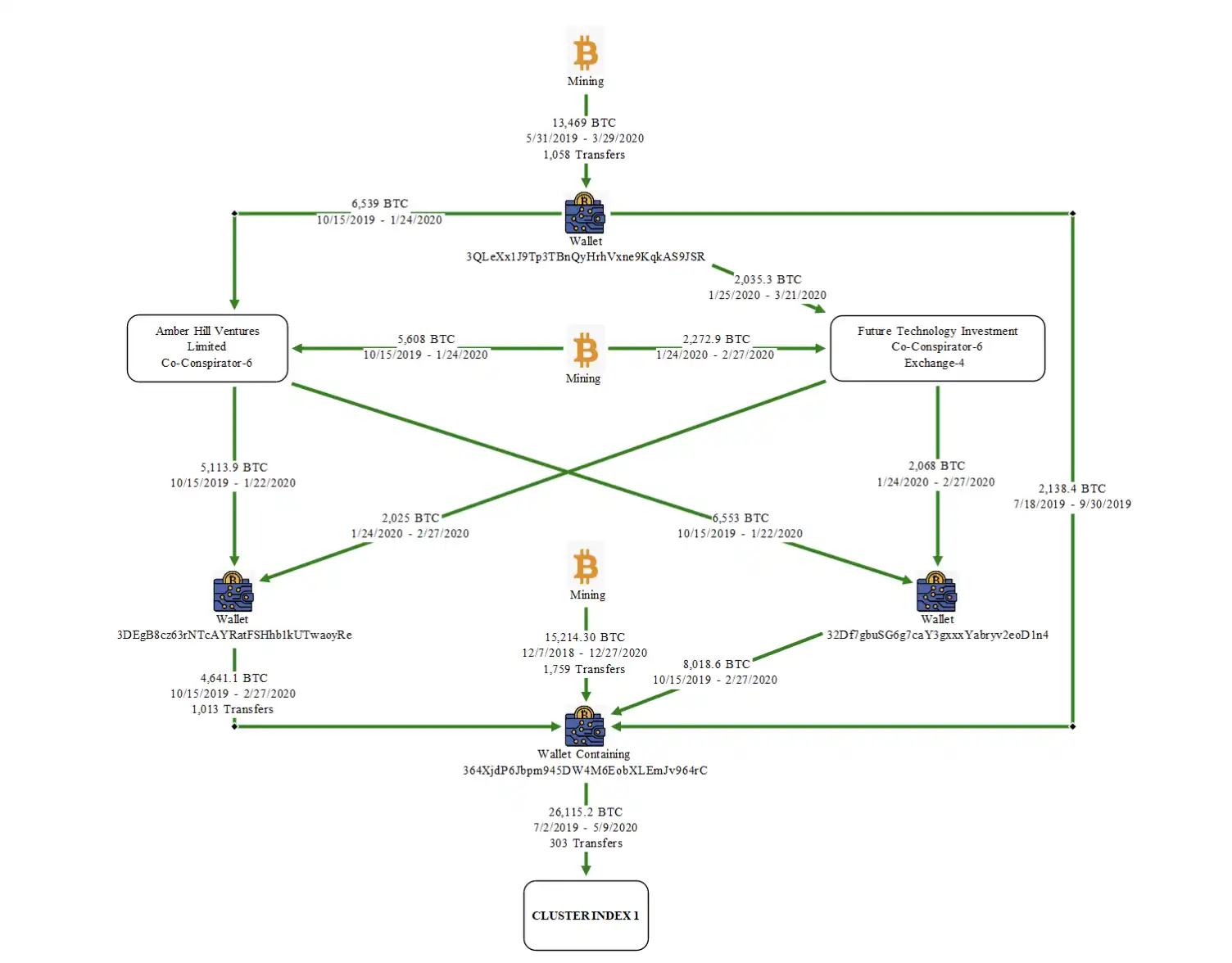

이 하드웨어 지갑은 이후 미국 재무부 산하 기관인 미국 연방보안관청(USMS)이 관리하는 다중 서명 콜드 스토리지로 이전되었습니다. 2025년 10월 15일 USMS가 공식 에스크로 주소로 서명한 9,757 BTC는 이 스토리지 시설에서 유래되었습니다. 미국 법무부의 기소장은 루비안을 캄보디아 프린스 그룹이 운영하는 자금 세탁 네트워크의 일부로 묘사하며, 이 범죄 집단이 채굴 풀에서 채굴된 "신규 코인"을 사용하여 사기 자금을 세탁하려 했다고 강조했습니다.

일부 커뮤니티 구성원은 온체인 데이터를 추적하여 이것이 2020년 후반에 취약점으로 인해 루빈 채굴 풀에서 도난당한 비트코인 배치라는 것을 확인했습니다. 루빈 채굴 풀은 2020년에 갑자기 등장했습니다. 팀 배경 정보도 없고 공개된 운영 모델도 없었지만, 컴퓨팅 파워는 단 몇 달 만에 세계 상위 10대 채굴 풀에 속했고, 한때 세계 컴퓨팅 파워의 약 6%를 차지했습니다.

보도에 따르면, 천즈는 프린스 그룹 내 다른 사람들에게 "비용이 들지 않아 상당한 수익을 올렸다"고 자랑했지만, 이 그룹이 천즈가 직접 설립한 것인지, 아니면 그가 나중에 조종한 것인지는 확실하지 않습니다. 그러나 이번 사건은 잠자던 거대 고래를 다시 수면 위로 끌어올리며, 2020년경에 도사리고 있던 지갑 개인 키 보안 사고를 재점검하게 만들었습니다.

연구자들이 나중에 이 사건을 다시 조사했을 때, 손상된 키 생성 과정에서 사용된 첫 번째 니모닉 문구의 처음 두 단어가 "Milk Sad"라는 것을 발견했고, 이 사건은 Milk Sad 사건으로 알려지게 되었습니다.

약한 난수의 숨겨진 위험

그리고 이 모든 것은 의사난수 생성기인 Mersenne Twister MT19937-32에서 비롯되었습니다.

비트코인 개인 키는 256비트 난수로 구성되어야 합니다. 이론적으로 가능한 조합은 2^256개입니다. 완전히 일관된 시퀀스를 생성하려면 256번의 동전 던지기에서 앞면과 뒷면이 완벽하게 일치해야 합니다. 이러한 일이 발생할 확률은 0이 될 수는 없지만, 거의 비슷합니다. 지갑 보안은 운이 아니라 이 거대한 잠재력에서 비롯됩니다.

그러나 루비안 채굴 풀과 같은 도구에서 사용하는 메르센 트위스터 MT19937-32 난수 생성기는 실제로 공정한 "동전 던지기 기계"가 아니며, 항상 제한적이고 규칙적인 범위 내에서 숫자를 선택하는 멈춘 장치일 뿐입니다.

해커가 이 규칙을 터득하면, 가능한 모든 취약한 개인 키를 대입 공격으로 빠르게 나열한 다음 해당 비트코인 지갑을 잠금 해제할 수 있습니다.

일부 지갑이나 채굴 풀 사용자의 보안에 대한 오해로 인해 2019년과 2020년 사이에 이 "약한 무작위 알고리즘"을 사용하여 생성된 많은 비트코인 지갑이 엄청난 부를 축적했고, 막대한 자금이 이 취약한 범위에 쏟아졌습니다.

Milk Sad 팀의 통계에 따르면, 2019년부터 2020년까지 이러한 취약한 키 지갑이 보유한 비트코인의 누적 수는 53,500개를 넘었습니다.

자금은 고래 수준의 중앙 집중식 이체 두 건에서 나왔는데, 2019년 4월, 네 개의 취약한 지갑이 단기간 내에 약 24,999개의 비트코인을 받았습니다. 또한 일일 채굴 수익에서도 자금이 조달되었는데, 일부 주소는 "lubian.com"으로 표시된 채굴자로부터 단 한 해 동안 14,000개 이상의 비트코인을 받았습니다. 현재 이러한 지갑은 22만 개가 있으며, 보유자들은 개인 키 생성 과정에 숨겨진 위험을 인지하지 못한 채 오늘날까지도 자산을 계속 투자하고 있는 것으로 보입니다.

2020년 말 대규모 대피

오랫동안 묻혀 있던 보안 위험이 2020년 말에 터졌습니다. 2020년 12월 28일, 해당 체인에서 비정상적인 거래가 발생했습니다. 루비안 취약 키 범위에 속하는 다수의 지갑이 몇 시간 만에 비워졌습니다. 약 136,951개의 비트코인이 한꺼번에 이체되었습니다. 당시 비트코인의 개당 가격은 약 26,000달러로, 이는 약 37억 달러에 달하는 금액입니다.

송금 수수료는 금액과 관계없이 75,000사토시로 고정되어 운영자가 비트코인 네트워크를 얼마나 잘 이해하고 있는지를 보여줍니다. 이후 일부 자금은 루비안 채굴 풀로 다시 유입되어 추가 채굴 보상을 받았습니다. 이는 송금된 자금이 모두 해커의 손에 들어간 것은 아니라는 것을 보여줍니다. 그러나 피해자들에게는 이미 손실이 확정된 상태였습니다.

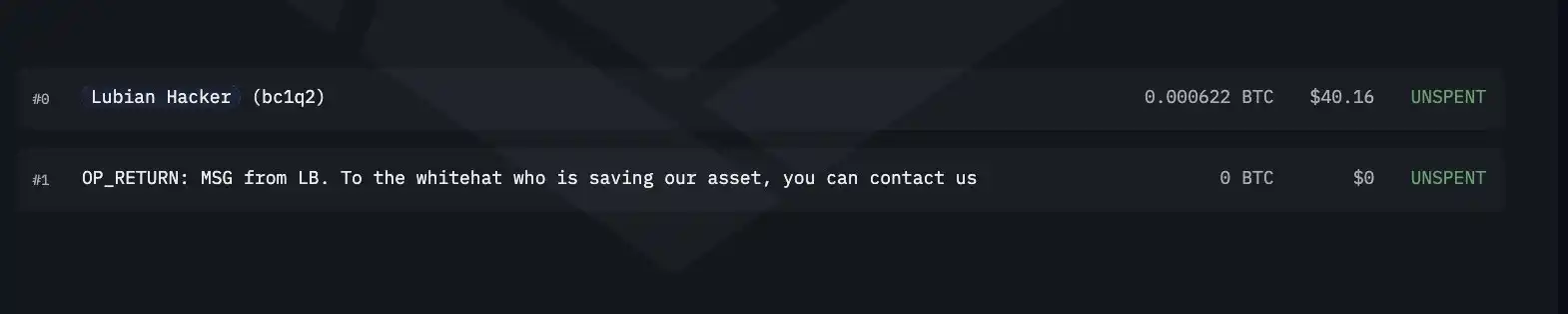

더욱 기이한 점은 일부 온체인 거래에 "자산을 보호하고 싶은 화이트햇 해커분들께는 1228btc@gmail.com으로 연락해 주십시오"와 같은 메시지가 포함되어 있다는 것입니다. 취약한 개인 키 주소가 노출되었기 때문에 누구든 이 주소로 메시지를 포함한 거래를 보낼 수 있으며, 이러한 메시지는 반드시 실제 피해자에게서 온 것이 아닐 수도 있습니다.

해커들의 장난이었는지, 아니면 피해자들의 도움 요청이었는지는 아직 밝혀지지 않았습니다. 중요한 것은, 이 막대한 금액의 송금이 즉시 절도로 간주되지 않았다는 것입니다.

이후 분석에서 Milk Sad 연구원들은 비트코인 가격 급등과 당시 채굴 풀 수익 중단을 고려할 때, 이번 도난 사건이 해커의 소행인지, 아니면 루비안 경영진이 고점에 지갑을 매각하고 재정비한 것인지 확신할 수 없다고 밝혔습니다. 연구원들은 "만약 도난 사건이 2020년에 발생했다면, 메르센 트위스터 취약 키 공격보다 더 이른 시점이겠지만, 가능성을 배제할 수는 없습니다."라고 밝혔습니다.

바로 이러한 불확실성 때문에 2020년 말의 자본 유출은 업계의 경각심을 불러일으키지 못했고, 그 후로 막대한 양의 비트코인이 수년간 체인에 그대로 남아 풀리지 않는 미스터리가 되었습니다.

따라서 루비안뿐만 아니라 이전 버전의 트러스트 월렛도 영향을 받았습니다. 2022년 11월 17일, 보안 연구팀인 레저 돈존(Ledger Donjon)은 트러스트 월렛의 난수 취약점을 바이낸스에 처음 공개했습니다. 레저 돈존 팀은 신속하게 대응하여 다음 날 GitHub에 수정 사항을 게시하고 영향을 받은 사용자들에게 알렸습니다.

그러나 트러스트 월렛은 2023년 4월 22일이 되어서야 해당 취약점과 보상 조치에 대한 세부 정보를 공식적으로 공개했습니다. 이 기간 동안 해커들은 이 취약점을 악용하여 여러 차례 공격을 감행했으며, 2023년 1월 11일에는 약 50비트코인을 훔치는 사건이 발생했습니다.

늦은 알람

그 사이 또 다른 프로젝트에서는 취약점이 생겨나고 있었습니다.

Libbitcoin Explorer 3.x의 bx seed 명령은 MT19937 의사난수 알고리즘과 32비트 시스템 시간을 시드로 사용하며, 생성된 키 공간에는 2^32개의 조합만 있습니다.

해커들은 빠르게 탐색 공격을 시작했고, 2023년 5월부터 온체인에서 소규모 도난 사건이 다수 발생했습니다. 7월 12일, 공격은 절정에 달했고, bx에서 생성된 많은 지갑이 비워졌습니다. 7월 21일, MilkSad 연구원들은 사용자들의 손실 문제 해결을 지원하던 중 문제의 근본 원인을 발견했습니다. bx 시드에 포함된 취약한 난수로 인해 개인 키에 대한 무차별 대입 공격이 가능했던 것입니다. 연구원들은 즉시 Libbitcoin 팀에 이 사실을 알렸습니다.

하지만 해당 명령어가 공식적으로 테스트 도구로 간주되었기 때문에 초기 소통이 원활하지 않았습니다. 결국 팀은 프로젝트 관계자들을 우회하여 8월 8일에 취약점을 공개하고 CVE 번호를 신청했습니다.

2023년에 이러한 사실을 발견한 Milk Sad 팀은 과거 데이터를 역분석했습니다. 그들은 2019년과 2020년 사이에 막대한 자금을 축적했던 약세 키 범위가 루비안과 관련이 있었고, 위에서 언급한 대규모 자금 이체가 2020년 12월 28일에 발생했다는 사실에 놀랐습니다.

당시 이러한 취약한 지갑에는 약 136,951개의 비트코인이 있었고, 그날 약 37억 달러에 달하는 막대한 유출이 있었으며, 마지막으로 알려진 움직임은 2024년 7월에 있었던 지갑 통합이었습니다.

다시 말해, 루비안 사건의 의심스러운 본질은 약한 무작위성 취약점이 드러난 후에야 드러났습니다. 놓친 경고 창은 이미 사라졌고, 당시 비트코인의 행방 또한 완전히 사라졌습니다. 5년 후, 미국 법무부와 영국 당국이 프린스 그룹과 천즈를 공동 기소하면서 사건은 마침내 밝혀졌습니다.

우리에게 "지갑이 아니라면 돈이 아니다"라는 문구는 무작위성이라는 전제 하에서만 효과적일 수 있습니다.