6 月 28 日,收益聚合器 Merlin Lab 遭到黑客攻击。

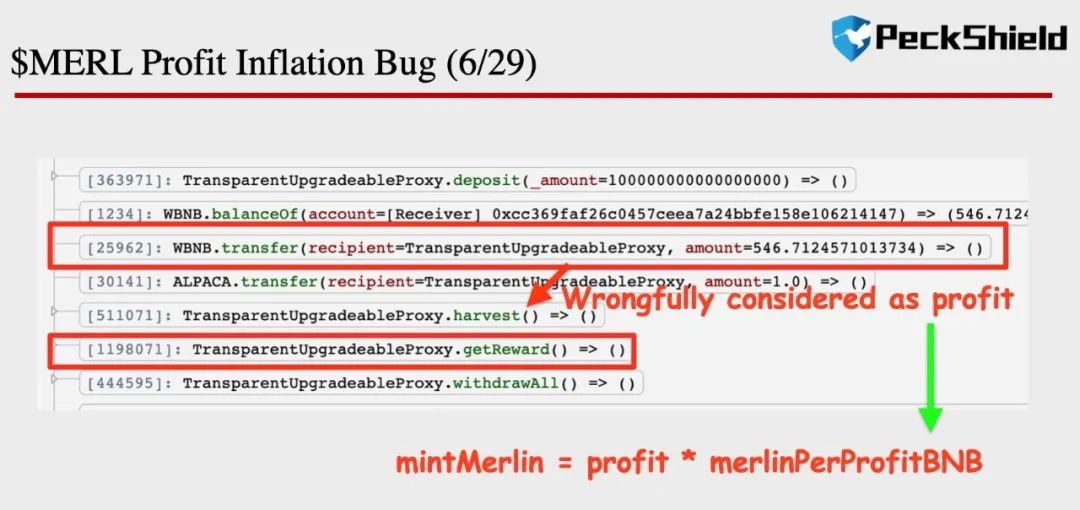

PeckShield「派盾」安全人员定位发现,收益聚合器 Merlin Lab 遭到黑客攻击源于 MerlinStrategyAlpacaBNB 中存在的逻辑漏洞,合约误将收益者转账的 BNB 作为挖矿收益,使得合约增发更多的 MERL 作为奖励。

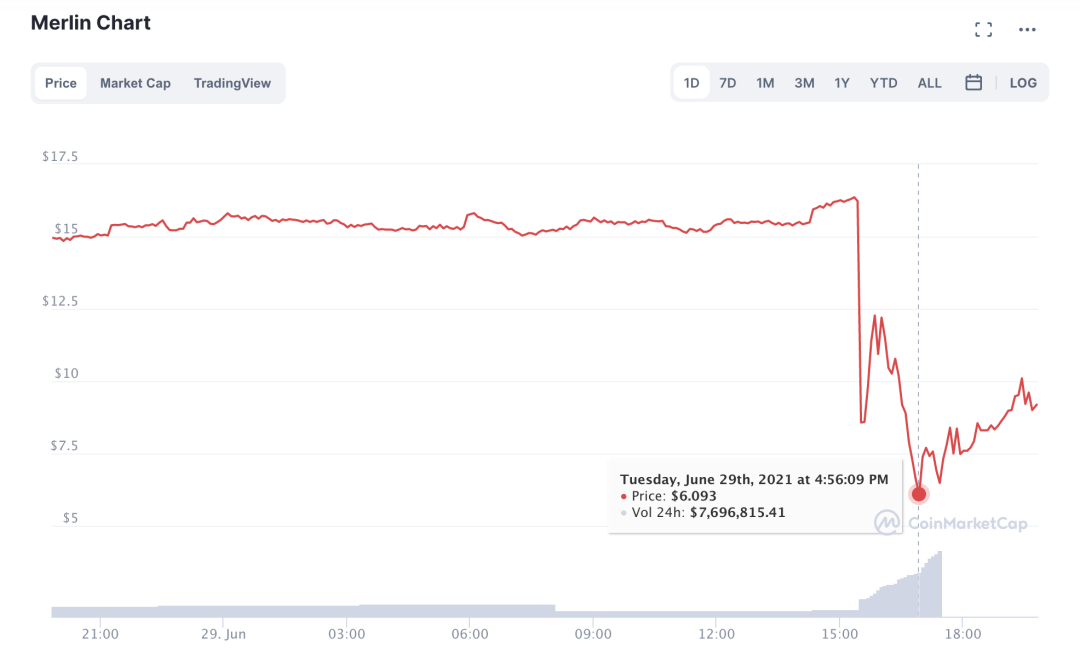

MERL 短时腰斩,从 $16.23 跌至 $6.09。

但 Merlin Labs 官网上显示的 MERL 波动不大。

这是一场协议与攻击者之间的博弈。与 Alpaca Finance 相关的单一资产机枪池今早刚刚上线 Merlin Labs 主网做测试,存在漏洞的合约尚未公布,也未提供给用户。当前存在漏洞的合约上显示的唯一账户是攻击者的 EOA,这会是一起明目张胆的内部作案吗?

如果合约还没有准备好,那为什么要急着部署在自己的主网上呢?

PeckShield「派盾」简述攻击过程:

攻击者先将 0.1 WBNB 放入机枪池;

紧接着攻击者又向合约中转入 546.71 BNB,使得合约认为收到 546.71 BNB;

当 strategy 计算收益时,合约误将收益者转账的 BNB 作为挖矿收益,使得合约增发更多的 $MERL 作为奖励。经过重复操作,攻击者获利 30 万美元。

上述时间线表明,实施这一攻击需要内幕信息,由于合约的部署、上线、审计经手多人,因此内幕人士有多个可能。

这不是第一起存在内部作案疑云的安全事件。匿名的黑客时代还将持续多久?

由于潜在的攻击者有迹可循,因此更容易排除和追踪潜在的名单,在这种情况下,可搜索的范围甚至比平常更小。

DeFi 还在持续发展中,近几个月我们看到增长率在变缓,开发人员陷入了更激烈竞争,而腐败的内部人员则帮助攻击者在台面下获益。

匿名斗篷的魔法还能维持多长时间?