这一周,遭到闪电贷攻击的 DeFi 协议的币价,就像 5 月的天气--说崩就崩。在眼下,频繁的闪电贷攻击再次上演,一周接连几个协议的代币价格险些归零,涉及到的损失金额数百上千万,DeFi 协议开发者真的在频遭攻击后提升对代码安全的重视了吗?

北京时间 5 月 24 日,PeckShield 「派盾」预警显示,Fork 收益聚合器 PancakeBunny 的 DeFi 协议 AutoShark Finance 遭到闪电贷攻击,受攻击事件的影响,Shark 的价格闪崩,跌幅短时达到 99%。

PeckShield 「派盾」第一时间追踪并分析发现,此次攻击手法与 5 天前遭到闪电贷攻击的 PancakeBunny 的攻击手段相似。

据 AutoShark Finance 介绍,它基于 BSC 链上 交易量 Top 3 的去中心化交易所 PantherSwap,而非 PancakeSwap,这使得它幸免于 PancakeBunny 的攻击。

用户可在 PantherSwap 上做市,获取的 LP 代币凭证,可以放入 AutoShark Finance 中产生复利收益。不幸的是,它没有逃过 Fork PancakeBunny 代码带来的同源漏洞攻击。

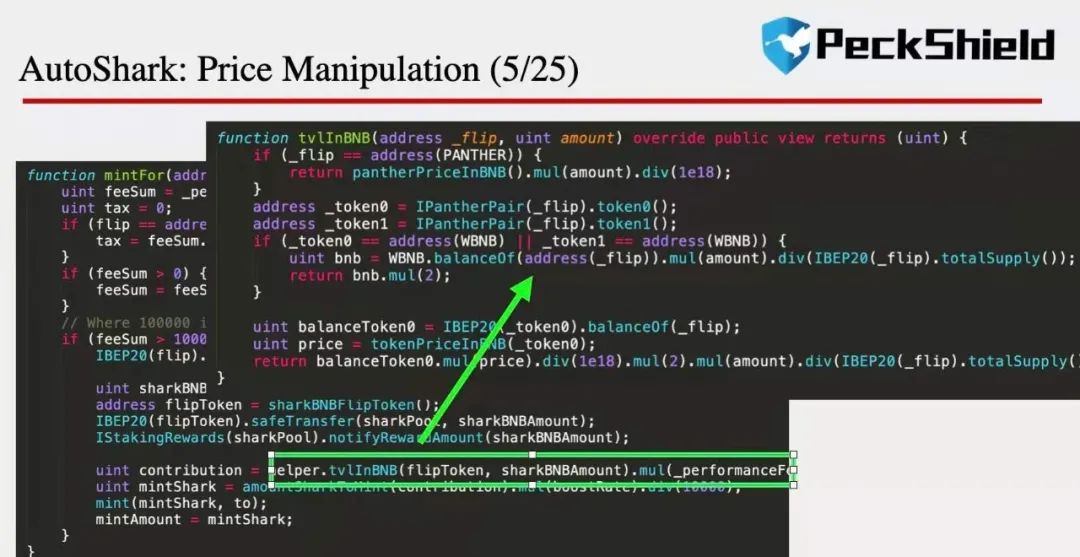

PeckShield 「派盾」简述攻击过程:

攻击者从 PancakeSwap 借出 10 万 BNB 的闪电贷,并将其中 5 万 BNB 兑换为 SHARK token,将剩余的 5 万 BNB 和兑换的 SHARK token 存入 PantherSwap 中增加流动性,获得对应的 LP Token;调用 getReward() 函数,流动性大量注入,抬高了 LP token 的价值,攻击者获得奖励 1 亿 SHARK 的奖励,攻击者抽离流动性后返还借出的闪电贷,完成攻击。随后,攻击者通过 Nerve(Angswap)跨链桥将它们分批次转换为 ETH,PeckShield「派盾」旗下的反洗钱态势感知系统 CoinHolmes 将持续监控转移的资产动态。

在 PancakeBunny 遭到闪电贷攻击后,AutoShark Finance 曾发文分析 PancakeBunny 的攻击原理,并强调了他们对安全的重视度:“我们共做了 4 次代码审计,其中 2 次正在进行中。”

同类 DeFi 协议被攻击后,协议开发者有没有真的及时检查自己的合约是否也存在类似的漏洞?是否提升了对于协议安全的重视度?从 AutoShark Finance 被攻击的事件来看,似乎还远远不够。

PeckShield 「派盾」相关安全负责人表示:“从已知的漏洞下手是攻击者在尚在发展的 DeFi 领域常用的觅食方法,对于 DeFi 协议安全的重视,不是嘴上说说而已,而是要做到吾日三省代码:协议上线前有没有做静态审计?其他协议遭到攻击后,有没有自查代码,检查是否出现类似漏洞?交互的协议有没有安全风险?”

此外,PeckShield 「派盾」提示投资者,在某一 DeFi 协议遭到攻击后,需加强对同类协议的关注,避免同源风险,当遭到攻击后其币价发生暴跌时,建议投资者不要轻易去抢反弹。