事件背景

零时科技区块链安全情报平台监控到消息,北京时间2023年2月3日,BSC链与ETH链上Orion Protocol受到黑客攻击,攻击者获利约300万美元,攻击者地址为0x837962b686fd5a407fb4e5f92e8be86a230484bd,被盗资金已转移至Tornado.Cash混币平台。零时科技安全团队及时对此安全事件进行分析。

漏洞及核心

Orion Protocol是一个交易聚合协议,用户可以进行代币交易,兑换以及跨链操作等。此处以BSC链攻击交易为例。

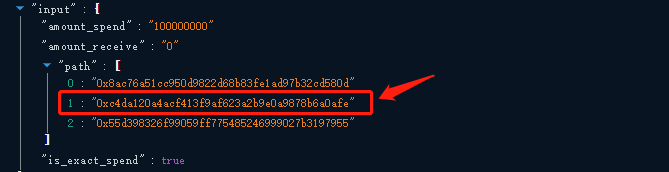

攻击者执行兑换操作,其中路径1代币由攻击者控制。

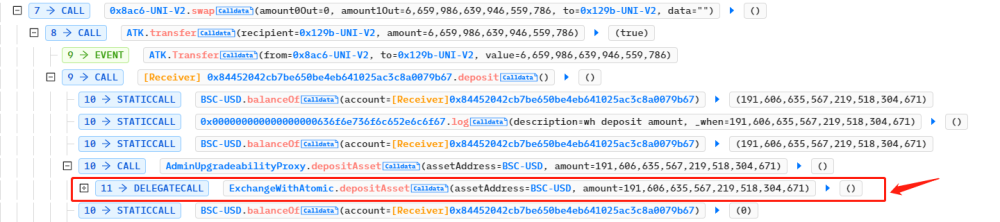

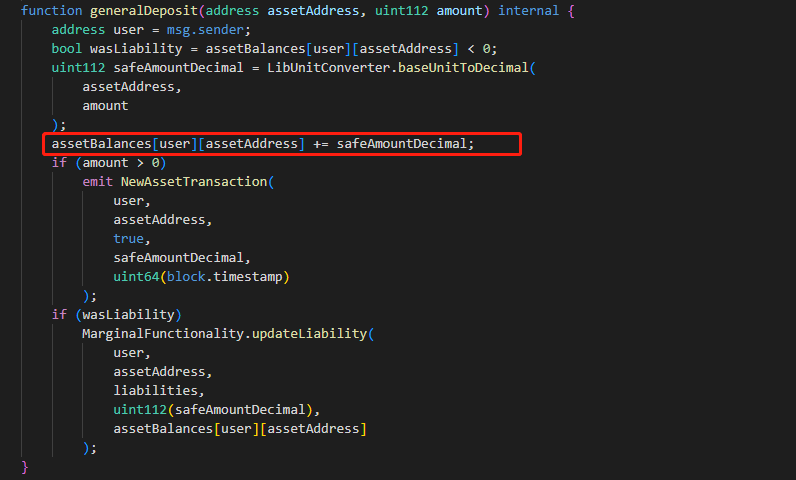

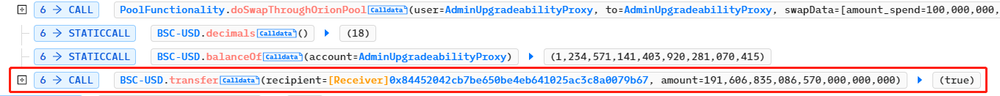

在执行第一次兑换后,转入攻击者构造的恶意合约中进行代币转账,转账函数由攻击者恶意构造,在恶意构造的转账函数中攻击者将通过闪电贷获得的191,606 USDT 调用ExchangeWithAtomic合约中depositAsset函数存入合约中,此时修改了assetBalances变量的值,但是在最终转账时并没有执行assetBalances变量的修改。

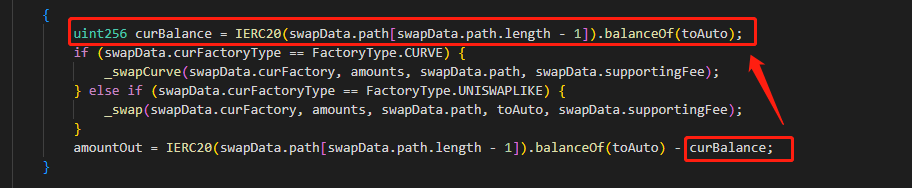

计算最终兑换代币数值是由当前代币余额减去执行兑换之前合约对应代币余额

由于在执行兑换过程中攻击者已经向合约转移大笔资金,因此攻击者兑换出的USDT资金变多

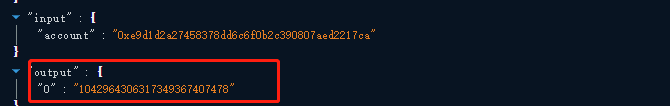

兑换前余额

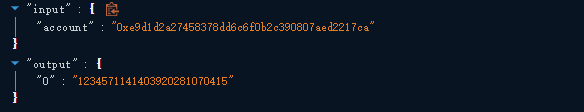

执行兑换操作后余额

攻击者在此次兑换中使用1USDC共兑换出191,606 USDT

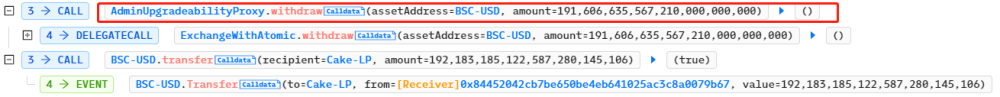

由于攻击者此前执行了depositAsset函数操作,但是兑换完成时并没有涉及到此函数中变量,攻击者仍可以通过调用withdraw函数取出之前通过depositAsset函数存入的资金。

资金来源及去向

- 资金来源

ETH链攻击地址资金来源为Bianace15交易所

![]()

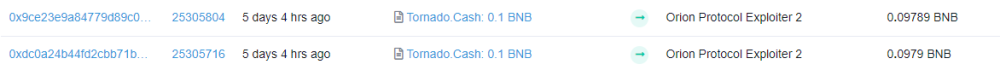

BSC链攻击地址资金来源为Tornado.Cash混币平台

- 资金流向

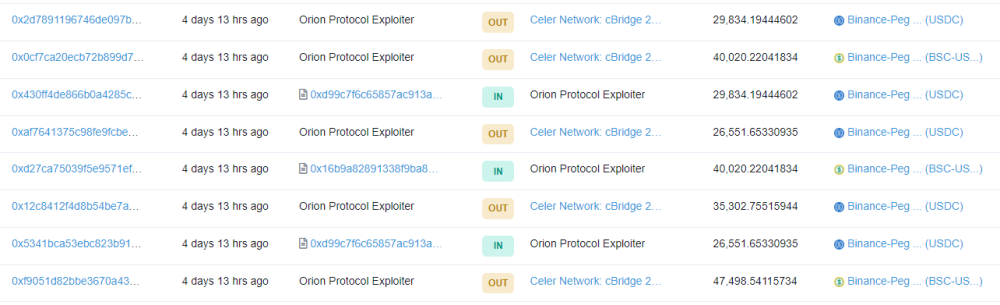

BSC链被盗资金通过跨链全部转移至ETH链攻击者地址

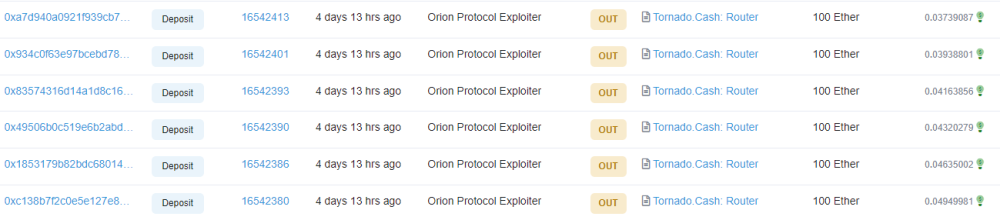

ETH链将被盗资金兑换为ETH共1100 ETH转移至 Tornado.Cash混币平台

总结及建议

此次攻击是由于ExchangeWithAtomic合约中对于合约内不同函数间的重入未做限定,使得攻击者能够通过调用构造的恶意合约实现重入操作,且合约中代币兑换后转出资金计算方式只受合约代币余额影响,因此攻击者在执行兑换时通过调用其他函数转入资金影响合约余额后将转入的资金取出实现获利。

🔹安全建议

- 建议对合约中涉及资金转移函数添加防重入机制保护,避免攻击者通过控制恶意合约进行攻击

- 建议项目方上线前进行多次审计,避免出现审计步骤缺失