事件分析:

@DeribitExchange于11月2日发布了Deribit热钱包被盗的消息

此次事件涉事地址包括:

0x58F56615180A8eeA4c462235D9e215F72484B4A3 (Addr1)

0x8d08aAd4b2BAc2bB761aC4781CF62468C9ec47b4(Addr2)

0xb0606F433496BF66338b8AD6b6d51fC4D84A44CD(Addr3)

下文会分别以Addr1,Addr2和Addr3代替。

Hyperlab安全分析员通过HyperLab AML平台分析得出:11月1日 (11:57:11 PM +UTC),Addr1地址先后分别转出6947 ETH, 0.65 ETH和20 ETH到Addr2地址。Addr2地址随后通过UniSwap进行了多次换币,换币总金额价值2143.94ETH,涉及的换币币种有USDC,WBTC, DAI和USDT。之后又分两笔金额分别为9080.18ETH和31.40ETH的交易转入地址Addr3。

截止发文时,被盗资产仍存储在Addr3地址中。事件发生第一时间,HyperLab对涉事地址迅速进行了标记。HyperLab将对相关地址动态进行持续追踪。

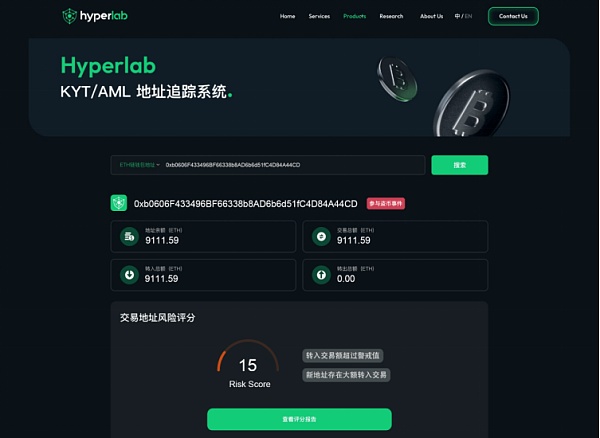

图1. Hyperlab AML平台对涉事地址0xb0606F433496BF66338b8AD6b6d51fC4D84A44CD的分析和标记

图2. Hyperlab AML平台对涉事地址0x8d08aAd4b2BAc2bB761aC4781CF62468C9ec47b4的分析和标记

图3. Hyperlab AML平台对本次盗币事件交易的追踪

HyperLab AML平台:

Hyperlab AML平台分析了数百个全球交易所、混币器、洗钱系统、赌博服务系统和已知的犯罪分子的钱包地址,利用机器学习和深度学习算法快递收集加密货币交易中产生的各种变量,最终通过算法对可疑地址和交易进行关联,从而对该交易进行风险评估。

为了方便专业用户的使用,Hyperlab 创建了一个强大的应用程序接口 (API),该接口可以快速对所有的加密货币交易进行风险评估。用户在通过API获得相应的评估结果之后,可自行决定是否继续深入调查追踪该笔交易是否违反了当地的反洗钱政策以及相应法规。如果用户需要,该API 还可以自动生成一个更深入,详细的分析报告以满足相应供监管机构的需求。

此外,针对没有相关知识背景的普通用户,Hyperlab AML平台还有另外一个交互式界面,支持此类用户对某些钱包地址进行深入调查分析,并为其提供评估结果,从而保护普通用户的财产及人身安全。

想要获得更多的信息?您可以访问我们的官方网站https://www.hyperlab.org/ 从而更加深入详细的了解我们的所有服务。