北京時間2025 年2 月21 日晚,加密世界迎來了震撼全球的安全危機。中心化交易平台Bybit遭遇了精心策劃的攻擊,導致價值14.6 億美元資產被盜。這不僅創下了加密領域的最大單次損失紀錄,更超越了2003 年伊拉克中央銀行10 億美元被盜案,成為全球金融史上金額最大的竊盜事件。

面對這場危機,Bybit 採取了一系列緊急措施:優先開放散戶提幣、分級限制機構客戶提幣,並藉助Bitget 等交易所及OTC 服務商的流動性支援。在短短12 小時內,Bybit 就恢復了全面提幣功能,避免了可能的擠兌風暴。 2 月24 日,Bybit CEO Ben Zhou 發佈公告稱已完全彌補ETH 虧空,但真正令業內震驚的是——被認為"牢不可破" 的冷錢包防線竟被攻破了。

這起安全事件不僅打破了冷錢包絕對安全的神話,也向整個加密貨幣行業敲響了警鐘:即使是最先進的技術防線,也無法完全抵禦針對人性弱點精心設計的社會工程學攻擊。當確認這次攻擊來自臭名昭著的北韓駭客組織Lazarus Group時,局勢變得更加複雜—— 被盜資金追回的可能性非常渺茫。

那麼,交易所究竟是如何儲存用戶資產的呢?冷錢包為何被視為"終極防線"?攻擊者又是如何突破這道防線的?讓我們深入了解這起史無前例的數位資產竊盜案背後的技術細節與安全隱患。

數位金庫的兩道防線:交易所的資產存儲

加密資產儲存基礎:

熱錢包和冷錢包

加密貨幣交易所的資金儲存方式,可以透過傳統銀行的存款管理來類比。銀行每天都要應付大量客戶的存取款需求,他們會在櫃檯準備一定數量的現金(相當於"流動資金"),但大部分錢都會存在金庫裡(相當於"儲備金")。加密交易平台的運作方式也遵循類似的思路。

交易所會把用戶的加密貨幣分成兩部分儲存:一部分放在"熱錢包",另一部分存在"冷錢包"。熱錢包就像銀行的櫃檯,直接連接互聯網,方便用戶快速訪問和交易。交易所會在熱錢包中保留約5-10% 的資金,用於滿足用戶的日常交易需求。但熱錢包因為始終在線,就像把錢放在路邊,容易成為駭客的首要攻擊目標。攻擊者通常會透過釣魚攻擊、惡意軟體等手段來攻擊熱錢包。例如,2019 年Binance 熱錢包曾因API 金鑰洩漏被盜7,000 枚BTC。

大部分資金(通常佔90-95%)則存放在冷錢包中。冷錢包像是銀行的地下金庫,完全與網路隔離,資金的提領需要經過嚴格的多重驗證和批准。要動用冷錢包中的資金,必須經過多個管理員的層層驗證,就像金庫的門需要多把鑰匙才能打開。正是這種物理隔離和多重認證的安全措施,使得冷錢包被認為是最安全的儲存方式。

冷錢包百分百安全嗎?

雖然冷錢包被認為是最安全的儲存方式,但絕對安全並不存在。就像金庫雖然堅固,但仍然可能被攻破,冷錢包也有它的弱點,這些風險主要來自三個方面:

人為因素:如果負責管理冷錢包的人被成功釣魚或被社會工程攻擊,攻擊者可能會透過取得管理員的憑證或資訊來存取冷錢包。

技術漏洞:如果用於簽署交易的裝置被植入了木馬,或是在連接網路進行轉帳時被駭客劫持,資金同樣會面臨風險。

多簽機制失效:理論上,多重簽章(多簽)要求多個金鑰持有者批准交易,但如果攻擊者能夠欺騙每位簽章者,或控制了多簽門檻所需的足夠數量的金鑰,安全機制就會被繞過。

Bybit 被駭事件:社會工程攻擊手法剖析

Bybit 冷錢包是如何被攻陷的?

Bybit 採用了目前加密貨幣產業公認最安全的資產保管方案——Safe 多簽錢包結合硬體冷錢包。這種方案設定了3/3 的簽章門檻,意味著必須有全部三位私鑰持有者同時授權才能執行任何資產轉移操作。更關鍵的是,這些私鑰都儲存在完全離線的硬體錢包中,理論上已經建構了幾乎牢不可破的安全壁壘。

然而,駭客並沒有直接攻擊這些技術防線,而是選擇了更隱密的方式——社會工程攻擊。他們首先透過某種方式成功入侵了三位簽署者的電腦系統,在暗處耐心觀察並記錄他們的操作習慣、內部溝通方式和轉帳流程。

在充分觀察一段時間後,駭客瞄準了冷錢包向熱錢包轉移資金的過程。根據CEO Ben Zhou 透露,這種轉移操作通常每兩到三週進行一次,每次涉及的資金量龐大,主要是為了滿足熱錢包日常的交易需求。於是攻擊者提前3 天部署了一個有後門的惡意合約。當簽署者在進行日常操作時,攻擊者悄悄將正常的交易請求替換為他們提前部署好的惡意合約。簽名者在簽名時並未察覺到這一點,因為他們看到的是一筆普通的轉帳交易,但實際上,他們簽署的是一個讓駭客接管錢包控制權的交易。由於攻擊者完全控制了員工的電腦,他們所看到的交易資訊是假的,但簽名卻是真實的。

事後分析表明,攻擊者只透過一次偽造簽名攻擊就奪取了Safe 錢包的所有者權限,這強烈暗示不止一台設備被攻陷,且攻擊者很可能已在Bybit 內網潛伏多時,掌握了充分的內部情報。即使最先進的技術防線,也無法抵抗針對人性的精心設計的社會工程攻擊。

人性弱點:什麼是社會工程攻擊?

社會工程學攻擊是一種成本高、手段複雜但效果極為顯著的攻擊方式。與技術性攻擊不同,社會工程攻擊主要透過操控的心理和行為來獲取機密資訊或控制權限。攻擊者不直接針對系統,而是利用人們的信任、疏忽和習慣,誘使目標主動洩漏資訊或執行某些操作。

常見的攻擊手段包括發送釣魚郵件、植入惡意軟體,或利用個人安全習慣中的漏洞(如弱密碼、未啟用雙重驗證等)。攻擊者可能偽裝成專案方或公司內部同事,透過電話、郵件或社群媒體聯繫員工,誘使他們點擊惡意連結或洩漏帳戶資訊。例如,攻擊者可能假裝需要開發人員的幫助來調試程式碼,並承諾提前支付報酬,以獲取信任。

社會工程學攻擊的最大威脅在於,它能夠繞過傳統的技術安全防護。攻擊者通常利用人類的情感、好奇心或恐懼感等弱點發動攻擊,隱蔽性極強。這些攻擊不像病毒或惡意軟體那樣立刻顯現,攻擊者可以在後台潛伏長時間,悄悄收集資訊並滲透,直到合適的時機才突然發動攻擊。

Lazarus 的可怕戰績:累計盜取60 億美元

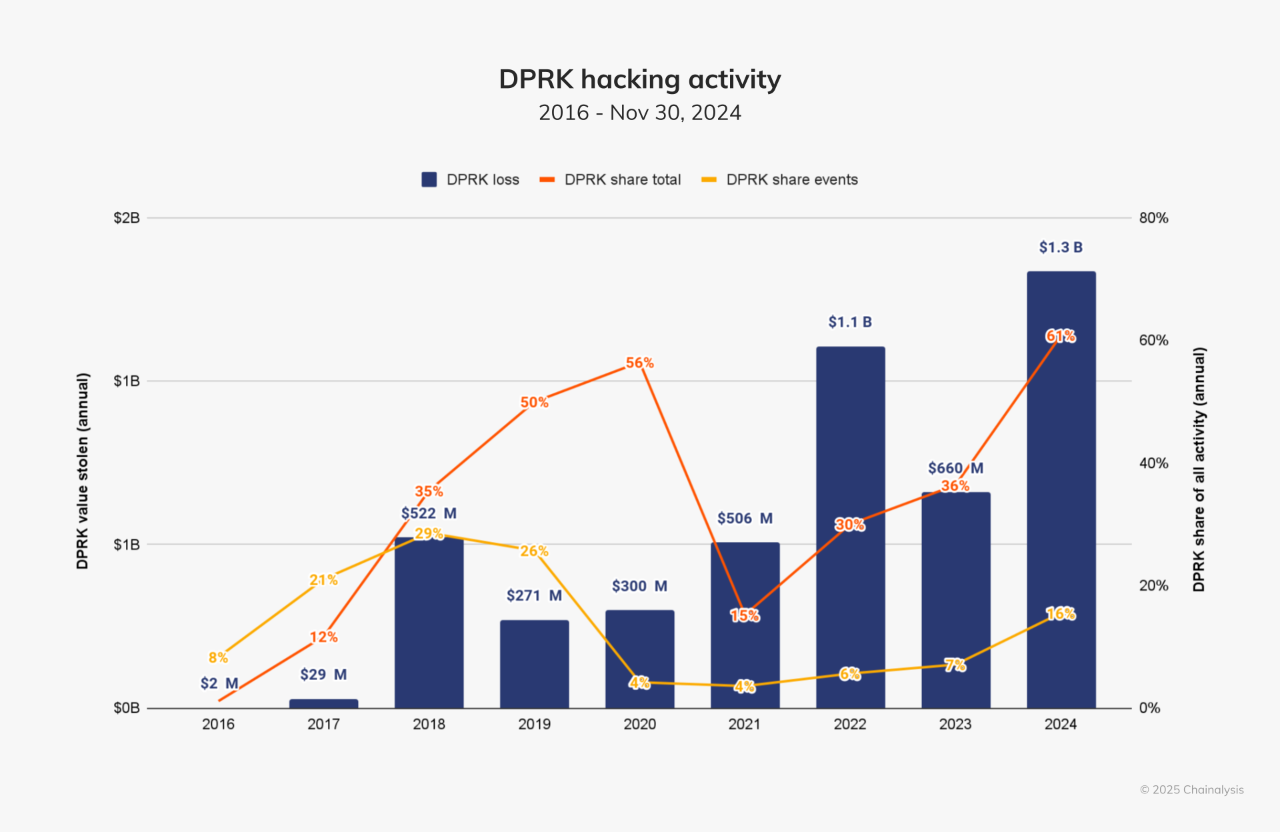

北韓駭客組織Lazarus Group 自2009 年開始活躍,2016 年起將目標轉向加密領域。 Chainalysis 報告顯示,從2016 - 2024 年,Lazarus Group 盜竊總額超過了46 億美元。其中2024 年盜了13.4 億美元;2023 年盜了6.6 億美元,2022 年盜了11 億美元。加上2025 年此次bybit 事件,Lazarus Group 在加密領域迄今為止的總竊盜金額直接超過了60 億美元。

🔍 關於該組織的更多詳細信息,可查閱聯合國這份615 頁的報告:

https://documents.un.org/doc/undoc/gen/n24/032/68/pdf/n2403268.pdf

Ronin 事件:虛假Offer 盜取6.2 億美元

2022 年3 月23 日,加密遊戲巨頭Axie Infinity 的以太坊側鏈Ronin遭遇了加密貨幣史上最大規模的駭客攻擊之一。北韓駭客組織Lazarus 透過一次精心策劃的社會工程攻擊,成功竊取了驚人的6.2 億美元數位資產。令人震驚的是,直到攻擊發生6 天后,有用戶報告無法提取5,000 ETH 時,專案方才發現資金庫已被洗劫一空。

這次攻擊始於一個看似普通的招募誘餌。 Lazarus 組織偽造了一家虛構公司的身份,透過LinkedIn 以極具吸引力的高薪職位聯繫了Sky Mavis(Axie Infinity 母公司)的一名高級工程師。這位工程師被誘人的薪資條件所吸引,積極參與了多輪"面試" 過程,並在其中一輪面試中收到了看似正規、帶有“工作offer” 的PDF 文件。

工程師在公司電腦上下載並打開了這份文檔,殊不知這個簡單的操作已經為攻擊者打開了通往Ronin 區塊鏈網路的大門。惡意檔案透過感染鏈條悄無聲息地滲透,最終讓攻擊者控制了Ronin 網路中的四個驗證器節點和一個Axie DAO 節點。由於Ronin 設定的是如果九個驗證者節點中有五個批准,則可以將資金轉出。有了這五個節點的控制權,駭客輕鬆繞過了安全機制,轉移走了巨額資金。

CoinsPaid:

潛伏6 個月的精密攻擊

2023 年7 月22 日,加密支付平台CoinsPaid 熱錢包遭到了Lazarus 組織的攻擊,導致約3,730 萬美元的資金被盜。駭客展現了驚人的耐心,花費近6 個月時間精心追蹤和研究CoinsPaid,逐步累積公司內部運作情報。

從2023 年3 月開始,CoinsPaid 就記錄了多次針對公司的攻擊嘗試,包括社會工程攻擊、DDoS 攻擊和暴力破解等。攻擊者持續升級戰術,從技術諮詢請求到賄賂員工,再到偽裝成知名加密公司的招募人員,開出高達每月16,000 - 24,000 美元的薪水。

經過6 個月的失敗嘗試,最終,一名員工回應了偽裝成Crypto.com 的工作邀請,在"面試" 過程中安裝了含有惡意代碼的應用程序,用於"技術測試任務"。攻擊者取得了檔案和金鑰,建立了與公司基礎設施的連接,最終成功從CoinsPaid 的熱錢包中竊取了資金。

產業反思與未來挑戰

冷錢包安全神話的破滅

這起創紀錄的竊案為整個加密貨幣產業敲響了警鐘。首先,這次事件打破了冷錢包絕對安全的神話。雖然冷錢包被視為保護加密資產的最安全方式,但這次攻擊證明即使是冷錢包也有其脆弱點。

根據事後CEO Ben Zhou 的反思,"我們的冷簽完全可以分散到幾個錢包,不至於把所有以太坊放一個錢包裡。" 這代表著一種思維轉變,不再是想著如何永遠不被盜,而是假設會被盜後,如何確保損失不至於讓交易所一無所有,而是控制在能承受的範圍內。未來,交易所和錢包開發者需要探索更高層級的安全措施,如採用零知識證明等先進加密技術、優化多重簽名機制,甚至考慮物理隔離與生物辨識技術結合的方案。安全不再只是一道防線,而是需要多層次、立體化的防護體系。

多簽錢包的安全隱患

Bybit 被駭事件也引發了大家對多簽錢包安全性的深刻反思。在多簽交易中,當第一筆交易提交後,後續簽名者可能會盲目信任第一個人的交易數據,直接進行簽名,而忽略了獨立交叉檢查的重要性。這種做法其實違背了多簽機制的設計初衷。

這次事件揭露了傳統多簽方案的重大缺陷:缺乏獨立的交易驗證層,導致攻擊者可以透過操控介面或合約邏輯欺騙簽署者。為了避免類似的安全事件,業界需要加強對多簽機制的審查和規範,確保每一步都經過獨立驗證。產業需要推動與各大硬體錢包廠商的深度合作,在保留其原有安全方案的基礎上,建構獨立的第三方簽章審查通道。目前大部分鏈上總鎖定價值(TVL)的資產都託管在多簽管理的合約中,包括跨鏈橋、DeFi 協議等核心基礎設施。如果在合約管理過程中缺乏嚴格的審核和操作規範,類似的安全事件很可能會再次發生。

監管變革與產業透明度

這次攻擊事件後,全球監管機構很可能加強對交易所的安全審查,要求交易所定期公開審計報告,證明其資產儲備和安全措施達標。 Bybit 在這次事件中經歷了有史以來最多的提款數量,總共收到了超過35 萬筆提款請求。但沒有發生擠兌,大概在12 小時左右,出入金水位就恢復正常。

Bybit 的審計公司Hacken 也發聲表示,確認現金和代幣儲備完全可以涵蓋這15 億美元的損失。如果遇到資產儲備不足的平台,後果可能不堪設想。因此,加強監管,不僅能淘汰那些安全意識薄弱的平台,還能提升整個產業的透明度與信任度,推動產業朝更健康、更安全的方向發展。

駭客科技進化:AI

和自動化攻擊的威脅

更令人擔憂的是,北韓Lazarus Group 等組織的技術正在迅速演化。他們的攻擊手法變得更加隱密、精確,甚至可能開始將人工智慧技術融入攻擊鏈中。未來,我們可能會面臨更複雜和自動化的攻擊手段,包括基於AI 的精準釣魚攻擊、更難以分辨的深度偽造影片、對Web3 開發工具鏈的滲透等。這些技術的發展意味著安全防護措施將面臨更高的挑戰,產業必須時刻保持警惕,並加強技術更新和防禦體系的建設。

結論:Web3 安全是一場持續的博弈

Web3 的安全問題不僅僅是一個單一的挑戰,它是一場沒有終點的馬拉松。隨著技術不斷演進,攻防雙方的博弈將持續升級。只有將安全意識深入產業的每一個環節,從程式碼編寫到使用者操作,才能真正建立起一個可靠的加密貨幣生態系統,保障產業的長遠發展。

References:

- https://www.theblock.co/post/156038/how-a-fake-job-offer-took-down-the-worlds-most-popular-crypto-game

- https://coinspaid.com/company-updates/the-coinspaid-hack-explained/

- https://www.chainalysis.com/blog/crypto-hacking-stolen-funds-2025/

- https://documents.un.org/doc/undoc/gen/n24/032/68/pdf/n2403268.pdf

- https://mp.weixin.qq.com/s/imC09I6Ty5aMkkENZTMOVg