著者: リズ&リサ

編集者:シェリー

背景

暗号資産の分野では、ソーシャルエンジニアリング攻撃がユーザー資金のセキュリティに対する大きな脅威になりつつあります。 2025年以降、Coinbaseユーザーを狙ったソーシャルエンジニアリング詐欺が多数発生し続け、コミュニティから幅広い注目を集めています。コミュニティの議論から、このような事件が単発的なケースではなく、持続的かつ組織的な特徴を持つ一種の詐欺であることが容易にわかります。

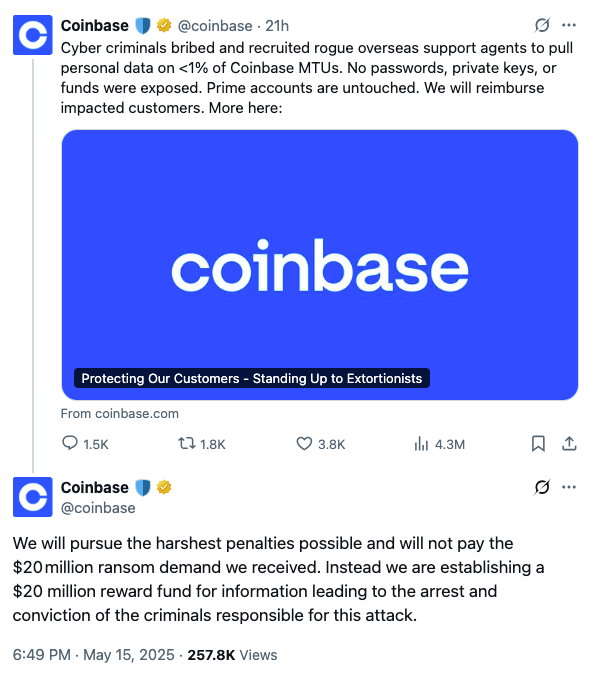

5月15日、CoinbaseはCoinbaseに「ゴースト」がいるという以前の推測を確認する発表をリリースした。米国司法省(DOJ)がデータ漏洩事件の捜査を開始したと報じられている。

この記事では、複数のセキュリティ研究者や被害者から提供された情報をまとめ、詐欺師が使用する主な手口を明らかにし、プラットフォームとユーザーの両方の観点から、そのような詐欺に効果的に対処する方法を探ります。

(https://x.com/coinbase/status/1922967576209998133)

歴史的分析

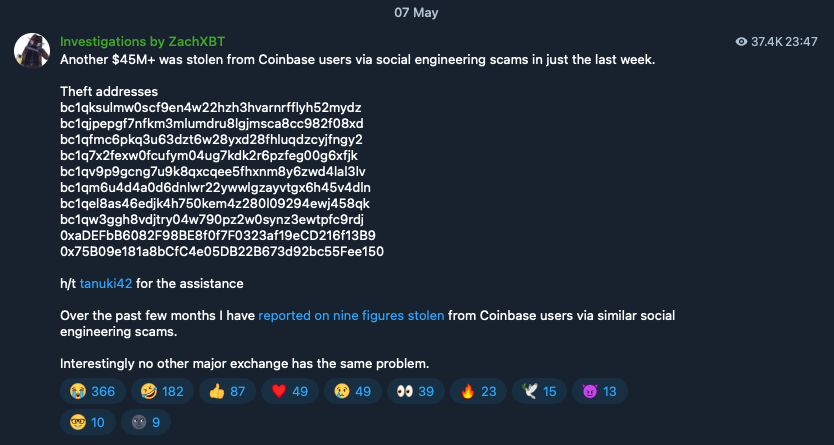

「過去1週間だけで、ソーシャルエンジニアリング詐欺によりコインベースのユーザーから4500万ドル以上が盗まれた」とチェイナリシスのザック刑事は5月7日のテレグラムの更新で述べた。

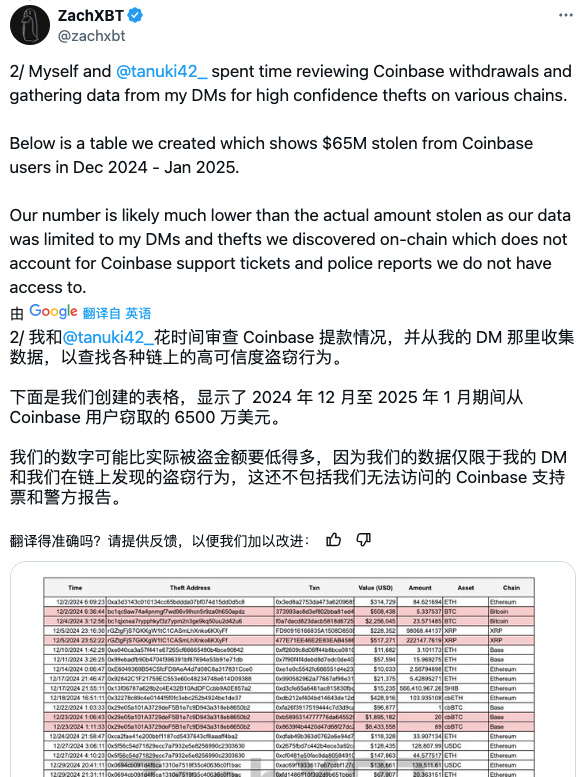

過去1年間、ザックは自身のテレグラムチャンネルやXプラットフォームでCoinbaseユーザーの盗難事件を何度も公表しており、被害者の中には数千万ドルを失った人もいる。ザック氏は2025年2月に詳細な調査結果を発表し、2024年12月から2025年1月までの期間だけで同様の詐欺により盗まれた資金の総額は6,500万ドルを超えており、コインベースが深刻な「ソーシャルエンジニアリング詐欺」危機に直面していることを明らかにした。このような攻撃は、年間平均3億ドルの規模でユーザー資産のセキュリティを侵害し続けています。彼はまた次のようにも述べた。

- この種の詐欺を主導するグループは、主に 2 つのカテゴリに分けられます。1 つは COM サークルの低レベルの攻撃者 (スキッド) であり、もう 1 つはインドを拠点とするサイバー犯罪組織です。

- 詐欺グループは、標準化された方法と成熟したレトリックのプロセスを使用して、主にアメリカのユーザーをターゲットにしています。

- 実際の損失額は、Coinbase のカスタマー サービス チケットやアクセスできない警察の報告書記録などの未公開情報が含まれていないため、チェーン上で確認できる統計よりもはるかに高くなる可能性があります。

(https://x.com/zachxbt/status/1886411891213230114)

詐欺の手口

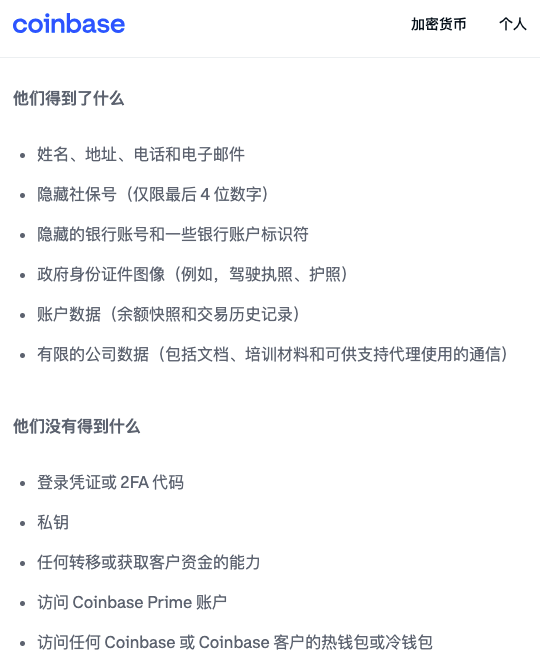

この事件では、Coinbaseの技術システムはハッキングされていません。詐欺師は社内従業員の権限を悪用して、一部のユーザーの機密情報を入手しました。この情報には、名前、住所、連絡先情報、アカウントデータ、ID カードの写真などが含まれます。詐欺師の最終的な目的は、ソーシャル エンジニアリングを使用してユーザーに送金を誘導することです。

(https://www.coinbase.com/blog/protecting-our-customers-standing-up-to-extortionists)

このタイプの攻撃方法は、従来の「広範囲に網を張る」フィッシング手法を変え、「テーラーメイド」のソーシャルエンジニアリング詐欺とも言える「精密攻撃」へと変化しました。犯罪を犯す典型的な経路は次のとおりです。

1.「公式カスタマーサービス」としてユーザーに連絡する

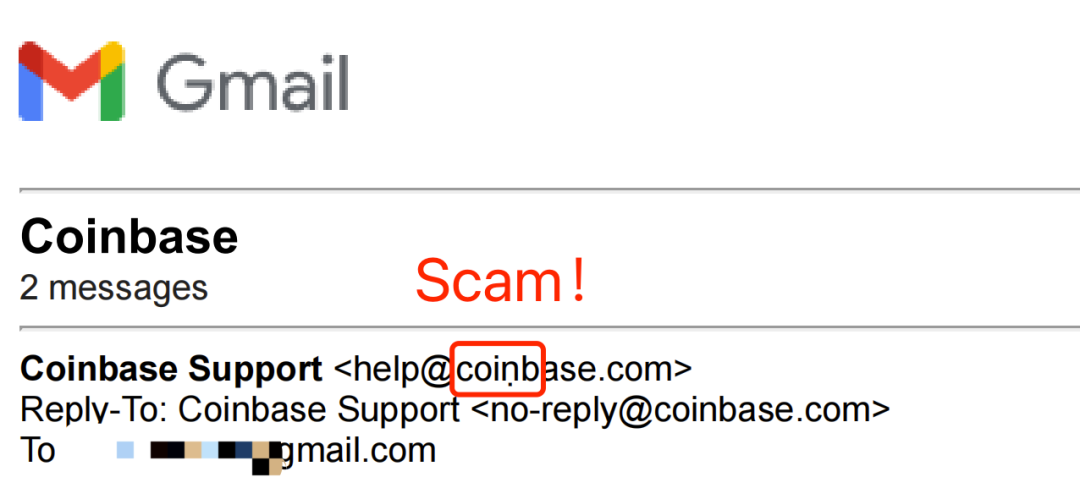

詐欺師は偽の電話システム(PBX)を使用してCoinbaseのカスタマーサービスになりすまし、ユーザーに電話をかけて「アカウントに不正ログインが発生した」または「異常な引き出しが検出された」と伝え、緊急事態の雰囲気を作り出します。その後、偽の作業注文番号や「回復プロセス」リンクを含む模擬フィッシングメールやテキストメッセージを送信し、ユーザーに行動を起こすよう誘導します。これらのリンクは、複製された Coinbase インターフェースを指している可能性があり、公式ドメインからのように見える電子メールを送信することさえあります。その一部は、セキュリティ保護を回避するためにリダイレクト技術を使用しています。

2. ユーザーにCoinbase Walletをダウンロードするよう案内する

詐欺師は「資産を守る」ことを理由に、ユーザーを「安全なウォレット」に資金を移すように誘導します。また、ユーザーが Coinbase Wallet をインストールするのを支援し、元々 Coinbase でホストされていた資産を新しく作成されたウォレットに転送するように指示します。

3. 詐欺師が提供したニーモニックフレーズをユーザーに使用させる

従来の「詐欺的なニーモニックフレーズ」とは異なり、詐欺師は自ら生成したニーモニックフレーズのセットを直接提供し、ユーザーがそれを「公式の新しいウォレット」として使用するように誘導します。

4. 詐欺師が資金を盗む

被害者は、神経質になり、不安になり、「カスタマーサービス」を信頼すると、簡単に罠に陥ります。彼らの見方では、「公式に提供された」新しいウォレットは、「ハッキングされた疑いのある」古いウォレットよりも当然安全です。その結果、資金がこの新しいウォレットに転送されると、詐欺師はすぐにそれを移動することができます。あなたの鍵でも、あなたのコインでもありません。 —— この概念は、ソーシャル エンジニアリング攻撃において、再び実に実証されました。

さらに、一部のフィッシングメールには、「集団訴訟の判決により、Coinbaseは自社ホスト型ウォレットに完全移行する」と主張し、ユーザーに4月1日までに資産移行を完了するよう要求する内容が含まれている。時間的なプレッシャーと「公式指示」という心理的暗示により、ユーザーは操作に協力する可能性が高くなる。

(https://x.com/SteveKBark/status/1900605757025882440)

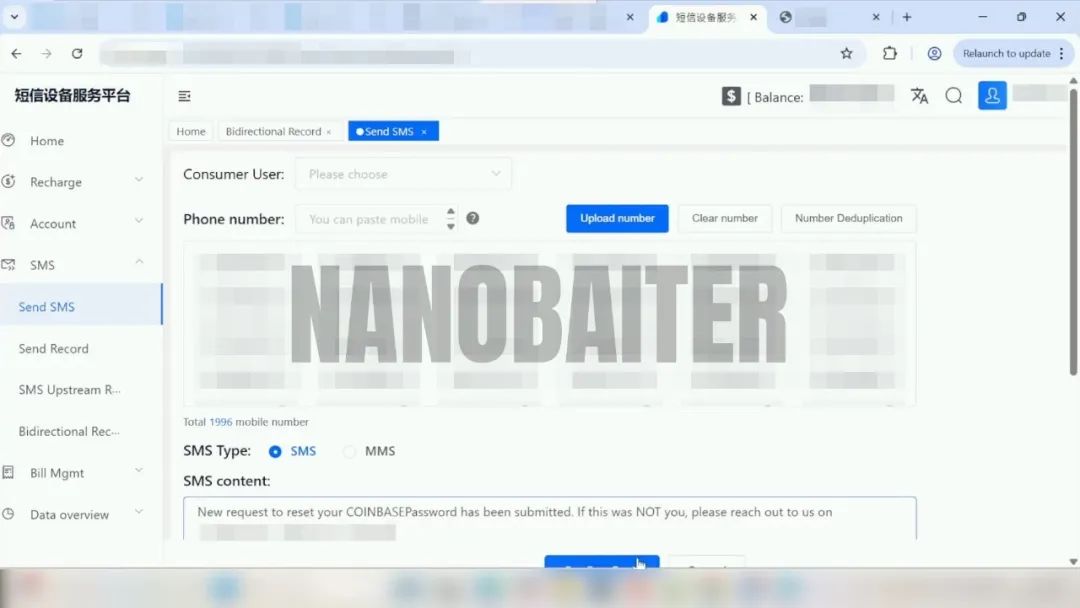

@NanoBaiter によると、これらの攻撃は組織的に計画され実行されることが多いそうです。

- 詐欺ツール チェーンは完了です。詐欺師は PBX システム (FreePBX や Bitrix24 など) を使用して着信番号を偽造し、公式のカスタマー サービス コールを模倣します。フィッシングメールを送信する際、Telegram の @spoofmailer_bot を使用して Coinbase の公式メールアドレスを偽装し、送金をガイドする「アカウント回復ガイド」を添付します。

- 正確なターゲティング: 詐欺師は、Telegram チャンネルやダーク ウェブから購入した盗まれたユーザー データ (「5k COINBASE US2」、「100K_USA-gemini_sample」など) を利用し、米国の Coinbase ユーザーを主なターゲットとしています。彼らは ChatGPT を使用して盗んだデータを処理し、電話番号を分割して再編成し、TXT ファイルを一括生成して、ブラスト ソフトウェアを通じて SMS 詐欺を送信します。

- 詐欺のプロセスは一貫しています。電話、テキスト メッセージから電子メールまで、詐欺の経路は通常シームレスで一貫しています。よくあるフィッシングフレーズには、「アカウントが出金リクエストを受け取りました」「パスワードがリセットされました」「アカウントに異常なログインがありました」などがあり、ウォレットの送金が完了するまで被害者に「セキュリティ検証」を継続的に実行するよう誘導します。

(https://x.com/NanoBaiter/status/1923099215112057010)

ミストトラック分析

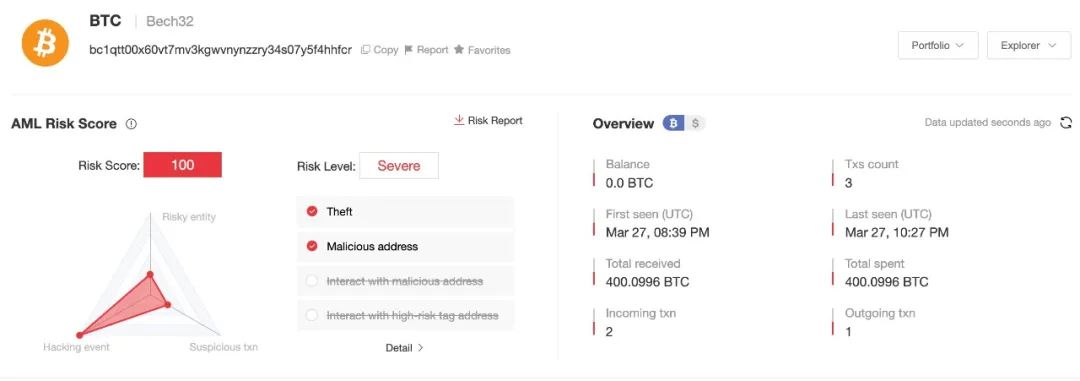

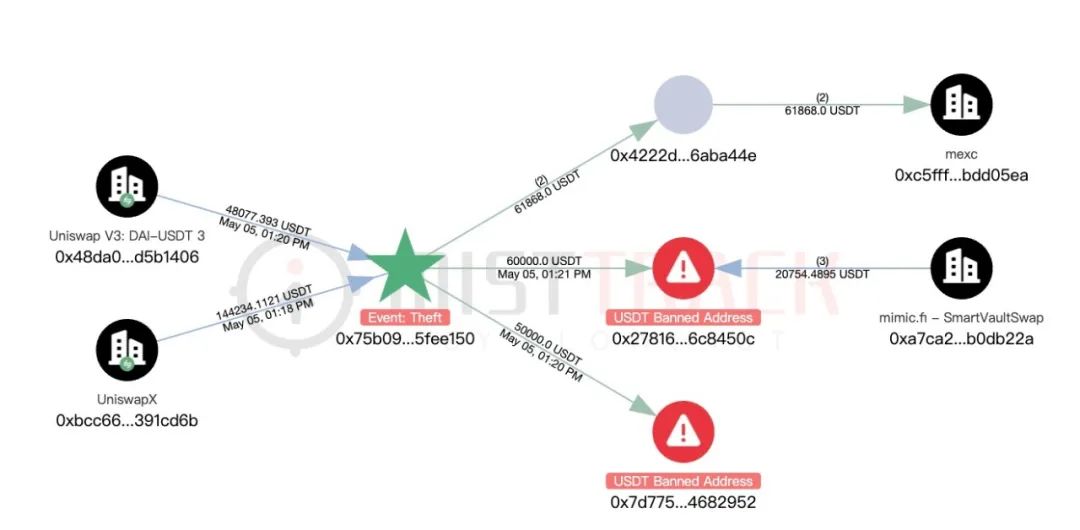

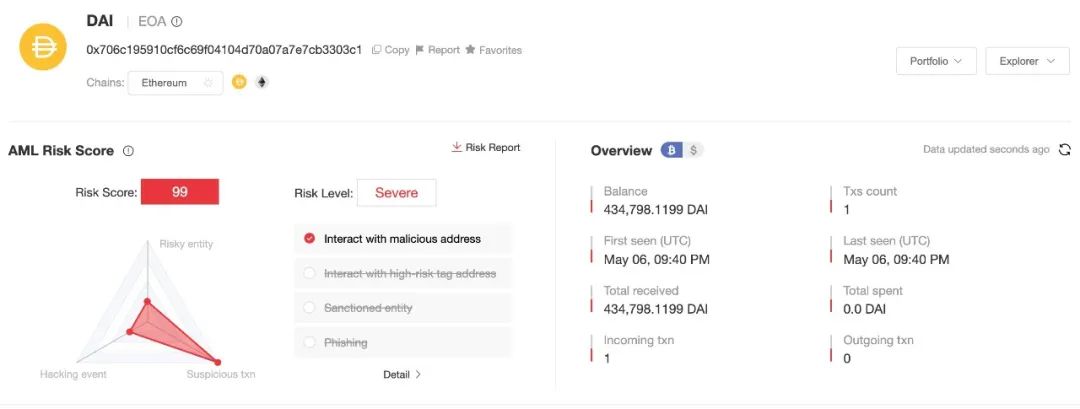

私たちは、オンチェーンのマネーロンダリング防止および追跡システムであるMistTrack(https://misttrack.io/)を使用して、Zachが開示し、私たちのフォームを通じて受け取った詐欺師のアドレスの一部を分析したところ、これらの詐欺師は強力なオンチェーン操作能力を持っていることがわかりました。重要な情報は次のとおりです。

詐欺師の攻撃対象は、Coinbaseユーザーが保有するさまざまな資産に及んでいます。これらのアドレスのアクティブ時間は2024年12月から2025年5月に集中しており、対象資産は主にBTCとETHです。現在、BTC は詐欺の主なターゲットとなっており、複数のアドレスが一度に数百 BTC の利益を上げており、1 回の取引の価値は数百万ドルに上ります。

詐欺師は資金を入手した後、一連のマネーロンダリングのプロセスをすばやく利用して資産の交換と送金を行います。主なモードは次のとおりです。

- ETH 資産は多くの場合、Uniswap を通じて DAI または USDT に迅速に変換され、その後、複数の新しいアドレスに分散されて転送され、一部の資産は中央集権的な取引プラットフォームに入ります。

- BTC は主に THORChain、Chainflip、または Defiway Bridge を介して Ethereum に転送され、その後、追跡リスクを回避するために DAI または USDT に変換されます。

複数の詐欺アドレスは、DAI または USDT を受け取った後も「休止」状態にあり、まだ転送されていません。

自分のアドレスが疑わしいアドレスとやり取りして資産が凍結されるリスクを回避するために、ユーザーは、取引前にオンチェーンのマネーロンダリング防止および追跡システムであるMistTrack(https://misttrack.io/)を使用して対象アドレスのリスク検出を実行し、潜在的な脅威を効果的に回避することをお勧めします。

対策

プラットフォーム

現在主流のセキュリティ対策は、どちらかといえば「技術的な層」による保護ですが、ソーシャル エンジニアリング詐欺は多くの場合、こうしたメカニズムを回避し、ユーザーの心理的および行動的な抜け穴を直接攻撃します。したがって、プラットフォームでは、ユーザー教育、セキュリティ トレーニング、およびユーザビリティ設計を統合して、「人間中心」のセキュリティ防御線を確立することが推奨されます。

- 詐欺防止教育コンテンツを定期的にプッシュします。アプリのポップアップ、取引確認インターフェース、電子メールなどを通じて、ユーザーのフィッシング対策機能を向上させます。

- リスク管理モデルを最適化し、「インタラクティブな異常動作識別」を導入します。ほとんどのソーシャル エンジニアリング詐欺は、ユーザーに一連の操作 (転送、ホワイトリストの変更、デバイスのバインドなど) を短期間で完了するように誘導します。プラットフォームは、行動連鎖モデルに基づいて疑わしいインタラクションの組み合わせ(「頻繁なインタラクション + 新しいアドレス + 大規模な引き出し」など)を識別し、クーリングオフ期間または手動レビューメカニズムをトリガーする必要があります。

- カスタマー サービス チャネルと検証メカニズムを標準化します。詐欺師は、ユーザーを混乱させるためにカスタマー サービスになりすますことがよくあります。プラットフォームは、電話、SMS、電子メールのテンプレートを統一し、「顧客サービス検証入口」を提供して、混乱を避けるために唯一の公式コミュニケーションチャネルを明確にする必要があります。

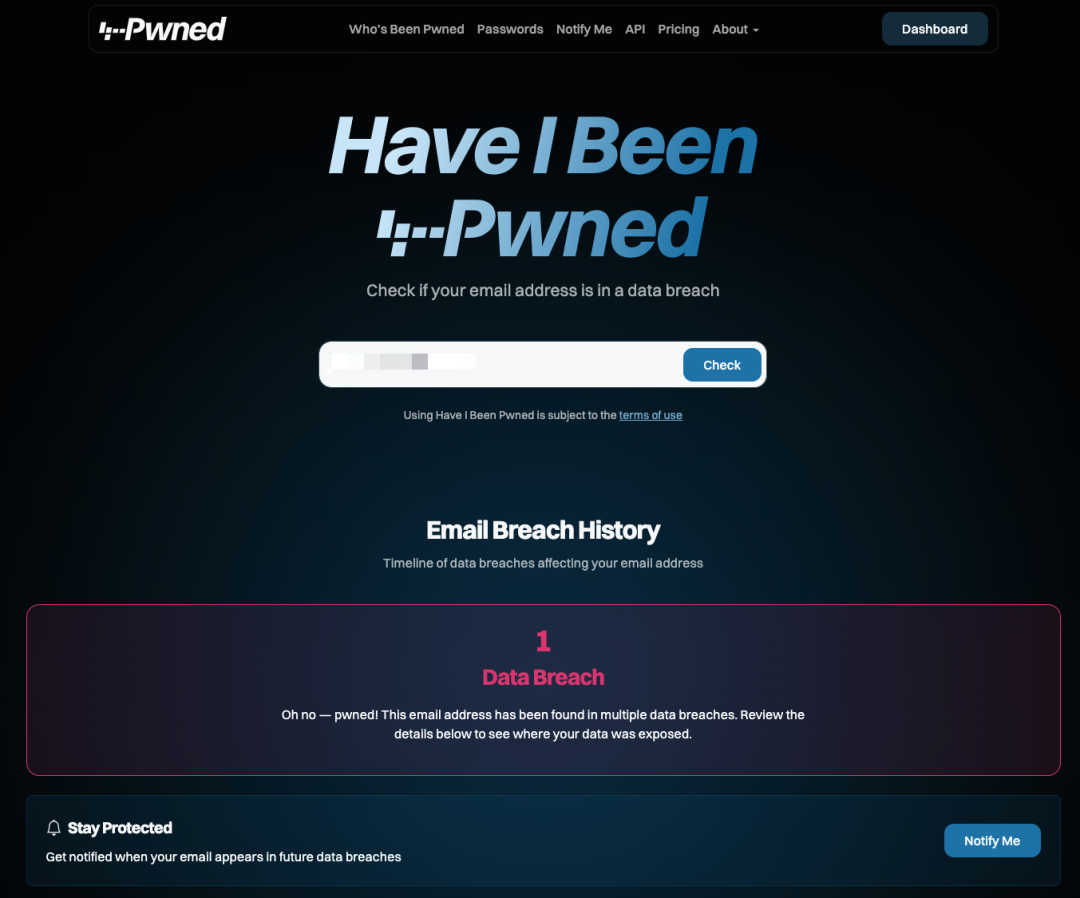

ユーザー

- ID 分離戦略を実装する: 共同リスクを軽減するために、複数のプラットフォームで同じ電子メール アドレスや携帯電話番号を共有しないようにします。漏洩照会ツールを使用すると、電子メール アドレスが漏洩していないかどうかを定期的に確認できます。

(https://haveibeenpwned.com/)

- 送金ホワイトリストと出金冷却メカニズムを有効にします。信頼できるアドレスを事前に設定して、緊急時の資金損失のリスクを軽減します。

- セキュリティ情報には引き続き注意を払いましょう。セキュリティ企業、メディア、取引プラットフォームなどのチャネルを通じて、攻撃方法の最新の動向を把握し、警戒を怠らないでください。現在、SlowMist、@DeFiHackLabs、@realScamSniffer によって作成された Web3 フィッシング ドリル プラットフォームがリリースされようとしています。このプラットフォームは、ソーシャルエンジニアリングポイズニング、シグネチャフィッシング、悪意のある契約インタラクションなど、さまざまな一般的なフィッシング手法をシミュレートし、過去の議論で収集された実際のケースを組み合わせて、シナリオコンテンツを継続的に更新します。リスクのない環境でユーザーが識別および対応能力を向上できるようにします。

- オフラインのリスクとプライバシー保護に注意してください。個人情報の漏洩は個人の安全上の問題を引き起こす可能性もあります。

これは根拠のない心配ではありません。今年に入ってから、暗号通貨の実践者/ユーザーは個人の安全を脅かす多くの事件に遭遇しています。漏洩したデータには氏名、住所、連絡先、アカウントデータ、身分証明書の写真などが含まれているため、関係ユーザーは警戒を強め、オフラインでも安全に配慮する必要があります。

つまり、疑いを持ち、検証し続けることです。緊急時の対応が必要な場合は、プレッシャーの下で取り返しのつかない決断を下すことがないよう、必ず相手方に身元の証明を求め、公式チャネルを通じて独自に確認するようにしてください。詳細なセキュリティアドバイスと新しい攻撃方法については、「Blockchain Dark Forest Self-Guard Handbook (https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/)」を参照してください。

要約する

この事件は、ソーシャルエンジニアリング攻撃の手法がますます巧妙化する中、業界には顧客のデータと資産の保護において依然として明らかな欠陥があることを改めて明らかにしました。プラットフォーム上の関連ポジションに財務権限がなく、十分なセキュリティ意識と能力が欠けている場合でも、意図しない漏洩や破壊行為により深刻な結果が発生する可能性があることに留意する必要があります。プラットフォームが拡大し続けるにつれて、人員の安全管理の複雑さが増し、業界で最も克服するのが難しいリスクの 1 つになっています。したがって、プラットフォームは、オンチェーンのセキュリティメカニズムを強化すると同時に、内部の人員とアウトソーシングサービスをカバーする「ソーシャルエンジニアリング防御システム」を体系的に構築し、人的リスクを全体的なセキュリティ戦略に組み込む必要があります。

さらに、攻撃が単発的なインシデントではなく、組織的かつ大規模で継続的な脅威であることが判明した場合、プラットフォームは直ちに対応し、潜在的な脆弱性を積極的にチェックし、ユーザーに予防措置を講じるよう促し、被害の範囲を制御する必要があります。技術レベルと組織レベルで二重の対策を講じることによってのみ、ますます複雑化するセキュリティ環境において、信頼と収益を真に維持することができます。