北京時間5 月30 日,PeckShield 「派盾」預警顯示,BSC 鏈上結合多策略收益優化的AMM 協議Belt Finance 遭到閃電貸攻擊。

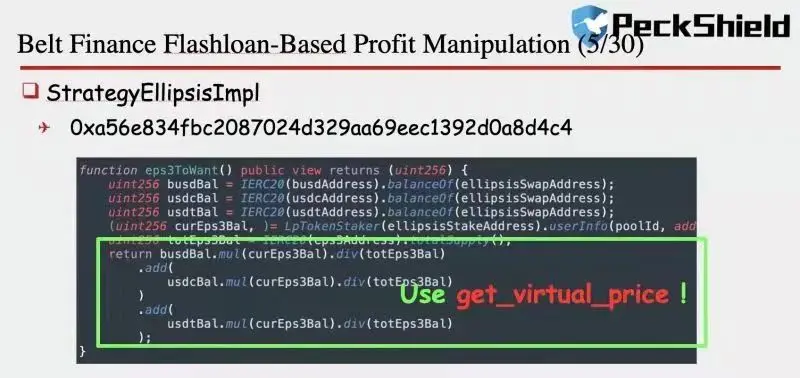

PeckShield 「派盾」通過追踪和分析發現,此次攻擊源於攻擊者通過重複買入賣出BUSD,利用bEllipsisBUSD 策略餘額計算中的漏洞操縱beltBUSD 的價格進行獲利。

有意思的是,Ellipsis 是以太坊上DeFi 協議Curve 授權Fork 的項目,從以往與Curve 相關的攻擊來看,潘多拉的盒子是否再次被打開?

以下是攻擊過程:

第一步,攻擊者從PancakeSwap 中藉出8 筆閃電貸:

FLIP WBNB-BUSD: 107,736,995.2 BUSD

FLIP USDC-BUSD: 38,227,899.2 BUSD

FLIP BUSDT-BUSD: 153,621,552.7 BUSD

FLIP DAI-BUSD: 31,372,406.8 BUSD

FLIP UST-BUSD: 17,505,135.1 BUSD

FLIP VAI-BUSD: 17,294,888.2 BUSD

FLIP ALPACA-BUSD: 10,828,766.5 BUSD

FLIP CAKE-BUSD: 10,728,353.2 BUSD

將其中1 千萬BUSD 存入bEllipsisBUSD 策略中;

第二步,將1.87 億BUSD 存入bVenusBUSD 策略,再通過Ellipsis 合約將1.9 億BUSD 兌換為1.69 億USDT;

重複7 次提-換-充的操作:攻擊者從策略bVenusBUSD 中提取更多BUSD,通過Ellipsis 合約將1.9 億BUSD 兌換為1.69 億USDT,將BUSD 存入bVenusBUSD 策略;

由於beltBUSD 的價格依賴於所有機槍池餘額的總和,攻擊者將BUSD 存入bVenusBUSD 策略,再提出BUSD,理論上,由於資產的數量不變,即使攻擊者重複多次操作,也不會獲利。但是,如果操縱其他策略的話,beltBUSD 的價格就會受到影響。

在此攻擊中,攻擊者通過多次買入賣出BUSD,再利用bEllipsis 策略餘額計算中的漏洞,操縱了價格。

隨後,攻擊者通過Nerve(Anyswap)跨鏈橋將所獲資產分批次轉換為ETH,PeckShield 「派盾」旗下反洗錢態勢感知系統CoinHolmes 將持續監控資產的異動。

這已經是本週以來,在BSC 鏈上出現的第四起安全事件。這一周,我們預警和分析了Fork PancakeBunny 和Uniswap 的安全事件,BSC 鏈上的攻擊呈現出加速、增長的趨勢,以太坊DeFi 攻擊者再次出擊還是新的模仿犯已經湧現?

當攻擊加速出現,整個DeFi 領域的安全基礎都值得重新審視,攻擊者盯上的絕不止一顆新星。 PeckShield「派盾」提示Fork Curve 的DeFi 協議務必自查代碼,排除類似漏洞,或尋求專業代碼審計團隊的幫助,莫到損失方恨晚。